На этой неделе мы рассмотрим «вымогателя» (ransomware), который на самом деле не является таковым. И даже не является вредоносной программой. Но он способен «захватить» Ваш сервер.

Несколько дней назад мы видели типичную RDP-атаку через удаленный рабочий стол, которая навела нас на мысль, что она была подобна той атаке, о которой мы рассказывали несколько месяцев назад и которую кибер-преступники использовали для заражения устройств с помощью шифровальщика. Но мы сильно заблуждались.

Прежде всего, потому, что вместо шифрования данных этот «зловред» блокировал рабочий стол с помощью пароля, который жертва не знает. Во-вторых, он не требует выкупа (!) в обмен на ключ или пароль, а скорее стремится как можно дольше удерживать устройство в заблокированном виде, чтобы как можно дольше использовать его для майнинга биткоинов. И, в-третьих, он не использует вредоносные программы как таковые.

После того как хакеры получили доступ к Вашей машине с помощью метода «brute force» (например, в рассматриваемом случае сервер получал 900 попыток в день), хакеры копируют файл под названием BySH01.zip. Он, в свою очередь, содержит следующие файлы:

1. BySH01.exe (исполняемый файл через AutoIt)

2. 7za.exe (легальная программа: хорошо известная бесплатная утилита 7zip)

3. tcping.exe (легальная программа: утилита для выполнения TCP-пингов)

4. MW_C.7z (заархивированный с паролем файл), который содержит:

- Приложение – легальная программа для «добычи» биткионов

- Приложение – легальная программа для блокировки рабочего стола Windows

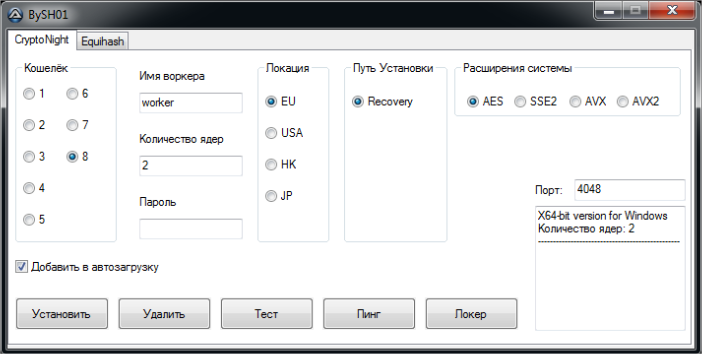

Хакер запускает файл BySH01.exe, и появляется следующий интерфейс:

По сути, приложение для майнинга биткоинов использует этот интерфейс для настройки того, сколько использовать ядер, на какой кошелек отправлять биткоины и пр. После того, как нужные настройки выбраны, хакер нажимает на кнопку «Установить» для установки и запуска приложения по майнингу биткоинов. Приложение называется CryptoNight, и оно разработано для майнинга биткоинов с использованием процессоров.

Затем он нажимает на кнопку Локер, которая устанавливает и запускает приложение по блокировке рабочего стола. Это коммерческое приложение Desktop Lock Express 2, измененное только таким образом, что информация, показываемая в свойствах файла, точно такая же, как у системного файла svchost.exe. Наконец, он удаляет все файлы, использованные для атаки, за исключением CryptoNight и Desktop Lock Express 2.

Desktop Lock Express 2: приложение, используемое хакерами.

Мы обнаружили и заблокировали несколько атак в различных странах. Подобные примеры еще раз показывают, как кибер-преступники используют преимущества слабых паролей, которые можно подобрать с помощью метода «brute force» за определенный период времени. Больше не требуется вредоносной программы, чтобы получить доступ к системе, так что обратите внимание на то, чтобы использовать сложный пароль и защититься от нежелательных посетителей.

Советы для системных администраторов

В дополнение к использованию решений, подобных Adaptive Defense, которые обнаруживают и предотвращают такой тип атак, приведем пару советов для всех сисадминов, которые вынуждены открывать RDP:

- Сделайте настройки таким образом, чтобы использовать нестандартный порт. 99,99% злоумышленников отслеживают все Интернет-соединения на TCP и UDP-портах 3389. Они могут отслеживать и другие, но им не обязательно это делать, т.к. большинство сисадминов не меняют эти порты. Те же, кто делает это в сочетании со сложными паролями, заботятся о безопасности корпоративной сети, чтобы хакерам было сложнее заполучить регистрационные данные в разумные сроки с помощью метода «brute force».

- Отслеживайте неудачные попытки RDP-соединения. Таким образом, можно достаточно легко вычислить атаки типа Brute force, т.к. в этом случае хакеры используют автоматизированные системы, которые осуществляют новые попытки подключения каждые несколько секунд.

Комментарии (16)

Demon_i

24.01.2017 10:49Кто вообще открывает РДП вовне напрямую? Если в организации до 500 пользователей — каждому свой порт и диапазон айпишников, для которых разрешен вход извне на этот порт. Как правило провайдеры держат статику (стараются держать один IP за пользователем) ну, в крайнем случае, он чуток меняется в пределах подсети.

LoadRunner

24.01.2017 11:20А для тех, кто постоянно по командировкам летает, какое решение предложите?

PandaSecurityRus

24.01.2017 11:32+1А для тех, кто постоянно по командировкам летает, какое решение предложите?

Пожалуй, самый оптимальный вариант — это настроить VPN-доступ.

LoadRunner

24.01.2017 11:44Ну вообще, в идеале — это должен быть первый совет по настройке удалённого доступа. А дальше уже всё остальное — сложные пароли, разрешённый доступ только тем учёткам, каким надо и тому подобное.

htol

25.01.2017 15:43Альтернатива vpn — ssh шлюз. Пользователь с помощью того же Putty запускает сессию до удаленного шлюза. И конектится на localhost:port_для проброса. А ssh шлюз пересылает уже нужному внутреннему rdp на 3398. И не надо городить acl для внешних пользователей. Если хочется повысить безопасноть, то надо раздать пользователям ключи и отключить парольный/интерактивный вход на шлюз.

Если есть cygwin с openssh, то и вообще все просто.

ssh -f -N -L localport:remote_rdp_host_inside_network:3389 user@ip_ssh_gate

что-то типа

ssh -f -N -L 33389:10.10.10.10:3389 user@ssh.company.name

Labunsky

24.01.2017 15:12Приложение называется CryptoNight, и оно разработано для майнинга биткоинов с использованием процессоров

Я три раза перечитал, но глаза не врут. CryptoNight — PoW алгоритм, применяющийся в криптовалютах семейства CryptoNote, который позволяет относительно выгодно майнить на CPU. Самая популярная из них — Monero, которая еще XMR

А майнить биткоины на CPU — такая себе затея

LoadRunner

24.01.2017 16:07В сети полно мест, где можно купить доступ к вывешенным наружу серверам. Когда есть доступ к одному серверу — не выгодно, а когда таких серверов десятки-сотни? А если повезёт и там будет какой-никакой графический адаптер? Стали бы люди подобным заниматься, не будь это выгодно.

Labunsky

24.01.2017 16:15+1а когда таких серверов десятки-сотни? А если повезёт и там будет какой-никакой графический адаптер?

Все равно не выгодно. Можете прикинуть на калькуляторе, хотя это уже сто раз делали.

Стали бы люди подобным заниматься, не будь это выгодно.

Этим и не занимаются. Уже давно майнят тот же XMR и прочие CPU-frendly валюты, как и авторы недовируса в этой статье

Deosis

25.01.2017 08:18Недавно на хабре была статья про биткоин и хэш-рейты:

общий 2.300.000.000.000 MH/s

GPU 2000 MH/s

CPU 140 MH/s

Общая производительность больше в миллиард раз. Чтобы результат был заметен, нужны миллионы серверов.

Nordicx86

25.01.2017 08:52может и миллионы, но тут важна концепция тк судя по интерфейсу это наколенная поделка школьника… на полностью ЛЕГАЛЬНОМ и Не опасном софте, те нагрузка у этой системы может быть любой вплоть до полезной(SETA, «Folding» etc)

teecat

25.01.2017 11:55Вредоносная программа, программа которая устанавливается без разрешения или выполняет неразрешенные действия. Соответственно философский вопрос — считать ли незаконно (без уведомления) поставленные приложения вредоносными (ага, и про решения суда тоже).

В любом случае система защиты должна блокировать установку неразрешенного ПО, что означает требование запрета установки для данного пользователя или использования белых списков

LoadRunner