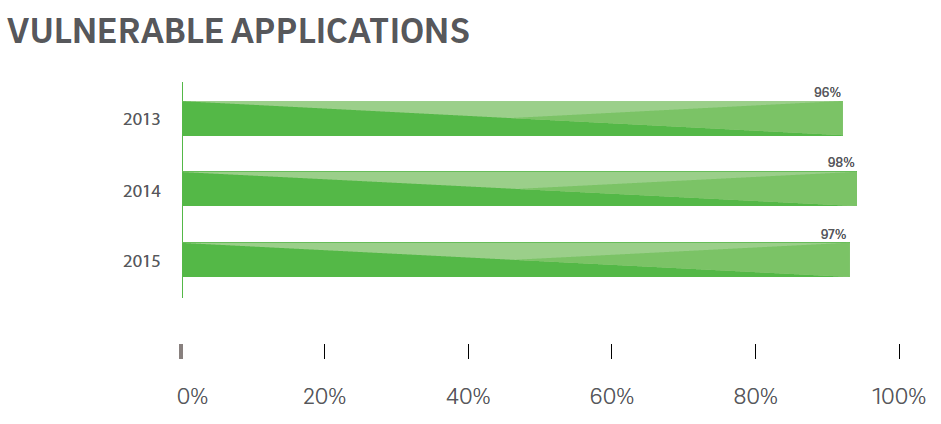

97% проверенных TrustWave приложений уязвимы перед тем или иным видом угрозы.

Если уязвимость веб-приложения вовремя не устранить, она может нанести ущерб репутации и финансовому положению компании.

Горькая правда заключается в том, что основную часть времени большинство сайтов находится в уязвимом положении. Интересный отчет предоставила White Hat Security, указав среднее число дней, которое уходит на устранение уязвимости в зависимости от отрасли.

Как гарантировать, что известные и неизвестные уязвимости веб-приложений будут выявлены?

Существует множество облачных инструментов для проверки. В этой статье пойдет речь об одной из перспективных SaaS-платформ – Detectify.

Detectify включается в процесс разработки, что позволяет выявить угрозы безопасности на ранней стадии разработки (в отладочной/непроизводственной среде) и устранить их до запуска приложения.

Интеграция в процесс разработки — лишь одно из многих полезных свойств системы, но обязательным в случае отсутствия отладочной среды оно не является.

В Detectify использует автоматический сборщик информации о вашем сайте, оптимизируя тесты исходя из применяемых в веб-приложении технологий.

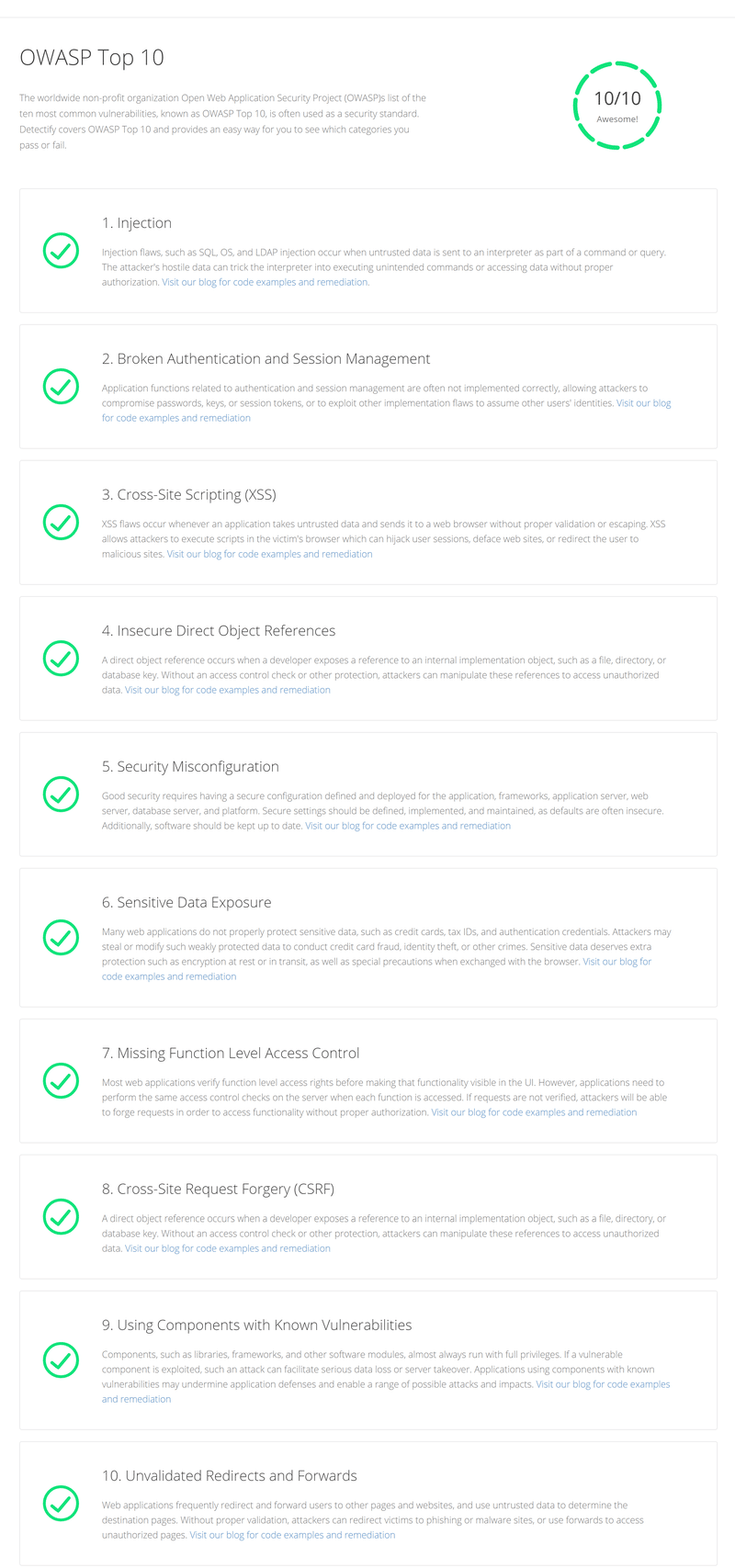

После проверки ваш сайт проверяется на наличие более 500 видов угроз, в том числе из списка OWASP Топ-10 с созданием отчета о каждой найденной уязвимости.

Особенности Detectify

Среди прочих внимания заслуживают:

Создание отчетов. Результаты проверки можно экспортировать в виде краткого или полного отчета. Возможно выгрузить результаты в PDF, JSON или Trello. Также доступен просмотр только по списку OWASP Топ-10. Такой отчет вас выручит, если вы собираетесь устранять только угрозы из этого списка.

Интеграция. Использование Detectify API позволяет взаимодействовать с вашими приложениями или следующими:

- Slack, Pager Duty, Hipchat – для получения мгновенных оповещений;

- JIRA – для создания задач на основании результатов поиска;

- Trello – для отображения результатов на панели Trello;

- Zapier – для автоматизации рабочих процессов.

Большое число доступных проверок. Как уже упоминалось, возможен поиск более 500 видов угроз, к которым относятся:

- SQL/Blind/WPML/NoSQL SQL-инъекции;

- межсайтовый скриптинг (XSS);

- межсайтовая подделка запроса (CSRF);

- инъекция удаленных/локальных файлов;

- ошибки SQL;

- незашифрованная сессия авторизации;

- утечка данных;

- email спуфинг;

- перечисление пользователей или email;

- прерванная сессия;

- XPATH;

- вредоносный код.

Не берите всю работу на себя – пригласите коллег принять участие в заданиях и поделитесь с ними результатами.

Настройка тестов под свои требования. Каждое приложение уникально. При необходимости можно использовать подходящие вам cookie, клиентские приложения, заголовки, изменить характер проверки, провести ее для разных устройств.

Постоянные обновления системы безопасности. Этот инструмент регулярно обновляется, чтобы убедиться, что все новейшие угрозы охвачены и проверяются. Например, как раз на прошлой неделе появилось более 10 видов проверок.

CMS Security. Если вы ведете блог, администрируете информационный ресурс или интернет-магазин, скорее всего вы пользуетесь CMS, например WordPress, Joomla, Drupal или Magento. К счастью, и для них доступна проверка безопасности.

Detectify осуществляет детальную проверку CMS, чтобы удостовериться, что ваш сайт не подвергается потенциальным угрозам, исходящим от них.

Проверка защищенной страницы. Просмотр страниц с необходимостью авторизации.

Начало работы с Detectify

Бесплатная пробная версия Detectify действует 14 дней (данные кредитной карты не требуются). Далее для примера я создам учетную запись и проверю свой сайт на безопасность.

- Заполните информацию на странице создания пробной учетной записи и нажмите «Continue».

- Вы получите подтверждение по электронной почте для проверки учетных данных.

- Нажмите «Verify the email to get it started» (Подтвердить email и начать работу), и вы перейдете на панель инструментов с ознакомительным руководством.

- Здесь можно полистать пошаговую инструкцию или посмотреть видео-ролик, но пока что я это окно закрываю.

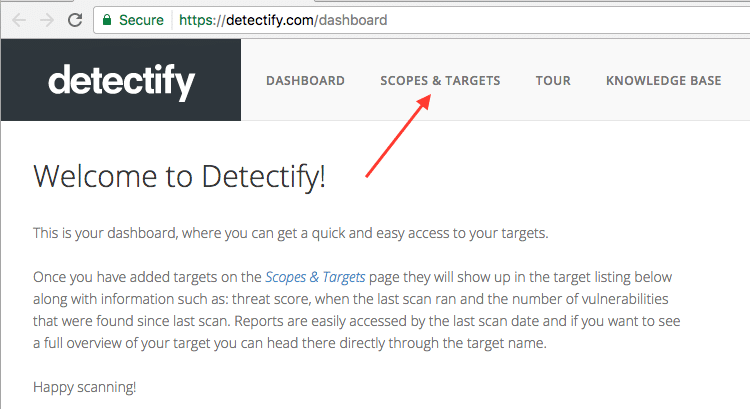

Итак, учетная запись создана — можно добавлять сайт для проведения проверки. Найдите на панели инструментов меню «Scopes & Targets» (область применения) и нажмите на него.

Существует два способа добавления задачи (URL).

- Вручную – введите URL вручную.

- Автоматически – импортируйте URL с помощью Google Analytics.

Выберите, что вам по душе. Я буду импортировать через Google Analytics.

- Нажмите «Use Google Analytics» (использовать Google Analytics) и введите данные вашей учетной записи в Google, чтобы получить информацию о URL. После добавления отобразится информация о URL.

Вот и все: вы добавили URL в Detectify и теперь, когда пожелаете, сможете запустить проверку или настроить регулярную ежедневную, еженедельную или ежемесячную проверку.

Запуск проверки безопасности

Пора поразвлечься!

- Зайдем в панель инструментов и нажмем на только что добавленный URL.

- Нажмем «Start Scan» (Запустить проверку) в правой нижней части экрана.

Начнется процесс проверки, который состоит из семи этапов, прогресс каждого из которых будет отображаться:

- начало;

- сбор информации;

- поиск;

- создание цифрового отпечатка;

- анализ информации;

- эксплуатация;

- завершение.

Полная проверка займет некоторое время (примерно 3-4 часа в зависимости от размера сайта). Браузер можно закрыть — по завершению проверки вы получите уведомление по электронной почте.

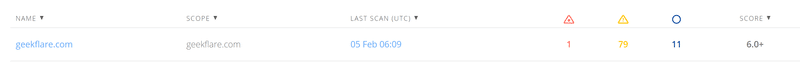

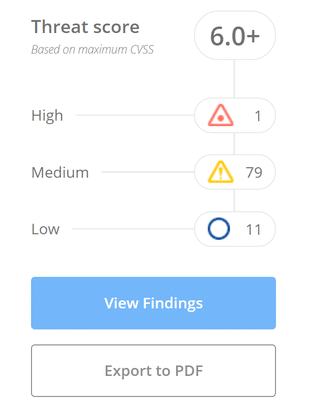

На проверку Geek Flare ушло около 3,5 часов. Вот, что получилось:

Для просмотра отчета можно пройти по ссылке из письма или зайти в панель инструментов.

Изучение отчета Detectify

Владельцев сайта и ответственных за безопасность в первую очередь интересуют именно отчеты. Это чрезвычайно важная функция, ведь вам придется устранить неполадки, которые вы увидите.

Когда вы зайдете в панель инструментов, вы увидите список ваших сайтов.

Можно просмотреть дату и время последней проверки, результаты и общий балл.

- красная иконка – высокий уровень опасности;

- желтая иконка – средний уровень опасности;

- синяя иконка – низкий уровень опасности.

Угрозы с высоким уровнем опасности следует устранять в первую очередь.

А теперь давайте рассмотрим подробный отчет. В панели инструментов нажмите на веб-сайт, и вы перейдете к странице просмотра результатов.

Есть два варианта просмотра оценки уровня угрозы. Результаты можно либо просмотреть в режиме онлайн, либо экспортировать в формате PDF.

Я выгрузил PDF-отчет, объем которого составил 351 страницу. Вот это подробно!

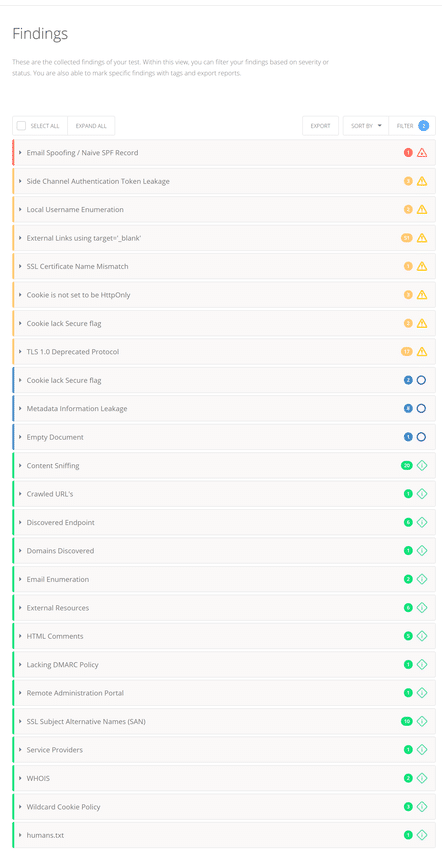

Ниже пример отображения отчета на сайте. Получить подробную информацию можно нажав на каждый из разделов.

Каждый элемент отчета сопровождается четким пояснением и рекомендацией. Для специалиста по безопасности информации должно быть достаточно для устранения угроз.

Отчет по угрозам из списка OWASP Топ-10. Если вас интересуют угрозы исключительно из списка OWASP Топ-10, то вы можете просмотреть результаты по ним отдельно в разделе «Reports» (отчеты) в панели навигации, расположенной слева.

Изучите отчет и определитесь, какие угрозы нужно устранить. После решения проблем из отчета можно повторно провести тест и проверить результаты.

Изучение настроек Detectify

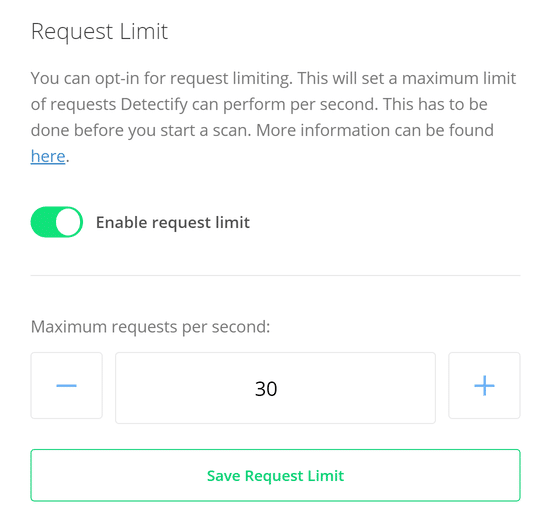

Исходя их ваших потребностей можно использовать множество разных полезных настроек.

В разделе Settings выберите basic (базовые настройки).

Ограничение количества запросов. Если вы хотите ограничить число запросов в секунду, осуществляемых Detectify на вашем сайте, выберите здесь соответствующие настройки. По умолчанию эта функция отключена.

Поддомен. Систему можно настроить таким образом, чтобы Detectify не проверял поддомены. По умолчанию функция включена.

Настроить регулярную проверку. Внесите изменения в расписание, чтобы проверка безопасности проходила ежедневно, еженедельно или ежемесячно. По умолчанию проверка проходит еженедельно.

В разделе Settings выберите Advanced (расширенные настройки).

Настройка cookie и заголовков. Выберите cookie и заголовки для проведения проверки.

Проверка с мобильных устройств. Проверку запустить можно с различных клиентских приложений. Это выручит желающих провести проверку в качестве пользователя мобильного устройства, с собственного клиента и т.д.

Отключить определенный вид проверки. А вдруг проверять на наличие определенных угроз вы не хотите? В этом разделе такие проверки можно отключить.

Теперь ваша очередь.

Если вы действительно хотите понять, как видит уязвимости хакер, то попробуйте Detectify. Попробуйте бесплатную пробную версию и изучите все функции.

HOSTING.cafe предлагает инструменты для поиска виртуальных и выделенных серверов, виртуального хостинга и SSL-сертификатов.

Комментарии (9)

Mr_Franke

19.04.2017 21:24Проверьте верстку на Macbook 13"

Попап с гайдом уходит за края экрана и при этом выключен скролл.

kamtec1

19.04.2017 23:26Detectify слабенький.

Проверил я на пару сайтов включая wordpress и cdn (cloudflare) и пришел к выводу что сыроват (странно что в 2013 они не видели FALSE POSITIVE на cloudflare...).

Много FALSE POSITIVE…

Так что есть над чем поработать у Detectify :)

Другими словами ещё одна утилита скана сайтов.

GrafDL

20.04.2017 01:23+1Опять рекламная статья. Зачастили что-то с этим делом. Я ещё понимаю рекламные блоки где-то сбоку. Но вот так — это дело уничтожит репутацию хабра рано или поздно. То у них CRM постоянно какая-то, то PVS studio. Теперь вот это.

iClo

27.04.2017 15:07Да ладно вам. Вспомните времена раздела "Я пиарюсь". Была куча банальной рекламы с маркетинговыми соплями, но и находились прекрасные материалы. Так же и тут, только Хабр финансово в плюсе. Те же PVS постоянно пытаются разнообразить свои тексты и пишут достаточно интересно.

khaletskiy

20.04.2017 01:23+1Как я понимаю такие сервисы: если это CMS известная, то по уязвимостям, как минимум, можно глянуть используемую версию, найти закрытые ишьюс и что-то выдать в отчет.ОК. А вот если это «очередной велосипед» и, скажем, проверка на инъекции. Если это на стадии разработки, хоть и указано выше, что не для отладки, и все же, удастся провести инъекцию, то мы увидим это в отчете и не страшно, что были испорчены данные. Касательно дат и регулярности проверок как все это работает в проде, на реальных данных, с реальными бизнесами?

alexoron

Спасибо за интересную статью, вызов принял.

Темой безопасности заинтересовался сравнительно недавно. Точнее после ознакомления с информацией обо Stuxnet.

strlock

Пользовались Detectify, знаем)

1. Мгого false-positive

2. Перепутал javascript document.location с хедером Location

3. Такое впечетление, что каждый раз сканирует только часть сайта, и потому каждый раз находит новые проблемы.

Лучше уж крякнутый Acunetix))