Похоже на то, что программный инструментарий ЦРУ неисчерпаем. Команда WikiLeaks опубликовала уже несколько подборок такого ПО, но каждая новая публикация становится еще одним сюрпризом. Несколько дней назад команда WikiLeaks выложила информацию о еще одной подборке эксплоитов ЦРУ, которые использовались для атаки на роутеры 10 наиболее известных производителей сетевого оборудования, включая Linksys, Dlink и Belkin. ПО позволяло злоумышленникам наблюдать за трафиком, а также манипулировать им, причем это касается как входящих, так и исходящих пакетов данных. Кроме того, это же программное обеспечение использовалось и для заражения подключенных устройств.

Пакет программного обеспечения, о котором идет, речь, получил название CherryBlossom. Сообщается, что наиболее эффективно это ПО в отношении нескольких моделей маршрутизаторов, включая D-Link DIR-130 и Linksys WRT300N. Все потому, что эти устройства уязвимы к удаленному взлому даже в том случае, если используется сложный пароль администратора. Один из эксплоитов из пакета, который называется Tomato, позволяет извлекать пароли, какими бы сложными они ни были. При этом функция universal plug and play остается включенной и может использоваться злоумышленниками.

Судя по отчету WikiLeaks, при помощи указанного зловредного ПО сотрудники взламывали защиту примерно 25 моделей роутеров. При модификации этого программного обеспечения «ассортимент» уязвимых устройств расширялся до 100 моделей.

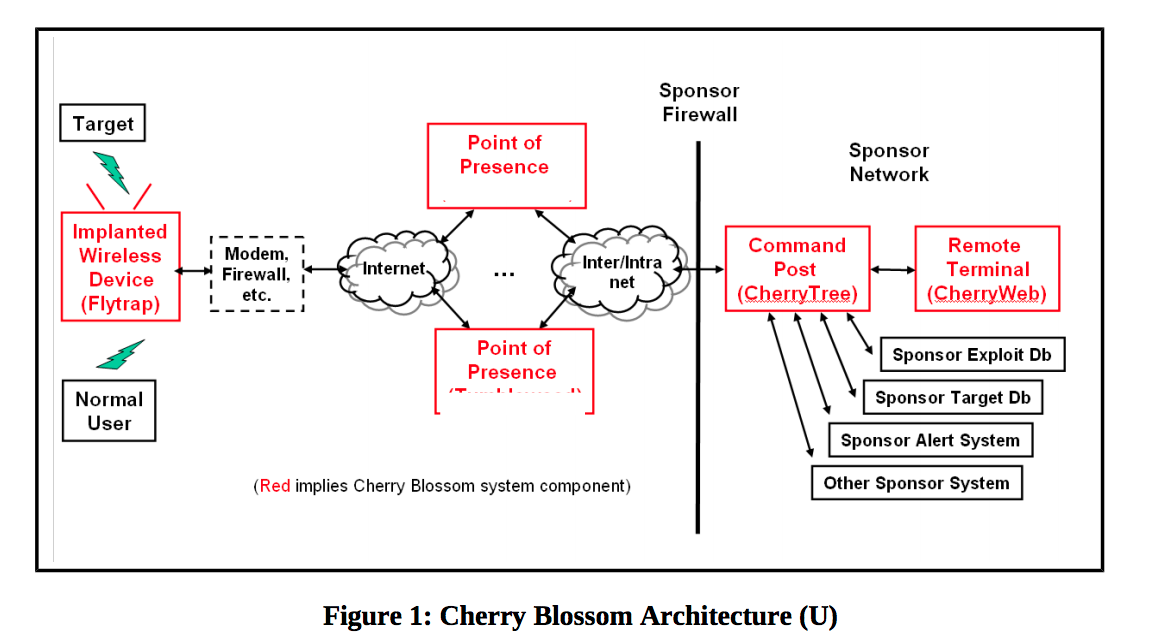

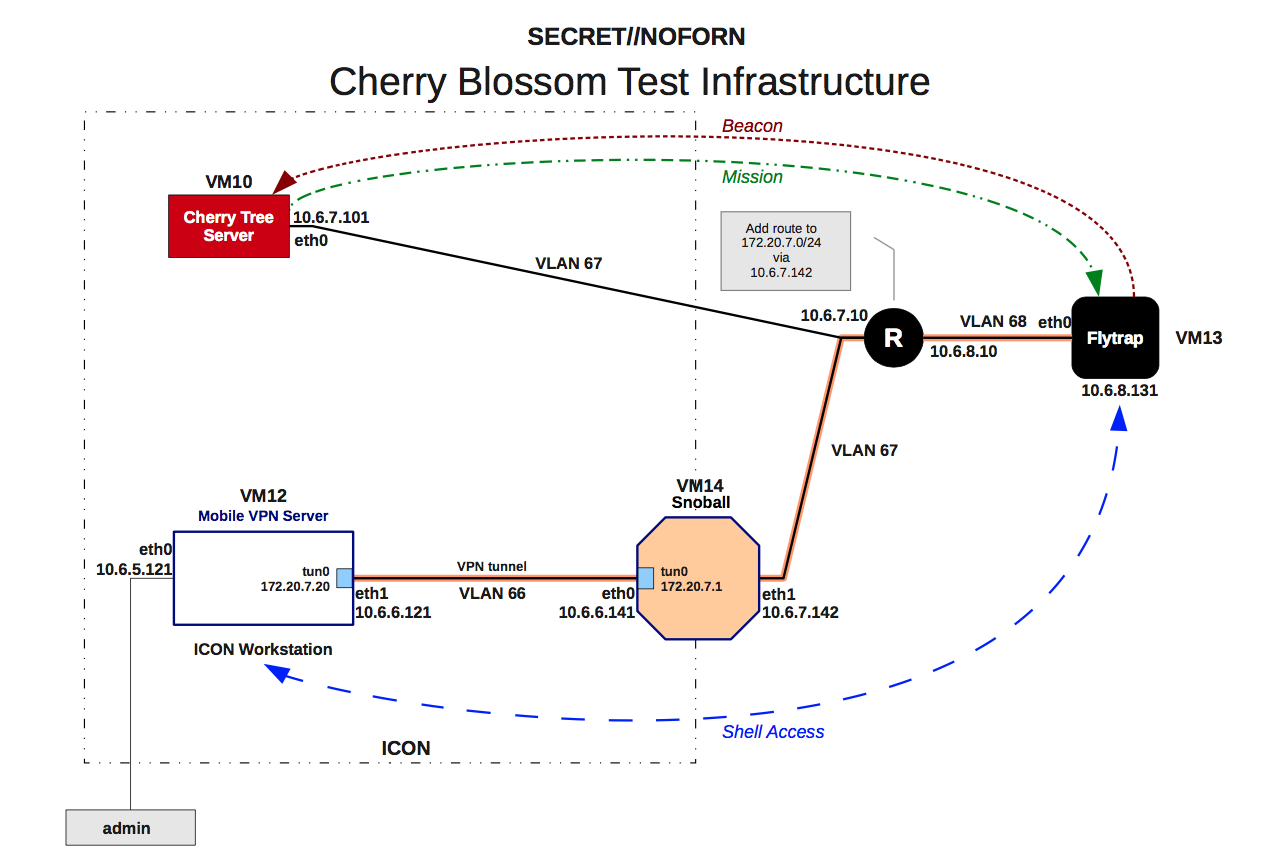

Описание пакета ПО от ЦРУ идет на 175 страницах, информация исчерпывающая. Как только эксплоит находит уязвимость и заражает роутер, тот получает статус «FlyTrap», связываясь с сервером ЦРУ с кодовым именем CherryTree. Роутер регулярно отсылает информацию о своем статусе и различную информацию, которая может пригодиться сотрудникам ЦРУ в их деятельности. При необходимости роутеру можно отсылать различные задачи. Например, отслеживать трафик определенного типа или изменять его особым образом.

Кроме того, при желании сотрудники ЦРУ могли заражать практически любые подключенные к маршрутизатору устройства. А также мониторить IP, MAC-адреса этих девайсов, e-mail пользователей, их ники и VoIP-номера. При желании можно было отследить весь трафик определенного пользователя или заставить браузер на компьютере жертвы открыть доступ к сеансам текущего пользователя.

Инфраструктура Cherry Blossom

Интересно, что любая информация, передаваемая зараженным роутером на сервер ЦРУ, шифровалась. Для получения доступа к ней необходима криптографическая аутентификация, так что расшифровать этот трафик сторонний человек (например, специалист по информационной безопасности, обнаруживший обращение роутера к стороннему серверу) просто не мог.

Технические нюансы работы пакета ПО от ЦРУ для роутеров не новы — для специалистов здесь нет ничего, что могло бы вызвать удивление. Все это использовалось злоумышленниками и представителями инфобеза на протяжении многих лет. Но пакет CherryBlossom, в принципе, можно назвать наиболее функциональным из всех, когда-либо использовавшихся (понятно, мы говорим только о том ПО, о котором что-то известно). Здесь есть удобный интерфейс, управление при помощи командной строки и целый список других возможностей.

Стоит отметить, что информация об этом ПО была открыта WikiLeaks в рамках миссии Vault7. Ранее ресурс уже выкладывал большое количество информации о шпионском софте от ЦРУ, равно, как и само программное обеспечение. В ЦРУ пока что не подтверждают и не отрицают свою причастность, но управлению ничего более и не остается. Тем не менее, специалисты по информационной безопасности, которые изучили эту информацию, утверждают, что ЦРУ причастно к созданию ПО и составлению технической документации к нему, в этом сомнений нет никаких.

В этом релизе WikiLeaks нет исходного кода или исполняемых файлов. Все это ПО, по мнению представителей ресурса, может попасть в плохие руки, и тогда уязвимости роутеров будут эксплуатироваться с утроенным рвением. Выкладыванием самого программного обеспечения занимается группа хакеров Shadow Brokers, которая, таким образом, протестует против политики Дональда Трампа. Их работа привела к распространению зловреда WCry, заразившего 727 000 компьютеров в 90 странах. Тем не менее, пока неизвестно, есть ли у этих ребят программное обеспечение, о котором рассказывает WikiLeaks, или нет.

Комментарии (36)

Hidon

18.06.2017 14:55интересно, работает ли у кого ещё dir-130?

Serge78rus

18.06.2017 15:07+2Здесь говорится, что информация приведена на август 2012, если пакет все еще в эксплуатации, то можно полагать, что сейчас он поддерживает и более свежие устройства.

igruh

18.06.2017 18:23-6Эх, ну сколько же можно писать «эксплоит»? Если это для компенсации «андройдов», то это так не работает.

samizdam

18.06.2017 18:59+4Больше всего в подобных новостях шокирует не сам факт злоупотребления, а то что по большому счёту, кроме горстки гиков и криптопанков (которые и раньше, если были не в курсе, то подозревали), мало кого это волнует. То есть я хочу сказать, что не видно адекватной реакции на подобные разоблачения, противодействия какого-то со стороны общества, или хотя бы других государств.

Murmand

18.06.2017 19:06+4Ну у нас к примеру ФСТЭК этим делом давно озаботилась

samizdam

18.06.2017 19:13Но это, по сути контр-разведка, т.е. продолжение банальной гонки вооружений. А хотелось бы чего-то более гуманного. Но, видно, и в XXI веке человечество ещё не повзрослело.

zaq1xsw2cde3vfr4

18.06.2017 20:33+4Открою Вам тайну (общеизвестную) — среди населения имеется 10-15% с шилом в известном месте. Вот они рвутся к власти, постоянно чего-то стремятся добиться, против чего-то протестуют и т.д., а остальные 85-90% максимум могут за пивом на кухне порассуждать, повозмущаться. Так было, есть и будет.

teecat

19.06.2017 13:25да вы батенька оптимист. 10 процентов — это революция (в давние времена встречал оценку, что именно столько было возмущенного населения в РИ), а 5 процентов — нехилый бунт (события 1905 года).

По моей личной статистике о современных угрозах знает менее 1/20, а о том, что делать — еще меньше

zaq1xsw2cde3vfr4

19.06.2017 17:03Я себя не считаю истиной в последней инстанции поэтому допускаю что мои данные завышены. Но следует иметь отметить, что я имел ввиду людей с активной позицией, а не «бунтарей». То есть в эти 10-15% входят как те кто активно недоволен имеющимся положением дел, так и те, кто активно участвуют в создании такого положения так и те, кто чем-то активно занимается, но им плевать.

Лично моё мнение, что термин «современная угроза» это такое себе громкое слово не о чём. Какие такие угрозы появились, которых не было скажем 10, 20, 100 лет назад? Нельзя было подключиться к вебкамере в твоей спальне и посмотреть в каких позах развлекаешься с женой? Ну так были другие способы это выяснить. И так везде. Меняются только методы.

teecat

19.06.2017 17:12Активная жизненная позиция. Ну пусть среди молодежи хотя бы. Сколько процентов молодежи вышло за текущую власть и против? Никакого разжигания. Сколько выходит убираться в своимх дворах и ведет работу по улучшению условий договора ЖКХ. Чисто грустный вопрос. А лайки — это не в счет

Так вот об этих угрозах, появившихся тучу лет назад и не знают. О том, как проникают трояны, насколько много их делают, почему обходится защита и что этому можно противопоставить. Базовые темы, которые должен знать каждый, кто сталкивается с защитой от тех же троянов. Не верится, но вот факт. На конференциях читают лекции о современных супер-пупер технлогиях и проникновениях — а в большинстве случаев антивирус в компании не настраивался никогда

zaq1xsw2cde3vfr4

19.06.2017 17:50Человек он ограничен в своих возможностях. Даже у супер-мега-гипер активных не хватит времени и чтоб свой бизнес вести и чтоб на митинги ходить и с коммунальщиками судиться. В итоге да мы никогда не увидим активность на уровне 10-15% во всех сферах. Даже 5% мы не увидим.

Да всем плевать на троянов. Ну сопрет троян пароль от учётки на мордакнигу или еще какую соцсеть и что? В % соотношении людей для которых важно сохранить конфиденциальность своей информации ОЧЕНЬ мало. И вот те кому это важно ходят на конференции, ставят антивирусы, настраивают фаерволы и делают туеву кучу телодвижений. Что касается компаний — тут все зависит от рода деятельности компании. И если компания занимается чем-то отличным от IT (что верно в подавляющем большинстве случаев) то скорее всего на информационную безопасность всем насрать, а админ, пытающийся заставить всех менять пароли раз в 3 месяца и закрывающий доступ к потенциально опасным сайтам, — главный враг всех сотрудников.

gag_fenix

19.06.2017 13:51+1За вами и так следит ваш смартфон, браузер, поисковая система, сотовый оператор и банк, а также умный телевизор, камеры в магазине, а скоро — умный дом и т.д. и т.п.

Ну подумаешь — еще и ЦРУ до кучи подключилось.

Единственный способ «вырваться из Системы» выкинуть мобилу и уехать от цивилизации работать на прииски в Бодайбо :-)

trojan218

19.06.2017 09:59ФСТЭК по прежнему не перекрывает «особое разрешение», на ношение

агрызкаiPhona

"на местах", как и друзей среди админов "на местах"

Googlist

19.06.2017 01:04-3Так а обьічному обьівателю какая разница, если против него єто использовать не могут по законам в защиту прайваси?

Ну посмотрит црушник что кто-то гей-порно смотрел, ну подсунет роутер вместо гей-прона ср и что от єтого изменится?

Andronas

18.06.2017 21:12Вот есть у роутера или другого девайса прошивка т.н. микрокод. Значит можно эту прошивку подписать и периодически проверять цифровую подпись. Если она изменилась возможно имеет место взлом (если конечно сам микрокод не обновляли но тогда и подпись у него будет другая). В чем тут проблема то?

Iqorek

19.06.2017 14:01Тот кто смог запустить свой код на вашем роутере не сможет отключить проверку цифровой подписи? Или вы будете снимать вручную дампы памяти с роутера и проверять подпись?

KOLANICH

19.06.2017 19:11-11 В очевидном нежелании проихводителей железа получить звездюлей от властей. Для запрета несанкционированной модификации прошивки достаточно сделать аппаратный переключатель, аппаратно запрещающий запись в микросхему флеш-памяти. Но не делают. Зато гейфоны, вёдра и процессоры тивоизировать — это пожалуйста, всё равно компании сдадут доступ, если не по первому требованиею, так по второму через суд.

2 Микрокод — он в процессорах. Прошивка же называется микропрограммой. Прошивки роутеров на микропрограмму не тянут — там полноценный линукс.

3 Даже если прошивка не заражена, ничто не мешает после перезагрузки заражать вновь. Так, если не ошибаюсь, делал mirai.

4 Ну и случай в очередной раз демонстрирует что в загашниках спецслужб нет (или есть, но не утекло) ничего принципиально нового — это взяли наработки из публичного доступа (напр. те же бекдоры в жёстких дисках, которые разоблачили ЛК задолго до этого были разоблачены Тревисом Гудспидом (не анбшные бекдоры, а свои PoC) на одной из конференций), купили на чёрном рынке эксплоиты, наняли посредственностей, которые от отчаяния или по глупости, возможно ожидая что там одни Львы Термены работают, пошли туда работать, вбухали немерено бабла обеспечили имунитетом от некоторых статей УК (или его аналогов) и получили что хотели. Так что, если вам предложат устроиться туда на работу, поразмышляйте хорошенько, стоит ли туда идти ради «интересной работы с коллегами — супет-гениями».

Fox_exe

18.06.2017 22:27Я правильно понимаю — если у меня OpenWRT и наружу ничего не смотрит (Нет портов, открытых наружу), то и взломать такой роутер извне невозможно?

funca

18.06.2017 22:45-1Лет пятнадцать тому назад колхозил «защиту», когда надо было стукнуться в несколько закрытых портов для того, чтобы открылся доступ к порту ssh. Иначе все выглядит закрытым. Это я к чему — невозможность определяется лишь тем, насколько вы доверяете авторам прошивки.

jaguarrus

18.06.2017 23:24+1Если вы лично провели аудит исходников после скачивания и до компиляции — то возможно вы что-то не заметили и взломать возможно.

В ином случае вы не знаете на 100% что вы не были взломаны до скачивания и вам не подсунули что-то с бэкдором и взлом не нужен.

s1im

19.06.2017 08:51DIR-300 на картинке, мой первый роутер, всплакнул. Кстати, до сих надежно исполняет свои обязанности дома у родителей. Слегка капризный, но при должной настройке работает как швейцарские часы (в смысле надежности, а не что только время показывает).

oleg0xff

19.06.2017 11:21-1Покупайте что то вроде вроде такого https://ru.aliexpress.com/item/Mini-PC-Quad-Core-Tablet-Fanless-4-LAN-Router-Firewall-Celeron-J1800-J1900-Windows-10-8/32810429883.html, ставте OpenBSD или Linux.

navion

19.06.2017 20:25+1Вот список моделей, но наличие или отсутствие в нём устройства не означает ничего, так как нет части описания и конкрентных версий ПО.

Celtis

Что там на счет DD-WRT и иже с ним?

Oplkill

А по поводу DD-WRT и других уязвимостей чего-либо ждите в следующей серии…

MnogoBukv

У меня как раз роутер на DD-WRT рядом стоит, я смотрю, он последнее время какой-то горяч#>?!^@ NO CARRIER

JerleShannara

Последнее слово техники — NO CARRIER