Немецкий почтовый провайдер Posteo закрыл почтовый ящик

wowsmith123456@posteo.net хакера, ответственного за вирусную эпидемию криптовымогателя Petya/PetrWrap. Со вчерашнего дня вирус поразил тысячи компьютеров на предприятиях и у частных пользователей в Украине, России, Польше, Италии, Германии, Беларуси (страны указаны в порядке уменьшения количества заражений) и других странах. Таким образом, жертва даже отправив запрошенную сумму в биткоинах, не сможет сообщить об этом хакеру — и не сможет получить от него ключ. «Мы не терпим злоупотреблений нашей платформой: немедленная блокировка почтовых аккунтов со злоупотреблениями — необходимая мера со стороны провайдеров в таких случаях», — сказано в сообщении Posteo.

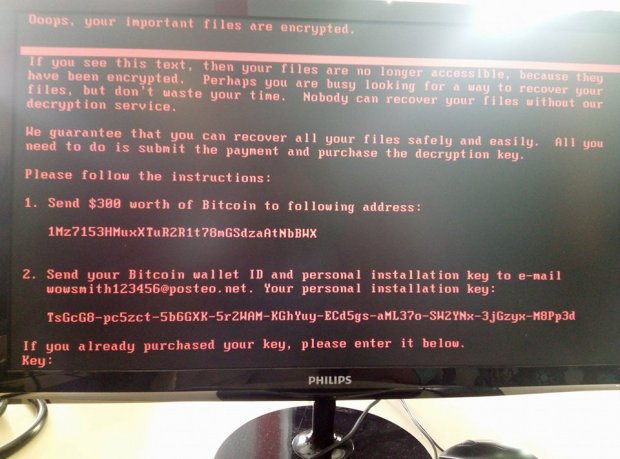

Согласно инструкции криптовымогателя, жертва должна отправить биткоины стоимостью около $300 на указанный адрес 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX и сообщить автору по электронной почте свой идентификатор кошелька и «персональный ключ установки». Теперь связаться с ним невозможно.

В сообщении криптовымогателя также говорится, что нет никакой иной возможности восстановить зашифрованные файлы, кроме покупки ключа: «Не тратьте своё время. Никто не может восстановить ваши файлы без нашего дешифровального сервиса». Специалисты «Лаборатории Касперского» согласны с такой оценкой: расшифровать шифр AES-128 самостоятельно не получится, если только в схеме шифрования не допущена ошибка.

Судя по всему, для каждой жертвы генерируется уникальный ключ установки. Это позволяет автору выдать персональный ключ для дешифрования файлов. На данный момент выкуп заплатила 41 жертва на общую сумму 3,75188571 BTC ($9442).

Не все специалисты по безопасности одобряют такое решение немецкого почтового провайдера: «Идиоты… Блокировка почты не остановит заражения, но жертвы теперь гарантированно не получат назад свои файлы, даже если они хотели заплатить», — написано в твиттере антивирусной группы MalwareHunterTeam.

Хотя агрессивные действия немецкого почтового провайдера не облегчат жизнь несчастных жертвам заражения, но это кажется необходимым подходом для предотвращения подобных преступлений в будущем. Преступники должны знать, что их почтовые адреса будут заблокированы и денег они всё равно не получат.

Чтобы предотвратить заражение своего компьютера криптовымогателем Petya, следует установить патч, закрывающий уязвимость MS17-010 в Windows, а также создать файл

C: \ Windows \ perfc с атрибутом «только для чтения» (ссылки на патч).Комментарии (139)

roboter

28.06.2017 13:19+2а блокчейн биткойна нельзя разве использовать для обмена ключами для расшифровки?

Gorthauer87

28.06.2017 15:53В принципе можно, но это сложноватая схема будет.

vdonich

29.06.2017 08:29+1А что сложного? Жертва переводит 1 btc с комментарием, содержащим маркер, а в ответ получает 0.001 с комментарием, содержащим ключ.

В крайнем случае руками. Не своими.

Нет? Что-то упускаю?

sim-dev

28.06.2017 13:30А кто-нибудь знает наверняка: за недолгую историю этих вымогателей хоть кто-нибудь получил обратно свои файлы?

Или я ничего не понимаю в психологии преступников, или все потерпевшие наивнее пятилетнего ребенка…Anarions

28.06.2017 13:32+4Немалый процент вымогателей вполне успешно расшифровывают файлы. Цель ведь не просто навредить людям, а заработать, и если на форумах будут отзывы что «расшифровка работает» — денег перечислят явно больше.

sim-dev

28.06.2017 13:35-6Хотелось бы пруфы… В благородных разбойников я не верю — возраст не тот…

Anarions

28.06.2017 13:37+4Дело не в благородности, а в профите. Если не расшифровывать — сотня первых смельчаков сделает переводы, не получит свои файлы обратно, и везде расскажет что нифига не работает. Если же расшифровывать — об этом так же будут отзывы, и множество людей решит отдать пару сотен долларов взамен своих данных.

sim-dev

28.06.2017 13:44-11То есть пруфов нет… Чем больше коммуникаций в обе стороны, тем выше шансы, что «вычислят по IP». Надо быть идиотом, чтобы вестись на это.

А для повышения профита можно штамповать разновидности вымогателей, дескать — я не тот плохой Пьетя, я честный и порядочный Васья…Anarions

28.06.2017 13:57+3«То есть пруфов нет» — вас явно забанили в гугле, двумя комментами выше статья представлена, там вообще процесс отлажен и поставленно всё на энтерпрайз-рельсы. вот так, например

sim-dev

28.06.2017 14:05-4В русскоязычном варианте этой статьи нет ни слова о том, что кто-либо получал свои файлы назад, только рассказы об «оперативном ответе на вопросы» и т.п. «гарантии».

Tufed

28.06.2017 18:28+3Не так давно пришлось столкнуться с таким методом вымогательства. Еще до первой эпидемии. Файл прислали по почте открыли. Обычный doc. Пара-тройка минут промедления = на локальной машинке не читаемая каша из документов. Сайт в зоне .union, вход по сгенерированному ID — он же 1 ключ. В чате на сайте активное общение, с приват-сообщениями и т.д. после выкупа и расшифровки от вымогателей поступает предложение: хороший отзыв на популярных ресурсах за возврат 20% оплаченной суммы. Или больше — помощь в распространении за процент от вырученного. Это бизнес, безжалостный и беспощадный. Людей много, не все могут идти на принцип и отказывать вымогателям, кто-то соглашается. А бизнес основывается на уязвимостях тех компаний, чей софт используем мы. И мы же за это расплачиваемся. К слову юзер был без админских прав, UAC и антивирус со свежими базами, последние обновления и все такое. Расковырял этот doc, а там простой скрипт: тащить из инета файлик и запускать (не exe ессесно, mht или что-то такое), но сути это не меняет. Можно использовать просто батник, и с паролем установленный любой архиватор всё запакует. Суть в уязвимости, которая позволяет вместо открытия документа делать ЭТО (запускать произвольный код), и таких уязвимостей еще много.

kirillaristov

28.06.2017 23:37Получается, эксплуатировалась уязвимость в Word? Есть ли инфа, как часто обновлялась система?

Denkenmacht

29.06.2017 03:12+1Уязвимость не в Word, а в подмене расширения файлов, либо в автоматически включенном запуске макросов (VBS) у юзера. Это как был, так и есть самый простой способ заражения через e-mail. Сотрудникам, особенно бухгалтерии, постоянно надо вбивать в башку следующие правила:

1. Не открывать почту от незнакомых/левых отправителей.

2. Смотреть расширение скачиваемого файла и не запускать незнакомые.

3. Не работать под администратором (это больше к настройке прав доступа сисадминами относится).

4. Не использовать простые пароли на почте, RDP, учетке.

И тогда с большой вероятностью все будет хорошо.CrazyRoot

29.06.2017 06:18Увы, не все так просто. Вышеуказанные правила через мотивационную(лишение премий и прочие наказания рублем) часть вбивались в головы сотрудников. Толк то был, только вот некоторые блондинки и в Африке блондинки:

1. Ну это же письмо из налоговой было! Они нам штраф выставили. То что письмо из налоговой РФ, а мы в Беларусии — идиоткой не учитывалось. При этом налоговая в РБ работает исключительно по старинке — в бумажном варианте

2. Обычный doc

3. Прав админа небыло.

4. Пароли тоже норм.

Благо хоть гадость оказалась локального действия, без распространения по сети.

Бэкап накатил и все в норме.

akun

29.06.2017 08:30-1Я лично словил в сентябре прошлого года шифровальщика, пообщался с распространителем, поторговался, заплатил и получил свои файлы назад.

sim-dev

29.06.2017 21:01-1Ну что, неуважаемые сливатели кармы, специалисты подтверждают мои слова: лохов не кормят, их только доят.

Найдется ли кто-то смелый извиниться за мою карму?vedenin1980

29.06.2017 22:25+2Кажется у кого-то проблемы с логикой: специалисты считают что в ДАННОМ случае расшифорвка не предусматривалась это никак не значит что выплата во ВСЕХ случаях не поможет расшифровать файлы.

Если одна овца — черная никак не значит что в мире не существует белых овец.

Найдется ли кто-то смелый извиниться за мою карму?

Я не могу влиять на карму, но слили вам ее за дело, многие пользователи говорили вам про свой опыт, вы требовали непонятно каких еще доказательств на ссылки не понятно каких сообществ (как будто хабр сам не сообщество) и то что вам лично глава микросфота или гугла должен что-то доказывать с нотариально заверянными подписями.

Если вы во что-то не верите это ваше личное дело, никто на хабре/гиктаймс ничего вам доказывать не должен. Если будите вести себя тут так же дальше, то карма легко уйдет в -100, со всеми ограничениями.

sim-dev

29.06.2017 22:32-1Единственный смысл кармы — заткнуть рот тому, кто говорит неугодное остальным. И это делают те самые люди, которые осуждают попытки ограничить свободу слова и информации.

Уйдет моя карма «за грань» — так тому и быть: «Пора валить изэтой страныэтого сообщества».vedenin1980

29.06.2017 22:42+1Смысл кармы отсеять тех с кем большинству неприятно общаться. Если столько людей считают, что с вами неприятно общаться, может стоит задуматься «а может быть дело не в людях»? Или все таки вы уверен что вы — Дартаньян, а все остальные ...?

И это делают те самые люди, которые осуждают попытки ограничить свободу слова и информации.

Ваша свобода слова не означает, что я должен слушать ваш бред (с) кто-то из классиков

говорит неугодное остальным

Нет, когда столько минусов, то дело не в том ЧТО говорить, а КАК говорить. Если вы считаете, что свобода слова оправдывает любую грубость и глупость, то вам действительно «Пора валитьиз этой страныэтого сообщества».

roboq6

30.06.2017 06:24-1Смысл кармы отсеять тех с кем большинству неприятно общаться.

Открою Вам страшную тайну. Прямо совсем страшную. Свобода слова в том и состоит, что по возможности мы стараемся избегать затыкать рот людям, даже если нас тошнит от того что они говорят, мы считаем что они говорят просто чушь собачью, они оскорбляют наши чувства и вообще мы их ненавидим. И они нас тоже.

А то ведь это очень просто — давать говорить людям которые нам нравятся, с которыми мы согласны. Такая «свобода слова» была даже во времена Святой Инквизиции. И она есть даже в самой распоследней северной корее (употребляю тут в качестве имени нарицательного).

Ваша свобода слова не означает, что я должен слушать ваш бред

Конечно Вы НЕ обязаны читать его комменты. Ну а Вас что, кто-то обязывает их читать? Привязывает к креслу и держит глаза открытыми, а-ля сцена из фильма «Заводной Апельсин»? А раз так, то зачем ограничивать чужую свободу, когда можно жить по принципу «живи сам и дай жить другим»?

Если вы считаете, что свобода слова оправдывает любую грубость и глупость, то вам действительно «Пора валить из

этой страныэтого сообщества».

Скажите это журналу Charlie Hebdo. Юмор там на удивление грубый, однако что-то валить из Франции он не собирается. И французы встали за него горой после терракта, хотя подозреваю что многие не питали особых к нему симпатий.

sim-dev

30.06.2017 08:15-1Ваша свобода слова не означает, что я должен слушать ваш бред (с) кто-то из классиков

Вы на самом деле не видите разницы между "не слушать" и "заткнуть рот" или "устранить говорящего"?

Мне очень жаль, что подобные вашим идеи о свободе слова занимают главенствующую роль на хабре, гиктаймсе и других местах общения «умных людей».

TimsTims

28.06.2017 13:39+1> за недолгую историю этих вымогателей хоть кто-нибудь получил обратно свои файлы?

Да, некоторые файлы были зашифрованы очень плохо — обычный XOR какой-нибудь первой 1000 байтов.

А если вы имеете ввиду «получал ли кто-то свои файлы, заплатив» — то наверняка, кто-то да получал, иначе все бы на каждом углу твердили бы, что никогда файлы не дешифруются. К тому же, я не вижу причин злоумышленникам не оставлять возможности расшифровать файлы, и теоретическая составляющая (шифрование/расшифрование AES) это позволяет делать.

Поэтому ваше утверждение:

> я ничего не понимаю в психологии преступников

скорее всего верно :)

sim-dev

28.06.2017 13:49Хотелось бы пруфов на сообщения счастливчиков. Слово к делу не пришьёшь…

Между прочим, в те времена, когда вымогателя «за посещение сайта с порнографическим содержимым» можно было вычистить вручную, перезагрузившись в безопасном режиме или с CDROM, вовсю «специалисты по безопасности» давали рекомендации ни в коем случае не платить.

koshi-dono

28.06.2017 14:18Вот именно. Потому, что их легко было вычистить вручную.

chieftain_yu

28.06.2017 14:29Да нет, это сродни войнам прививочников и антипрививочников.

Если никто-никто не будет платить, то писатели криптовирусов переквалифицируются в кого-то другого, а криптовирусы вымрут. Так что интересы человечества en masse — не платить.

Однако ряд компаний и пользователей оценивают зашифрованное дороже, чем выкуп, платят (и получают расшифрованное обратно), и поэтому коллективный иммунитет не вырабатывается. :)

koshi-dono

28.06.2017 14:38Это и так понятно. Не думаю, что здесь в принципе возможен «коллективный иммунитет».

bask

28.06.2017 15:06+3Если никто-никто не будет платить...

Утопия.

Это сродни фразе «Если все-все-все на свете будут хорошими, то плохих людей не будет. Давайте все будем хорошими»

LoadRunner

28.06.2017 15:16-2В Израиле нет захватов заложников. Потому что они не ведут переговоров с террористами. Ценой скольких жизней им это стоило — не знаю, но сколько жизней они спасли в будущем?

mayorovp

28.06.2017 15:34+2Эту позицию разделяет большинство стран, Израиль тут не является особенным. Настоящая причина особенности Израиля — в том, что от Моссада нельзя укрыться на территории нейтральной страны. Ну или, по крайней мере, недостаточно уехать в другую страну чтобы скрыться.

Eeegrek

28.06.2017 16:16Потому что это были блокираторы, а не шифровальщики, т.е. совершенно другой класс зловредов, в разы более примитивный.

shadovv76

28.06.2017 14:49ну к примеру расшифровать файлы за 300$, через 1 день опять зашифровать ведь источник денег валидный.

chieftain_yu

28.06.2017 13:54+2Получали.

В одной знакомой компаниис криворуким админом, не делавшим бэкапызашифровались, заплатили и расшифровались.

Кстати, там предлагали прислать шифрованные файлы (что-то типа «5 штук бесплатно») и расшифровать перед оплатой.

sim-dev

28.06.2017 14:10-19А я знаю человека, у которого есть знакомый, встречавшийся с человеком, умеющим летать, как супермен.

© информационное агенство «ОБС»

khabib

28.06.2017 14:19+4Вы ожидаете официальных подтверждений от крупных контор? Вроде Сбербанк, Роснефть или даже какой нить Тинькофф заявят — «У нас данные зашифровались, но мы заплатили 100500 млн долларов и у нас данные снова доступны»?

chieftain_yu

28.06.2017 14:22+1В детстве мне нравился мультик по стихотворению Сергея Михалкова «Фома».

Очень рекомендую, благо и автор просил распространять.

А у вас есть доказательства, что никогда и никто не мог расшифровать зашифрованное после оплаты?

sim-dev

28.06.2017 14:28-12Я ожидаю каких-либо проверяемых доказательств от тех, кто решил ответить на мой вопрос. У вас с логикой нелады: вопрос доказательств не требует, а вот ответ — требует. Я не знаю и спрашиваю других, но это не означает, что я готов поверить на слово любому, тем более что я его не знаю. Может, вы как раз и есть тот самый хакер-петя, и кровно заинтересованы именно в таком ответе?

Нет доказательств — нет нужды толочь воду в ступе. Есть доказательства — с удовольствием ознакомлюсь с фактами. Ведь еще надо убедиться, что доказательство — на самом деле факт, а не фейк, не так ли?

chieftain_yu

28.06.2017 14:36+1Свидетельские показания (мои, например) вам неинтересны.

И какого вида доказательства вы предполагаете рассматривать как объективные?

И кстати, вас интересовало, знает ли кто-то достоверно о фактах расшифровки.

Я — знаю.

sim-dev

28.06.2017 14:44-15А откуда я знаю, что вам можно доверять? Присягу не лгать вы не приносили, личность ваша «виртуальна». Вас от бота отличить невозможно.

Объективные доказательства в данном случае — это как минимум ссылки на какие-либо сообщения от лиц, которым можно написать и попросить подтвердить факт, прислав, например, копии писем с перепиской или хотя бы просто признать, что это сказано ими, а не придумано кем-то. Либо ссылки на заявления «официально уполномоченных лиц» компаний или просто личностей, сомневаться в которых нет оснований, вызывающих уважение. Например, типа Анатолия Вассермана.

chieftain_yu

28.06.2017 14:51Такую аналитику ведут компании, работающие в сфере ИБ.

Но, полагаю, их всегда можно обвинить в ангажированности и работе на темную сторону, а стало быть — тоже не верить.

Учитывая, что у публичных компаний сам факт заражения ransomeware влияет на стоимость акций, вряд ли их официальные представители придут и скажут «меня зашифровали, мы заплатили выкуп — и все заработало».

Ну и вам никто не мешает проверить утверждение самостоятельно. Хоть на виртуалке, хоть как.

Например, развернуть на виртуалке изолированную машину с тестовым файлом, подсадить туда через флешку шифровальщика с возможностью «пробной расшифровки» для ограниченного набора файлов и отправить файл на пробную расшифровку.

Kalobok

28.06.2017 18:51+3Это же элементарно проверяется, причем инфа будет 100% достоверная. Заражаете собственный комп, посылаете деньги, смотрите на результат.

MTyrz

28.06.2017 19:44+4Проведите самостоятельные эксперименты и наберите статистику. Репрезентативная выборка, доверительный интервал, все дела: потом статью напишете.

А неотличимые от ботов пользователи ГТ будут читать и выносить вердикты: выборка маловата, повторностей недостаточно…

saboteur_kiev

29.06.2017 03:22+1В чем проблема заразить себе машину вирусом, подождать чтобы он все зашифровал и заплатить шифровальщикам за расшифровку. Узнаете информацию из первых рук и даже проверите лично.

kvarkicn

28.06.2017 15:49Присоединяюсь к рекомендации про «Фому».

На предыдущем месте работы альтернативно одаренная бухгалтер скопировала из сетевой папки себе на рабочий стол доки и словила шифрователя. (Еще до истерии с WannaCry, просто по прямой ссылке из письма). Ей вставили кол от земли и до неба, но за расшифровку заплатили, ключ пришел валидный и файлы восстановили.

Причем решение было тоже какое-то энтерпрайз-ориентированное. С регистрацией в личном кабинете и даже вариантами скидочных(!!) пакетов.

QDeathNick

28.06.2017 16:28+1Тоже платил и расшифровывал.

Скидок там не видел, наоборот в личном кабинете стоял счётчик, увеличивающий стоимость каждый день.

OmegaAlex

29.06.2017 08:28+1Громкий случай, полицейский отдел был вынужден оплатить.

Или скажете что и это заговор?

http://forklog.com/politsiya-ssha-v-ocherednoj-raz-zaplatila-bitkojny-vymogatelyam/

Pongo

30.06.2017 15:18А почему преступники не будут расшифровывать файлы?

roboq6

30.06.2017 19:09+1Потому что каждый выход на связь (и каждый дополнительный канал связи) — это повышенный риск быть вычисленным. Оно им надо?

Anarions

30.06.2017 20:34+1Создание вируса — тоже повышения шанса быть вычисленным — оно им надо? Всё делается ради наживы, и не так уж редко преступники решают что нажива того стоит.

roboq6

01.07.2017 04:41-2Всё делается ради наживы, и не так уж редко преступники решают что нажива того стоит.

Да, создание вируса (точнее криптовымогателя) это пример того как награда может компенсировать риск. И что, тогда по этой логике вирусописатели должны забить на все меры предосторожности? Зачем увеличивать свой итак немалый риск если его можно избежать, доведённые до отчаяния люди всё равно будут платить (особенно если заниматься вбросами ложной информации «мне расшифровали файлы»)? Лично у меня на месте жертв развилась бы паранаойя, «а не говорят ли эксперты что слать деньги бесполезно лишь для того чтобы отсечь денежный поток к преступнику, и таким образом снизить привлекательность криптовымогателей, пусть даже за счёт того что такие люди как я безвозвратно потеряют свои данные?»

ArtiomVIP

28.06.2017 13:33+1Преступники должны знать, что их почтовые адреса будут заблокированы и денег они всё равно не получат.

Но ведь блокируется лишь почта, деньги то на BitCoin-кошелек уже дойдут к тому моменту, как жертва захочет написать письмо.

HappyLynx

28.06.2017 13:48+1Допустим, в вашей компании зашифрованы 5 компьютеров. Вы оплачиваете расшифровку одного.

Внимание, вопрос: Как повлияет на вероятность того, что вы оплатите расшифровку остальных четырех, тот факт, что дешифровка этого одного будет / не будет выполнена?

sim-dev

28.06.2017 13:55-2Джентльменское соглашение с преступником юридически ничтожно. Нет смысла его заключать.

Anarions

28.06.2017 14:01Вот, вы очень верно поставили вопрос, на одном компе потестили — не сработало, больше денег не вышлют, а преступники «недополученную прибыль» тоже умеют считать.

sim-dev

28.06.2017 14:16-7А вот вы оказываете большую услугу преступникам, рекламируя их, как честных и порядочных профессионалов.

Надеюсь, это по душевной простоте, а не за оплату.Anarions

28.06.2017 14:34+2Ни о какой честности я не говорю, исключительно выгода. Кому-то криворукому неспособному написать модуль расшифровки — выгоднее будет просто кинуть, и не расшифровывать файлы, так что никаких гарантий. Но о репортах успешной расшифровки слышал не раз.

DarkGenius

29.06.2017 14:49Как криворукость коррелирует с неспособностью написать модуль расшифровки?

Anarions

29.06.2017 17:46+1Прямолинейно. Просто побить все файлы к чертям легче чем оставить возможность их расшифровывать.

Anarions

28.06.2017 14:37+1В общем если бы я попал в подобную ситуацию — я бы ждал и читал отзывы конкретно к своей версии вымогателя. На какие-то со временем появляются бесплатные расшифровщики. На какие-то — пропадает возможность расшифровки даже за деньги. Кстати, у каких-то шифвровальщиков была даже «триалка» в доказательство — шлёте им один файл — вам в ответ расшифрованный, если злоумышленники решают что он недостаточно ценный. Для демонстрации.

sim-dev

28.06.2017 14:52-7Всё сказанное вами — это теория, я просил практических подтверждений этой теории: вот имярек заплатил, и получил ключ, которым все расшифровал. И этот имярек готов подтвердить сей факт.

Слышать о чудесных избавлениях — слышал и я, но «не осязал». Рентабельность вымогателя и так запредельна — сотни тысяч пострадавших, даже если всего 10 «скинутся» по 300$ — будет очень неплохо. А скинутся явно больше 10 после всего того, что прочитали об «эффективных преступниках», которым выгоднее кормить барана, чтобы стричь, чем просто съесть его.

И, судя по тому, с какой силой стремятся мне заткнуть рот, здесь незримо присутствуют интересы преступников. Иначе — кому выгодно, чтобы я не задавал невинных вопросов?

Kinardus

28.06.2017 15:10Как мне кажется, платя преступнику выкуп — совершается преступление, с точки зрения закона. Как взятка — виновны обе стороны. Может по этому не светятся оплатившие?

Varim

28.06.2017 15:22Огромная проблема, не то что это кажется вам. Что бы не казалось, нужно знать законы.

Огромная проблема в том, что так называемые «правоохранительные органы» сплошь и рядом, сами не знают законов.

Я думаю платить вымогателям не преступление, я так думаю потому что ни разу ничего подобного не слышал и подобных законов не видел. А что не запрещено, то для граждан разрешено.

По поводу взятки, если вы сами первее сообщите о взятке, чем должностное лицо, то с вас полностью снимается ответственность, но надо перепроверить законы, а то принтер слишком бешеный.

zagayevskiy

29.06.2017 13:00-1я так думаю потому что ни разу ничего подобного не слышал и подобных законов не видел.

Незнание закона не освобождает от ответственности.

killik

29.06.2017 03:31-1Ну здорово. За передачу грабителю денег и драгоценностей жертв тоже сажать предлагаете? А за дачу взяток, как по мне, надо не наказывать, а награждать. Но законотворцам хорошо в слоновой башне под защитой ФСО запрещать все плохое.

Varim

29.06.2017 09:42+1А за дачу взяток, как по мне, надо не наказывать, а награждать.

Вы бы аргумент привели. Вдруг причина стоящая.

gtfp

28.06.2017 15:49+4Вопрос не невинный, а некорректный. Вам сказали, что случаи успешной расшифровки имеют место быть. Но Вы не верите «на слово», требуете чтобы Вам предоставили контакты третьих лиц для проверки. Либо Вы вызовете этих третьих лиц в суд и заставите их подтвердить сказанное(а подобное очевидно никому из них не надо — они Вам ничем не обязаны). Либо доказательная сила их слов ровно та же, что и в предыдущих коментариях.

Ясно одно: сколько бы человек Вам тут не написало, что расшифровка работает — Вы не поверите, пока об этом не заявит Вассерман.

P.S. Из личного опыта знакомых могу сказать, что она и правда работает. Но естественно все зависит от конкретного зловреда, поэтому подобные слова не могут быть рекламой для текущих зловредов. Это сродни заявлению «Некоторые стиральные порошки действительно выводят пятна».

Desprit

28.06.2017 16:55+7Пробегитесь по теме и найдете несколько человек, которые предоставили вам свидетельства. Под каждым комментарием ваша истерика.

kozyabka

28.06.2017 13:47+2Ну так эфир же, смарт контракты. Отправил эфира в контракт — получил ключ для расшифровки.

kozyabka

28.06.2017 14:17Минус то за что? Такой контракт пишется за день, и никакой почты не нужно.

mayorovp

28.06.2017 15:03+1Потому что все вычисления в рамках автономного умного контракта всегда можно проделать локально, не высылая никому реальных денег. Для того, чтобы схема работала, обязательно нужен агент за пределами блокчейна, кто бы проверил что ему пришли деньги и выслал ключ расшифровки.

Умный контракт в такой схеме — просто лишняя сущность.

Barnaby

28.06.2017 14:56+2А откуда смарт-контракт ключ возьмет? И эфир, это пока еще слишком сложно для обычного пользователя.

Я думаю проще поставить с трояном тор, отправлять ключ на сервер и забирать уникальный биткоин-адрес, ну а после его пополнения отдавать ключ. И все в полностью автоматическом режиме + разные адреса, будет сложнее отследить транзакции.

kozyabka

28.06.2017 15:03А ключ смарт-контракту не нужно знать. Суть в том, что жертва вызывает метод в который передаёт «персональный ключ установки» и почту. Контракт это всё дело сохраняет и хакер получает список оплативших с их ключами и почтами. Дальше хакер отправляет ключ для дешифровки на указанную почту — все довольны. Для эфира есть клиенты которые это дело позволяют делать, так что обычному пользователю разобраться час-два времени.

mayorovp

28.06.2017 15:05+2То есть вы свели умный контракт к почтовому ящику. Зачем?

В том же биткоине можно в обычные транзакции включать любые текстовые сообщения. Умный контракт посередине — лишняя сущность.

kozyabka

28.06.2017 15:10Про это я не знал, каюсь. По этому и предлагал эфир как почтовый ящик с оплатой, верно.

Интересно, почему хакеры сразу не решили использовать текстовые сообщения в транзакции биткоина?mayorovp

28.06.2017 15:17Я думаю, потому что переговоры в блокчейне — публичные. А многие хотели бы сохранить в секрете тот факт, что они решили заплатить выкуп преступникам.

Anarions

28.06.2017 16:29публично-анонимные. Вы передаёте уникальный айди своего компа, вам в ответ — уникальный ключ для расшифровки. (с ответным переводом в одну копейку)… Эти данные никак не персонализированы, и ни на кого не укажут. Мне кажется идеальный вариант.

iandarken

28.06.2017 15:12Так немцам надо было наоборот — заблокировать и НЕ говорить об этом. В итоге кто-то платит, не получает ключа — и жалуется на форумах о кидалове, считая, что это злые хакеры не держат слово.

chieftain_yu

28.06.2017 15:15+2И мейлер-демону сказать чтобы рапортовал о доставке, а не честно отвечал, что фигвам?

iandarken

28.06.2017 15:30Ну, те, кто заплатил — не разберутся, что им там этот демон отвечает. И так же примут за происки супостатов и хитрости хакировъ

vedenin1980

28.06.2017 15:38А в чем проблема? Это же их сервер, что захотят то и скажут отвечать мейлер-демону, можно вообще письма сразу в полицию переправлять.

chieftain_yu

28.06.2017 16:07+2Да так, ни в чем.

Просто есть такая штука — деловая репутация.

Зарабатывается всю жизнь, а теряется в момент. Например, если начать не совсем честно обслуживать клиентов.

Ну и как по мне, учитывая RaaS, одного указания адреса почты в Ransomware маловато будет для введения каких-то санкций.

А то вот возьму, закажу RaaS с почтой недруга, а у него кусок жизни обвалится из-за этого.

Welran

29.06.2017 14:58Думаю их после такого не то что просто критиковать начали бы, а призвали бы к публичному линчеванию.

Barnaby

28.06.2017 15:37+1Send your Bitcoin wallet ID

Кстати, а что это? Если адрес отправителя то их может быть несколько или если отправлять с биржи то жертва может быть вообще не в теме где это посмотреть, если адрес получателя то он же у всех один.

И как я понял можно было, пока мыло не заблочили, расшифровать данные бесплатно — сразу отправить письмо при появлении транзакции так как будто она от вас. Какой-то ненадежный метод для подтверждения отправки, тогда уже по хешу транзакции надо.

vedenin1980

28.06.2017 15:44-1Но ведь в битконе можно написать текстовое сообщение в любые транзакции, то есть можно отправить 0,0000000000000001 биткоин с сообщением автору вируса и предложением ответить на так же через транзакцию кошелька? То есть на самом деле канал связи все равно остался просто не каждая жертва до него додумается?

Gorthauer87

28.06.2017 15:56+2Это локальные метки к транзакциям, в сами транзакции можно около 80 байт информации записать. В принципе достаточно для публичного ключа по которому потом ответ будет выслана назад транзакция с закрытым ключом.

После этого криптовымогателям ничего кроме биткойна и рабочей сети и не нужно будет для связи с жертвами.vedenin1980

28.06.2017 16:23Ну если отправить транзакцию на минимальную сумма типа "Send me you new email in tor" (28 байт), то это в теории может сработать и автор вируса может переслать новый email в другой транзакции? Он же наверное мониторит свой кошелек и никто кроме него не может провести с кошелька транзакцию?

P.S. Если минусуете объясните хоть за что, я вроде простой вопрос задал. Если я ошибаюсь напишите в чем

Gorthauer87

28.06.2017 16:32+1Там сейчас комиссии конские на транзакции. Не уверен, что юзать биткоин в качестве средства обмена сообщениями хорошая идея. К тому же этот почтовый адрес будет всей сети виден.

QDeathNick

28.06.2017 16:50-1Сообщения можно слать и без комиссии.

Ну не подтвердится транзакция, ну и ладно, сообщение то увидеть можно будет в неподтверждённой.

Но вот как сформировать сообщение в транзакции мне пока не понятно. В исходящие адреса записать?

Откуда у вас инфа, что можно только около 80 байт информации записать? Мне кажется можно записать и килобайты, кто ограничит то?

Gorthauer87

28.06.2017 18:38После опкода op_return можно запушить массив байт. Сейчас это 80 байт. Можно оформить как дополнительный выход.

QDeathNick

28.06.2017 16:35Теоретически это возможно, но практически автор не будет заморачиваться с прочтением такого сообщения.

Вот, к примеру, есть транзакция, которую кто-то недавно послал автору. Как вы прочитали бы сообщение в ней?

Думаете автор вируса сильно лучше вас разбирается в структуре транзакции и сможет найти где именно тут сообщение? Я вот повозился и не смог в этой инфе найти ничего похожего на сообщение.vedenin1980

28.06.2017 17:12+1Вот, к примеру, есть транзакция, которую кто-то недавно послал автору. Как вы прочитали бы сообщение в ней?

А никак, там похоже его нет, а так сообщение в транзакции выглядит как-то так, по моему легко читается стандартными средствами.

QDeathNick

28.06.2017 17:39+1Да, сообщение видно и на blockchain.info

Сообщение помещено в блок tx_hex

Я нашёл место где легко руками создать транзакцию.

Создал транзакцию на адрес автора, вставил в скрипт сообщение, проверил, подписал, но при отсылке произошло 64: scriptsig-not-pushonly кажется это проверка на doublespend — я со старого пустого кошелька пытался отправить.

Попробую позже с реальными средствами.

khanid

28.06.2017 21:51+1Плюс надо помнить, что иногда злоумышленники — не авторы, а лишь покупатели инструментов для совершения дела. Поэтому таких тонкостей могут и не знать, а действуют по инструкции, приобретённой вместе с инструментами.

По сути, эволюция скрипткиддис в мире преступного бизнеса.

mad_god

28.06.2017 21:14шифруем файлы

просим слать биткоины

делаем вид, что почту заблокировали

профитvedenin1980

28.06.2017 21:26профит

А в чем профит-то? Очень быстро про заблокированную почту все узнают и слать деньги перестанут, проще тогда уж просто не отправлять ключа расшифорвки.

darthmaul

28.06.2017 22:46На данный момент выкуп заплатила 41 жертва на общую сумму 3,75188571 BTC ($9442).

это же просто смешно. Просил бы меньше — может больше бы людей заплатило. Даже банальный скрытый майнер принёс бы больше прибыли. Не думаю, что эти деньги окупили затраты на подобного масштаба атаку, видимо целью были не деньги.vedenin1980

28.06.2017 23:49Или просто не прокатило, не заблокируй ему так быстро email суммы были бы скорее всего существеннее

darthmaul

28.06.2017 23:55+1Вообще, история странная. Во-первых, слабенькая монетизация. Скрытый майнер монеро на 300к машин давал бы 5-10к в сутки спокойно. Во-вторых, такой косяк с почтой. Предугадать нетрудно, надо было сделать несколько адресов на разных сервисах в разных странах. У меня два варианта:

а) атака криптором была совершена с целью скрыть что-то посерьёзнее. Возможно, перед тем, как зашифровать информацию вирус сливал все пароли, переписки и прочие данные хакерам. Простейший стиллер, а информация может стоить миллионы.

б) атака велась не ради денег. Что-то вроде терроризма, цель — навести шороху.

Uirandir

29.06.2017 08:30-1Не нужно объяснять хитрыми причинами то, что можно объяснить человеческой глупостью. Это во-первых.

Скрытый майнер XMR это прекрасно, но вы же помните, что для майнинга XMR нужен проц с AES-NI? Без AES-NI ничего не намайнишь. А тут вон среди зараженных машин компы на которых XP стоит, там заведомо проц будет без AES-NI, машины покупались во времена до исторического материализма.

Вот просить выкуп в XMR, а не в биткоинах это да, учитывая специфику валюты это более разумный вариант(анонимность, все дела), но от этого мог остановить тот факт, что о биткоине сейчас разве что младенцы и дряхлые старики не знают, а что еще за Monero зараженный обыватель может и не понять.

Ну вот много ли тут найдется тех, кто отправит что-то на 4AwpNBvbHmuQJeMfoWd9RTcb6Dsr49PBofEUBQNLTkXW7xbHoheyVVZZppqWcDsZN9hwqL85uZsmybXwcai5N4rz4ruwPnF

Да даже на Хабре и Гиктаймсе найдется мало народа кто знает что такое XMR, а в данном случае, скорее всего, вирус запускал не разбирающися человек, а просто кто-то чуть подпиливший старый его вариант, обычный скрипт-кидди от вирусов.

darthmaul

29.06.2017 11:28-1для майнинга XMR нужен проц с AES-NI

можно собрать майнер чтобы работал без AES-NI. Будет довольно медленным (30 хешей в секунду с core2duo), но с таким кол-вом заражённых машин всё равно профит будет неплохим.

обычный скрипт-кидди от вирусов

300к заражённых машин — это многовато для скрипт кидди, неспособного догадаться добавить даже запасную почту, Вам так не кажется? Атака такого масштаба требует немалых инвестиций и слаженной работы неплохой команды хакеров. А для стиллера отличное прикрытие: нужную информацию выслали, диски зашифровали. Админ отформатирует винты и восстановит с бэкапа, от вируса не останется ничего.

Uirandir

29.06.2017 12:05> можно собрать майнер чтобы работал без AES-NI.

Да можно конечно.

> Будет довольно медленным (30 хешей в секунду с core2duo)

Да вы — оптимист. Какие там C2D и 30 H/sec? 28.15 H/sec на i3 без AES-NI. Со 100k машин у вас выйдет 1.7 XMR за сутки, гораздо меньше, чем ему заплатили на биткоин.

> Атака такого масштаба требует немалых инвестиций и слаженной работы неплохой команды хакеров.

Или просто совпадения неких условий. Если атака пошла таки из офиса той украинской конторы о которой речь и расползлась через их партнеров по миру(а так вполне могло быть) это может говорить в пользу моей версии, что таки скрипт-кидди осиливший чуть модифицировать имеющийся вирус.

darthmaul

29.06.2017 12:17Со 100k машин у вас выйдет 1.7 XMR за сутки

Вот 100к машин, выдающих 7 хешей\сек. Расчёт идёт для работающих круглосуточно, но с учётом того что заразили 300к машин, примерно такой доход ожидать и стоит. За один день не вирус точно не заметят, если майнер правильный — и месяц поработать может.

susnake

29.06.2017 04:39-2Что-то я запутался или мне спать пора.

Есть статья от 11,04,2016 (!) про этот вирус. Там создали сайт и программу как раз для разблокировки дисков от этого вируса. Неужели после такого этот локер еще жив? Или это новая версия Пети?vedenin1980

29.06.2017 10:22+1Там создали сайт и программу как раз для разблокировки дисков от этого вируса. Неужели после такого этот локер еще жив? Или это новая версия Пети?

Тот разлокер не помогает с текущей версией вируса, плюс вроде есть сомнения что это вообще тот же Петя (точнее вирус от того же автора), возможно это похожий, но совсем другой вирус.

AndreyBTC

29.06.2017 08:29-1Всем привет.

- Выплата преступникам или не выплата определяется ценой каждого варианта. Эмоции здесь пустое.

- Как налогоплательщика меня волнует работа многочисленных карательных органов РФ. Чем занимаются бесчисленные отдеы абвгд к?

- Все операции битка хранятся в открытом виде(https://blockexplorer.com) в самом блоке.

- Операция не привязана ни к чему, но, идя по цепи сделок можно попытаться найти зацепку. Кто обналичил преступный биток.

- Как как минимум, фбр накрыла крупнейшую международную наркоплощадку в дакнете шелковый путь

QDeathNick

29.06.2017 13:07+1Скрыть цепочку в биткоине не сложно, завёл на биржу, вывел в zec, monero, миксанул, можно опять купить биткоины, и начать тратить с карты, найти концы нереально. Вариантов масса.

Ульбрехта поймали не через цепочку платежей, а в реале, он просто много косячил.

Ну и поймали одного, распиарили, а сколько не пойманных.

Barafu

29.06.2017 13:50- Именно. Правда, вариант выплаты во-первых не гарантирует результата, а во вторых, пусть и очень косвенно, но является финансированием следующей атаки, так что "фи" вам обеспечено.

- Заняты делом. Придумывают, не получится ли обвинить в распространении вируса Навального, американцев или хотя бы лично вас.

- Ваистену.

- Преступный биток раздробили по частям и обменяли на другие криптовалюты на биржах, а за них купили ещё менее отслеживаемые ресурсы или просто убрали в ящик годика на три.

- По официальной версии, хозяин площадки обнаглел от безнаказанности и перестал нормально скрываться. По неофициальной, его сдали в оффлайне, подельники.

Sokol666

29.06.2017 14:03-1как я понял Windows села в лужу (со своими дырами для ЦРУ), антивирусы хлюпали носом в той же луже чуть ли не до вечера? Тем временем Петя вписывал себя в mbr и шифровал первый раздел активного диска напрямки. То есть спаслись от него те, кто с UEFI? Но ведь ничего не мешает в следующих итерациях научить петю шифровать все устройства и понимать UEFI. То есть сто процентная защита от бяки это рейд, от текущего пети спасло бы софт зеркало, от обученного уже только сторонний контроллер где без драйверов он бы дисков не увидел. А как быть когда файлы шифруются на работающей хост системе? Там тоже ничего не мешает сходить по smb и зашифровать все что в сети включая бекапы. По моему все очень плохо, как был лучший вариант — хард на полочке так и остается

chieftain_yu

Может, я чего не понимаю, но биткойны они таки получат.

Вот отправители денег не получат возможности расшифровки — это да…

Varim

Предположу что, предполагается что в следующий раз пользователи не будут платить, так как у них уже есть опыт что деньги уйдут, а ключ они не получат. А так же, вымогатели не будут больше вымогать, так как в следующий раз им не заплатят.

PKav

Ничего подобного. Просто в следующий раз будут использовать Tweeter, социальные сети, или даже Telegram. Понятное дело, что аккаунты вымогателей будут скрываться от модераторов и меняться, но человек, которому нужна иго зашифрованная информация, обязательно их найдет.

Varim

Возможно, Tweeter, социальные сети, или даже Telegram, заблокируют аккаунты, хештеги, каналы, телефоны, но да, сомнительно.

Anarions

К самой транзакции ведь можно добавлять комментарий. С «серийником» своего компа, и адресом куда высылать расшифровщик, например.

DGG

Да, вообще, зачем чужой канал связи, если можно сделать свой. Вроде же уже были шифрователи сами выводившие окно чатика с аффторами. Через какой-нибудь тор.

9uvwyuwo6pqt

Нередко, если и не обычно, шифровальщики просто просят установить Tor Browser и зайти на hidden service, где можно получить пароль для расшифровки своих файлов. Иногда это выглядит вполне энтерпрайз. :) Странно что авторы Пети выбрали обычный почтовый сервер.

CrazyRoot

Вариант с тем что, расшифровка файлов не предусматривалась, рассматриваете?

PKav

Скорее нет, чем да. Ведь если кто-то заплатит и не получит ключ, или анализ вируса покажет, что расшифровка не предусматривается, то создатель вируса получит сильно меньше денег.

impetus

Это если цель атаки была чисто деньжат срубить… Что, глядя на дату и локализацию атаки… Даже не знаю, что и думать…

QDeathNick

Года три назад попадался шифровальщик.

У них даже техподдержка была на разных языках и даже на русском языке по скайпу.

И личный кабинет очень даже пристойный с возможностью тестовые файлы расшифровать.

Правда и суммы там были побольше, 2 биткоина хотели, что в рублях выливалось в 40к.

Я думал тогда, что дальше всё будет круче и круче, потому как тор и биткоин позволяют оставаться довольно анонимными и бизнес должен развиваться. А вот скатились к почте и $300.

chieftain_yu

Видимо, черные маркетологи определили эту цену как наиболее выгодную.

Дешифровка не должна быть эксклюзивным товаром, она должна давать максимальную прибыль.

QDeathNick

Тогда цены были разные. В личном кабинете прям было написано, что цена зависит от важности и объема данных. Домашним выставляли низкую, знакомая не стала платить за зашифрованные фотки.

Не хочу рассказывать детали, но одна госструктура встала тогда из-за потерянной базы 1С и кучи важных документов. Им пришлось заплатить $1000=2btc.

С тех пор они в курсе что такое бекапы, очень хорошее обучение и по моему не дорогое.

lavmax

Какая красота. Иммунитет очень порадовал :)

Moon_Lobster

Мне кажется это больше имиджевая история, ни больше ни меньше