В рамках конкурса Digital Substation Takeover, представленного iGRIDS, у посетителей PHDays была возможность попробовать свои силы во взломе настоящей электрической подстанции, построенной по стандарту IEC 61850. Два дня участники пытались провести успешную атаку и получить контроль над системой управления электрооборудованием.

Что нужно было сделать

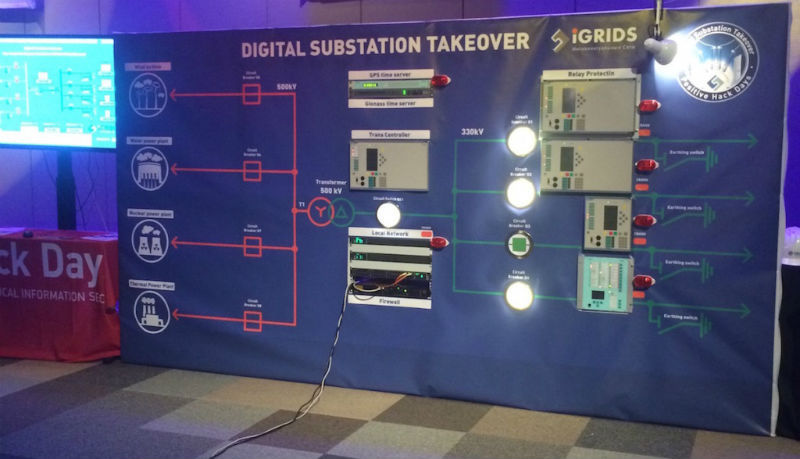

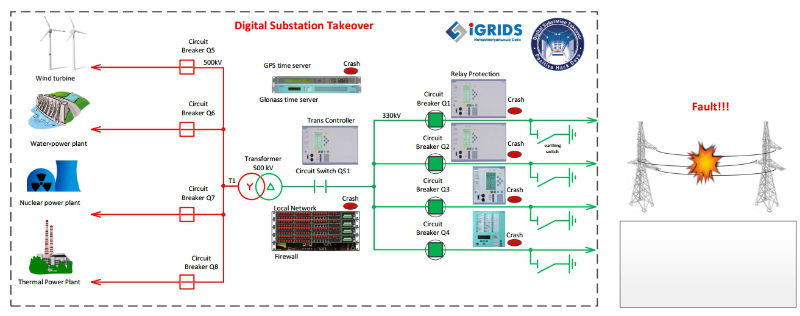

Созданный специально для конкурса макет, имитировавший подстанцию высокого напряжения в 500 кВ, включал коммутаторы, серверы времени, контроллеры и устройства релейной защиты, которые реально используются в современных высоковольтных электрических сетях для защиты от аварийных и внештатных ситуаций (короткие замыкания, повреждения ЛЭП и т. п.).

Участникам предлагалось несколько сценариев, каждый из которых предполагал в конечном счете несанкционированное управление коммутационными аппаратами — от простого отключения выключателя до включения заземляющих ножей в обход оперативных блокировок. Cамое сложное задание — создание аварийной ситуации на объекте — должно было, по задумке организаторов, сопровождаться фейерверком из горящих проводов на установленной рядом имитации воздушной линии электропередач.

В этом году отдельные конкурсы были частью CTF: наряду с гостями форума участвовать в них могли CTF-команды (подробнее в нашей статье на Хабрахабре). В общей сложности свои силы в этом конкурсе попробовали около 50 посетителей PHDays и несколько команд CTF.

Технические подробности

В конкурсном макете было задействовано следующее оборудование:

- самая популярная система управления энергообъектом SICAM PAS v. 7.0;

- самые популярные терминалы релейной защиты и контроллеры;

- серверы времени GPS и ГЛОНАСС;

- промышленные коммутаторы.

Ход соревнований

Поскольку конкурс был представлен в программе PHDays впервые, а сама его тема довольно специфична, весь первый день у участников ушел на то, чтобы разобраться, что такое релейная защита, выключатели и оперативные блокировки. Приходилось искать и анализировать большие объемы информации (в Википедии, на специализированных форумах, на сайтах производителей оборудования).

Конкурс включал в себя несколько заданий, которые покорялись участникам с разным успехом:

- временное разрушение информационной инфраструктуры подстанции (удалось осуществить 6 раз);

- перепрограммирование сервера времени (1 успешное выполнение);

- несанкционированное отключение потребителей (выполнено 2 раза);

- обнаружение ранее неизвестной уязвимости (1 раз).

Самое главное и сложное задание — перехват управления первичным оборудованием и подачу команды в обход блокировки — никому выполнить не удалось, хотя одна из команд-участниц была близка к этому.

Первое место занял Сергей Сидоров, «серебро» завоевал Александр Калинин. Кроме того, взлом подстанции принес очки двум командам CTF — RDot и ReallyNonamesFor.

Немного не по себе

За взломом наблюдали представители электросетевых компаний, включая специалистов ФСК ЕЭС.

«Честно говоря, увидев людей, сидящих на пуфиках и пытающихся взломать реальные устройства РЗА и АСУ ТП за некий виртуальный профит, мне стало немного не по себе, — рассказал в интервью нашим коллегам из электронного журнала «Цифровая подстанция» Михаил Селезнев, начальник отдела АСУ ТП и метрологии Департамента релейной защиты, метрологии и АСУ ТП ОАО «ФСК ЕЭС». — Где гарантия, что команда таких же «пытливых умов» после этого мероприятия, уже зная, как выглядит и как ведет себя РЗА, АСУ ТП, не соберется вместе и ради спортивного интереса не начнет искать возможности для взлома аналогичной инфраструктуры, только уже реальной? Будут ли они осознавать всю возможную тяжесть последствий своих действий?»

«Честно говоря, увидев людей, сидящих на пуфиках и пытающихся взломать реальные устройства РЗА и АСУ ТП за некий виртуальный профит, мне стало немного не по себе, — рассказал в интервью нашим коллегам из электронного журнала «Цифровая подстанция» Михаил Селезнев, начальник отдела АСУ ТП и метрологии Департамента релейной защиты, метрологии и АСУ ТП ОАО «ФСК ЕЭС». — Где гарантия, что команда таких же «пытливых умов» после этого мероприятия, уже зная, как выглядит и как ведет себя РЗА, АСУ ТП, не соберется вместе и ради спортивного интереса не начнет искать возможности для взлома аналогичной инфраструктуры, только уже реальной? Будут ли они осознавать всю возможную тяжесть последствий своих действий?»«Не думаю, что какие-то изменения должны ожидать именно МЭК 61850, — продолжил Михаил Селезнев. — Он должен жить и развиваться в угоду тех задач, под которые он создавался. Обеспечение информационной безопасности должно стать предметом других стандартов и инструментов. В последнее время по теме информационной безопасности АСУ ТП ведется очень много разговоров. Причем ведется людьми разной квалификации, из-за чего зачастую создается впечатление что тема искусственно раздувается представителями рынка. Поэтому, прежде всего необходимо более активное привлечение к подобным практическим мероприятиям представителей электроэнергетических компаний».

Организаторы соревнования из компании iGRIDS фиксировали и анализировали все, что происходило на стенде. Уже к середине конкурса стало понятно, что спектр угроз созданной ими системе шире, чем предполагалось изначально — разработчики обещают учесть все новые варианты атак в своей работе и следующих версиях средств защиты.

И они уже получили приглашение на следующий PHDays VI — так что готовьтесь к новой версии конкурса по взлому подстанции, который пройдёт весной 2016-го года!

Комментарии (18)

paullarionov

09.06.2015 21:09+2Забавно, разрабатывал пачками именно такие системы и только сейчас все задумались о безопасности. Протокол IEC 61850 работает по TCP/IP, устройства нижнего уровня достаточно тупы. А вот коммуникации и сервера сбора информации — там есть где разгуляться. Ребята из iGRIDS (кстати, при чем они здесь, ведь все оборудование и софт от Siemens) прикрыли все бэкдоры на время конкурса (и не надо делать вид, что на ПС их нет) и даже убрали сервер HMI))) На самом деле, самое страшное, о чем мог подумать упитанный господин из ФСК был сетевой шторм.

brn

10.06.2015 13:43А это идея. Если получаем доступ к линии 9.2, то проанализировав текущие значения, можно начать «подкидывать» свои, представившись, например, цифровым трансформатором. То же самое с GOOSE. Не вижу никаких помех начать рассылать их от имени другого устройства. Тем самым «сняв» блокировку.

brn

10.06.2015 13:52+2Я вижу это примерно так. Становимся и слушаем все GOOSE идущие по сети. Выбираем любой GOOSE, который идёт с максимальными интервалами (давно не менял своего значения).

1. Берём первый попавшийся пакет. Вытаскиваем оттуда значение сигнала, счетчик изменений и номер последовательности.

2. Изменяем значение сигнала, увеличиваем счетчик изменений и номер последовательности.

3. Тут же выкидываем его в канал. Устройства РЗА примут его как родного.

4. Продолжаем «свою передачу»

5. Пакеты от устройства-донора будут отбрасываться устройствами РЗА так как его номер последовательности уже меньше чем наш.

6. А дальше всё зависит от реализации логики защиты от ошибок устройств РЗА.

Думаю таким образом можно «парализовать» часть подстанции.

sergrt

10.06.2015 02:08+1Как человек, занимающийся разработкой устройств, работающих с протоколами IEC61850, могу сказать, что большинство применяемых там решений — epic fail с точки зрения безопасности. Часть протоколов вообще никак не защищена, например, описанный в разделе 9.2 Sampled Values — это даже не TCP/IP, а на него может опираться релейная защита. Так что для злоумышленника главное — разбираться в предметной области (ребята из статьи за день осмотрелись), а дальше — на что хватит денег заказчика.

Дело осложняется тотальной новизной решений для электроэнергетики, и, как следствие, кривизной оборудования в плане обработки сетевых протоколов. Осознав масштаб проблемы, производители сетевых устройств уже стали предлагать решения для шифрования трафика, не дожидаясь действий комитета, так что есть надежды на лучшее.

paullarionov

10.06.2015 08:16Именно поэтому релейщики предпочитают старую добрую медь для защит, а не GOOSE-коммуникации. Хотя оперативные блокировки сделаны много где именно на GOOSE.

Yager

11.06.2015 12:07+1Релейщики предпочитают старую добрую медь потому, что в нее легко тыкать цешками и отверткой открутить когда надо. Те кто освоился уже во всю гоняют гусей не вставая с кресла.

А требовать от терминалов рза фиерических сетевых авторизаций все равно, что просить реле не включаться от некошерного тока. По сути терминал же умное реле, так?

Вопросы безопасности сети вполне можно решать средствами самой этой сети, файрволы, туннели, всякие айписеки… Когда человек может спокойно подойти и воткнуть провод в сетку, не менее он спокойно может подойти к панели вывести блокировки и управлять КА с терминала(напрямую воткнуть реле привода в ШУ наконец) зависит от доступа, целей и понимания системы.

Поэтому еще раз. Если сеть с устройствами РЗА изолирована но к ней имеют доступ все подряд — проблема служб безопасности. Если эта сеть доступна снаружи — недороботка сетевеков и херовой организации сети(практика показывает что этому моменту внимания ноль).

brn

11.06.2015 14:26+2Медь глобальна, и надежна. У неё известное время доставки сигнала, в отличии от ethernet. Вы рассуждаете как АСУшник, а не как релейщик.

Внедрение 850 это вообще проблема для релейной защиты

Yager

15.06.2015 18:58Правда ваша, моя квалификация не позволила в полной мере оценить масштаб проблемы, поэтому за первый абзац извиняюсь, был не прав.

brn

11.06.2015 15:05А можно название подстанции где гоняют гусей? Не тестовые полигоны, а реальную подстанцию?

Yager

15.06.2015 18:51На вскидку под Питером ПС 330 кВ Колпино — УРОВ, АПВ, ОБР, команды. Вся эта история существует там всего пару лет, но существует. Специально спросил эксплуатацию на предмет, жалоб не последовало.

Но товарищ выше прав, я наблюдаю это скорее со стороны.

MichaelBorisov

10.06.2015 12:37+1Получается, что «сжечь ЛЭП» так никто из взломщиков и не смог, а сожгли ее уже по окончании конкурса просто чтобы зря не пропадала?

Что будет следующим? Взлом АЭС? Взрыв реактора с фейерверкоми разбросом по помещению цезия-137?

Bluefox

10.06.2015 17:01+1Ну протокол хоть и не такой старый, как SNMP, но всё же ему не пять лет. (а 12 если быть точным)

SNMP так же, как и 61850 тоже сначала был не защищён и шифрование/аутентификация в нём появились только через 12 лет после появления. И ничего миллионы устройств c SNMP протоколом до сих пор не поддерживают SNMPv3.

А также ничего нам сейчас не мешает создать устройства с IEC 62351.

И ещё раз, повторюсь, (коммент) никакой идиот не вывесит эти устройства в инет без фаервола. А тогда весь конкурс сводится к фразе: сломай фаервол.

С фаерволом GOOSE сообщения можно модифицировать или генерировать только с физическим доступом к сетке, а там проще физически нажать где нибудь кнопку, чем генерировать GOOSE трафик.

paullarionov

11.06.2015 00:58никакой идиот не вывесит эти устройства в инет без фаервола

Хм, не хочу никого расстраивать))

brn

А что, имея физический доступ к сети подстанции кто-то может остановить потенциального взломщика? Напомните, пожалуйста, как устройство может защититься, если известен его IP адрес и кто-то подключился по MMS?

brn

Лучше бы рассказали какие механизмы защиты существуют на уровне устройств.

paullarionov

Пароль на операции, CS IEC 61850, железный ключ на панели управления… Смотря какое устройство.