О ransomware, получившем название Petya/PetrWrap, сейчас пишут многие. И в этом нет ничего удивительного, ведь именно он является центральным элементом мощнейшей кибератаки, которая затронула компьютеры и компьютерные сети коммерческих компаний, правительственных организаций и частных лиц Украины, России, Беларуси и многих европейских стран. Внешне Petya выглядит, как обычный криптовымогатель, авторы которого обещают расшифровать данные пользователя, если тот пришлет выкуп.

Но реальность несколько иная. Дело в том, что под личиной криптовымогателя прячется вирус-вайпер (т.е. «стиратель), создатели которого преследуют лишь одну цель — уничтожение данных компьютера жертвы. Да, все это маскируется требованием прислать денег, но платить все же не стоит. И не только потому, что электронную почту, на которую нужно отправлять информацию о платеже, заблокировал оператор. Но и потому, что это все равно бессмысленно, функция расшифровки данных здесь просто не предусмотрена.

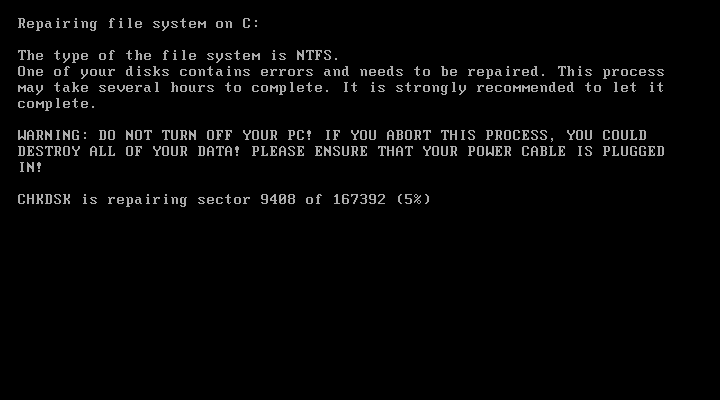

»Криптовымогатель" действительно просит у жертвы около $300 за возвращение информации с жестких дисков инфицированного компьютера. Злоумышленники также пугают своих жертв следующим текстом: «Не тратьте своё время. Никто не может восстановить ваши файлы без нашего дешифровального сервиса».

Текст действует, некоторые пользователи зараженных машин все же платят, и немало. Сейчас известно минимум о 50 жертвах Petya (он же ExPetr, он же NotPetya), заплативших в общей совокупности $10200 в долларовом эквиваленте. Но пострадавшие пользователи не знают, что у злоумышленников нет никакого дешифровального сервиса. Деньги бросаются на ветер.

По словам специалистов по кибербезопасности, за свои деньги эти пользователи не получат ровно ничего, поскольку в коде зловреда есть ошибка, которая делает невозможной расшифровку файлов. Специалисты компании проанализировали код зловреда, тот участок, который связан с шифрованием файлов, и поняли, что после того, как диск полностью зашифрован, жертва теряет возможность получить свою информацию обратно.

Дело в том, что при обработке файла exPetya не создает уникальный ID установки программы. Соответственно, при выводе требования жертве об оплате пользователь получает совершенно случайный набор символов. Возможно, новая версия ransomware не имеет к оригинальному зловреду Petya никакого отношения, поскольку оригинальный вирус при установке создавал этот ID. Вот участок кода, который отвечает за создание ID.

На скриншоте показано, что ID генерируется в случайном порядке, что закрывает для жертвы возможность получить ключ для расшифровки своих файлов, даже в том случае, если он существует.

У злоумышленника просто нет никакой возможности выделить информацию для расшифровки из строки случайных символов. Версия Petya от 2016 года шифровала диск таким образом, что его можно было дешифровать при наличии ключа. Все операции с файлами и секторами дисков выполнялись корректно. А вот Petya от 2017 года необратимо повреждает диски.

Слева показан участок кода exPetr, который, по всей видимости, превратился в вайпер

Более того, в коде exPetr есть участок, который отвечает за работу вайпера. При задействовании этого участка кода вирус полностью стирает пользовательские данные. Так, зловред перезаписывает таблицу расположения файлов (Master FAT Table) и главную загрузочную запись (Master Boot Record) компьютера, на котором установлен вирус. Это отличительная черта нового вируса, которая нехарактерна для ransomware.

С изложенным выше мнением согласны многие кибербезопасники. Например, Мэтт Суиш из Comae Technologies рассказывает о том, что Petya просто уничтожает данные, как это делают и другие вайперы, включая Shamoon. И цель у разработчиков зловредного ПО совсем иная, чем та, которую преследуют создатели настоящих криптовымогателей. Там все просто — злоумышленники хотят денег. В случае с вайперами ситуация сложнее — чего хотят их создатели, знают только они сами.

Из других особенностей вируса можно назвать команду на перезапуск зараженного ПК через час после заражения. Для этого используется недокументированная возможность функции WinAPI NtRaiseHardError.

Комментарии (44)

zookko

29.06.2017 21:44+12Пойду-ка забэкапюсь что ли.

GT_PRO

30.06.2017 06:54Вот-вот! Создатели и ставили цель — приучить людей делать бекапы.

igruh

30.06.2017 07:54+5Как и дети на стройке, кидающие сверху кирпичи, приучают носить каски.

Как воры, обокравшие квартиру без наклейки «охраняется спецназом ГРУ»…

Tachyon

30.06.2017 14:49-1«Хочешь узнать кто это сделал — ищи того кому это выгодно» — говорил какой то сыщик.

Но вот только увеличение хранимой информации (я про бэкапы) выгодно в конечном счёте производителям жестких дисков.

Как то это малоправдоподобно :).

Есть и другой подход- если кому то плохо — то это сделали его враги. А уж какие каждый придумает сам — И Россия в случае выбора Трампа президентом, и Запад и Америка в случае кибератак на Россию.

А в итоге наверное просто какой нибудь «умный» вундеркинд решил побаловаться в гараже…

С другими комментариями согласен- любой вирусняк в конечном итоге приучит к бэкапам и культуре безопасного нахождения в сети. И в этом хотя бы его маленький плюс.

Bedal

29.06.2017 21:54-1на самом деле в тексте упущен один момент, который делает пафос несколько глупым. Шифруя файлы, вирус на лету расшифровывает их, так что расшифровщик там есть.

Другое дело, что после выброса плаката «всё пропало» вирус может всё стирать, действительно. Но это не совпадает с изложением. Второй вариант — нифига он не шифрует, а тупо стирает всё в определённый момент — и это тоже не совпадает с изложенным.

Кстати, zookko, так и поступали, когда появились шифрующие вирусы. Дело было ещё в ДОСе, выходом было — скопировать нужные файлы на дискеты при появлении плакатов. На дискеты писалось нешифрованно.

Chernyi_kot

30.06.2017 00:27+1Расшифровщик может и есть, но ID генерится случайным образом, следовательно получить ключ именно к своему экземпляру — нет возможности, поскольку его невозможно опознать.

Daimos

30.06.2017 09:15Почему вы решили, что они их на лету расшифровывает?

Bedal

30.06.2017 10:18потому, что иначе сразу при начале работы вируса файлы будут просто портиться. Зашифровка без расшифровки эквивалентна простому затиранию случайными комбинациями.

Суть же шифрующих вирусов — прожить подольше, пока все или значительная часть файлов не будут зашифрованы, а уже потом сделать ба-бах. Этого без расшифровки на лету не реализуешь, всё должно продолжать работать как всегда — до поры до времени.

faiwer

30.06.2017 10:46Дык а зачем всё таки что-то расшифровывать? Просто записать куда-то в потайное место огромное количество макетов зашифрованных файлов, а потом, когда критическая масса будет набрана, просто выполнить тысячи переименовываний и удалений. Возможно я вас просто не понял.

Stirliz85

30.06.2017 12:16Писать нужно поверх, а не в потаенное место. Иначе можно будет восстановить. Пройденный этап развития шифровальщиков, сейчас только хардкор, только перезапись, включая теневые копии.

Daimos

30.06.2017 10:55+1Вирус шифрует только документы и картинки, и вы просто не поймете, что они шифруются в данный момент на лету — вы же не открываете все тысячи своих документов одновременно.

Плюс шифрование у многих происходит после перезагрузки — когда уже пользователь не может открывать файлы.

Да и работа шифровальщика описана подробно.

И вообще тогда непонятно — смысл шифровать и расшифровать файл то в чем?

roboq6

29.06.2017 23:52В случае с вайперами ситуация сложнее — чего хотят их создатели, знают только они сами.

That’s still speculation for now, but the virus did appear to primarily target Ukrainian infrastructure, including an electricity supplier, the central bank, the state telecom, and an airport. Analysis from Kaspersky Lab yesterday showed the virus remaining primarily in Ukraine.

A growing consensus among security researchers, armed with technical evidence, suggests the main purpose of the attack was to install new malware on computers at government and commercial organizations in Ukraine. Rather than extortion, the goal may be to plant the seeds of future sabotage, experts said.

mihmig

30.06.2017 09:28+10Я разгадал цель — это майнеры!

Для того чтобы заплатить выкуп пострадавшие покупают криптовалюты, тем самым формируя спрос и повышая их курс!

maedv

30.06.2017 14:22Подскажите. Может я не прав, но если после шифрования просканировать диск на удаленные файлы, они же найдутся? Или вирус затирает кластеры?

sat_art

30.06.2017 18:20-1При шифровке используется функция CreateFileMappingW — отображение файла в память. И после сохраняется, вероятнее всего, на то же место.

Т.е. не создается новый, а потом затирается старый. В этом случае можно было бы найти попытаться.

MacIn

06.07.2017 18:21Происходит перезапись. Поверх то есть. А не просто создание зашифрованного файла и удаление оригинала.

odin_v_pole

30.06.2017 15:36$10200

разделить на50 жертв Petya

= 204 и !=около $300

Предполагаю, ошибка в подсчете заплативших? Возможно, не нужно считать тех, кто просто пытался связаться через блокчейн посылая 0,00..001 Вт?

sat_art

30.06.2017 16:24+2Не вводите людей в заблуждение. Случайно генерится ключ, с помощью которого шифруется информация. А уже этот ключ экспортируется в шифрованном виде. И теоретически, если создатели вируса отдадут приватный ключ, файлы можно расшифровать.

igrig

01.07.2017 07:39-1Не читал топик и комменты, ибо достало. В чем профит? Вернулось чсв из 90-х, потому что могу. Привет Чернобыль, что происходит.

dron_k

02.07.2017 17:26>>> генерирует ключ рандомно — нельзя расшифровать

вполне возможно что цепочка должна быть такой:

генерирует ключ -> шифрует этим ключом -> злоумышленник по данному ключу генерирует ключ расшифровки.

так что метод генерации ключа еще не показатель.

>>> в коде присутствует код для стирания данных — нельзя расшифровать

1) многие вирусы угрожают уничтожить данные если оплата не поступит в течении некоторого времени

2) для скрытия своего присутствия некоторые вирусы могут шифровать данные оставляя оригиналы не тронутыми пока не будет принято решение требовать выкуп, как только решение вымогать принято, нужно стереть все оригиналы и оставить только шифрованные копии

3)…

Как видим может быть много причин для того чтобы в коде присутствовал код уничтожения данных,

при этом оставляя возможность их восстановления.

AlexanderS

Толкают общество к осознанию важности информационной безопасности ;)

Причём народ не понимает даже, казалось бы, элементарные азы. Не надо разбираться даже в тонкостях. Одной знакомой с левого адреса пришёл вордовский файл при запуске которого выдался запрос на выполнение какой-то программы «ля-ля-ля.exe». На вопрос нафига надо было смотреть левый файл, да ещё и запускать исполняемый при отключенной антивирусной защите я получил ответ: «Интересно же». Я прямо позавидовал в тот момент — у меня эта пора уже давно прошла и если уж руки и чешутся, то запускается всё в изолированной виртуальной среде.

alexxprg

Вайперы, по сути, дискредитируют шифровальщиков. Но, хотя дело-то правильное, а вот методы…

MagicEx

Почитайте, как он распространяется — «открытие файлов с почты» тут ни причем совершенно. Да и не откроется оно с апплокером.

Вирусня прилетела с обновлением одного из бух ПО «МЕдок», причем само обновление выставлено там вручную, видать создателям плевать на эти галочки.

Далее дамп пароля доменного админа, который зашел на ПК (само ПО, а точнее его серверная часть работает с правами лок.админа, по другому не умеет) и распространие по сети, используя вполне легитимные учетные данные.

Если что, это проверено по логам с полей (вот почти закончили восстанавливаться после атаки).

Да, сами себе буратины, что не используем на каждый сервер своего админа, не имеющего доступа к другим, но судя по масштабам заражения (на Украине), мы не одни такие :(

AlexanderS

Я не конкретно про Петю, я про логику людей в целом.

mihmig

Чтож Вы хотели, поколение «пепси», сменилось поколением «тач», потом «кроссовки за репост» и «кредит под ВСЕГО 0.2% в день»…

Pakos

Поколение Пепси — это родившиеся в 50х?

lonelymyp

Зависит от того о какой стране идёт речь, о той или этой.

Illanius

С 1980 по 1991 в СССР

Pakos

Тогда могу расстроить — родившимся в 50х открывать "посмотреть" что попало не мешает даже низкая компьютерная грамотность(что нужно — они открыть не могут), поэтому пассаж "сначала поколение "пепси" " был не очень понятен. Кредиты не читая, кстати, они берут ничуть не менее активно (пусть уже не 50, но 60-70х вполне).

swelf

А чего не так с этой логикой? если человек не сталкивался с такими проблемами и не наслышан особо, то почему бы не открыть файл из любопытства? «логика» без контекста ситуации тут ниочем на не говорит. Ты из любопытства ничего не делаешь? если что я не про ИТ а в целом.

ScoutUa

Ну, знаете, человек бывает и с доменными печами/станками не знаком, но ради интереса не сует туда голову/руки…

Почему в случае с интернетом есть уверенность полной безопасности?

swelf

Аналогии это всегда интересно конечно, для того чтобы попытаься объяснить точку зрения, но как аргумент они не катят, почему вы сравнили открытие файла из электронного письма с «головой в печи», давай сравним электронное письмо с бумажным… не, лучше с книгой из библиотеки/магазина, ты перед тем как книгу открыть ее просвечиваешь, бумагу проверяешь на вредные вещества, чернила тоже?

То или иное поведение закладывается опытом/генами. Так вот, если у человека нет опыта/знания боязни электронных писем, то он будет их открывать

ScoutUa

Обьясню почему такие аналогии — если письмо со зловредом открывается не на домашнем пк, а на каком либо ответственном месте, то последствия могут повлечь за собой ущерб здоровью и жизням не меньше, чем при совании головы в печь

Pakos

Вполне суёт — потому в школе на уроках "труда" первое что объясняли — технику безопасности, попасть к доменной печи тоже не просто, но что подоступнее — вполне собирает свой урожай.

Потому что он воспринимается как лужайка у дома. Или, как тут сказали, библиотекой, он не воспринимается полным криминала районом-гетто и очень удивляет обывателя этой стороной.

AlexanderS

Человек не сталкивался с такими проблемами лично — это да. Но он наслышан — это факт, как минимум от меня) Всем кругом талдычишь одно и то же — купите внешний хар и свои драгоценные фотки и документы копируйте туда ну хотя бы раз в год! Слова бесполезны — пока петух не клюнет…

Понятно, что всё что-то из любопытства делают в целом, но есть же и некоторые границы логики твоих действий. Я когда машину купил и начал водить делал всё так как меня учили и как мне знакомые/друзья советовали. Я ж из любопытства с 1 передачм на 3-4 не переключался и вместо омывайки не лил какой-нить раствор лимонной кислоты «чтобы лучше отмывало» )

ScoutUa

Еще не выяснили как связан МЕДОК и распространение? Откуда в их обновлении взялся петя и т.д.?

Caelwyn

Я не удивляюсь этому, после того как полгода работал с бухгалтерией, и с медком, кстати тоже — убожество то ещё. Бухгалтеры которые носили в налоговую отчёты на флешках и приносили каждый раз оттуда, каждый раз, целый букет авторанов с червями. 1Сники которые носили эту заразу с собой и накатывали на компы вместе с обновлениями. Кривой самописный софт работающий с правами админа и никак иначе. В одной госконторе имел место софт для расчёта чего-то, для работы которого необходимо было расшаривать диск С в сеть на всех компах на которых он есть. И да, никаких админов, максимум — программист этого самописного софта которому насрать на всё, ну и сын главбуха который учится на программиста в техникуме. Или, в крайнем случае, когда уже ничего не работает, какой-то чувак из местной фирмочки «ремонт компов».

MagicEx

Откуда он взялся в их обновлении мы врядли узнаем. они старательно отнекиваются.

В их ПО уже был вирус ранее и тоже в обновлениях. С тех пор они не потрудились даже цифровые подписи добавить.

Добавили в одном обновлении, на них налетела пачка ретроградов, которые не смогли справиться с добавлением нового корневого серта на неподдерживаемую XP\2003 и они откатили цифровые подписи.

dron_k

Тю, могли бы оставить оба варианта раз уж было сделано,

старый вариант бы оставили с припиской «Внимание очень опасно для использования! Очень! Опасно!»

Зачем было лишать нормальных пользователей надежного канала обновления изза кучки неумех…

BlackGad

Вот немного подробностей. Те поломали не саму программу, а воспользовались встроенной системой автоматического обновления.

NiTr0_ua

у друга (в органе местного самоуправления) пришло на почту буху (он медком не пользуется вообще), по «защищенному каналу связи»(тм). а потом — расползлось по локалке через дыры (домена там нет, легитимных учетных данных соответственно тоже).

MagicEx

Ну дыры у нас закрыты, патчимся через неделю после выхода обнов обычно. С правами юзера 99% персонала, запуск левого полочен Апплокером везде. Да и расследование по логам показало, что заражение шло от учетных данных админов, причем даже не одного, а двух.

SRP работает даже на недоменных машинах, можно хоть реестр напрямую патчить, хз как без него сейчас жить, в день по 2-3 таких «мне пришло, я что-то нажала» в логах апплокера ловится (счет-фактура.exe и проч).