Несколько дней назад в нашу антивирусную лабораторию поступил исполняемый PE-файл (драйвер), который содержал действительную цифровую подпись. Мы добавили его в базу как Win64/Duqu.AC. Сертификат был выдан известной тайваньской компании Foxconn (Hon Hai Precision Industry Co.), которая специализируется на производстве электроники, а также является одной из крупнейших компаний, занимающейся производством компонентов флагманских устройств таких известных компаний как Apple, Canon, Sony.

Ранее мы уже писали про эту вредоносную кампанию, в которой злоумышленники использовали новую версию state-sponsored вредоносного ПО Duqu (Duqu2, Duqu.B), а также про другие обнаружения этой вредоносной программы со стороны наших AV продуктов. Указанный драйвер имеет небольшой размер (27 448 байт) и используется атакующими для манипулирования сетевым трафиком на уровне NDIS в скомпрометированной системе.

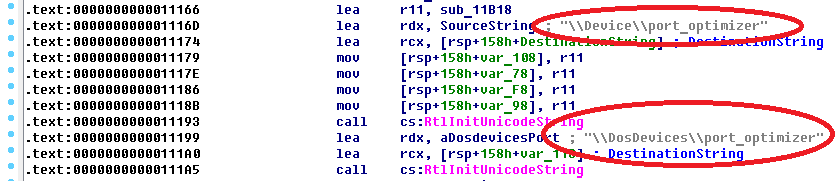

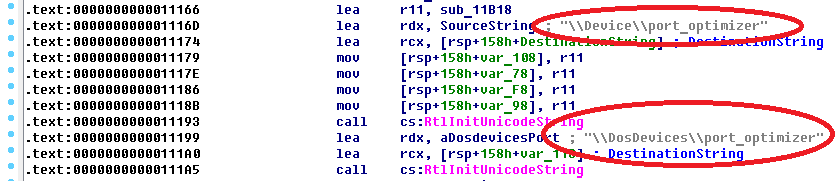

Рис. Название объекта-устройства, а также символьной ссылки, которые вредоносный драйвер создает в системе (индикатор заражения).

Уже по информации об импортах драйвера (ndis.sys) видно, что он специализируется на работе с сетевым трафиком на уровне NDIS.

Рис. Часть импортируемых Win64/Duqu.AC функций.

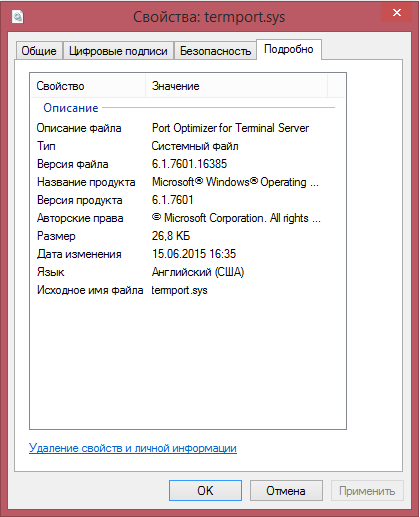

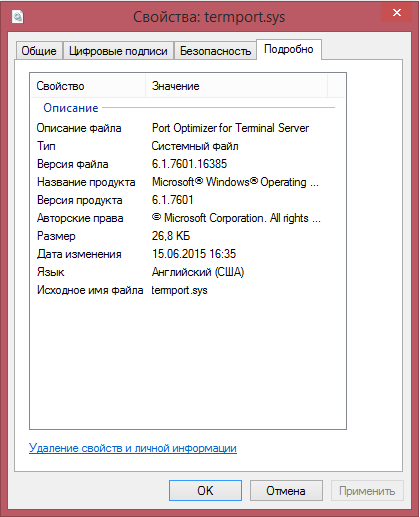

Рис. Действительная цифровая подпись Win64/Duqu.AC. Скомпрометированный сертификат был еще действителен.

Рис. Свойства вредоносного файла.

Кража цифрового сертификата роднит вредоносную кампанию по распространению Duqu2 с другой вредоносной компанией по распространению известного червя Stuxnet, его драйверы также содержали цифровую подпись, причем сертификаты также были похищены у технологических компаний: JMicron и Realtek. Снабжение вредоносного драйвера цифровой подписью является стопроцентным решением обеспечить загрузку такого драйвера в 64-битной версии Windows.

Указанный драйвер имеет следующие отпечатки:

MD5: 92e724291056a5e30eca038ee637a23f

SHA1: 478c076749bef74eaf9bed4af917aee228620b23

SHA256: bc4ae56434b45818f57724f4cd19354a13e5964fd097d1933a30e2e31c9bdfa5

Ранее мы уже писали про эту вредоносную кампанию, в которой злоумышленники использовали новую версию state-sponsored вредоносного ПО Duqu (Duqu2, Duqu.B), а также про другие обнаружения этой вредоносной программы со стороны наших AV продуктов. Указанный драйвер имеет небольшой размер (27 448 байт) и используется атакующими для манипулирования сетевым трафиком на уровне NDIS в скомпрометированной системе.

Рис. Название объекта-устройства, а также символьной ссылки, которые вредоносный драйвер создает в системе (индикатор заражения).

Уже по информации об импортах драйвера (ndis.sys) видно, что он специализируется на работе с сетевым трафиком на уровне NDIS.

Рис. Часть импортируемых Win64/Duqu.AC функций.

Рис. Действительная цифровая подпись Win64/Duqu.AC. Скомпрометированный сертификат был еще действителен.

Рис. Свойства вредоносного файла.

Кража цифрового сертификата роднит вредоносную кампанию по распространению Duqu2 с другой вредоносной компанией по распространению известного червя Stuxnet, его драйверы также содержали цифровую подпись, причем сертификаты также были похищены у технологических компаний: JMicron и Realtek. Снабжение вредоносного драйвера цифровой подписью является стопроцентным решением обеспечить загрузку такого драйвера в 64-битной версии Windows.

Указанный драйвер имеет следующие отпечатки:

MD5: 92e724291056a5e30eca038ee637a23f

SHA1: 478c076749bef74eaf9bed4af917aee228620b23

SHA256: bc4ae56434b45818f57724f4cd19354a13e5964fd097d1933a30e2e31c9bdfa5

Комментарии (3)

navion

19.06.2015 16:15+1Спёрли сам сертификат или драйвер подписали внутри Hon Hai Precision Industry Co.?

akamajoris

21.06.2015 15:49На картинке видно, что драйвер подписан ими. Еще не факт, что серт в левых руках.

zorgrhrd

Система доверенных корневых сертификатов в очередной раз себя дискредитировала, если это достаточно серьезная группа атакующих (чтобы угнать закрытый ключ), ну или государство, то не составит труда при желании подписать все это дело валидной подписью. Это касается не только подписи ПО или драйверов, но и атак на сетевой трафик.