Месяц июнь оказался богат на новости, посвященные компроментации двух лидеров российского рынка антивирусного ПО. Первую из этих историй рассказала сама «Лаборатория Касперского», не без юмора назвав отчёт Duqu Bet и как бы намекая на израильское происхождение атакующих. Однако два дня назад появились более серьезные материалы на ту же тему: издание Intercept опубликовало очередное откровение Сноудена, в котором рассказывается, что американские и британские спецслужбы ещё в 2008 году «отчитались о проделанной работе» по взлому анивирусных продуктов Касперского.

Согласно этим документам, британская GCHQ изучала продукты ЛК для того, чтобы помешать антивирусам выявлять атаки спецслужб. А американская NSA искала уязвимости в антивирусе для того, чтобы следить за пользователями благодаря высоким привилегиям доступа, которые получает защитное ПО на компьютерах своих пользователей.

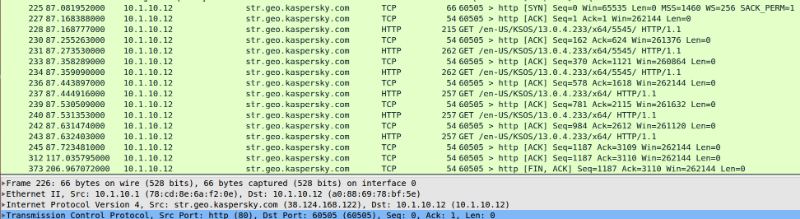

В частности, хакеры NSA обнаружили, что могут перехватить пользовательские данные, которые передаются от клиента-антивируса к серверам ЛК в строке User-Agent в заголовке HTTP-запроса. Издание Interсept утверждает, что месяц назад протестировало эту возможность на продукте Kaspersky Small Business Security 4, и «хотя часть трафика была зашифрована, детальная информация о конфигурации хоста и установленном ПО передавалась на серверы Касперского без защиты». В качестве доказательства приведён скриншот (картинка кликабельна):

Эти данные журнал Interсept опубликовал позавчера, 22 июня. А буквально на следующий день, 23 июня, команда исследователей из Google (Project Zero) опубликовала отчёт о более серьезной уязвимости в антивирусе ESET NOD32. Благодаря данной уязвимости атакующий может обмануть эмулятор, который используется для проверки исполняемых кодов. Атака позволяет читать, модифицировать и удалять любые файлы на компьютерах, где установлен ESET, а также инсталлировать любые другие программы удалённо, получать доступ к любым периферийным устройствам (камеры, микрофоны), записывать всю системную активность, и т.д.

Угроза затрагивает все версии ESET и все платформы, на которых работает ESET (Windows, Mac, OS X). При этом, как подчёркивают исследователи, эксплуатация данной уязвимости не требует пользовательского участия, зато использует высокие системные привилегии, которые даются сканеру ESET — то есть является идеальным кандидатом для создания самоходного червя (например, почтового). В отчёт включён пример рабочего рутового эксплойта, а также ролик, который демонстрирует атаку на ESET через браузер:

Закрыть уязвимость можно патчем ESET, выпущенным 22 июня — а до этого можно избежать атаки, если отключить всё сканирование в ESET (плановое, в реальном времени и ручное). И хотя данная публикация исследователей из Google произошла уже после выхода патча, всё равно складывается ощущение, что обнародование этой дыры как-то «специально подгадали» к общей кампании против антивирусов из Восточной Европы.

Комментарии (33)

VojToshik

24.06.2015 17:08+2И хотя данная публикация исследователей из Google произошла уже после выхода патча, всё равно складывается ощущение, что обнародование этой дыры как-то «специально подгадали» к общей кампании против антивирусов из Восточной Европы.

Совпадение?.. Не думаю!evocatus

24.06.2015 19:18Ну если кто-то сделает из этой информации вывод «антивирусы из Восточной Европы плохие», то я даже не знаю что сказать…

shanker

25.06.2015 11:36Ну, вообще-то, по ссылке с оригинала, в списке вендоров — китайские, индийские, корейские. Это точно коррелирует с новостями из телевизора, где видно, что у США по всему миру интересы, куда ни плюнь.

shanker

25.06.2015 11:28«Кто-то видит в этом совпадение. Я же вижу — провидение» — Морфеус («Матрица»)

wizardsd

24.06.2015 20:16Интересно, пользуются ли производители антивирусного ПО статическими анализаторами кода для своих исходников?

whiplash

25.06.2015 06:07От ESET мы отказались еще весной 2009 года, когда зверствовал kido, а NOD32 его вообще не детектил.

Это решето, а не антивирус)))

Alexufo

25.06.2015 11:14Когда мне по мылу приходят вири, очень редко, то раз уж это событие не частое, я эти экзешнички или скринейверы отправляю на онлайн проверку. Что интересно, то касперский ничего не видит, то вебер, то нод — файл чист! Все решето!)

shanker

25.06.2015 11:27На сколько мне позволяет мой опыт судить: антивирусы с недавних пор делают ставку на детектирование вредоноса больше не в статическом, а в динамическом анализе. Правда, не все в этом одинаково преуспели. Но у отдельных вендоров ощутимые успехи. Им надоело пытаться разбираться в закриптованных\запакованных бинарниках и они решили подойти с другой стороны: динамический анализ. Т.е. при попытке зловреда исполниться на системе — он сам расшифровывает\раскодирует своё тело. Тут-то его процесс и прервут антивирусы, разобравшись в том что он там пытается сделать.

Так что отсутствие реакции на бинарник, который не запускался — это хорошее доказательство лет 10 назад. И так себе доказательство на день сегодняшний.

teecat

25.06.2015 09:40> Угроза затрагивает все версии ESET и все платформы

А вот интереснейший вопрос. Как я понимаю сертифицированные версии тоже с дырой. соответственно:

- что предпримет регулятор, узнав об этом? Внесут ли данную угрозу в свою базу данных на сайте (если нет, то зачем она нужна?)?

- что должны сделать сейчас те, кто использует сертифицированные версии (в общем-то могут ничего — действующей процедуры нет, но интересно их личное отношение)?

- что предпринимает вендор по отношению к своей сертифицированной версии (на всякий случай — сейчас патч можно выпустить только по ИК, но эта процедура занимает месяца три минимум)?

На всякий случай — дыры могут быть везде и у всех, поэтому это не наезд на Есет, завтра аналогичное могут найти у кого угодно, а интерес по действиям, которые предпринимают регуляторы в случае обнаружения дыры. Недавно была анонсирована база данных уязвимостей, процедуру по обновлению сертифицированных версий обещают не помню сколько уже…

TheRaven

25.06.2015 10:16Как я понимаю у них патч в базах прилетел еще 22-го числа.

habrahabr.ru/company/eset/blog/261059

virusradar.com/en/update/info/11824teecat

25.06.2015 10:27Патч на сертифицированные продукты поставлен быть не может. Они же зафиксированы. В сертифицированных продуктах могут меняться только базы и ядро (если оно отделено от баз). Как я понял бага не в базах/ядре, а в самом коде продукта. Соответственно нужно проходить инспекционный контроль

TheRaven

25.06.2015 10:44Не совсем вас понимаю.

Eset антивирус модульный, его базы содержат в т.ч. и обновления компонентов самого антивируса — резидента, эвристики, сканера трафика и т.д.

Т.е., грубо, в базах может прилететь новый ехе-шник или dll-ка. Не может же быть такого, что каждое такое обновление ломает его статус сертифицированного продукта. Это же получается что антивирус есть, а обновлять его нельзя, а это вообще бред какой-то.teecat

25.06.2015 10:55Именно такой бред и есть в случае сертифицированных продуктов. Компоненты фиксируются контрольными суммами, прописанными в формуляре. Ибо проходят проверку на НДВ :-) Для изменения формуляра нужно пройти инспекционный контроль. А это три месяца минимум. А версия может быть старая и досертифицировать ее невыгодно по деньгам. Именно поэтому в новостях осторожно обходят тему сертифицированных версий в случае уязвимостей

А антивирусы сейчас многие модульные и могут обновляться покомпонентно.

Это не проблема именно Eset — проблема отрасли в целом. Я же и написал — интересна реакция регуляторов

gotch

25.06.2015 09:56+1хотя часть трафика была зашифрована, детальная информация о конфигурации хоста и установленном ПО передавалась на серверы Касперского без защиты

Трафик видим, конфигурацию — нет.

shanker

25.06.2015 11:20В оригинале философствуют на тему всё ли передаётся в зашифрованном виде и если не всё — что можно вытянуть из не зашифрованных данных.

В частности, приводится ссылка на не зашифрованный трафик, где видно User-Agent.

prod01-cdn00.cdn.firstlook.org/wp-uploads/sites/1/2015/06/ua-headers-540x217.png

Со ссылкой на исследователей NSA сообщается, что этот User-Agent уникальный и включает в себя закодированные данные серийника антивируса. А также может использоваться для идентификации машины пользователя. Также высказывается предположение, что в строке User-Agent может передаваться информация о конфигурации машины. Далее приводятся комментарии представителей Касперских, которые утверждают, что информация передаётся в обезличенном виде и по ней невозможно выяснить пользователя или компанию. Далее идут ссылки на пользователей твиттера (раз и два) которые сообщают, что даже в зашифрованных данных передаются куски не зашифрованного текста.

А дальше как раз приводится непонятно для чего картинка с http-запросами на сервер Касперского:

Насчёт ссылок пользователе в твиттере — молодцы. А вот насчёт последней картинки — наверное, у журналюг не хватило ума на более серьёзный пруф, чем запустить wireshark и сделать скриншот не разобравшись в сути передаваемого трафика.

shanker

25.06.2015 12:07Интересно: а представители антивирусной индустрии, отправляясь на забугорные конференции, типа BlackHat USA или BlackHat_«название страны-союзницы США» соблюдают информационную гигиену? Не таскают ли с собой телефоны\ноутбуки, содержащие конфиденциальную информацию? Способны ли определить попытку атаки на информационный канал, когда за бугром пользуются ужасно безопасными алгоритмами на основе RSA?

Встраиваем бэкдор в публичный ключ RSA

Как АНБ внедрило закладку в генератор псевдослучайных чисел

RSA Security заявила о наличии АНБ-бэкдора в своих продуктах

RSA Security получила $10 млн. от АНБ за использование заведомо дырявого генератора псевдослучайных чисел

TimeCoder

25.06.2015 14:26Ну так в итоге, какой антивирус — лучший?) Правда интересно. Подумываю перейти со встроенного виндового на Касперского.

zorgrhrd

Видео демонстрация впечатляет.