Недавно Google объявил о прекращении доверия всем SSL-сертификатам, выданным до 1 декабря 2017 г. удостоверяющими центрами Symantec, Thawte, GeoTrust и RapidSSL. Изменения вступят в силу 16 октября этого года с выходом нового юбилейного браузера Google Chrome 70.

По-видимому, некоторые компании не получили уведомления о данных изменениях

Недоверие ко всем сертификатам семейства Symantec означает последний этап трехступенчатого процесса, инициируемый Google и Mozilla, который позволит полностью избавить Интернет от невалидных SSL. Несмотря на успех всей кампании, некоторые организации продолжают использовать SSL Symantec по непонятным причинам. Согласно недавнему отчету, сделанному известным аналитиком по безопасности Скоттом Хелмом, после выхода Chrome 70 более 1000 сайтов перестанут считаться доверенными.

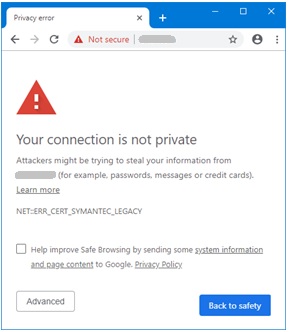

Известные веб-сайты в России, принадлежащие финансовым институтам (Банк «Авангард»- avangard.ru, ПАО «Банк СГБ» — severgazbank.ru), учебным и научным учреждения (Белгородский национальный исследовательский университет- bsu.edu.ru, Волгоградский государственный университет — volsu.ru, Академия Forex- academyfx.ru), IT-компании (Telenor- telenor.rs, Fly Mobile — fly-phone.ru) рискуют после 16 октября увидеть следующее сообщение при посещении своих сайтов «Ваше подключение не защищено. Злоумышленники могут пытаться похитить ваши данные с сайта». Если ваш сайт является частью этого удивительно большого списка, вам действительно нужно приложить некоторые усилия, чтобы догнать остальных.

Почему предпринять действия по переходу нужно прямо сейчас?

Нравится вам это или нет, сертификаты Symantec будут не доверены двумя из самых популярных браузеров в мире, и это всего лишь вопрос времени, до тех пор, пока другие последуют их примеру. Google, Mozilla и другие эксперты в области онлайн-безопасности уже объяснили опасность использования недоверенных сертификатов SSL. Не стоит тянуть, когда дело касается безопасности в Интернете.

Вы можете обратиться прямо в Digicert, которому Symantec передал свою инфраструктуру после выпуска 30000 сертификатов, выпущенных с нарушениями. Но вы также можете попробовать новый опыт в работе с SSL-сертификатами, обратившись в GlobalSign — старейший удостоверяющий центр с головным офисом в Японии.

Google и Mozilla в настоящее время прокладывает путь к более безопасному Интернету. Не позволяйте усилиям экспертов по онлайн-безопасности быть потраченными впустую. Выберите лучший вариант и присоединитесь к борьбе, сделав Интернет более безопасным местом для всех.

Защитите свой сайт сейчас, пока не стало слишком поздно!

Переходите на GlobalSign и получите скидку 30%!

GlobalSign завоевавшим самую надежную репутацию с лучшим уровнем всесторонней поддержи. Переход на GlobalSign очень прост и экономичен благодаря нашей универсальной облачной платформе ManagedSSL, которая позволяет управлять всеми сертификатами в облаке. Возможно вам будет интересно узнать, что GlobalSign также является единственным УЦ, предоставляющий бесплатные инструменты SSL, такие как SSL Server Test и Certificate Inventory Tool. Вам обязательно понравится, как только вы попробуете.

Чтобы узнать больше о GlobalSign, посетите наш официальный сайт.

Комментарии (33)

skymal4ik

15.10.2018 11:09+3А зачем получать скидку в 30%, если можно использовать полностью автоматизированное решение с поддержкой wildcard и автообновлением сертификатов от Let's Encrypt?

Недавно перевёл всю свою инфраструктуру на них и бед не знаю, и клиенты довольны — не надо за что-то платить, что-то скачивать, передавать нам для внедрения и ставить напоминания об истечении срока действия.

Да, нужно погрузиться немного в тему, чтобы разобраться с нюансами acme, dns для wildcard, хуками для веб- серверов, но оно определённо того стоит.

Revertis

15.10.2018 11:45+1А еще если учесть, что EV сертификаты мертвы, то совсем уж непонятно зачем все эти непонятные действия. Let's Encrypt рулит.

wiwrel

15.10.2018 11:46Не хотели бы написать по этой теме статью? Так называемое «How to use Let's Encrypt»

skymal4ik

15.10.2018 11:56Да, у меня была такая мысль, поскольку я придерживался идеи держать все у себя in-house (apache, nginx, certbot, DNS) вместо облачных провайдеров и пришлось изучать информацию по связке certbot-dns (TSIG) для wildcard, хукам при использовании DirectAdmin и некоторым другим аспектам. Плюс документировать все это для своих нужд.

Но, с другой стороны информации по Let's Encrypt достаточно много и она хорошо написана. Правда я компилировал все с англоязычных источников.

rkosolapov

18.10.2018 10:31How to use Let's Encrypt на хостинге:

шаг 1: ставим нормальную панель управления хостингом

шаг 2: говорим ей использовать сертификаты LE для наших вебсайтов

Всё.

wiwrel

18.10.2018 11:26шаг 1: ставим нормальную панель управления хостингом

Какая панель управления — «нормальная»?

kolu4iy

15.10.2018 11:47+2Я с вами согласен. Единственное, чего нет в let's encrypt, так это EV-сертификатов, но смысл в них ускользающе невелик.

С другой стороны, меня настораживает то, что инфраструктура SSL фактически все больше централизуется и завязывается на одного поставщика. История нам говорит о том, что кончается это обычно нехорошо. Но пока альтернатив нет — будем пользоваться let's encrypt...

Taraflex

15.10.2018 12:01letsencrypt.org/docs/certificate-compatibility

Known Incompatible

Blackberry < v10.3.3

Android < v2.3.6

Nintendo 3DS

Windows XP prior to SP3

cannot handle SHA-2 signed certificates

Java 7 < 7u111

Java 8 < 8u101

Windows Live Mail (2012 mail client, not webmail)

cannot handle certificates without a CRL

PS3 game console

PS4 game console with firmware < 5.00

Наверное кому-то и нужна поддержка таких динозавров, но кроме ps4 все в списке имхо имеет совсем уж призрачную актуальность.

skymal4ik

15.10.2018 12:05PS4 вроде как и актуально…

Но для какого числа сайтов они являются основной ЦА? Какой процент пользователей PS4 вообще пользуется приставкой как браузером?

Тем более лечится обновлением прошивки.

acyp

15.10.2018 13:59У меня до сих пор не получилось обновить wildcard-сертификаты в автоматическом режиме. Как Вы с этим справились?

symbix

15.10.2018 21:22Вы лучше расскажите, что именно у вас не получается. Например, у меня с первого раза все получилось, потому сложно рассказать, как именно я с этим справлялся.

Я, правда, пользуюсь dehydrated, но вряд ли есть принципиальная разница.

acyp

16.10.2018 06:03генерация .txt-записи для dns-сервера. Каждый раз она новая. в итоге я обновляю две записи (одна для site.ru, вторая для *.site.ru) лапками. DNS-хостер — nic.ru

Или я точно делаю что-то не так. У Вас есть возможность опубликовать/дать ссылку на черновик Вашей инструкции?

isden

16.10.2018 09:41А зачем лапками? nic.ru умеет в API же:

www.nic.ru/help/api-dns-hostinga_3643.html

И вот сюда посмотрите:

certbot.eff.org/docs/using.html#pre-and-post-validation-hooks

symbix

16.10.2018 21:47Записи надо обновлять автоматически через хуки.

У меня свой bind (его можно обновлять через nsupdate) и я пользуюсь dehydrated. Выглядит это примерно так: в конфигурации dehydrated указан HOOK="/path/to/nsupdate_hook.sh", а nsupdate_hook.sh сделан на основе вот этого примера: https://github.com/lukas2511/dehydrated/wiki/example-dns-01-nsupdate-script

Готовые хук-скрипты есть для большинства DNS-хостеров.

0xd34df00d

15.10.2018 17:49С Prosody заводится с костылями, и джаббер-сервер приходится перезапускать целиком после обновления сертификата.

skymal4ik

15.10.2018 22:05Да, для некоторых приложений надо делать reload\restart. Нам приходится релоадить nginx.

Но хуки спасают, дописать --renew-hook «service nginx reload» несложно.

С другой стороны для обычных сертификатов точно так же надо их перезапускать, так что это не в огород Let's Encrypt камень в целом.

0xd34df00d

15.10.2018 22:27reload nginx'а не дропает имеющиеся соединения, насколько я знаю, а для Prosody релоад сертификатов весьма нестабилен. Да и джаббер имеет немного другой паттерн использования. При рестарте сервера на всех комнатах вылетают вообще все.

Обычные сертификаты надо обновлять раз в пару лет, что не так больно.

symbix

16.10.2018 01:06Со всякими джабберами имеет смысл терминировать SSL тем же nginx-ом и проксировать уже по http.

0xd34df00d

16.10.2018 01:27Хм, а где про это можно почитать? Я про такой сетап раньше вообще не слышал.

symbix

17.10.2018 17:48

Если есть всякие хитрые alpn-ы (я уже давно забыл, что там в XMPP), то можно соорудить что-то вроде того. (Не в плюсе тоже работает).

hzs

15.10.2018 13:26Защитите свой сайт сейчас, пока не стало слишком поздно!

Переходите на Let's Encrypt и получите скидку 100%!

mistergrim

15.10.2018 13:40Недоверие ко всем сертификатам семейства Symantec означает последний этап трехступенчатого процесса, инициируемый Google и Mozilla, который позволит полностью избавить Интернет от невалидных SSL.

При этом Mozilla пошла на попятный, в Firefox 63 сертификаты Symantec по-прежнему будут поддерживаться.

Antiever

15.10.2018 16:34Сижу на DEV версии Chrome, уже давно из-за этого не работает сбербанк-онлайн. Приходится в других браузерах его открывать пока.

vikarti

15.10.2018 16:57-4А не возможность ли это для кого то получить легкую палку за нарушение функционирование Национально Значимого Банка левой конторой под названием Гугл (а что — штаб-квартира в США — так есть ООО «Гугл» + можно и политический аспект приплести)

balamutang

16.10.2018 08:00Нет никакого нарушения функционирования банка, есть только единичные нарушения функционирования одного из сервисов банка, совершенно не критичного для его работы.

staticlab

17.10.2018 01:41Обновился на Chrome 70, все перечисленные в статье ресурсы открываются, сертификаты валидны. Что не так?

Sly_tom_cat

Неплохо бы брифли осветить проблему тех самых «30000 сертификатов, выпущенных с нарушениями». А то так рекламы больше чем технологических деталей.

Zakko

В целом вот:

1. habr.com/company/1cloud/blog/349382

2. habr.com/post/334392

Sly_tom_cat

Спасибо, я в курсе, да и в гугле не забаннен. Вот только автор поленился такие ссылки вставить в статью — именно на это я и обратил внимание.