Взломы АТС 3CX, которые приводят к серьезным последствиям, случаются достаточно редко. Тем не менее, наши клиенты иногда становятся жертвами мошенников. Как показала практика, в основном это связано или с неверными настройками системы, или с использованием устаревшей версии 3CX. В этой статье мы рассмотрим наиболее распространенные ошибки, которые могут привести к взлому вашей АТС, и объясним, как их не допускать.

Мошенничество с телефонией довольно банально — посторонние люди или робот-дайлер делают звонки через вашу АТС за ваш счёт. Обычно это случается глубокой ночью или в нерабочие дни. Вызовы продолжаются максимально возможное время, с высокой частотой и по наиболее дорогим международным направлениям. А в конце месяца вам приходит счет от оператора связи на огромную сумму, который вы обязаны оплатить, либо оспаривать в суде.

Звонки по наиболее дорогим международным направлениям были основной целью хакеров в ранний период развития программных АТС. Можно подумать, что этот тип мошенничества остался в прошлом, особенно учитывая удешевление международных переговоров. Однако в настоящее время этим занимаются хорошо организованные международные группы, которые занимаются грабежом клиентов и операторов в промышленных масштабах.

Сейчас АТС взламывают для того, чтобы делать тысячи вызовов по «дорогим» номерам различных платных автоматических сервисов, которые контролируются этими же мошенниками. В этом случае злоумышленник получает прибыль в виде комиссии от оператора за каждую минуту платного звонка. Такое мошенничество еще называется International Revenue Sharing Fraud (IRSF).

Другой способ нелегального заработка заключается в продаже похищенных учетных данных SIP-клиентов на «подпольных» онлайн-биржах. Далее такой доступ используется по-разному — или для конкуренции с легальными операторами связи, благодаря чему удается продавать минуты значительно дешевле рыночной цены, либо для каких-то личных нужд покупателя.

3CX имеет несколько уровней безопасности, настройки по умолчанию которых предотвращают большинство известных типов атак. Однако некоторые системные администраторы изменяют или отключают эти параметры даже не понимая, к какими последствиям это влечет.

Давайте рассмотрим наиболее распространенные ошибки в параметрах безопасности, которые допускают администраторы 3CX.

Первая ошибка — это «слабые» учетные данные аккаунтов, которые используются приложениями 3CX, IP-телефонами и пользователями.

Когда вы создаете пользователя (добавочный номер) в 3CX, для него автоматически генерируются безопасные учетные данные на всех уровнях доступа. Это сложные пароль SIP и пароль входа через веб-клиент, случайно сгенерированные пароли доступа в веб-интерфейс IP-телефонов, случайный ПИН голосовой почты и т.д… Обязательно используйте только эти безопасные учетные данные, потому что случайные длинные пароли гарантирует защиту от атак с подбором пароля (которые также называются брутфорс-атаками).

Начиная с 3CX v15.5 система не позволят установить пароль добавочного номера слабее, чем требуется современными правилами безопасности. Однако часто слабые пароли аккаунтов наследуются из резервных копий предыдущих версий 3CX. Поэтому теперь 3CX предупреждает администратора, если в системе присутствуют добавочные номера со слабыми паролями — возле таких номеров появляется предупреждение. Если навести на него курсор, появится дополнительная информация.

Кстати, категорически не рекомендуем устанавливать слабые пароли в целях тестирования. Как правило, люди забывают их изменить и оставляют АТС «дырявой».

Вторая ошибка — отключение опции «Запретить подключение из публичной сети» и не включение ее обратно, когда пользователю она уже не требуется.

Эта опция включена в 3CX по умолчанию и предотвращает регистрацию любых пользователей за пределами вашей локальной сети. Обратите внимание — можно использовать приложения или веб-клиент 3CX без включения удаленного доступа, поскольку они используют технологию туннелирования для подключения к АТС. Эту опцию нужно отключать только, если кому-то необходимо прямое SIP-подключение для аппаратного IP-телефона.

Старайтесь избегать прямых SIP-подключений к вашей АТС или разрешайте их только с определенных IP-адресов, указанных в сетевом экране.

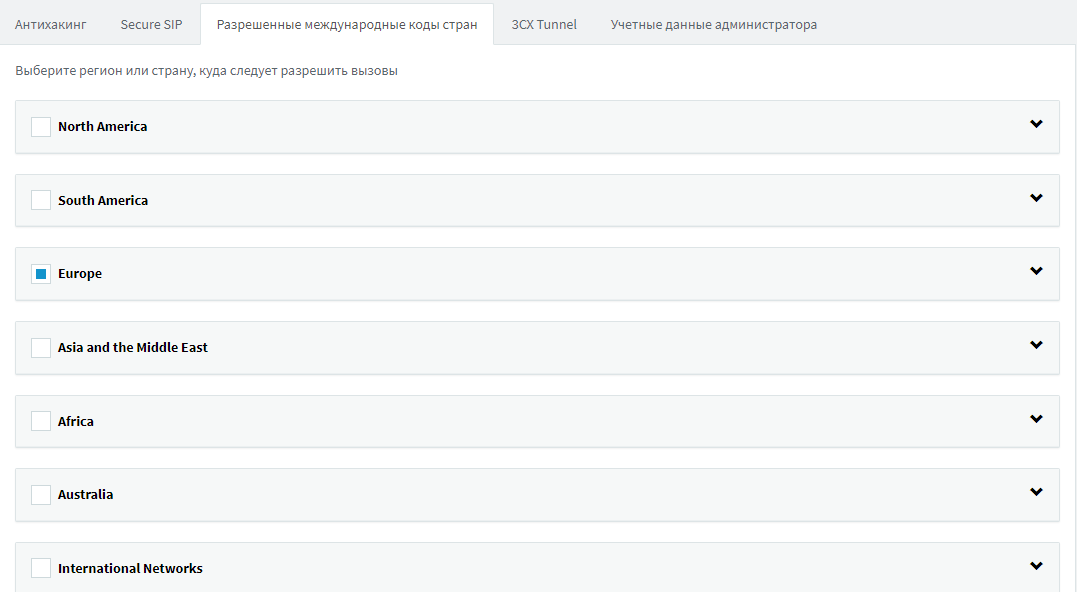

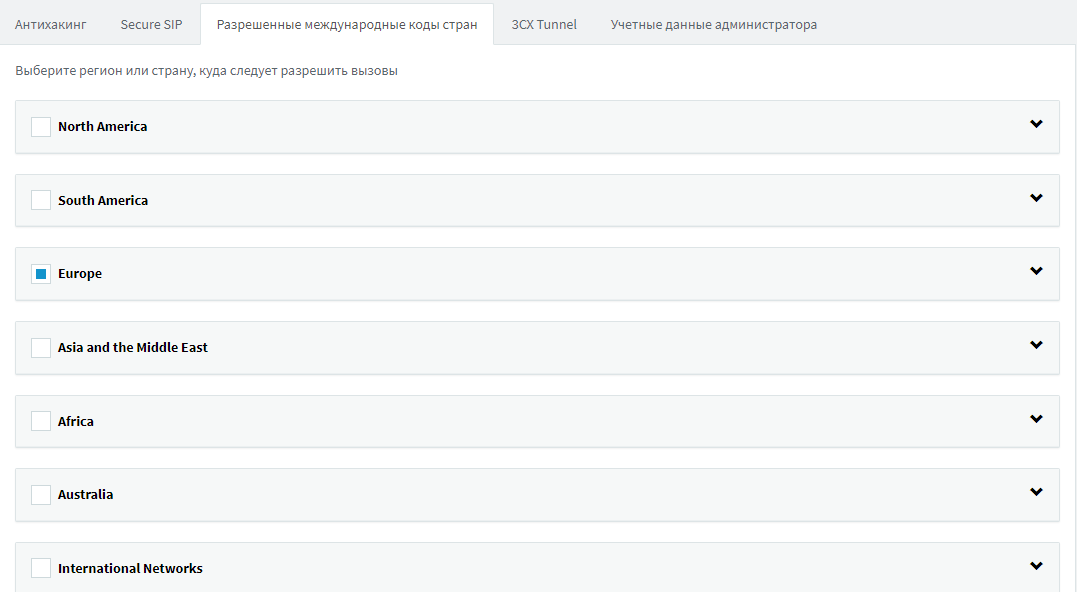

При установке 3CX, Мастер первоначальной настройки спрашивает, в какие страны нужно разрешить исходящие вызовы. Этот же список стран можно увидеть (и изменить) в разделе Параметры — Безопасность — Разрешенные международные коды стран. Разрешать следует только те страны (префиксы), куда действительно звонят ваши пользователи. По умолчанию 3CX разрешает вызовы только в страну, которая была указана как место установки АТС.

Очень опасная практика — разрешать все страны при установке АТС, а ограничивать их потом. Обычно об этом забывают, позволяя злоумышленнику звонить по всем направлениям, как только он получил учетные данные пользователя АТС.

Еще одна плохая практика — использование слишком общих исходящих правил, позволяющих любому пользователю (организационной группе 3CX Default) звонить по любому разрешенному направлению. Некоторые администраторы, чтобы не усложнять себе жизнь, создают для этого одно универсальное правило.

На самом деле вы должны создавать исходящие правила с минимально необходимыми разрешениями, по тому же принципу, по которому они создаются, например, в сетевом экране. Конкретно перечисляйте префиксы, задавайте минимальную и максимальную длину номера, явно указывайте группы добавочных номеров, которым разрешено звонить по данному направлению.

В разделе Параметры — Номера E164 задается обработка номеров, при которой символ "+" в начале номера заменяется международным кодом набора номера. Правила замещения определяются для страны, которая указана, как место установки АТС. В большинстве стран "+" замещается на 00, а для Америки — на 011. Замещение соответствуют стандартам ITU.

Параметры E164 важны, поскольку используется для определения запрещенных направлений (префиксов), которые мы обсуждали выше. Например, если заблокированной страной является Албания, 3CX будет анализировать и блокировать номера, начинающиеся с 00355xxx и +355xxx.

Если вы неверно указали международный код набора для вашей страны, это приведет не только к ошибочному замещению "+", но и к неправильной работе функции блокирования стран.

В 3CX v16 добавлены две интересные функции безопасности.

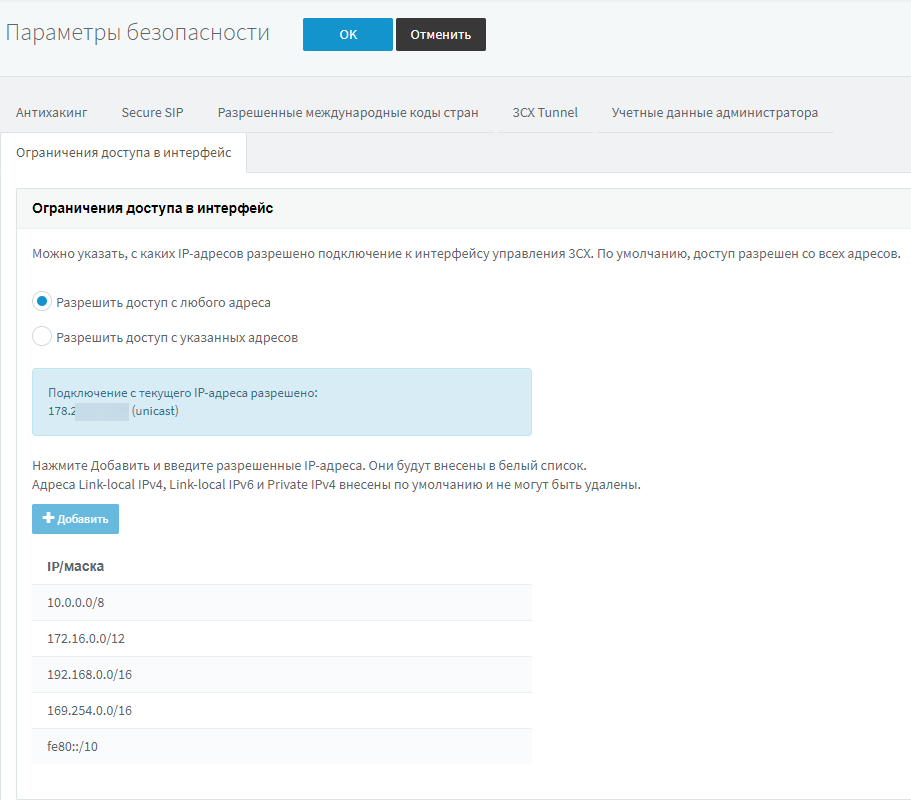

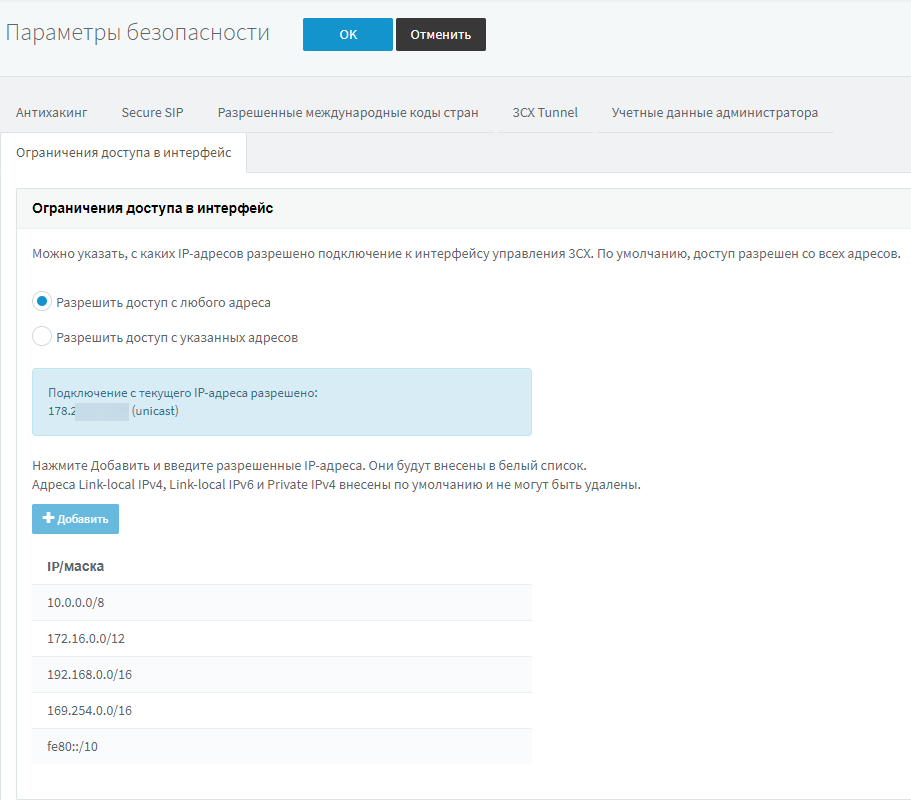

Первая — ограничение доступа по IP-адресу в интерфейс управления 3CX. Оно настраивается в разделе Параметры — Безопасность — Ограничение доступа в интерфейс. По умолчанию разрешены все IP-адреса, но если защита по IP включена, доступ будет разрешен только из локальной сети и явно указанных внешних IP-адресов. Обратите внимание, что это ограничение не влияет на работу других веб-сервисов 3CX, таких как автонастройка телефонов, веб-клиент и т.п.

Вторая функция безопасности — самообучающийся глобальный черный список IP-адресов, поддерживаемый компанией 3CX. Он включается в разделе Параметры — Параметры безопасности — Антихакинг. Если эта опция включена, АТС будет автоматически передавать на наш центральный сервер информацию о подозрительной активности, включая IP-адрес источника. После анализа события, информация об этом IP-адресе будет автоматически передана на все системы 3CX в мире, у которых также включена эта функция. Таким образом, подозрительный трафик будет заблокирован благодаря «коллективному разуму». На сегодня наш глобальный список уже содержит более 1000 IP-адресов IPv4 c которых стабильно повторялись попытки сканирования или взлома. Мы настоятельно рекомендуем включить эту функцию на вашей АТС!

Мы заметили, что взлому системы предшествует сразу несколько вместе взятых ошибок. Мы практически не наблюдали ситуаций, когда серьезные последствия возникали только из-за одной ошибки.

Ну а если вас всё-таки взломали — не паникуйте! Очень важно собрать логи сервера перед тем, как принимать радикальные действия. Впоследствии это поможет провести качественное расследование инцидента. Для сбора логов перейдите в раздел Поддержка — Создать файл для техподдержки. Будет сгенерирован zip-архив, ссылка на который придет вам на e-mail. Приложите этот файл и описание инцидента к обращению в техподдержку 3CX.

Обращаться в техподдержку следует, если у вас возникли обоснованные вопросы к безопасности 3CX или вы хотите сообщить об уже состоявшемся взломе. Чтобы разобраться в ситуации и получить необходимые рекомендации, открывайте обращение в категории «Security — Fraud». Эти обращения рассматриваются с наивысшим приоритетом. Также получить консультацию по безопасности 3CX можно на нашем форуме пользователей.

Как действуют телефонные мошенники?

Мошенничество с телефонией довольно банально — посторонние люди или робот-дайлер делают звонки через вашу АТС за ваш счёт. Обычно это случается глубокой ночью или в нерабочие дни. Вызовы продолжаются максимально возможное время, с высокой частотой и по наиболее дорогим международным направлениям. А в конце месяца вам приходит счет от оператора связи на огромную сумму, который вы обязаны оплатить, либо оспаривать в суде.

Звонки по наиболее дорогим международным направлениям были основной целью хакеров в ранний период развития программных АТС. Можно подумать, что этот тип мошенничества остался в прошлом, особенно учитывая удешевление международных переговоров. Однако в настоящее время этим занимаются хорошо организованные международные группы, которые занимаются грабежом клиентов и операторов в промышленных масштабах.

Сейчас АТС взламывают для того, чтобы делать тысячи вызовов по «дорогим» номерам различных платных автоматических сервисов, которые контролируются этими же мошенниками. В этом случае злоумышленник получает прибыль в виде комиссии от оператора за каждую минуту платного звонка. Такое мошенничество еще называется International Revenue Sharing Fraud (IRSF).

Другой способ нелегального заработка заключается в продаже похищенных учетных данных SIP-клиентов на «подпольных» онлайн-биржах. Далее такой доступ используется по-разному — или для конкуренции с легальными операторами связи, благодаря чему удается продавать минуты значительно дешевле рыночной цены, либо для каких-то личных нужд покупателя.

3CX имеет несколько уровней безопасности, настройки по умолчанию которых предотвращают большинство известных типов атак. Однако некоторые системные администраторы изменяют или отключают эти параметры даже не понимая, к какими последствиям это влечет.

Давайте рассмотрим наиболее распространенные ошибки в параметрах безопасности, которые допускают администраторы 3CX.

«Слабые» учетные данные пользователей

Первая ошибка — это «слабые» учетные данные аккаунтов, которые используются приложениями 3CX, IP-телефонами и пользователями.

Когда вы создаете пользователя (добавочный номер) в 3CX, для него автоматически генерируются безопасные учетные данные на всех уровнях доступа. Это сложные пароль SIP и пароль входа через веб-клиент, случайно сгенерированные пароли доступа в веб-интерфейс IP-телефонов, случайный ПИН голосовой почты и т.д… Обязательно используйте только эти безопасные учетные данные, потому что случайные длинные пароли гарантирует защиту от атак с подбором пароля (которые также называются брутфорс-атаками).

Начиная с 3CX v15.5 система не позволят установить пароль добавочного номера слабее, чем требуется современными правилами безопасности. Однако часто слабые пароли аккаунтов наследуются из резервных копий предыдущих версий 3CX. Поэтому теперь 3CX предупреждает администратора, если в системе присутствуют добавочные номера со слабыми паролями — возле таких номеров появляется предупреждение. Если навести на него курсор, появится дополнительная информация.

Кстати, категорически не рекомендуем устанавливать слабые пароли в целях тестирования. Как правило, люди забывают их изменить и оставляют АТС «дырявой».

Включенный удаленный доступ по SIP к добавочному номеру

Вторая ошибка — отключение опции «Запретить подключение из публичной сети» и не включение ее обратно, когда пользователю она уже не требуется.

Эта опция включена в 3CX по умолчанию и предотвращает регистрацию любых пользователей за пределами вашей локальной сети. Обратите внимание — можно использовать приложения или веб-клиент 3CX без включения удаленного доступа, поскольку они используют технологию туннелирования для подключения к АТС. Эту опцию нужно отключать только, если кому-то необходимо прямое SIP-подключение для аппаратного IP-телефона.

Старайтесь избегать прямых SIP-подключений к вашей АТС или разрешайте их только с определенных IP-адресов, указанных в сетевом экране.

Множество разрешенных направлений для звонков

При установке 3CX, Мастер первоначальной настройки спрашивает, в какие страны нужно разрешить исходящие вызовы. Этот же список стран можно увидеть (и изменить) в разделе Параметры — Безопасность — Разрешенные международные коды стран. Разрешать следует только те страны (префиксы), куда действительно звонят ваши пользователи. По умолчанию 3CX разрешает вызовы только в страну, которая была указана как место установки АТС.

Очень опасная практика — разрешать все страны при установке АТС, а ограничивать их потом. Обычно об этом забывают, позволяя злоумышленнику звонить по всем направлениям, как только он получил учетные данные пользователя АТС.

Слишком свободные исходящие правила

Еще одна плохая практика — использование слишком общих исходящих правил, позволяющих любому пользователю (организационной группе 3CX Default) звонить по любому разрешенному направлению. Некоторые администраторы, чтобы не усложнять себе жизнь, создают для этого одно универсальное правило.

На самом деле вы должны создавать исходящие правила с минимально необходимыми разрешениями, по тому же принципу, по которому они создаются, например, в сетевом экране. Конкретно перечисляйте префиксы, задавайте минимальную и максимальную длину номера, явно указывайте группы добавочных номеров, которым разрешено звонить по данному направлению.

Неверно указанные параметры обработки E164

В разделе Параметры — Номера E164 задается обработка номеров, при которой символ "+" в начале номера заменяется международным кодом набора номера. Правила замещения определяются для страны, которая указана, как место установки АТС. В большинстве стран "+" замещается на 00, а для Америки — на 011. Замещение соответствуют стандартам ITU.

Параметры E164 важны, поскольку используется для определения запрещенных направлений (префиксов), которые мы обсуждали выше. Например, если заблокированной страной является Албания, 3CX будет анализировать и блокировать номера, начинающиеся с 00355xxx и +355xxx.

Если вы неверно указали международный код набора для вашей страны, это приведет не только к ошибочному замещению "+", но и к неправильной работе функции блокирования стран.

Новые средства безопасности в 3CX v16

В 3CX v16 добавлены две интересные функции безопасности.

Первая — ограничение доступа по IP-адресу в интерфейс управления 3CX. Оно настраивается в разделе Параметры — Безопасность — Ограничение доступа в интерфейс. По умолчанию разрешены все IP-адреса, но если защита по IP включена, доступ будет разрешен только из локальной сети и явно указанных внешних IP-адресов. Обратите внимание, что это ограничение не влияет на работу других веб-сервисов 3CX, таких как автонастройка телефонов, веб-клиент и т.п.

Вторая функция безопасности — самообучающийся глобальный черный список IP-адресов, поддерживаемый компанией 3CX. Он включается в разделе Параметры — Параметры безопасности — Антихакинг. Если эта опция включена, АТС будет автоматически передавать на наш центральный сервер информацию о подозрительной активности, включая IP-адрес источника. После анализа события, информация об этом IP-адресе будет автоматически передана на все системы 3CX в мире, у которых также включена эта функция. Таким образом, подозрительный трафик будет заблокирован благодаря «коллективному разуму». На сегодня наш глобальный список уже содержит более 1000 IP-адресов IPv4 c которых стабильно повторялись попытки сканирования или взлома. Мы настоятельно рекомендуем включить эту функцию на вашей АТС!

Заключение

Мы заметили, что взлому системы предшествует сразу несколько вместе взятых ошибок. Мы практически не наблюдали ситуаций, когда серьезные последствия возникали только из-за одной ошибки.

Ну а если вас всё-таки взломали — не паникуйте! Очень важно собрать логи сервера перед тем, как принимать радикальные действия. Впоследствии это поможет провести качественное расследование инцидента. Для сбора логов перейдите в раздел Поддержка — Создать файл для техподдержки. Будет сгенерирован zip-архив, ссылка на который придет вам на e-mail. Приложите этот файл и описание инцидента к обращению в техподдержку 3CX.

Обращаться в техподдержку следует, если у вас возникли обоснованные вопросы к безопасности 3CX или вы хотите сообщить об уже состоявшемся взломе. Чтобы разобраться в ситуации и получить необходимые рекомендации, открывайте обращение в категории «Security — Fraud». Эти обращения рассматриваются с наивысшим приоритетом. Также получить консультацию по безопасности 3CX можно на нашем форуме пользователей.