Полицейский департамент города Тьюксбери (шт. Массачусетс, США) попал в неловкую ситуацию. Все рабочие файлы на компьютерах оказались зашифрованы какой-то неизвестной программой. Для получения ключа шифрования от полиции требовалось заплатить эквивалент $500 на кошелёк Bitcoin.

Трояны-вымогатели (ransomware) типа KEYHolder, CryptoLocker и CryptoWall получили широкое распространение в последнее время. Некоторые из них сильно лажают в плане криптографии, так что файлы можно расшифровать без всякого выкупа.

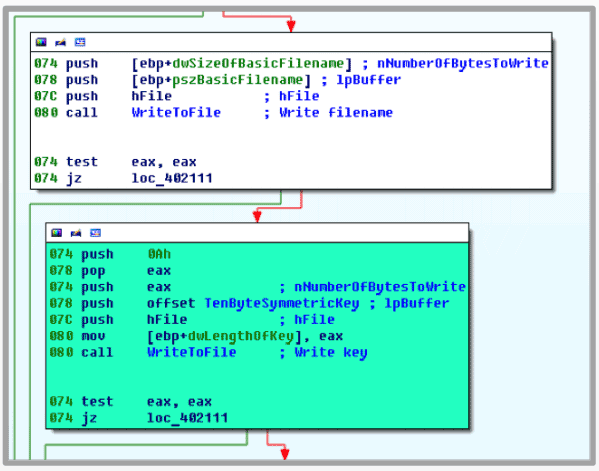

Например, троян-вымогатель DirCrypt записывает ключ RC4 в конец каждого зашифрованного файла.

DirCrypt

В аналитическом отчёте с разбором DirCrypt специалисты компании Check Point писали: «Подняв наши челюсти с земли, мы начали испытывать жалость к бедному автору вредоносной программы. Очевидно, он запутался и не знал, куда сохранить ключ шифрования, и как-то в его голову пришла идея сохранить его в конце зашифрованного файла. Таким образом, можно напрямую без проблем расшифровать каждый файл».

Но есть и такие трояны-вымогатели, в которых всё реализовано очень грамотно: коммуникации через сеть Tor, стойкая криптография, никаких уязвимостей. Против них спасёт только резервное копирование, о котором нужно было думать раньше.

Так или иначе, но поймать на удочку полицейских и заставить их платить выкуп — это просто апофеоз наглости.

Когда компьютеры в полицейском отделе Тьюксбери начали тормозить и глючить, возникли трудности с просмотром записей в базе данных о прошлых арестах и происшествиях — никто ничего не заподозрил. Посчитали, что компьютер чудит, как обычно, пишет местная газета Boston Globe.

Подозрения у офицеров полиции возникли, когда на экране компьютера возникло сообщение «Ваши персональные файлы зашифрованы. Расшифровка стоит $500. Если вы действительно цените свои данные, полагаем, вы не будете тратить время на поиск других решений, потому что их не существует».

Озабоченные полицейские вызвали инженера. Тот подтвердил: действительно, другого решения не существует. К делу подключились правоохранительные органы штата и федерального уровня, а также специалисты из двух частных компаний по информационной безопасности. Никто не смог расшифровать файлы. После пяти дней безуспешных попыток полиция Тьюксбери перечислила биткоины на указанный счёт.

«Сначала я думал, что нас заразил какой-то вирус, — говорит Тимоти Шихан (Timothy Sheehan), начальник отдела полиции Тьюксбери. — Затем мы поняли, что здесь нечто большее. Это скорее похоже на кибертерроризм».

Департамент города Тьюксбери стал очередным полицейским подразделением, чьи компьютеры заразил троян-вымогатель. Аналогичные случае ранее зарегистрированы в Иллинойсе и Теннесси. Даже сотрудничество с ФБР не помогло им расшифровать информацию. У полицейских не остаётся выхода, кроме как заплатить выкуп анонимным хакерам. Документы слишком важны, чтобы их потерять.

Общее количество жертв тряонов-вымогателей по всему миру неизвестно. По оценке Dell, один только троян CryptoWall заразил более 625 000 компьютеров по всему миру, из них 250 000 в США. Примерно 41% жертв платят-таки запрошенный выкуп (исследование университета Кента, Великобритания).

Хотя есть герои вроде Гари Боуэна (Gary Bowen) из полицейского отдела в Коллинсвиле (Аляска). Он принципиально отказался сотрудничать с «террористами» и платить запрошенный выкуп $500 в июне 2014 года. Полиция так больше никогда и не увидела свои файлы.

Комментарии (73)

AllexIn

08.04.2015 13:59+1Мда. Пугает.

Господа, подскажите что почитать на тему компьютерной безопасности?

Я сам программист от админства очень далеко. Но так получилось что отвечаю за локалку нашей семьи(с десяток компов). Как стоит организовать работу локалки, чтобы в случае такой вот фигна на одном компе — не накрылись расшареные сетевые диски? Что почитать на тему?

Delsian

08.04.2015 14:21-9Вариант «не посещать порносайты» не рассматриваете?

AllexIn

08.04.2015 15:21+6У меня есть порносайты в закладках. При этом никаких блокираторов я не ловил никогда.

Речь не о том, чтобы защитить мой компьютер. Я не плохо знаком с парвилами гигиены в интернете и браузер у меня облеплен блокираторами.

Но у моей сестры живущей в соседнем доме и обитающей в нашей же локалке двое племящей, которые только-только осватвают интернет и вполне могут какую нибудь заразу подхватить.

Мой отец также живущий в соседнем доме хоть и админ в прошлом, давно уже отстал от современных тенденций и уже ловил смс-блокираторы, хотя я уверен, что он не на порно сайтах его поймал.

Zibx

08.04.2015 20:09+2У нормальных порносайтов доход идёт с рекламы. Продать своих пользователей один раз им менее выгодно чем потерять лицо.

KivApple

08.04.2015 21:22-1Думается мне, что не мало пользователей не имеет постоянных порно-сайтов, а ищут интересные им запросы в обычных и специализированных поисковиках. Как следствие попадают каждый раз на новый сайт и едва ли заметят на каком именно сайте поймали троян.

EndUser

08.04.2015 14:52-1Да простой логики достаточно: если активный комп шифрует до чего может дотянуться, то надо ему ограничить доступ к бакапу (как минимум). То есть для бакапа данные должен «забирать» сервер с открытой папки клиента.

Плюс учесть транспорт распространения зловреда: червие ли, троян ли, вирус ли.

По каждому транспорту защита может отличаться: брандмауэры, политика, антивирусы.

Если бакап делается с активного компа, то нужна версионность. Если зловред имеет инкубационный период, то глубину бакапа продумать лучше, например, 38 бакапов: суточные, недельные, три месячных, или 90 инкрементальных бакапов или что-то вроде того.

xDimus

08.04.2015 16:52+2Политики ограниченного использования программ посмотри:

habrahabr.ru/post/101971/

engine9

09.04.2015 02:48Делайте бэкапы на съемный диск регулярно и всё.

В т.ч. и образ системы снимайте. Откатите и все будет как прежде.AllexIn

09.04.2015 08:29Каждый день подключать винчестер, ждать пока пройдет бэкап, а потом отключать… Сомнительное удовольствие.

engine9

09.04.2015 11:02Можно так сделать: полный бэкап раз в неделю, но держать все рабочие файлы (текущие проекты) в облаке. Хотя тут есть брешь в безопасности — если вирус зашифрует файлы то они и в облако перезальются зашифрованными.

AllexIn

09.04.2015 11:04Пока мне видится самый нормальный варинт — дать доступ к сетевому хранилищу только проге, которая бэкап делает. Таким образом никто другой к ним доступа не получит. И не придется винчестер физически отключать, и с облаком связываться.

mayorovp

09.04.2015 06:23Если интересна именно защита сетевых дисков, а винда свежая — надо убедиться, что теневые копии тома работают.

ivan386

09.04.2015 13:24Сделайте сетевые диски только на чтение с отдельной папочкой для Incoming. Или вариант дать каждому пользователю доступ на запись только в свою папку.

susnake

08.04.2015 14:20Вот интересно, если такие случаи уже были и о них много где писалось — неужели так сложно было настроить резервное копирование? У меня в организации тоже схватывали крипто-локер, но это случилось аккурат когда начал внедрять резервное копирование, но потеряли всего лишь часть файлов. Неужели у них нет человека, который бы отвечал за всю инфраструктуру?

isden

08.04.2015 14:22+4> Документы слишком важны, чтобы их потерять.

И при этом у них не было бэкапов, да?AllexIn

08.04.2015 15:22А кто сказал что бэкапы не были также зашифрованы?

Как на винде организовать сохранность бэкапов в такой ситуации? Что помешает блокиратору залезть на сетевой диск с бэкапами и там продолжить свое черное дело?

Если что, не воспринимайте мои вопросы как наезд. Я далек от админства и действительно интересуюсь как это победить.isden

08.04.2015 15:31+2> А кто сказал что бэкапы не были также зашифрованы?

Бэкапы _важных_ данных должны быть расположены на другой машине (а еще лучше на нескольких географически разделенных), и их должно быть, как минимум больше одной версии. Если последняя заражена — можно поднять предыдущую.

> Как на винде организовать сохранность бэкапов в такой ситуации? Что помешает блокиратору залезть на сетевой диск с бэкапами и там продолжить свое черное дело?

В винде есть как минимум два вида встроенных средств (плюс 100500 более навороченных сторонних решений). Отследить массовое изменение (== шифровку) всех файлов на этом уровне — задача элементарная.

> Что помешает блокиратору залезть на сетевой диск с бэкапами и там продолжить свое черное дело?

Эмм. Ну, как минимум, грамотно настроенные пермишены и версионирование бэкапов?

Ну и я уже не говорю о том, что машины с _важными_ данными вообще были заражены.

Krey

08.04.2015 15:45Бэкапы и пермишены это конечно хорошо, но долго.

В дополнении к ним очень приятно использовать автоматически создаваемые снэпшоты ФС. Их хоть каждые пять минут можно создавать.

Eklykti

08.04.2015 19:40+1Если каждые 5 минут делать по снапшоту, то LVM будет в результате жутко тормозить, а всякие там BTRFS могут и вовсе отвалиться. Разве что какой-нибудь NILFS заюзать можно, но там никто не гарантирует, что твои данные (особенно если они занимают большую часть диска) не будут перезаписаны несколько раз так, чтобы кольцевой буфер переполнился и остатки старых данных были затёрты.

Krey

09.04.2015 15:04Это вы какие-то совершенно неудачные примеры привели. NTFS, ReFS, ZFS ничего не тормозит.

Раз в 5 минут все-таки оверкил, раз в час вполне рабочий вариант. А в конце дня часовые грохать, оставив только последний.

Oleg_Sh

08.04.2015 18:17Я тоже как-то задался этим вопросом. Полностью готового решения не нашлось, только какой-то самописный скрипт, который пришлось допиливать самому. Подробности читайте тут: habrahabr.ru/post/205204/

На данный момент я этим пользуюсь. Применять по делу, к счастью, пока не приходилось.

Думаю, мое решение спасло бы от данного вируса, т.к. диск большую часть времени лежит не подключенный к компьютеру. Если бы его подключили и начали копирование после зашифровки, то старые копии остались бы не тронутыми. Кроме того, т.к. файлы поменялись, то при копировании был бы перенос новой копии каждого файла, вместо создания хардлинка. Это было бы видно по логам, могло бы насторожить.

1_admin_1

08.04.2015 22:37В Windows 8 появился аналог TimeMachine из OS X — называется История файлов, находится легко в панели управления, функционал — более чем достойный.

А в ваше решение далеко не факт (как и история файлов), что спасло бы от вируса, если есть USB-диск, или сетевое хранилище, и есть доступ для записи — то вирус может и ваши старые копии взять, и повторно зашифровать — и требовать деньги за ключ. Есть вариант системой бекапа менять права доступа после записи файлов, или изначально под другим пользователем их сохранять (пароль от которого знает например только ваша программа для бекапа), а для других доступно только чтение. Можно еще что-нибудь придумать.

polym0rph

09.04.2015 04:08+1Да и до 8 теневые копии прекрасно работают.

1_admin_1

09.04.2015 17:38Если вы имеете ввиду предыдущие версии файлов, как законченное решение — то они на том же диске хранились, если как службу — то ведь надо самому городить огород было (или покупать софт — вроде Acronis True Image и другие).

Как Oleg_Sh и сказал, полностью готового решения в самой ОС не было (разве что архивация+предыдущие версии, но это было крайне расточительно, у меня архивы очень быстро толстели в объеме). А история файлов — подключил диск (USB или сетевой), пара кликов — и все работает. И появляется возможность не только откатить версию файла, но и быстро просмотреть все изменения, а ещё спокойно пережить поломку основного диска — т.к. ваши файлы есть на другом диске в достаточно актуальном состоянии (стандартно, копируются изменения раз в час). Хотелось бы как и в OS X, где TimeMachine позволяет не только пользовательские данные восстанавливать, но и полностью саму систему и приложения (а в Windows для этого надо использовать резервную копию образа системы — что очень накладно), может когда-нибудь и это появится.isden

09.04.2015 18:24> но и полностью саму систему и приложения (а в Windows для этого надо использовать резервную копию образа системы — что очень накладно), может когда-нибудь и это появится.

Емнип, при такой схеме бэкапа каждый раз делается не полный снимок диска, а снэпшот, т.е. при восстановлении можно восстановить одну из предыдущих версий.

zv347

08.04.2015 16:18Правильно ли я понимаю, что, поскольку при шифровании исходные файлы с диска так или иначе удаляются, то синхронизация с облаком вообще не является бэкапом (ведь клиент удалит исходные файлы и зальет зашифрованные). Кроме, наверное, Дропбокса, где можно восстановить старые версии файлов, и, возможно, Яндекс-диска, где всё удаленное помещается в корзину.

vsb

08.04.2015 16:29У бэкапа бывают разные юз-кейсы. Если у вас компьютер сломается, то зеркалирование в облако — прекрасный метод для быстрого развёртывания рабочей среды на новом компьютере. Если же ваши файлы изменяются, тут только версионирование поможет. Его предоставляют многие облачные диски, не только дропбокс. Но, естественно, это дополнительное место.

KivApple

08.04.2015 16:38Нормальное облако предоставляет версионированние файлов. Если не предоставляет — значит облако не нормальное и пользоваться им не стоит. А предоставляет его достаточно много облаков.

gregst

08.04.2015 16:30+1у меня была такая же проблема — по почте пришло письмо якобы из банка с сообщением, что на рс были ошибочно зачислены денежные средства и прикрепленной платежкой.

При открытии платежки ничего не произошло (видимого), а в фоне началось архивирование все документов doc. xls, dwg, jpg и возможно других. в итоге я получил в каждой папке по оригинальному документы (сломанному) и архиву с таким же названием .rar и с паролем

В каждой папке создался txt файл с текстом, что для разархивации нужно заплатить эквивалент 10000 рублей в биткоинах на указанный email. обещались после оплаты отправить мне пароль на архивы

гуглинг проблемы дал только один ответ — для получения назад файлов нужно заплатить

в общем, после оплаты на указанный кошелек мне прислали программу, которая все файлы действительно расшифровала, а также письмо с текстом типа «простите за такой способ заработка»

Sergey-S-Kovalev

08.04.2015 18:25+3Ну разве это не шикарный пример ускоренного курса по повышению компьютерной грамотности в области собственной информационной безопасности?

Всего 10 тысяч рублей. Гарантированный долговременный эффект.

А если серьезно — искренне сочувствую. Бывший коллега ждал уведомления по его делу из суда. И оно пришло! И его нисколько не смутило, что оно не персонализировано, что пришлось скачать архив, что имя сайта рассказывает о счастливых днях, а в архиве исполняемый файл. И ценник там был 16 тысяч.

Эта гадысть так часто меняется, что антивирусные решения за ними не поспевают. А некоторые производители зарубежных антивирусов до сих пор не выпустили сигнатуры на то, что давно устарело.

MyFearGear

09.04.2015 03:38А какого вида эта «платёжка» была?

Просто интересно, это была уязвимость программного или всё же социального характера :)susnake

09.04.2015 06:47Я подозреваю, что что-то типа «имя_файла.doc.exe». К нам тоже приходило, но не платежка, а какой-то файл от фейкового МВД.

gregst

09.04.2015 10:55честно говоря, я немного слукавил, говоря «у меня», на самом деле все это произошло на компе отца, но общение с вредителями, оплаты и разархивирование делал я, поэтому не могу сказать, что конкретно было в письме

Darth_Biomech

08.04.2015 18:13+1Меня в этой истории больше всего удивляет что файлы, по видимому, в самом деле расшифровываются после отправки выкупа.

StirolXXX

08.04.2015 18:36+4ничего удивительного — не будут расшифровываться файлы — не будут платить

gregst

09.04.2015 00:48-1А я переписывался с этими чуваками. Они мне так и ответили на вопрос какие гарантии, что пришлете раз архиватор — нам, говорят, невыгодно кидать, что б на формах об этом не писали, а то платить не будут. Пришлось поверить

prishelec

09.04.2015 10:49В теории такая методика рассчитана на долговечное существование.

Вас заразили, и вы уже знаете, что надо заплатить, если нет копий данных.

Зимой 2014-2015 в Англии тоже у некой силовой структуры, зашифровали сервер, требовали 1000$ на Bitcoin.

Знакомый говорил, такой кипишь подняли. Чтобы не опозориться.

prishelec

08.04.2015 19:12Во вторник на прошлой неделе, пошел покушать. Прихожу – касперский сообщает о подозрительном действии приложения (crypto.exe). Смотрю, этот файл создан в день его обнаружения. Обезвредили его, все отлично.

Через три дня обнаружил еще два «вирусочка». Опять же в произвольно созданных файлах.

Софт юзаю только свой, иногда качаю с проверенных источников. За последнюю неделю до обнаружения заходил разве что на хабру, фриланс и еще пару сайтов (постоянных по работе). Ни чужих флешек, ни чего лишнего НИ-НИ.

Сидел долго думая, из «какого КОСМОСА» мне на комп попала эта дрянь?

Al_Azif

09.04.2015 02:15Флэш, жаба, всякие сильверлайты и прочая утиль, которой сейчас на компах просто мегатонны.

По сути массово PC не ломают только потому что лениво.

ivan386

09.04.2015 13:33Может в скринсейвере сидит вирус который собирает периодически этот crypto.exe заново.

prishelec

09.04.2015 15:15Скринсейвер — родной «виндовый»

Операционка тоже проверена – годами.

Откуда, «прибежали» негодяи, пока загадка. Кроме одной, из прошлой самопроизвольно созданной *.exeШКИ — код трояна касперский обнаружил в файле *.jpeg каталога «Temporary Internet Files»ivan386

09.04.2015 15:57Тогда может в оперативной памяти сидеть не распознаный модуль. Видимо антивирус его не детектит поскольку нет в базе и поведение у него не подозрительное. А задача модуля скачать и собрать рабочую часть которую антивирус уже и распознаёт.

polym0rph

08.04.2015 20:33Нисколько не оправдываю такие методы, но с другой стороны они дают пользы в понимании собственной безопасности гораздо больше, чем творения наших законотворцев о запрете распространения информации о криптовалютах.

kelevra

10.04.2015 06:39было разок просит супруга посмотреть какое-то непонятное окошко на её ноуте. подхожу и обнаруживаю что-то типа такого. причём очень настойчивое — закрываешь, оно снова открывается, перегрузки не помогают. сразу пришла на ум шутка про албанский вирус.

уж не знаю, где нагуляла эту штуку, но symantec его не определял, а на вирустотал посмотреть я поленился. разлогинил её акк, снёс профиль, всё стало чисто. отсюда мораль — не выдавайте юзерам выдавать админские привилегии в системе и ваши волосы будут мягкие и шелковистые.

rPman

10.04.2015 15:45Windows Sysinternals: AutoRuns, позволяет очень просто и удобно посмотреть что запускается на автозапуске и какие библиотеки зарегистрированы на различные автодействия, тут же проверит цифровую подпись (только x64 платформы) и позволит удалить лишние или ошибочные записи.

Я вообще не понимаю, почему майкрософт не устанавливает пакет утилит от давным давно 'купленной' ими команды разработчиков Sysinternals по умолчанию в операционную систему.

Spewow

11.04.2015 08:11Самое простое для домашнего компа против шифровальщиков, создать нового юзера backuper, создать папку на харде, права записи на папку только для этого юзера.

Копировать по расписанию свои документы в эту папку из под прав backuper.

Под данной учеткой в интернете и для работы не сидеть, использовать только для бакапа.

artsnz

А разве полицейские департаменты в США не используют какой-то свой модифицированный линукс в качестве системы для десктопных машин без рут доступа? В фильмах во всяком случае так все и выглядит, сервак и удаленные терминалы, или как всегда в фильмах лучше чем есть на самом деле?

Renius

Винда у них, винда

ankh1989

Портируют этот локер на линукс — делов то.

isden

Ага, и для запуска нужно будет поставить в систему make/gcc, кучу -dev пакетов и потом его собрать и запустить от рута? :)

А если серьезно — там уже есть некоторые проблемки, вроде левых самосборных пакетов для убунты на форумах (лично видел). Ну или PPA. Но их таки тоже нужно явно устанавливать в систему.

rPman

И разве это проблема для злоумышленника?

Если программа и так во время работы, нагружает по максимуму носители информации, переписывая всю информацию на дисках, то таскать с собой несколько сотен мегабайт зависимостей — плевое дело.

p.s. тем более, установка приложений в linux на порядок проще и удобнее чем в windows системах, — одна строчка и все необходимые зависимости разрешены.

isden

Но для этого нужно либо явно повысить привелегии до рута (т.е. спросить пользователя ввести пароль), либо воспользоваться уязвимостью (а такого рода уязвимости закрывают достаточно быстро). Но можно, конечно, и без установки обойтись…

polym0rph

Зашифровать даже только файлы этого пользователя — тоже может быть не очень приятно.

Meklon

И что, сцуко, характерно, до файлов с владельцем root мне дела нет. Это системная шелуха. А все ценное принадлежит моему пользователю. Впрочем спасает Owncloud, который на другой машине и не отдаст просто так данные)

Psychopompe

Можно подробности?

Meklon

Owncloud забирает текущую копию файла и сохраяняет ее на сервере с версиями. Зашифровать данные на подключенном сервере не получится, так владлец уже не пользователь, а www-data

Psychopompe

Но это как минимум удваивает место?

Meklon

Так это как минимум и машины разные. Рабочая станция и сервер. Даже в рамках одной машины неплохо, если данные лежат на двух HDD.

isden

А Owncloud умеет делать дельта-синк? Ну и хранит он как, полные копии версий или диффы?

Meklon

Не интересовался. Синхронизируется через диффы, как dropbox, а версии вроде целиком до переполнения квоты. Подробнее здесь

Слушай, мы с тобой в каждой теме про этим системы синхронизации спорим)) я ж не настаиваю, просто именно этот софт использую и мне удобно.

isden

Так интересно же :)

Я все ищу идеальное решение, но пока не нахожу. Везде какие-то минусы есть. Начал присматриваться к Seafile.