Самая активная бот-сеть вредоносных программ 2019 года возвращается с новой спам-кампанией после своего отсутствия с 7 февраля 2020 года.

Emotet, самая активная киберпреступная операция 2019 года и ботнет вредоносных программ, сегодня вновь ожила, совершив новые атаки; это стало известно ZDNet.

Шеррод ДеГриппо, старший директор по исследованию угроз в Proofpoint, сегодня сообщил по электронной почте ZDNet, что до сегодняшних атак Emotet прекратил всякую активность 7 февраля.

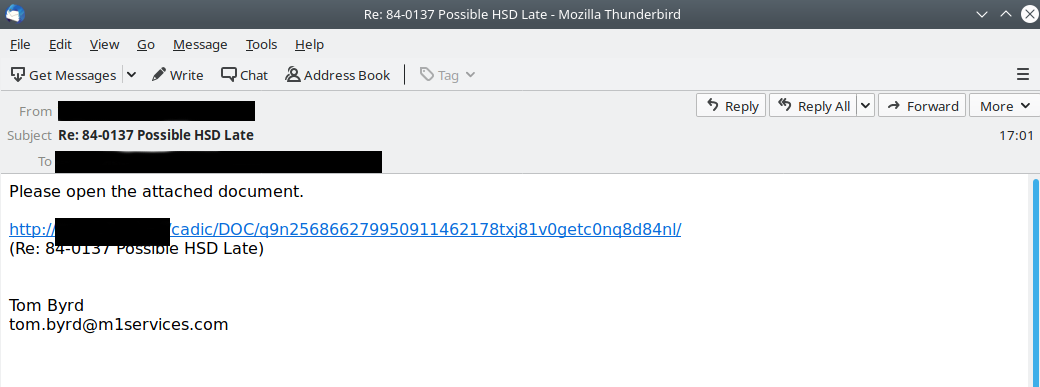

Ботнет, который работает с трех отдельных серверных кластеров - известных как Epoch 1, Epoch 2 и Epoch 3 - рассылает спам по электронной почте и пытается заразить новых пользователей своим вредоносным ПО.

"В сегодняшней кампании получатели в основном находятся в США и Великобритании, причем письма рассылаются на английском языке", - сказал ДеГриппо.

Письма содержат либо вложение Word, либо URL-адреса, ведущие к загрузке документа Word, содержащего вредоносные макросы, которые, если пользователи их активируют, загружают и устанавливают Emotet".

"Кампания продолжается и на сегодняшний день достигла примерно 250 000 сообщений", - добавил ДеГриппо.

Cryptolaemus, группа исследователей безопасности, занимающаяся обнаружением и отслеживанием Emotet, наряду с другими фирмами по кибербезопасности, такими как CSIS, Microsoft, Malwarebytes, Abuse.ch и Spamhaus также подтвердила возвращение Emotet.

Новость о возвращении Emotet вряд ли обрадует кого-либо в индустрии кибербезопасности. До того как в феврале Emotet ушла в тень, она была, безусловно, самой крупной, активной и сложной киберпреступной операцией.

Банда Emotet управляет инфраструктурой спама через электронную почту, которую она использует для заражения конечных пользователей трояном Emotet. Затем она использует этот первоначальный плацдарм для развертывания других вредоносных программ либо в собственных интересах (например, развертывание банковского троянского модуля), либо для других киберпреступных групп, которые арендуют доступ к зараженным узлам (например, банды разработчиков программ-выкупов, операторы других вредоносных программ, таких как Trickbot, и т.д.).

Из-за тесных связей с бандами, занимающимися атаками в целях вымогательства выкупа, в некоторых странах, таких как Германия или Нидерланды, к Emotet относятся с той же степенью срочности, что и к атакам в целях вымогательства выкупа. Компаниям и организациям, обнаружившим зараженный Emotet узел, рекомендуется изолировать зараженную систему и отключить всю сеть на время проведения расследования. Это мера, необходимая для предотвращения загрузки вредоносной программы в целях вымогательства выкупа.

Это уже второй крупный перерыв в работе Emotet за последние два года. Ранее она также прекратила все операции в период с мая по сентябрь прошлого года.

Материал подготовлен в рамках курса «Reverse-Engineering». Всех желающих приглашаем на открытый урок «Типовые алгоритмы работы файловых инфекторов». На занятии разберём структуры PE формата, пройдёмся в них в HEX редакторе, добьёмся необходимых изменений для внедрения кода.

>> РЕГИСТРАЦИЯ

Aleksandr-JS-Developer

Чуваки из "банды Emotet" нарубили много капусты и имеют законное право на отпуск. Тратить то свои зеленые тоже надо время от времени.