Вокруг вопроса наличия аппаратных закладок в процессорах циркулирует большое количество слухов и спекуляций. Угроза их присутствия в современных процессорах очень часто является едва ли не основным лейтмотивом в обосновании необходимости использования только отечественной компонентной базы в России. Более того, зачастую, некоторые горе-эксперты, подвизавшиеся зарабатывать славу на ниве темы отечественной микроэлектроники, постулируют наличие недокументируемых возможностей в зарубежных CPU как вопрос самоочевидный. В данной статье хотелось бы обрисовать общую картину того, какова ситуация с потенциальным наличием аппаратных закладок в реальности и насколько эта угроза представляет проблему.

Для начала немного определимся с дефинициями. Аппаратной закладкой в процессоре мы будем называть некоторый намеренно скрытый от пользователя на этапе создания (проектирования, производства) и зашитый в кремнии аппаратный блок в процессоре, который может в определённых случаях (по команде, в назначененное время) позволить неавторизованное пользователем действие (дать управление процессором, дать доступ к данным, вывести из строя процессор или изменить его характеристики). Здесь особенно стоит оговориться, что мы не говорим о злонамеренном системном ПО или прошивках, которые могут быть изменены после производства процессора (производителем уже конечных устройств или просто любым пользователем). Также я буду говорить об аппаратных закладках именно в CPU, а не в конечных продуктах, построенных на их базе, как то компьютерах, планшетах, различных промышленных устройствах, составных комплектующих (например, материнских платах) и т.д. И ещё один важный момент – мы будем говорить об индустриальных процессорах от известных компаний типа Intel, AMD, Qualcomm и т.д., доступных на массовом рынке. Ибо очевидно, что в ноунейм процессоре от АНБ/ФСБ может быть потенциально всё, что угодно.

Начнём с главного посыла всей статьи. В последние годы тема исследования методов внедрения и обнаружения аппаратных закладок становится всё более популярной. Проводятся конференции, исследовательские группы публикуют статьи различной степени полезности о методах внедрения закладок в процессоры. Но во всей этой академической дискуссии есть один факт, который необходимо понимать при чтении опубликованных материалов – за десятилетия развития кремниевой микроэлектронники не обнаружено НИ ОДНОЙ достоверно доказанной аппаратной закладки в массовых промышленных процессорах. Таким образом можно констатировать, что данная угроза является на данный момент чисто теоретической, но не нашедшей (по-крайней мере пока) своё применение на практике. Попробуем разобраться, почему так происходит.

Современный микропроцессор является крайне сложным инженерным продуктом, который может содержать несколько десятков миллиардов транзисторов (и не только транзисторов). В общем-то на первый взгляд выглядит так, что при таком количестве элементов не составляет труда добавить некоторые цепи, которые потенциально могут выполнять скрытые от пользователя действия. Но внедрение закладки имеет, если грубо, два аспекта: технический и бизнесовый. Разберём их отдельно.

Технические аспекты внедрения закладок

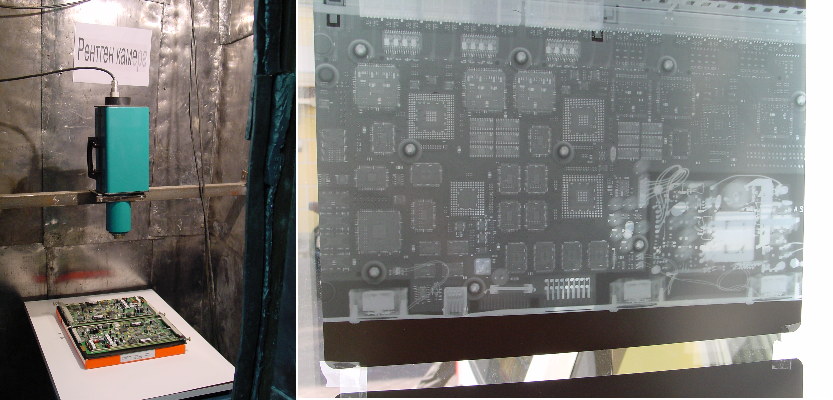

Примерно так выглядит академический взгляд на проблему аппаратных троянов:

Не углубляясь в таксономию аппаратных закладок, рассмотрим три наиболее важных для понимания класса проблем с вышеприведённой схемы:

Способы появления закладки в процессоре.

Виды закладок по механизмам активации.

Результат несанкционированного воздействия.

Остальные детали не влияют принципиально на общее понимание вопроса.

Результат несанкционированного воздействия

Начнём с последнего пункта – ведь именно для его реализации существуют все остальные. Чтобы упростить вопрос, давайте за возможные варианты срабатывания аппаратной закладки примем два – выход процессора из строя и утечка информации. По-большому счёту, другие приведённые варианты (ухудшение характеристик и изменение поведения процессора) являются в пределе выходом процессора из строя и для более лёгкого восприятия материала вполне допустимо, я считаю, свести их к одному пункту.

Способы появления закладок в процессоре

Для упрощения понимания данный вопрос я хотел бы рассмотреть несколько с другим подходом, чем предлагают авторы вышеприведённой классификации.

Здесь для начала стоит напомнить, что современное производство микропроцессоров крайне глобализировано и имеет большое разделение труда. Есть компании-разработчики процессоров, например, из зарубежных: Intel, AMD, Nvidia, Qualcomm, MediaTek и т.д., из отечественных: Байкал Электроникс, МЦСТ, НИИСИ, Элвис и т.д. Но отвечая непосредственно за разработку, эти компании для создания конечного продукта в цепочку производства привлекают множество сторонних предприятий. Например, все вышеуказанные компании осуществляют непосредственное производство большинства своих процессоров на фабриках TSMC в Тайване (кроме Intel, который также имеет собственное производство и заказывает на TSMC пока лишь небольшую часть своих процессоров). Также все компании используют стороннее ПО для проектирования процессоров, в первую очередь от компаний Synopsis и Cadence. Массово используются лицензированные IP-блоки, где-то больше, где-то меньше, но они есть везде. Поэтому тут стоит разделить вопрос потенциального появления аппаратных закладок в процессоре на две части – когда она появляется по умыслу непосредственно разработчика, или когда она появляется скрытно от компании-разработчика из-за использования в производстве сторонних компаний или результатов их интеллектуального труда

Внедрение закладки непосредственно разработчиком процессора

Тут нет никаких технических сложностей добавить в процессор ту логику, которую создатель пожелает, это очевидно. Но возникает проблема - каким образом потом такой закладкой воспользоваться? А также разнообразные организационные сложности и последствия. Об этом мы поговорим чуть ниже.

Внедрение закладки третьими лицами при производстве процессора.

Данный вариант стоит признать куда более сложным (я бы сказал практически нереалистичным). Он обладает всеми теми же техническими и организационными сложностями (и даже больше), что и предыдущий пункт, но с той лишь разницей, что разработчику процессора куда легче контролировать возникновение неавторизованных изменений. Любая более-менее сложная цепь, неожиданно вдруг появившаяся при компиляции исходного кода проекта, вряд ли сможет ускользнуть от бдительных глаз инженеров. Высокая степень разделения труда при создании процессора также является препятствием на пути внедрения закладок, т.к. в общем случае не даёт злоумышленнику знаний о том, каковы характеристики и особенности остальных звеньев производства. Например, создание фотошаблонов, как правило, разделено от производства на фабрике, корпусирование также осуществляется в других местах, не говоря уж о том, что внедрение любого транзистора на данном этапе без ведома разработчика может превратить чип в кирпич.

Но давайте допустим, что зловредный разработчик процессора таки решил сделать секретный бэкдор, что бы им не двигало в таком желании. Опуская организационные сложности (о них далее), есть чисто технические аспекты, делающие такое решение достаточно малоосмысленным.

Виды закладок по механизмам активации

Закладки можно грубо разделить на 2 категории – требующих активации (по команде извне через различные каналы, или включающихся по достижению определённого события, например, по внутреннему некому счётчику) и работающих постоянно

Закладки через активацию.

В теории, активировать закладку можно различными способами:

По событию внутреннего счётчика (достижения определённого времени, количества срабатываний цепи включения питания и т.д.). Проблема данных закладок очевидна – они не контролируемы. Каким образом можно предугадать, сколько раз будет включаться компьютер, один или тысячи? Или когда вам потребуется отключить процессор – через год, два, или пять лет?

По команде извне. В данном случае опять-таки возникает вопрос – каким образом передать команду на нужный процессор? Если компьютер с уязвимым процессором стоит в удалённом датацентре в железном корпусе и над ним стоит ещё пяток таких же стоек, то никакими радио или оптическими сигналами закладку не активируешь. Остаётся только вариант каким-то образом через сеть передать на исполнение на процессор сложную последовательность команд, которая будет триггером для включения. Но для того, чтобы такое сделать, необходимо иметь возможность непосредственно запустить код на процессоре. Здесь возможны следующие случаи:

Компьютер не подключен к глобальной сети напрямую. В таком случае, активировать закладку с помощью запуска нужной последовательности команд будет невозможно – вы просто не достучитесь до процессора физически.

Сервер с уязвимым процессором используется для предоставления удалённого доступа для клиентов (например, это сервис по аренде виртуалок). В таком случае запустить нужный код проще простого – вы арендуете виртуалку и в ней запускаете нужную последовательность инструкций.

Машина с уязвимым процессором имеет доступ к глобальной сети и предоставляет наружу определённые сервисы(но не позволяет напрямую запустить пользовательский код). В теории можно пофантазировать, что определённым воздействием на сервис (например, каким-то особым запросом), мы можем активировать в софте крайне редко работающую ветку кода, в которой будет находиться нужная для активации последовательность. Но тут проблема вполне очевидна – а как гарантировать, что на интересующей нас машине работает именно тот софтварный стэк, который нам требуется, вплоть до его бинарной идентичности? За время создания процессора, которое может занять несколько лет, может поменяться как сам софтварный стэк, так и версии его компонентов, библиотек, компиляторов и т.д. И малейшее изменение во всём этом ПО приведёт к бессмысленности вашей аппаратной закладки. И это я не говорю о всех прелестях преодоления сетевого оборудования/стэка, которое тоже может внести непреодолимые препятствия.

Возможна ещё одна вариация для п.3 – машина с сервисом взламывается через программную уязвимость, а потом на ней запускается нужный код. Но в таком случае смысл аппаратной закладки практически теряется – если можно взломать компьютер чисто программно, зачем заморачиваться с аппаратными бэкдорами? Разве что активировать закладку, которая физически уничтожит процессор.

Закладки, работающие постоянно

Но допустим, мы решили обойти все сложности с активацией аппаратной закладки и сделали её работающей сразу «с завода». Таким образом ваш процессор сразу же при включении начнёт пытаться передавать некую информацию куда-то. Проблема заключается как раз в этих «некую» и «куда-то». Процессор должен как-то определить, какая из всего обрабатываемого им массива информация ценная и куда её посылать. Даже если допустить, что ни один сетевой админ в мире не заметит постоянно фонящий непонятный траффик по своей сети, проблема в том, что на уровне имплементации логики процессора сложно определить, куда и как правильно отправить любые данные во внешний мир. Если в процессоре есть встроенный Ethernet-controller, то его аппаратную имплементацию (в которую, очевидно, и имеет смысл ставить закладку) надо ещё подружить со стэком драйверов машины и используемого в сети оборудования. Это может оказаться, мягко говоря, непростой задачей. А что если пользователь использует внешнюю сетевую карту? Для этого придётся каким-то образом внедряться в работу PCI интерфейса и при этом не разломать работу неизвестной сетевой карты и произвольных драйверов к ней. Звучит практически нереально. Но самое главное, даже если преодолеть все указанные трудности, непонятно как преодолеть вполне стандартные настройки безопасности на сетевом оборудовании. Сеть может быть организована разным образом, нужно знать адреса шлюзов, причём многие настройки находятся на уровнях OSI выше канального, на котором оперирует Ethernet-адаптер. Просто посылка пакета с зашитым в кремний IP-адресом получателя в любой минимально сложной сети приведёт к его отбраковке на первом же сетевом устройстве. В итоге, минимальные усилия по правильной организации внутренней сети делают сетевую закладку бессмысленным набором транзисторов. Реализовать в кремнии такой функционал, который сможет интеллектуально обходить сетевые настройки безопасности, выглядит из разряда фантастики

Все вышеописанные сложности также актуальны для закладок с активацией, в том случае, если мы как-то смогли активировать зловредный функционал и его цель – именно передача информации с процессора во внешний мир

Так какие аппаратные закладки реалистичны?

Если подытожить, то технически реалистичным вариантом выглядит ситуация, когда разработчик процессора сам заложил аппаратную закладку в процессор и она может быть активирована с помощью некоей специальной поледовательности команд. Использовать такую закладку можно только имея возможность напрямую запустить код на интересующем нас процессоре, что актуально для сервисов аренды виртуальных машин/серверов. В таком случае можно как получить доступ к чужим данным, так и уничтожить процессор физически. Также для машин, предоставляющих сервисы в глобальную сеть, можно использовать комбинацию программных уязвимостей и аппаратных закладок, чтобы уничтожить процессор физически.

Все остальные варианты выглядят как технически разумно нереализуемые.

Бизнес-аспекты внедрения закладок

Помимо технических, у умышленного внедрения закладок в чипы есть другие аспекты для компании-разработчика, которые мы можем грубо обобщить под термином «бизнесовые»:

-

Репутационные потери

Тут я думаю всё очевидно – если вдруг выяснится, что кто-то намеренно внедряет закладки в свои процессоры, данную компанию будут обходить стороной все, у кого будет для этого малейшая возможность

-

Риск утечки информации о механизмах эксплуатации аппаратной закладки третьим лицам

Реализация аппаратной закладки в процессоре требует вовлечения сотрудников компании, причём скорее всего в количестве более одного человека. Каждый из них может потом слить данную информацию, например, криминальным структурам или разведкам других стран. В итоге возникает опасность несанкционированного использования бэкдора

-

Юридические

Если эксплуатирование закладки приведёт к утечкам данных, или, тем более, к техногенным катастрофам, то разработчик такого чипа будет просто уничтожен в судах. Причём хочу отдельно отметить, что никакими методами организации поставок уязвимых чипов только в «нужные» страны этот вопрос не решить. Потому что физически невозможно проконтролировать движение всех чипов при миллионных тиражах. И гарантии, что процессора с закладкой не окажется на АЭС в Индии от РосАтома не даст никто

-

Экономические

Создание закладок требует дополнительных финансовых расходов. В пределе для этого потребуется создание отдельной линейки процессоров, с соответствующими затратами на создание отдельных фотошаблонов и производственного цикла в целом. Это крайне недешёвое удовольствие. Также внедрение сколь-либо сложной логики в процессор может привести к ухудшению его характеристик, как, например, снижение частоты или повышение энергопотребления. Что также имеет экономические последствия.

Что получается в итоге?

Резюмируя вышесказанное, можно сказать, что реализация аппаратных закладок в процессоре, с одной стороны, имеет множество рисков и негативных последствий для разработчика, которые могут просто уничтожить любую компанию. С другой стороны, с технической точки зрения внедрение закладки непосредственно в процессор не даёт желаемого результата – сценарии использования крайне ограничены и часто легко парируются простыми организационными мерами. Намного проще и эффективнее внедрять закладки на уровне создания прошивок, системного софта или конечных продуктов (оборудования, материнских плат и т.д.). Именно поэтому на текущий момент и сложилась такая ситуация, что будучи теоретически возможными для реализации, на практике аппаратные закладки в процессорах никогда не обнаруживались.

Известные заблуждения, принятые считать «аппаратными закладками в процессорах»

Для полноты картины, хотел бы пройтись по наиболее муссируемым в сети примерами «аппаратных закладок в процессорах», которые такими при ближайшем рассмотрении, конечно же, не являются:

-

Иранские центрифуги.

История с выведением из строя иранского ядерного объекта имеет тривиальную причину в виде внедрения (намеренного или нет) программного вируса Stuxnet

-

Не вдаваясь в рассуждения о том, насколько данные технологии безопасны, можно просто констатировать, что они реализованы на базе отдельного процессора на материнской плате и не являются частью CPU.

-

Разоблачение от бывшего сотрудника ЦРУ/АНБ даёт большой материал для анализа методов, используемых американской разведкой для получения необходимой информации без согласия пользователей. Но аппаратных закладок в индустриальных процессорах в нём нет.

-

Здесь имеем подозрение на небезопасную прошивку флеш-памяти модуля BMC.

-

VIA God Mode

Это достаточно интересный и наиболее близкий к аппаратной закладке случай. Авторы статьи, опубликованной в 2018-ом году, даже громко назвали его «первым когда-либо обнаруженным бэкдором в x86-процессорах». Всё бы ничего, но если бы авторы внимательно читали документацию на процессоры VIA, то обнаружили, что описание данной «закладки» там присутствует аж с 2004-го года. Поэтому назвать её недокументированной точно нельзя. Да и её активация требует включения в БИОСе, что тоже не позволяет её признать скрытой аппаратной закладкой.

Ещё одним косвенным (но очень весомым) доказательством отсутствия аппаратных закладок в процессорах являются события, развернувшиеся после 24 февраля 2022 года. После начала СВО на Украине, уровень противостояния России с США и ЕС достиг критического уровня. Фактически, стороны используют практически все возможные методы нанесения ущерба, кроме прямого военного столкновения армий государств. В том числе осуществляются регулярные хакерские атаки на информационную инфраструктуру России, что приводило к обрушению некоторых государственных сервисов. Но всё это происходило только с использованием программных уязвимостей. Я думаю, ни у кого не возникает сомнения, что при наличии аппаратных закладок в процессорах Intel/AMD (на которых построена вся инфраструктура страны), они были бы использованы. Но этого мы не наблюдаем. Более того, секретом Полишинеля является тот факт, что несмотря на массу бравурных заявлений для прессы про успехи импортозамещения в критических отраслях, даже в военной технике применялось и до сих пор широко применяется иностранная компонентная база. По данному поводу Минторг США даже инициировал отдельное расследование. Британский think tank RUSI опубликовал интересный отчёт с анализом компонентной базы в обломках ракет от Искандер-М и Торнадо, а в конце привёл детальный список зарубежных изделий в захваченной на Украине станции РЭБ Борисоглебск-2. И тем не менее, каких- либо массовых проблем с выходом военной техники из строя из-за активации закладок мы также не наблюдаем.

Так зачем нам отечественные процессоры, если не для борьбы с закладками?

Проблема активного муссирования пугалок про аппаратные закладки в том, что будучи не более, чем маркетинговым инструментом в недобросовестных руках, он порождает ложные пути развития отечественной микроэлектронной индустрии. Если наша цель именно обеспечение безопасности с точки зрения аппаратных закладок, то организация сборки конечных продуктов в России на базе любых комплектующих (включая иностранные) плюс контроль над безопасностью стэка системного ПО даёт желаемый результат – аппаратных закладок в отечественных вычислительных системах и оборудовании не будет. Как это не парадоксально звучит, но для решения проблемы аппаратных закладок разработка собственных процессоров, по большому счёту, не нужна.

Так зачем тогда нам отечественные процесссоры? Как минимум, для 2-х вполне очевидных целей:

Информационная безопасность. Только не в виде избавления от мифических аппаратных закладок, а в виде физического доступа к минимально современным процессорам. Актуальность данной проблемы в нынешних условиях, я думаю, всем более чем очевидна. В деревянных счетах точно нет закладок, но вряд ли это тот результат, который мы хотели бы достичь.

Создание развитой технологической отрасли, что приводит к повышению технологического уровня страны, уровня её экономического развития, и как следствие, наличие возможности продолжать конкурировать в области разработки новых технологий.

Как мне кажется, крайне важно понимать, что именно данные цели являются основополагающими. А снижение риска наличия потенциальных аппаратных закладок – просто приятный, но в реальности достаточно эфемерный бонус.

Комментарии (308)

Jef239

21.07.2022 06:00+20Для мобильника/планшета все сильно проще. Результат воздействия - отключение сильного шифрования в GSM/4G без индикации отключения. Активация - передачей координат, в которых надо активировать, и нужной страны в интерфейсе - через ЭФИ GPS.

В суперкадре GPS 10-20 свободных битов есть. Длина суперкадра - 12.5 минут. Таким образом, за сутки можно передать 1-2 килобита, что для активации достаточно.

Да, на нынешнем уровне это не аппаратная закладка, но лет 10-15 назад для такой закладки требовались аппаратные части.

Armmaster Автор

21.07.2022 11:14+1Это хорошее замечание, оно применимо для криптографии в целом. Я на самом деле его намеренно опустил, т.к. статья и так получилась суховатая, и добавлять туда разборки с криптографией мне показалось совсем перебором. Просто для обычных CPU вопрос криптографии малоактуален - она делается либо программно, ну либо уже ставятся специальные модули от кого-надо. Поэтому для простоты я не стал вдаваться в тему криптографии, она для простых пользователей никак принципиально выводы не меняет

Jef239

22.07.2022 16:37+1Ну отключение Trusted Platform Module - вполне себе цель воздействия. Точнее перевод его в режим имитации шифрования. Программный взлом это может сильно облегчить.

Насколько можно запрятать в чип детектор спутникового сигнала - это большой вопрос. Или обойтись детектором сетевых пакетов.

Для "простых пользователей" такие закладки и нет смысла делать, никому их тайны не нужны. А вот чтобы порушить систему запуска ядерных ракет противника - можно и потрудиться. То есть, если закладки есть - они на уровне АНБ/ФСБ, поэтому часть ваших аргументов отпадает. Грубо говоря - скандал будет замят требование подписки о неразглашении со всех, кто полез в анализ.

lorc

21.07.2022 19:56Это нужно чтобы у вас GPS ресивер и GSM модем находились в одном чипе. Допустим, сейчас это скорее правило чем исключение, но раньше было не так.

Дальше, нужно чтобы инженер условного Квалкома внес такую фичу в прошивку и не проболтался об этом. А потом еще нужно как-то гарантировать что исследователи которые обязательно расковыряют прошивку не найдут этот бэкдор. Какие шансы?И вопрос - в сетях 3G/4G/5G вообще можно отключить шифрование?

Aelliari

21.07.2022 20:26исследователи которые обязательно расковыряют прошивку

Вай, что то бинарные блобы от QC совсем не потрошатся энтузиастами-исследователями...

lorc

21.07.2022 20:32+1Беглый гуглеж родил вот это, например: https://bkerler.github.io/2019/11/15/bring-light-to-the-darkness/

Jef239

22.07.2022 16:26+1Поскольку эта фича завязана на передачу секретной информации со спутников GPS - это прерогатива АНБ. Соответственно инженер - под подпиской АНБ, исследователи - под подпиской АНБ или ФСБ или просто не хотят с ними ссорится. Вот вы бы хотели опубликовать гостайну с угрозой сесть на 20 лет? Причем сесть и в РФ и на западе. Ибо и там и там - гостайна.

Могу привести полтора аналогичных примера. Из утекшей инструкции к одной из американских ракет известно, что по GPS передаются секретные недельные ключи. Так вот, в каких битах они передаются - информации нет. Возможность прокопать самостоятельно - есть, а вот желания - нету. Нафига мне обладать гостайной США, я как-то хочу жить спокойно.

Вторая половина этого примера - есть АНБшная микросхема, которая на основе ключа генерирует Y-code для дешифровки P(Y) code сигнала. Сама микросхема в лапы ФСБ попадала, а вот о её реверс-инжиниринге неизвестно ничего. Или вскрыли и молчат или - не вскрыли.

Ну третья часть - новый М-code GPS, про который неизвестно ровно ничего.

Ну и аналогичные возможности могут быть в китайских чипах с BEIDOU.

А всплывают такие вещи неожиданно. Лет 20 назад, когда в GPS ввели Y-code, США опубликовали полиномы для военного P-code. А заодно - полиномы для российского военного ВТ-code. :-)

SagePtr

21.07.2022 06:13+6Если в процессоре есть встроенный Ethernet-controller, то его аппаратную имплементацию (в которую, очевидно, и имеет смысл ставить закладку) надо ещё подружить со стэком драйверов машины и используемого в сети оборудования

Легко, если это сервер - то в 99% случаев ICMP-пакеты будут дотуда долетать. Далее, если по сигнатурам пакета определяем входящий ping с определённым пейлоадом - то на обратный адрес отправляем содержимое определённого блока оперативной памяти по определённому адресу, обозначенному в этом пейлоаде. И вуаля, небольшими порциями злоумышленник сможет вытащить критические данные.

K0styan

21.07.2022 07:59+6Ну для этого нужно, чтобы процессор понимал, что те числа, которые он обрабатывает вот сейчас - это сигнатура пакета. CPU этого знать просто так не может. Либо в нём должен быть встроенный Ethernet контроллер, либо нужно много чего шаманить на уровне драйверов.

Второй момент: как определять тот самый нужный адрес в ОЗУ, данные которого надо сливать? Снаружи вообще нереально. Изнутри... Опять же, CPU не может в общем случае понимать, какой софт в каком блоке памяти свои данные держит. Можно научить его по сигнатурам это фиксировать, наверно: детектить алгоритмы шифрования и помечать те блоки ОЗУ, где лежат ключи, как потенциально интересные для слива, но это тоже так себе ценность.

apro

21.07.2022 08:48+3CPU этого знать просто так не может

В теории встроить детектирование выполнения кода пары основных TCP/IP стеков (Linux, Windows) все-таки не является невыполнимой задачей. Наверняка там есть какие-нибудь уникальные последовательности инструкций, которые обновления ПО редко затрагивают, а если даже и затронут, то обновлением микрокода это можно парировать.

Второй момент: как определять тот самый нужный адрес в ОЗУ,

Ну после того как CPU "активирован" пакетом из сети, нужно всего лишь сигнализировать соседу по плате, что доступ с такого-то IP к "Intel ME, Intel AMT" должен работать без проблем. А дальше уже дело техники.

maledog

21.07.2022 11:02+2Но ведь большинство массовых сетевых адаптеров(realtek например) дают драйверу доступ к оборудованию через загружаемый firmware. Для wifi это объясняется законами, которые требуют сделать невозможным выбрать диапазон частот для другой страны. Чем руководствуются производители LAN-адаптеров не очень понятно.

Так что саботировать работу сети при помощи сетевого адаптера вполне возможно. Притом так что ОС узнает только факте саботажа, но не о причине.

Armmaster Автор

21.07.2022 11:16+9Если сервер стоит за правильно настроенным сетевым оборудованием, то никакой icmp до него не будет долетать

hogstaberg

21.07.2022 21:37+2Неправильно настроенным.

Не нужно бездумно блокировать Internet Control Message Protocol. Это не только пинги, знаете ли. Да и даже банальные пинги я лично по тупо icmp type+code отрезать не спешил бы.

DreamingKitten

21.07.2022 15:00+1то на обратный адрес отправляем

а как вы изнутри контроллера отправите icmp пакет мимо tcp/ip стека операционной системы?

HardWrMan

21.07.2022 15:47А как это делает AMT/IME? Он же имеет доступ к буферу сетевой карты и позволяет организовать коммуникацию вообще без ОС.

Nilomar

21.07.2022 06:16+23В слитых данных Сноудена был такой документ, где описывалось, что именно надо строго отрицать и среди оных таки были как аппаратные закладки, так и закладки в криптоалгоритмах, а также факты сотрудничества с их создателями, а также любые факты работ и прогресс по квантовым компьютерам, в том числе предназначенных для расшифровки данных

Из этого можно предположить, что библиотеки с постквантовыми алгоритмами шифрования пробуксовывают не просто так

А ещё можно предположить, что если у какой-то страны есть возможности для создания аппаратных закладок, есть возможности для закладок в алгоритмы и так далее, и специальные службы могут их внедрить, то они обязательно с гарантией близкой к 100 процентам будут внедрены

Например в статье не рассматривается вариант, что закладки создаёт ASML степпер во благо демократии и мира в мире, а вероятность, что ASML сотрудничает с специальным службами нельзя назвать нулевой

По поводу раскрытия - США не угрожают риски, зачем им раскрывать свои инструмент сейчас?

Для примера можно посмотреть число лет в течение которых швейцарская компания продавала устройства шифрования, как она была связана со специальными службами и как быстро или не очень это вскрылось - https://habr.com/ru/news/t/528020/

leok

21.07.2022 08:45+3А как же наши бравые специалисты не раскрыли ни одной закладки, или США и сюда добрались?

Sergeant101

21.07.2022 10:51+6Сколько миллиардов ключей в современном процессоре?

Каковы у наших бравых специалистов знания в современной микропроцессорной технике? Как у пигмеев об реактивном двигателе?

tsypanov

22.07.2022 12:05-1Каковы у наших бравых специалистов знания в современной микропроцессорной технике?

И каковы же?

vaalberith

21.07.2022 09:43+9Например в статье не рассматривается вариант, что закладки создаёт ASML

степпер во благо демократии и мира в мире, а вероятность, что ASML

сотрудничает с специальным службами нельзя назвать нулевойИзменение структуры цифровых цепей в схеме с большой вероятностью приведёт к детектированию данных изменений при производственном тестировании на предмет брака, когда специально размещённые на чипе отладочные компоненты начинают гонять вектора данных и их обрабатывать.

Ну и в целом, внедрять закладку в дизайн поведенческий и топологический - это на порядок разные уровни сложности. А уж в фотошаблон - так вообще сложность зашкаливает вплоть до невозможного, имхо.

Sergeant101

21.07.2022 10:56+2Структура цифровых цепей это миллионы и миллиарды транзисторов, интерфейсы - десятки регистров процессоров самых разных назначений.

Изменение структуры цифровых цепей?

Ну выпустила компания новый чип с новым функционалом, поди раскрути зачем они поменяли миллион ключей?

Почему не рассматривается вариант что запуск встроенной уязвимости запускается строго определенным набором битов в разных регистрах процессора?

В современных процах одних только регистров общего назначения четыре по 64 бита. Количество перестановок уже немалое, пока оттестируешь хотя бы их уже новый проц выйдет.

iig

21.07.2022 11:05+10Почему не рассматривается вариант что запуск встроенной уязвимости

запускается строго определенным набором битов в разных регистрах

процессора?Должна существовать программа или набор данных для произвольной программы, которая сформирует этот набор битов.

Нужно решить ещё несколько задач:

доставить и запустить эту программу или данные там где нужно

ни в коем случае не доставлять и не запускать ее где не нужно

Если вы можете себе позволить запускать нужные вам программы где вам нужно - зачем вам какие-то закладки, у вас и так god mode on.

Sergeant101

21.07.2022 11:17+1Ну при должном желании доставить программу можно и по сети 220 В. Гугли связь PLC по электрическим сетям, их там несколько видов.

То есть оборудованию не обязательно нужно быть подключенным к какой либо сети передачи данных, достаточно розетки.

Sergeant101

21.07.2022 11:23+6К слову без лишних теорий: иранские центрифуги вывели из строя вирусом, хотя последние небыли в сети.

Вирус им принесли сами же разработчики ПО для центрифуг сами не ведая о том.

Вирус для центрифуг был тайно внедрён в их компьютеры-программаторы.

Вот и думай.

Serge78rus

21.07.2022 15:59+2Не факт, что вирус попал в ПЛК через компьютер, выполняющий роль программатора. Это мог быть и любой АРМ на WinCC.

Русский перевод анализа кода Stuxnet

Serge78rus

21.07.2022 15:34+3То есть оборудованию не обязательно нужно быть подключенным к какой либо сети передачи данных, достаточно розетки.

Нет, розетки не достаточно. В оборудовании еще должен быть PLC модем, а если он не предусмотрен «легально» в данном виде оборудования, то внедрить его скрытно гораздо сложнее, чем мифическую закладку в процессор. Да и куда внедрять? В источник питания до входных фильтров?

Sergeant101

21.07.2022 20:38+1Ну фильтр и фильтр, hart же как то функционирует поверх токового интерфейса 4-20 mA при подключении Point-to-Point., а там полюбому хотя бы кондёр стоять какой должен для сглаживания шума.

Да и модем необязательно должен быть размером с коробку ADSL.

Serge78rus

22.07.2022 01:29там полюбому хотя бы кондёр стоять какой должен для сглаживания шума.

Никто же не заставляет фильтровать аналоговый сигнал примо на линии. А после шунта вполне можно поставить ФНЧ (хотя бы простейшую RC цепочку) так, чтобы он не подавлял цифровой ВЧ сигнал в линии. Кстати, hart, насколько помню, даже налагает некоторые ограничения на погонную емкость кабеля.Да и модем необязательно должен быть размером с коробку ADSL.

Да, PLC модем — это всего одна микросхема, но ее обвязка в той части, где подключение к сети 220 В, получается довольно габаритной (если, конечно, соблюдать требования электробезопасности)

checkpoint

23.07.2022 04:28+1Все это конечно же работает до ближайшего трансформатора (подстанции), но этого может быть вполне достаточно для утечки.

На счет PLC модема - ничего не нужно. Достаточно модулировать входное напряжение коммутацией большой нагрузки, читай - один мощный полевой транзистор сток и исток которого включены между фазой и нолём. Отслежива фазу напряжения и умело манипулируя затвором такого транзистора можно творить чудеса.

checkpoint

23.07.2022 04:39+1Б$я! Начал размышлять на эту тему и вспомнил, что в каждом правильном импульсном БП присутствует такой транзистор для активной коррекции коэффициента мощности, управляется он с контроллера. В общем, все средства уже давно присутствутю в наших ПК начиная с блока питания! :)

tzlom

21.07.2022 09:51+4что именно надо строго отрицать

Это не означает что у них есть подобные технологии, это способ введения в заблуждение.

Например в статье не рассматривается вариант, что закладки создаёт ASML степпер

Потому что это физически не возможно

Для примера можно посмотреть

Вроде как в статье объяснили реалистичность этого сценария с процессорами, но эксперту по заговорам оно конечно видней.

Armmaster Автор

21.07.2022 11:21+5Безусловно, на любой технический аргумент можно привести возражение из теорий заговора. Но если хотя бы немного понимать, что из себя представляет степпер ASML, сразу становится понятно, что заложить туда функционал для создания "закладок" физически невозможно. Это как заложить функионал для создания закладок в топор, или, например, в инертный газ.

checkpoint

23.07.2022 04:23+1Тут Вы полность неправы. Чем сложнее система, тем больше места для монёвра. Топор и иннертный газ слишком просты (на данном этапе нашего понимания мироутсройства). А вот в бензопилу вполне можно заложить закладку или допустить баг, который оставит пользователя этого простого инструмента без обеих рук. Что касаемо оборудования для производства микросхем, то в их производстве, помимо степпера, участвует еще сотня установок и все они катастрофически сложны. Не стоит сомневаться в том, что рано или поздно найдется пытливый разум который придумает как такое поле для деятельности использовать во благо своего отечества.

Armmaster Автор

23.07.2022 20:22+2Нет, тут я полностью прав. Степпер ASML - это "топор" для производства чипов. Условно, в него вставляется пластина, вставляется фотошаблон, и инженеры используют степпер, чтобы на пластине появилось то, что нарисовано на фотошаблоне. Каким образом вы представляете себе здесь возможность для несанкционированного появления закладки?

Lutra90

21.07.2022 06:27+6Закладку можно активировать при обновлении например, нет?

Armmaster Автор

21.07.2022 11:22+1Это фактически случай с возможностью запустить код на машине. Возможно, конечно.

event1

21.07.2022 16:07+3Можно, но если я могу легально инсталлировать софт на какую-то машину, зачем мне аппаратная закладка? SolarWinds, например, без всяких закладок распространил лишнего два года назад

Wesha

21.07.2022 06:29+6По команде извне. В данном случае опять-таки возникает вопрос – каким образом передать команду на нужный процессор?

Вот, например, сейчас из головы придумал:

в процессор прошиты секретные значения S и D.

изначально счётчик n = 0

если процессор в течение N секунд встретил на шине 64-битное слов (S + D * n), то n = n + 1, иначе n = 0

если n достигло некоего значения — скажем, 256, — то активируется код закладки.

Для активизации закладки посылаем на компьютер-жертву 256 ICMP-пакетов, у которых в payload записаны наши ключевые значения (по одному в пакете). Процессор будет вынужден так или иначе прочитать payload пакетов в память — например, чтобы посчитать их контрольную сумму, — тем самым закладка триггернётся. А то вероятность появления целых 256 "правильных" слов в обычном потоке данных крайне низка.

tzlom

21.07.2022 09:58+5При современной пропускной способности вероятность случайного срабатывания этой закладки стремится к единице. И главный вопрос - что дальше? Ну предположим вы умеете убивать процессор удаленно, но в чем интерес убивать пограничные устройства? Условный Яндекс так положить можно, а вот даже банковскую сферу уже нет.

А делать что-то осмысленное вроде отправки сообщений назад - как это вообще должно быть реализовано? И надо понимать что в любой защищенной среде есть мониторы активности которые ищут не закладки а следы активности вирусов, но с так же хорошо сработают и на активность закладки.

Wesha

21.07.2022 10:07+6При современной пропускной способности вероятность случайного срабатывания этой закладки стремится к единице.

Вы не теоритизируйте, а возьмите в руки калькулятор, ежели в уме не могёте. Я не зря сказал, что числа 64-битные. Даже если процессор выполняет 100 млрд обращений к шине в секунду, окно N — 5 минут, и все числа на шине разные, то за это время он успеет обозреть всего-навсего 2^44-с-копейками чисел. Нет, 64-битные числа, удовлетворяющих условию, за заданное время не могут появиться случайно, тем более в правильном порядке и в нужном количестве.

Sergeant101

21.07.2022 11:02+2Условия с таким же успехом могут быть чередующиеся. Если три пакета подряд не просят условие - сбрасываем счётчик.

iig

21.07.2022 10:45+1Для активизации закладки посылаем на компьютер-жертву 256 ICMP-пакетов

У моего компьютера IP 192.168.2.120. Можете попинговать ;) С вероятностью около 33% интересующий вас компьютер не подключен с интернетам, 33% - за 2 NAT-ами. И я уверен, что аномалии в ICMP траффике те, кому это интересно - детектируют.

Wesha

21.07.2022 19:16+1Вы уж определитесь, как

в том анекдоте

— Рядовой Джонс, даю вводную: слева из-за кустов появляется вьетконговец, ваши действия?

— Пристреливаю его из своей верной М-16, сэр!

— Хорошо, Джонс, новая вводная: слева — пять вьетконговцев, справа восемь вьетконговцев, ваши действия?

— Пристреливаю правых М-16, в левых кидаю две гранаты, сэр!

— Джонс, новая вводная: слева — 20 вьетконговцев, справа 30 вьетконговцев, прямо перед вами танк, ваши действия?

— Кидаю в правых все четыре гранаты, опустошаю в левых оба магазина, достаю из-за плеча базуку и хреначу танк, сэр!

— Хорошо, новая вводная: слева — 80 вьетконговцев, справа 120 вьетконговцев, прямо перед вами 3 танка, в воздухе 2 вражеских вертолёта, ваши действия?

— Сэр, простите, сэр, но я не понял: вы за меня или за вьетконговцев?Я привёл общую идею. Конкретику для каждой хитровыдуманной ситуации на ее основе можете развить, история Stuxnet в помощь.

checkpoint

23.07.2022 04:13Ваши представления о функционировании сети Интернет слишком поверхностны. Возможно для Вас будет откровением тот факт, что Ваш компьютер, даже сидя за NAT-ом регулярно посылает DNS запросы к хоcтам полностью подконтрольных правительству неждужественных стран. Достаточно одной невзрачной записи в DNS ответе от 8.8.8.8, что бы ваш комп накрылся медным тазом.

Wesha

23.07.2022 09:23+2Кстати, напомнило (в 2013 году ещё работало)

$ traceroute 216.81.59.173 traceroute to 216.81.59.173 (216.81.59.173), 64 hops max, 52 byte packets 1 192.168.1.1 (192.168.1.1) 1.599 ms 0.899 ms 0.693 ms 2 * * * 3 201.17.0.24 (201.17.0.24) 13.554 ms 15.223 ms * 4 201.17.0.11 (201.17.0.11) 14.616 ms 14.337 ms 12.423 ms 5 embratel-t0-5-0-0-tacc01.rjo.embratel.net.br (200.209.203.37) 11.323 ms 10.444 ms 9.883 ms 6 ebt-t0-12-2-0-tcore01.rjoen.embratel.net.br (200.244.40.162) 121.094 ms 129.549 ms 124.419 ms 7 ebt-bundle-pos1223-intl03.mianap.embratel.net.br (200.230.220.58) 123.225 ms 123.339 ms 135.035 ms 8 ae7.mia10.ip4.tinet.net (199.168.63.185) 138.100 ms 137.263 ms 140.316 ms 9 xe-9-3-0.atl11.ip4.tinet.net (89.149.186.54) 156.184 ms xe-2-1-0.atl11.ip4.tinet.net (89.149.184.21) 138.867 ms 140.443 ms 10 epik-networks-gw.ip4.tinet.net (77.67.69.158) 139.277 ms 142.052 ms 138.384 ms 11 po0-3.dsr2.atl.epikip.net (216.81.59.2) 265.091 ms 187.443 ms 148.042 ms 12 * * * 13 episode.iv (206.214.251.1) 195.419 ms 203.293 ms 204.416 ms 14 * * a.new.hope (206.214.251.6) 190.368 ms 15 it.is.a.period.of.civil.war (206.214.251.9) 186.485 ms * 201.178 ms 16 rebel.spaceships (206.214.251.14) 198.124 ms 196.950 ms 199.873 ms 17 striking.from.a.hidden.base (206.214.251.17) 190.799 ms 187.185 ms 186.014 ms 18 have.won.their.first.victory (206.214.251.22) 189.309 ms * 186.856 ms 19 against.the.evil.galactic.empire (206.214.251.25) 186.338 ms 187.599 ms 187.299 ms 20 during.the.battle (206.214.251.30) 196.446 ms 186.946 ms 194.876 ms 21 rebel.spies.managed (206.214.251.33) 187.233 ms 189.262 ms 199.052 ms 22 to.steal.secret.plans (206.214.251.38) 197.307 ms 190.922 ms 193.837 ms 23 to.the.empires.ultimate.weapon (206.214.251.41) 184.529 ms 186.058 ms 187.633 ms 24 the.death.star (206.214.251.46) 186.455 ms 189.034 ms 185.790 ms 25 an.armored.space.station (206.214.251.49) 193.579 ms 187.846 ms 195.018 ms 26 with.enough.power.to (206.214.251.54) 185.083 ms 189.343 ms 189.328 ms 27 destroy.an.entire.planet (206.214.251.57) 186.215 ms 189.290 ms 186.109 ms 28 pursued.by.the.empires (206.214.251.62) 195.273 ms 191.793 ms 190.517 ms 29 sinister.agents (206.214.251.65) 187.039 ms 188.804 ms 187.624 ms 30 princess.leia.races.home (206.214.251.70) 186.240 ms 186.882 ms 186.541 ms 31 aboard.her.starship (206.214.251.73) 187.450 ms 187.514 ms 183.118 ms 32 custodian.of.the.stolen.plans (206.214.251.78) 192.317 ms 199.285 ms 190.805 ms 33 * that.can.save.her (206.214.251.81) 191.760 ms 189.075 ms 34 people.and.restore (206.214.251.86) 191.862 ms 187.393 ms 207.627 ms 35 freedom.to.the.galaxy (206.214.251.89) 238.458 ms 182.943 ms * 36 0-------------------0 (206.214.251.94) 207.047 ms 191.910 ms 188.673 ms 37 0------------------0 (206.214.251.97) 186.644 ms 195.268 ms 191.572 ms 38 0-----------------0 (206.214.251.102) 188.439 ms 189.972 ms 193.201 ms 39 0----------------0 (206.214.251.105) 190.922 ms 193.357 ms 188.912 ms 40 0---------------0 (206.214.251.110) 186.507 ms 184.564 ms 191.742 ms 41 0--------------0 (206.214.251.113) 192.090 ms 196.204 ms 198.646 ms 42 0-------------0 (206.214.251.118) 192.050 ms 194.693 ms 193.584 ms 43 0------------0 (206.214.251.121) 210.551 ms 203.319 ms 206.128 ms 44 0-----------0 (206.214.251.126) 196.063 ms 187.018 ms 191.168 ms 45 0----------0 (206.214.251.129) 195.823 ms 186.796 ms 186.539 ms 46 0---------0 (206.214.251.134) 188.513 ms 196.209 ms 193.685 ms 47 0--------0 (206.214.251.137) 189.089 ms 193.633 ms 193.627 ms 48 0-------0 (206.214.251.142) 187.584 ms 189.968 ms 190.705 ms 49 0------0 (206.214.251.145) 187.504 ms 248.454 ms 192.051 ms 50 0-----0 (206.214.251.150) 187.074 ms 193.943 ms 194.519 ms 51 0----0 (206.214.251.153) 189.772 ms 197.175 ms 186.302 ms 52 0---0 (206.214.251.158) 190.615 ms 194.354 ms 194.294 ms 53 0--0 (206.214.251.161) 191.223 ms 191.043 ms 190.195 ms 54 0-0 (206.214.251.166) 190.226 ms 192.666 ms 197.095 ms 55 00 (206.214.251.169) 187.891 ms 187.339 ms 192.929 ms 56 i (206.214.251.174) 191.085 ms 190.565 ms 193.807 ms 57 by.ryan.werber (206.214.251.177) 186.479 ms 185.109 ms 189.946 ms 58 when.ccies.get.bored (206.214.251.182) 203.553 ms 209.289 ms 204.333 ms 59 ccie.38168 (206.214.251.185) 199.093 ms 191.404 ms 188.264 ms 60 * * * 61 * * * 62 * * * 63 * * * 64 * * *

DreamingKitten

23.07.2022 11:15Достаточно одной невзрачной записи в DNS ответе от 8.8.8.8, что бы ваш комп накрылся медным тазом.

Да что вы.

И какого же типа должна быть эта запись?

checkpoint

23.07.2022 15:51Она может быть совершенно любого типа. Я описал направление атаки, если Вы не поняли. Подавляющее большинство дешманских китайских домашных маршрутизаторов настроены на использование гуглового DNS, с которого могут подсунуть все что угодно, при необходимости.

DreamingKitten

23.07.2022 15:53То, что в DNS ответ могут подсунуть всё что угодно -- я согласен.

А вот то, что от DNS ответа «компьютер накроется медным тазом», извините -- бред.

checkpoint

23.07.2022 16:08Моет быть и бред, но на сколько Вы уверены в том, что в ОС Windows установленной на Вашем ПК нет соответствующих закладок ? А в том, что их нет в BIOS-е, в сетевой карте и в микропроцессоре ?

DreamingKitten

23.07.2022 16:17Для вас большим открытием будет то, что винда регулярно проходит различные аудиты и сертификации на соответствие требованиям безопасности? В том числе по исходному коду. И что существует множество групп исследователей, независимых от MS и властей, которые шерстят её бинарный код вдоль и поперек в поисках таких закладок? И находят даже. И публикуют. Но пока что всё найденное проходит по статье «рукожопые программисты» а не «супершпионская закладка». И я не вижу причин, почему эта тенденция должна резко измениться.

geher

23.07.2022 17:26А вы знаете, сколько усилий пришлось приложить этому гениальному программисту, чтобы его закладка при обнаружении выглядела поделием рукожопа?

DreamingKitten

23.07.2022 17:28Вы привлекаете лишние сущности. Оккам недоволен.

geher

23.07.2022 17:51Оккам хороший. Он придумал гениальную отговорку, позволяющую прикрыть любое безобразие по крайней мере на некоторое достаточно длительное время.

Введите в свою работу много лишних сущностей, и все будут делать максимально простые выводы, но не подумают так, как оно было на самом деле.

В данном примере они будут видеть творение рукожопа. В Хемингуэ́е они видели простого психа (считая, что агенты ФБР - это лишняя сущность, в то время как за ним таки реально следили). Ну и так далее в том же духе.

DreamingKitten

23.07.2022 17:57Он не придумал, а открыл. Одно из положений системного анализа.

Нет, не позволяющую. Есть достаточно низкий порог сложности системы\плана\заговора и т.п. выше которого выдать его за простой уже невозможно.

См. лунный заговор, который, если бы его реализовать всерьёз, вышел бы значительно дороже и сложнее, чем на самом деле слетать на Луну.

Wesha

23.07.2022 22:28> чтобы его закладка при обнаружении выглядела поделием рукожопа?

Вы привлекаете лишние сущности. Оккам недоволен.

А вот история, бессердечная щука, говорит, что Оккам может заткнуться.

if ((options == (__WCLONE|__WALL)) && (current->uid = 0)) retval = -EINVAL;Выглядит как изделие рукожопа. Закладка.

DreamingKitten

23.07.2022 22:54Да ладно? Вы что-то однозначно утверждаете? Не может быть!!!

Так-то malicious intent не доказан. Согласно вашей же логике доказательности, которую вы мне демонстрировали в прошлых наших дискуссиях.

checkpoint

24.07.2022 00:16Любая закладка или backdoor обязаны выглядеть как рукожопа. И с чего Вы взяли, что во время ведения военных действий кто-то кому-то должен что-то доказывать словами, а не делом ?

PS: Извиняюсь, это был комментарий для пользователя DreamingKitten.

checkpoint

24.07.2022 00:21Всеми этими сертификатами можно смело подтереться. Система у которой закрытый исходный код не может быть безопасной не смотря ни на какие сертификаты и аудиты неизвестно кем выполненные и кем финансируемые.

DreamingKitten

23.07.2022 16:19Про CPU смешно. Как вы собрались исполнять на процессоре код закладки, который вам вернул DNS сервер? А без исполнения он её не «увидит». То же и про биос. А сетевая карта комп медным тазом накроет разве что если на неё заряд взрывчатки прикрутить.

iig

23.07.2022 16:33Ну как бы если допустить, что процессор вкрячен модуль, который ожидает появления в памяти или в регистрах определённой последовательности - то да, эту последовательность можно доставить и в DNS-ответе, почему нет. А также в фотографии, письме, пинге..

Только вот незадача - если компов в цепочке доставки несколько - до нужного оно может и не дойти. А если в цепочке есть свои компы - они тоже пострадают. А если этот секрет утечёт - обязательно пострадают.

checkpoint

24.07.2022 00:14Описанная Вами "закладка" слишком проста. Но если слегка поразмышлять, то не сложно придумать как сделать её дествие селективным. Я думаю у Вас уже в голове созрела пара вариантов.

randomsimplenumber

23.07.2022 14:16Для этого нужно, чтобы в моем компьютере була запущена программа, которая сделает тот самый запрос. Если программа с вражеской функциональностью уже запущена - нет необходимости в придумывании хитрого ответа на хитрый запрос.

geher

23.07.2022 15:06+1Необходимость в хитром ответе на хитрый запрос есть в том случае, если "вражеская функциональность" должна сработать не сразу при первом включении, а "когда надо", причем когда именно надо, заранее не известно.

Кроме того, хитрый запрос вообще не обязателен. Хитрый ответ может быть нагрузкой ко вполне честному запросу от вашего чистого и проверенного браузера на предмет поиметь IP адрес какого-нибудь сайта "про котиков"..

randomsimplenumber

23.07.2022 15:56Такую сложную и дорогую операцию ставит под угрозу обычный локальный DNS сервер. Доступа к интернету с котиками из того компа, который имеет смысл так сложно выключать - быть не должно.

checkpoint

23.07.2022 16:04К сожалению, локальный DNS от данной атаки не спасет. Разве что какой-то очень специализированный с интеллектуальным анализом и фильтром. Но в этом случае Вы будете сталкиваться с периодической невозможность наблюдать котиков (ложные срабатывани), в какой-то момент Вас это свойство локального DNS достанет и Вы от него откажетесь, либо будете эпизодически его отключать. А значит, в случае необходимости, подвергнитесь атаке.

iig

23.07.2022 16:21локальный DNS от данной атаки не спасет. Разве что какой-то очень специализированный с интеллектуальным анализом и фильтром

Обычный BIND. Настраивается на работу с white listed доменами.

будете сталкиваться с периодической невозможность наблюдать котиков

Зачем наблюдать котиков с компа, управляющего ГЭС или атомным реактором?

Зачем так сложно ломать комп, с помощью которого баба Галя общается по скайпу с внуками? Достаточно прислать документ Перерасчёт_пенсии.пдф.ехе

checkpoint

24.07.2022 00:31Обычный BIND. Настраивается на работу с white listed доменами.

Не помню, что бы в bind-е была фича по фильтрации содержимого ответа. Но я давно туда не заглядывал, может быть и есть. Вот только много Вы знаете умельцев способных оградить себя таким вот локальным DNS ?

Зачем так сложно ломать комп, с помощью которого баба Галя общается по скайпу с внуками

Затем, что баба Галя "два через два" моет полы в диспетчерской на АЭС и иногда, во время дежурства, любит посмотреть фотографии внуков на своём мобильном.

geher

23.07.2022 17:39Все сложнее и проще одновременно. Зловредная операция может быть не по жутко секретному компьютеру а по вполне открытым сервисам, имеющим экономическое или политическое значение. И совсем необязательно ваш компьютер для просмотра котиков в интернете падет сразу от пришествия волшебного слова в легальном ответе на легальный запрос. Вполне возможно, что ваш компьютер (вместе с кучей других, уловивших сигнал) по этому сигналу просто расчехлит злобный код и устроит DDOS или еще чего такого зловредного цели, зашифрованной конкретным вариантом волшебного слова.

iig

23.07.2022 18:49Для DDOS уже есть готовых ботнетов, чисто программных, и значительно проще устроенных. Зачем усложнять безмерно* ** то, что уже делается просто? Оккам недоумевает.

*это я про комбинацию аппаратной и программной закладки.

**процессоров в эксплуатации значительно больше одной модели. Нужно во всех процессорах всех архитектур поддерживать совместимость с самой первой закладкой, иначе не сработает.

Armmaster Автор

21.07.2022 11:26+1Вы просто описывает случай, если у компа есть фактически прямой доступ к глобальной сети. В таком случае, в теории, есть варианты как можно пытаться активировать закладку, но они все крайне сложны и парируются правильной настройкой сетевой защиты. Я пытался это описать, но возможно получилось сумбурно

Ogra

21.07.2022 12:57-3Вот есть какой-то сервер авторизации, в какой-то компании. На этот сервер приходят с логинами и паролями разные-разные юзеры. Сервер доступен из глобальной сети. Отсылаем на этот сервер в качестве пароля некое ключевое значение, за которым процессор следит, вместе с некоторой "полезной нагрузкой" и все - сервер наш, более того, зловредный скрипт можно посадить куда-нибудь в L3 cache, а не на жесткий диск, и все его никак не найти.

С этого сервера уйдут логины-пароли самых разных юзеров, в том числе и тех, которые нам интересны.

edo1h

21.07.2022 13:05+1зловредный скрипт, который делает что-то полезное — сомневаюсь.

а вот просто заблокировать процессор вполне реально

ads83

21.07.2022 13:20Да просто прочитать из памяти этого сервера логины-пароли — уже круто. Или connection string к базе: мы узнали о внутренней инфраструктуре закрытого периметра. А если еще и пароль к базе нашли… Это не 100% компрометация, но очень большой шаг в проникновении.

tzlom

21.07.2022 14:47+8зловредный скрипт можно посадить куда-нибудь в L3 cache

Вы несёте околотехническую чушь, для начала попробуйте проделать всё это программными способами хоть с привилегиями ядра но без запуска программы от ОС, даже задача найти точки входа к ОС уже будет не тривиальной, а вы предлагаете всё это не просто закодить, но ещё и запрятать в топологию процессора.

YuriPanchul

22.07.2022 19:01+2Человек выше написал сумбур, но насчет запрятывания в топологию процессора: добавить на этапе проектирования контроллера L3 кэша некий блочок с конечным автоматом, который сканирует то что пишется в строки кэша и при нахождении некоего паттернта вырубает процессор - абсолютно реально. Это я говорю как человек, которому за дизан блоков процессоров платят зарплату.

tzlom

22.07.2022 19:06Не понятно зачем, все таки выключение это не самое страшное что с ПК происходит.

Ну и как человек разбирающийся, если вам IP блок с такой закладкой дать каковы ваши возможности и шансы узнать что она есть?

iig

22.07.2022 19:14+1Не понятно зачем, все таки выключение это не самое страшное что с ПК происходит.

Ну, если выключить бортовой компьютер истребителя, тот скорее всего упадёт. Правда, истребитель другой стороны тоже может упасть. А

когдаесли про этот секрет узнает другая сторона? А если третья?

YuriPanchul

22.07.2022 19:45+2Если дать такой блок в исходниках на языке описания аппаратуры Verilog, то шанс на нахождение такой закладки есть. В симуляторе SimVision или Verdi я посмотрю сигналы, с которых пишутся всякие критические биты и если найду странные пути (скажем прямо из контроллера L3 кэша к биту а-ля halt в системном регистре, или из кэша данных в fetch unit (который читает из кэша инструкций), то я, двигаясь назад по сигналам (правая мышка find drivers) и иногда вперед по сигналам (правая мышка find loads) определю, в каких случаях это происходит и возможно найду pattern.

Хотя если разделить закладку на кучу шагов, которые спрятать в разных местах процессора, это будет сделать трудно.

Если IP-блок obfuscated (код запутан специальной программой), это сделать на порядок труднее, так как надо установить какие имена в коде соотвествуют каким регистрам состояния например.

Если блок hardened (превращен в граф из стандартных ячеек - размещенных или нет) и при этом блок большой, то это становится совсем суровой задачей. В большом процессоре можно спрятать все что угодно.

То есть на этапе проектирования такое вставить можно. А вот на этапе производства (типа на TSMC) закладки вставить нельзя, так как микросхему можно просто вскрыть и проверить соотвествие GDSII файла, который проектировщик посылал на фабрику - готовой микросхеме.

edo1h

23.07.2022 02:09А вот на этапе производства (типа на TSMC) закладки вставить нельзя, так как микросхему можно просто вскрыть и проверить соотвествие GDSII файла, который проектировщик посылал на фабрику — готовой микросхеме.

хотите сказать, что без электронного микроскопа можно будет что-то разглядеть при техпроцессе, например, 7 нм?

другое дело, что, насколько я понимаю, внедрение такой закладки на этапе производства — это очень нетривиальная задача.

YuriPanchul

23.07.2022 02:52Именно с электронным микроскопом. Сфотографировать послойно, снимая слои кислотой, затем автоматически верифицировать снимки против GDSII файла

checkpoint

23.07.2022 03:59Юрий, на сколько мне известно, "стравливать послойно кислотой" не выйдет - слишком тонкие слои. Только ионное травление, что по сложности сопоставимо с самим производством кристалла.

Aelliari

23.07.2022 08:07+1На уровне найти обрывки слоя металла, для поиска привнесённого из вне слоя, я думаю реально и кислотой. Но это такое, далеко не факт что его привнесут. Вариант встроить что то такое не на этапе разработки, выглядит слишком сложным в реализации. Проще уж продавать "злые" IP блоки, отдавая упрощенную структуру их внутренностей, а разработчики сами их вставят. Вопрос эксплуатации такой закладки, правда, все ещё открыт

iig

21.07.2022 16:35Отсылаем на этот сервер в качестве пароля некое ключевое значение, за которым процессор следит

И у танка отваливается башня. В вашей инфраструктуре точно такие же процессоры; само упоминание шепотом волшебного пароля что то сломает.

С этого сервера уйдут логины-пароли самых разных юзеров

Куда и по какому каналу? В волшебную закладку на этапе проектирования процессора надо впихнуть половину операционной системы, с сетью, сетевыми протоколами, криптографией..

Iwanowsky

23.07.2022 18:23В таком случае, зловредную программу удобнее писать не в Л3-кэш, а в микрокод микропроцессора. Вспомните проблему с уязвимостями Спектр и Мелтдаун, кот. решались в т.ч. обновлением БИОС материнской платы с микрокодом процессора; а нейтрализация этих уязвимостей вызывала в свою очередь замедление работы микропроцессора.

Кроме того, зловредные программы удобней прописывать в БИОС (вспомните, например, скандалы с ноутбуками Леново, на кот. в УЕФИ БИОС фактически были внедрены бэкдоры, позволяющие в т.ч. модифицировать Виндовс, загружать дополнительные модули, и т.д.), или же в прошивки различных гаджетов, планшетов, смартфонов и даже кнопочных телефонов (про это все были статьи и тут на Хабре, в т.ч. про китайских бройлеров).

bogolt

21.07.2022 18:23> парируются правильной настройкой сетевой защиты

а сетевая защита запущена на счетах?

Если уж уходить в теории заговоров то по полной!

YuriPanchul

22.07.2022 18:56+1Я сел за компьютер с желанием написать эквивалент вашего комментария, но прочитал имеющиеся и обнаружил что все уже написано до нас. Спасибо за экономию моих 15 минут!

HardWrMan

21.07.2022 06:37+15Мне вот интересно: а что, кто-то сидит и реверсит современные промышленные процессоры целенаправлено на предмет закладок? Я так говорю, потому что наша группа активно реверсит процессоры 30ти летней давности: 6502 из NES/FC/Dendy и другие чипсеты, в том числе и процессор PlayStation 1, который уже полностью был описан на xHDL а его кремний собирал САПР (в отличии от того же 6502). Все утечки и уязвимости были найдены случайно, вот главный фактор.

vient

21.07.2022 20:41На софтварном уровне, думаю, видели продолжающийся многолетний ресёрч процов Intel от Positive Technologies, где они уже до микрокода дошли. Хардварный реверс вряд ли возможен без гигантских затрат.

saipr

21.07.2022 06:52+2за десятилетия развития кремниевой микроэлектронники не обнаружено НИ ОДНОЙ достоверно доказанной аппартной закладки в массовых промышленных процессорах.

Да, это так. Сам принимал активное участие в организации и проведении спецпроверок как компьютеров. так и сетевого оборудования при создании сети передачи данных МПС России и аппаратных закладок (как и программных) мы не нашли:

Но вот с выводом:Таким образом можно констатировать, что данная угроза является на данный момент чисто теоретической, но не нашедшей (по-крайней мере пока) своё применение на практике.

позволю себе поспорить. Может именно по тому, что такие проверки (проверки на аппаратные закладки) проводятся, к нам и не попадает оборудование с закладками. Это как служба ОТК на предприятии, которая не пропускает брак на прилавок.

Может благодаря именно спецпроверках и отсутствуют у нас аппаратные закладки и, естественно, нашим противникам нечем воспользоваться несмотря на события 24 февраля 2022 года. И, если это так, то это не эфимерный бонус:А снижение риска наличия потенциальных аппаратных закладок – просто приятный, но в реальности достаточно эфимерный бонус.

Armmaster Автор

21.07.2022 11:29+5В масштабах индустрии проверки ФСБ/ФСТЭК - это капля в море. Намного больше в данном направлении работает сама индустрия в целом, т.к. каждый день миллионы и миллионы инженеров создают свои продукты и проводят кросс-верификацию. Если где-то появятся информация о потенциальных угрозах, это сразу станет известно

saipr

21.07.2022 11:32+1Хорошо сказано про индустрию:

В масштабах индустрии проверки ФСБ/ФСТЭК

И сколько за этим всего стоит...

juramehanik

21.07.2022 07:05+15По поводу сказочности идеи внедрения закладок не разработчиком, а где-то посередине техпроцесса вспоминается прекрасная статья с хабра (не смог найти) , где описываются механизмы защиты микросхем от копирования как раз таки на этом уровне. Ну то-есть вы не то что дополнительный транзистор поставить не можете, у вас тупо при копировании фотошаблонов (без доп манипуляций на других шагах) итоговый процессор не заработает.

kahi4

21.07.2022 14:31+3Да там систем защиты то не нужно. Там очень точные тайминги и добавление даже самого мелкого элемента прекрасно их собъет.

j_aleks

21.07.2022 07:15+1В стародавние времена проскочила статья на эту тему с обнаружением ПРАКТИЧЕКОЙ ЗАКЛАДКИ В ПРОЦЕ, автор даже прогу махонькую выложил на предмет сканирования машины, сейчас точно не помню, но там в потоке через проц отлавливалось необходимое "слово" , практически это выглядело так, на пользовательском уровне, усер открывал просто доковксий документ, в котором присутствовала ключевая фраза, и машина "падала", как демонстрационный пример для высокой комиссии...

Автор был любитель покопаться в микрокоде, и обнаружил сие усовершенствование...

А по поводу куда и когда внедрять, предположим крупная гос.компания закупает большой парк компов, пусть даже через подставных лиц, если грамотно сработает вражья разведка, то НАВЕРНЯКА есть запас ЗАРЯЖЕННЫХ процов и прочих компонент, дальше дело техники...

и никакими спецмероприятиями и спецпроверками вы ЭТО не найдете...

vis_inet

21.07.2022 07:37+1А какой это был проц?

j_aleks

21.07.2022 13:28интеловский, я сейчас не помню, 2003-2010 годы, что тогда популярно было

id_potassium_chloride

22.07.2022 01:36Очень похоже на эту историю: https://xakep.ru/2011/12/26/58104/ и её автор поста уже упомянул. Это всё-таки ПО

hollycon

21.07.2022 08:07и никакими спецмероприятиями и спецпроверками вы ЭТО не найдете...

Крупная госкомпания закупает партию процов, инженер из отпуска привозит с Тайваня или с Европы пару таких же камней. Всё это сравнивается автоматизированными методами. Находятся расхождения, которые внимательно реверсятся. Благодарность за полученную закладку лежит в отдельной папочке у безопасников. Не? Так не работает?

screwer

21.07.2022 08:30+6Не работает. Как blackbox можно проверить только совсем тривиальные вещи. Выше уже приводили наглядные примеры, например появление 128 битной "печеньки" среди данных. Вы с blackbox будете варианты перебирать до морковного заговенья.

MrB4el

21.07.2022 08:34+1вы знаете много госкомпаний, способных на такое сравнение и при этом без своего производства? Упомянув Европу и Тайвань это или вымышленная страна ФР, либо Корея. В первом случае проще подкупить человека, а в условиях торгов, где главный критерий это дешевизна, купить санкционочки проверяющим. Во втором же случае критический сектор вполне может жить на своих или партнёрских процах.

Есть еще вариант с Ираном, но напомнить, что там с информационными системами АЭС случилось?

ads83

21.07.2022 09:00+7Как я понимаю, есть сложности с

- послойным сканированием такой сложной штуки, как процессор. Просто чтобы получить изображение с точностью 3-5-10 нм на площади 10^7х2*10^7 нм, просто электронного микроскопа не хватит, а там еще десятки слоев, которые нужно надежно различить.

- анализом, триллионов транзисторов. Системы, позволяющие из картинки построить логическую схему, по сложности не уступают системам, позволяющим из схемы построить изображение. Могу ошибаться, но они закрыты и сложны.

- Расхождения могут быть вызваны как микроапдейтами, так и микро-браком. Вот эта сотня транзисторов на границе кэша — это закладка или 20 байт битой памяти? А может, погрешность съемки?

Mogwaika

21.07.2022 15:42+1Чтоб упал софт от определённой фразы можно найти багу в софте или даже баг в железе, не обязательно закладку.

JerleShannara

21.07.2022 18:06Это была не аппаратная закладка в процессоре, это была комбинация гипервизора, который шел в левой прошивке и всякого ME/AMT. И демка(которую сделал автор на базе этого тандема) падала по попаданию в поток данных фразы «ГАЗПРОМ СТОП».

Т.Е.Вами описана комбинация процессор+материнская плата и закладка в прошивке.

dartraiden

21.07.2022 19:36+1Да где ж про это можно почитать? В идеале ещё и с дампом прошивки, а то я тоже могу сказать, что если на определенной кастомной ОС (которую я вам не покажу) в новом редакторе Хабра набрать определенный текст, то вылезет розовый единорог.

JerleShannara

21.07.2022 20:16Увы, источник та самая статья на хакере. А про реальность таковой атаки сейчас — особо проблем нет, особенно если ME/PSP задействовать выйдет, но опять же, это будет не аппаратная, а программная закладка. И, в упрощенном варианте, это вполне можно реализовать даже без ME/PSP/Гипервизоров всяких — достаточно старого доброго SMM. Наводку дам простую — поддержка USB клавиатуры и мышки в legacy режиме, когда те прикидываются PS/2 (и оно даже прекрасно работает) реализована через обработчик SMM, который перехватывает обращения к портам ввода-вывода мыши и клавиатуры. Достаточно умения реверса и знания структуры прошивки биоса, а далее в этот обработчик уже можно добавить стирание флешки биоса (защита от записи кстати тоже там свои когти в SMM хранила раньше) по последовательному появлению сканкодов нужных клавиш. А ведь можно подвесить SMM на обращение к портам SATA контроллера (правда тормоза знатные будут). В случае, если вам вдруг как-то попали все ключи интела и вся документация по AMT/ME — вы спокойно сможете уже написать анализатор памяти, который будет следить за выбранной областью и производить соответствующие действия по появлению там какой-то информации.

DMGarikk

22.07.2022 00:58История с падающей ос и вордом, насколько я помню имеет корни в модуле проверки орфографии… а что следом падала ос это ещё к тому что начало нулевых — время жизни win9x которая от фаз Луны падала

Но вообще, учитывая замудренные пути текста в текстовых процессорах… оч интересно было бы посмотреть как работает аппаратная закладка на текс вордовского документа если он в какойенить кои8 или utf64… или вообще 866

Radisto

21.07.2022 07:29+10Похоже, аппаратную закладку лучше делать не в процессоре общего назначения, а в узкоспециализированных контроллерах, обрабатывающих внешние сигналы: сетевые, радио, навигация

Javian

21.07.2022 09:43+3Шпионские гаджеты от АНБ https://habr.com/ru/post/209746/

FIREWALK аппаратная сетевая закладка, способная пассивно собирать трафик сети Gigabit Ethernet, а также осуществлять активные инъекции в Ethernet пакеты целевой сети. Позволяет создавать VPN туннель между целевой сетью и центром. Возможно установление беспроводной коммуникации с другими HOWLERMONKEY-совместимыми устройствами. Исполнение данной закладки аналогично COTTONMOUTH-III, такой же блок разъемов(RJ45 и два USB) на шасси

Armmaster Автор

21.07.2022 11:32А ещё проще просто поставить спец оборудование в нужные точки

anka007

21.07.2022 13:48+2Зависит от объекта. Определение места и доступа туда может быть не самым простым.

Криптота: зафигачить что-то 5нм мелкое в бюджетный чип на 500нм. Да, цена вместо 1 доллара будет 100 долларов, но если знать, что этот заказ потом воякам пойдет, то может оказаться и выгодно.

victor_1212

23.07.2022 14:41> просто поставить спец оборудование в нужные точки

возможно не везде, но во многих точках стоит, типа facebook, twitter и пр. позволяет перехватить запрос на нужную страницу, и добавить нечто, чего там не было, полная функциональность неизвестна, но вероятно может исполняться на host и например просканировать файлы,

конечно по открытым источникам, типа секрет полишинеля, кстати в индии этим тоже интересуются, в отношении китая особенно

srg27y

21.07.2022 07:35-1очевідно, что с голой апаратурой ужэ давно нікто не работает, а все закладкі і уязвімості гораздо прошчэ реалізовать програмно. такчто статья в определенной степені маніпуляцыя понятіямі.

FuzzyWorm

21.07.2022 08:20+5Компьютер не подключен к глобальной сети напрямую. В таком случае, активировать закладку с помощью запуска нужной последовательности команд будет невозможно

Где-то за кадром захихикали авторы вируса Stuxnet.

Armmaster Автор

21.07.2022 11:35+6Про Stuxnet в статье написано.

А так, если вы получили физический доступ к компу, так можно его и молотком стукнуть. Смысл статьи как раз в том, чтобы описать логику, почему непосредственно в кремнии пилить закладки просто малоразумно

Yuribtr

21.07.2022 08:22+14Так зачем тогда нам отечественные процесссоры? Как минимум, для 2-х вполне очевидных целей:

Информационная безопасность. Только не в виде избавления от мифических аппаратных закладок, а в виде физического доступа к минимально современным процессорам. Актуальность данной проблемы в нынешних условиях, я думаю, всем более чем очевидна. В деревянных счетах точно нет закладок, но вряд ли это тот результат, который мы хотели бы достичь.

Создание развитой технологической отрасли, что приводит к повышению технологического уровня страны, уровня её экономического развития, и как следствие, наличие возможности продолжать конкурировать в области разработки новых технологий.

Думаю в этой стране смело можно добавить и третью цель под номером 1 - распил денег.

А если серьезно, то как мне представляется - что утверждения про закладки в процессорах, которми наводнили эфир высказывания политиков, это типичная теория заговора, призванная сыграть прежде всего на чувствах малообразованных людей. Тем не менее еще в 2016 году ученый описал вероятность раскрытия теорий заговора, в зависимости от количества людей, знающих про заговор. Согласно его выкладок, за десятки лет существования современных CPU заговор должен был бы уже раскрыться с учетом количества людей, вовлеченных в их внедрение.

leok

21.07.2022 08:52+6Оба эти фактора имели место и озвучивались еще до начала войны. Особого прогресса незаметно было. Надежда, что получится теперь, когда введены санкции, мне непонятна.

Armmaster Автор

21.07.2022 11:37+3Я думаю, как раз муссирование пугалок про закладки наиболее способствует распилу денег

screwer

21.07.2022 08:24+10Здесь особенно стоит оговориться, что мы не говорим о злонамеренном системном ПО или прошивках, которые могут быть изменены после производства процессора.

А почему ? Учитывая безумную сложность современных устройств, где даже тривиальная периферия, типа COM порта, требует подгрузки бинарного блоба в хардварь (привет Qualcomm!).

У интела-АМД есть микрокод. Только-только разобрались с шифрованием начали его изучение. Для интела.

В broadcomm WiFi/BT чипах есть realtime процессор D11. Насколько я знаю - его реверс остановился на создании дизассемблера. Что там накожено в сборщике пакетов из PHY - да кто ж его знает, и смысла разбирать дальше уже особого нет, из-за морального устаревания самих чипов.

(производителем уже конечных устройств или просто любым пользователем)

Пользователю давно закручивают гайки. Должно быть подписано производителем (причём часто - производителем железа). А то и пошифровано. Покажите мне расшифрованные прошивки SPU модулей. Я очень желаю на них посмотреть.

Все эти Spectre, Meltdown, Drammer - это закладки или нет ?

Вот ещё пара ссылок:

noanswer

21.07.2022 10:58+4все ждал когда кто-нибудь упомянет Spectre, Meltdown, Drammer ... собственно почему закладка не моджет иметь форму "дыры", ошибки проектирования архитектуры?

iig

21.07.2022 11:09+3почему закладка не моджет иметь форму "дыры

Допустим, Министерство обороны Океании попросило сделать Spectre чтобы кошмарить Остазию. Но в Океании точно такие же компьютеры, с теми же уязвимостями?

ads83

21.07.2022 11:54+4- Если в Остазии всего два человека, которые теоретически способны найти Spectre, причем один работает над архитектурой для армии Остазии, а второй по контракту пилит совместный с Океанией проект — то Океания может не бояться что Остазия найдет уязвимость.

- Если Океания знает про уязвимость, то она также знает и о том, как ее прикрыть, и как определить атаку на эту уязвимость. (Тот же Spectre можно нивелировать на уровне ОС, как пример). Правительство сидит на защищенной ОС, а если кто-то захочет ломануть самую богатую фирму Океании — его засекут и познакомятся.

geher

21.07.2022 19:00Зачем "попросило сделать"? Уязвимость могла получится совершенно случайно. Или осознанно забили на известный побочный эффект полезной функции (возможность использования особенностей системы предсказания аетвлений или недокументированная суперкоманда для отладки процессора). Но после обнаружения "кем надо" и настоятельной просьбы "пока не исправлять" она благополучно превращается в закладку, пребывая в сем статусе до обнаружения кем-то еще с обнародованием факта. Та же логика может работать и с софтом.

Armmaster Автор

21.07.2022 11:41+2Spectre, Meltdown и т.д. это, во-первых, не закладки, а ошибки. Всё же при определённом уровне понимания процессорной тематики, это достаточно очевидно. Но всё написанное в статье абсолютно применимо к Spectre/Meltdown. Примите, что это аппаратные закладки, заложенные Интелом в процы. Как их использовать, если нет возможности прямого запуска кода не машине? У нас практически вся инфраструктура в России (да что в России - в мире) построена на процах,где есть Spectre/Meltdown. Но что-то никаких массовых проблем не наблюдается.

yatakoy

21.07.2022 12:01+2Но что-то никаких массовых проблем не наблюдается.

Или просто время не пришло)

ads83

21.07.2022 12:27+3Но что-то никаких массовых проблем не наблюдается.

Так это же уязвимости для тихого воровства данных. Если эта закладка сделана АНБ в 2006-2010, обнаружена проблема в 2018, то откуда вы знаете сколько паролей АНБ утащила в 2015? Это даже в ретроспективе не узнать, если только не хранить весь трафик за 5 лет. Со всех серверов.

Опять же, условному АНБ интересны пара паролей к админкам 3-5 сайтов и паролю отдельно взятого сенатора. Никакой массовости!Как их использовать, если нет возможности прямого запуска кода не машине?

Я могу придумать (например) атаку на дата-центр, где хостится сервер условной "кремлевской поликлиники". Сначала угнали секрет веб-сервера, с его помощью вошли в админ-панель, оттуда добрались до консоли БД и выкачали кто из депутатов чем болеет. У нас есть компромат и частичное расписание охраняемых людей!

Самая мякотка в том, что вектор первоначальной атаки раскрыт не будет. И можно доработать схему до скрытого вытаскивания данных наружу.

Все-таки не зря с этими уязвимостями так носились и срочно латали.

Armmaster Автор

21.07.2022 12:49Для того, чтобы можно было добраться до БД кремлевской поликлиники, вам нужно чтобы эта БД, или веб сервер с админкой физически хостился на том же сервере, где вы можете арендовать виртуалку с возможностью запустить свой код и осуществить атаку. Так обычно не делают, и соответственно, если хочется исключить такого рода проблемы, то просто правильная организация инфраструктуры даёт нужный результат. Я уж не говорю про то, что в реальности использовать Spectre/Meltdown на реальном серваке, где работает куча сервисов да ещё и под стэком виртуализации, та ещё задачка. Не уверен, что это вообще реалистично. Просто надо понимать, что безопасники, в силу специфики своей работы, всегда гиперболизируют угрозы. Если же более адекватно смотреть на все это, то Spectre/Meltdown выглядят далеко не так страшно, как это пытаются выставить. Каждый день что-то ломают с помощью банальнейших уязвимостей в софте. А реальные утечки из-за Spectre/Meltdown я сходу не припомню. В любом случае, они пренебрежимо малы, по сравнению с софтварными взломами. Просто в реальности их крайне сложно эксплуатировать

ads83