С докладами технического трека Positive Hack Days 11 мы вас уже познакомили, настал черед трека, посвященного проблематике искусственного интеллекта и машинного обучения. AI-трек шел всего день, зато как: вместе с экспертами из «Ростелекома», Security Vision, Bloomtech LLC и других известных компаний мы поговорили о биометрических алгоритмах обнаружения витальности в Единой биометрической системе, о том, как компаниям обмениваться данными, не обмениваясь ими, и о том, какие методы машинного обучения помогают в выявлении сетевых атак. Делимся докладами, которые «зашли» участникам форума больше всего.

(Не)безопасность больших данных

Обеспечение безопасности больших данных должно быть одним из ключевых приоритетов любой компании, считает тимлид Digital Security и пентестер Вадим Шелест. Он познакомил участников PHDays 11 с типичными ошибками администрирования, ошибками конфигурации и уязвимостями Hadoop-кластеров и их компонентов.

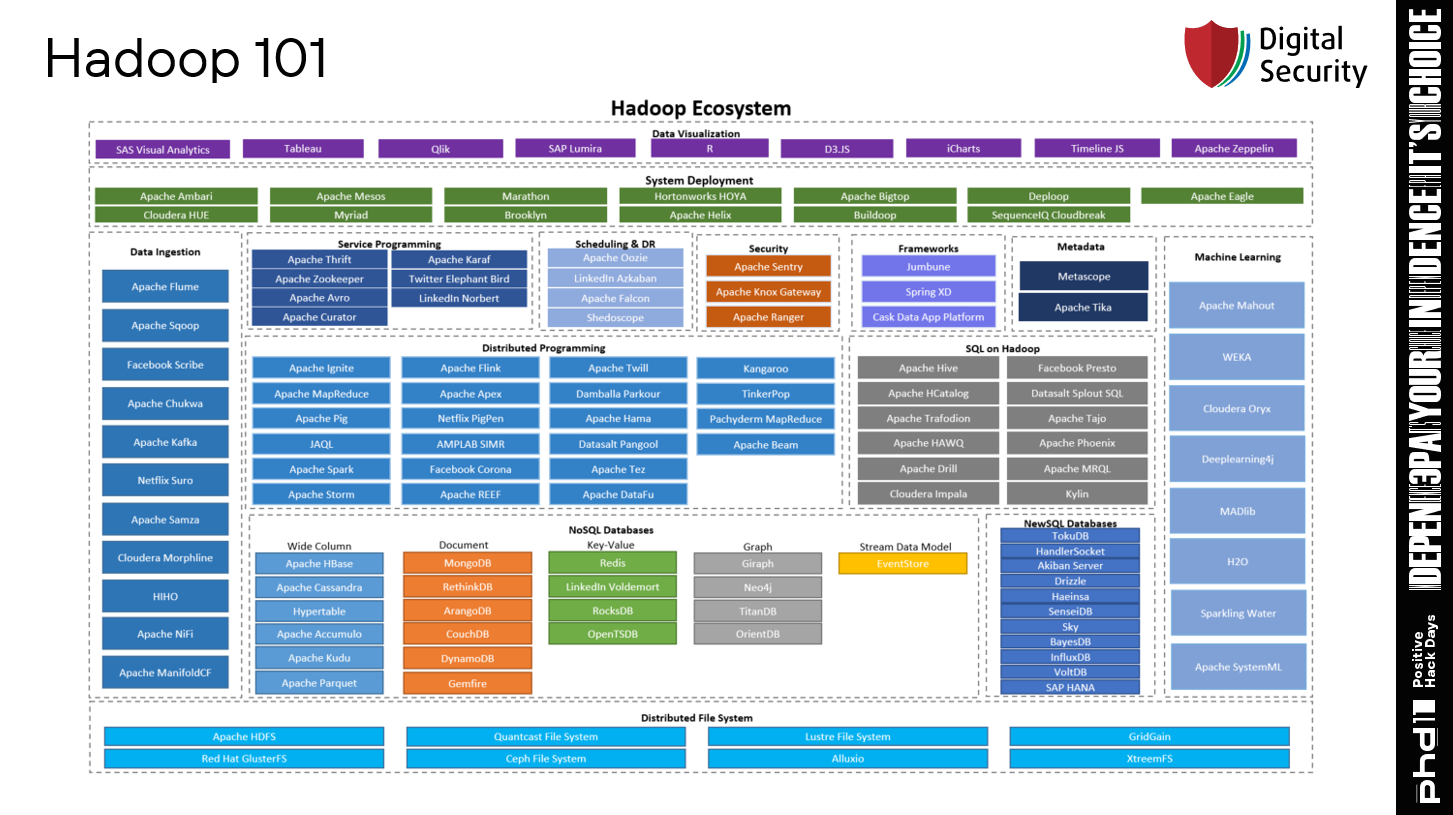

Как объяснил спикер, распределенная файловая система Hadoop — один из основных инструментов, используемых для анализа big data. Это целая экосистема, состоящая из более чем 40 элементов: хранилищ и озер данных, компонентов для конфигурации и управления кластером (например, Hue и Apache ZooKeeper), инструментов обработки информации (YARN, Apache Spark и других). Ошибки конфигурации позволяют злоумышленникам получить доступ к внутренней инфраструктуре Hadoop.

Вадим Шелест

Например, у Sparky есть забавный скрипт Dump Clouds Creds, позволяющий атакующим получить доступ во внутреннюю инфраструктуру компаний в облаках с помощью учетных данных. Необходимые данные можно прочитать из метаданных (metadata) и пользовательских данных (user data) таких сервисов, как AWS и DigitalOcean. Все, что для этого требуется, — значения AccessKey, SecretAccessKey и, если речь идет об Amazon, токен.

Опыт применения GAN для генерации атак

Николай Лыфенко и Иван Худяшов из Positive Technologies выступили с совместным докладом об опыте применения моделей GAN для генерации различных векторов атак в контексте внедрения SQL-кода. Предлагаемый ими подход позволяет находить возможные обходы детекторов, основанных на контекстно-свободных грамматиках, и тем самым повышать полноту обнаружения атак. Интересно, что в ходе экспертной валидации полученных результатов удалось выявить принципиально новые конструкции векторов атак с внедрением SQL-кода — отличные от тех, на которых проводилось обучение.

Эксплуатационные испытания биометрических алгоритмов обнаружения витальности для ЕБС

Рассказывать, что такое Единая биометрическая система большинству людей не нужно. На Хабре — мы уверены — все знают, для чего она создавалась и где сегодня применяется. При идентификации и аутентификации по биометрическим данным важно не только правильно установить личность человека, но и убедиться в подлинности полученной информации. Для этого в ЕБС используется несколько биометрических алгоритмов обнаружения витальности.

Директор проектов ПАО «Ростелеком» Наталья Бессонова раскрыла, как была разработана программа эксплуатационных испытаний биометрических алгоритмов и какие требования необходимо соблюдать, чтобы получить достоверные результаты.

«Возможные инструменты атак на алгоритмы liveness (биометрическое определение живого лица) разделены на три уровня. Рассмотрим их на примере такой модальности, как лицо. Распечатки фотографий или фото на дисплее мобильных устройств — простейший инструмент атаки. Ее сможет реализовать любой человек без специальной подготовки и оборудования. Бумажные маски или видео на дисплее мобильных устройств используются на втором уровне. Самый сложный уровень — использование 3D масок и дипфейков, — объясняет Наталья. — Недавно в СМИ поднялась волна хайпа вокруг того, что никакой защиты от дипфейков нет, что если злоумышленники украли биометрические данные пользователя или получили их из открытых сетей (наверняка многие из вас выкладывают свои фотографии в соцсети), то пользователю можно ставить крест на цифровой жизни с использованием биометрии, так как с помощью его дипфейка или другого вида подделки злоумышленники смогут взламывать системы. Однако в подобных материалах дипфейки рассматривались с точки зрения атаки на канал, а не на датчик. Следует разделять два этих кейса. В случае атаки на канал злоумышленник должен обладать минимальными знаниями, тогда как во втором случае провести атаку сможет любой человек, просто показав дипфейк-видео. Сегодня в ЕБС алгоритмы обнаружения работают в обоих направлениях, то есть и обнаруживают дипфейки в канале, и выявляют видеоподделки, которые злоумышленники показывают датчику с экранов своих устройств».

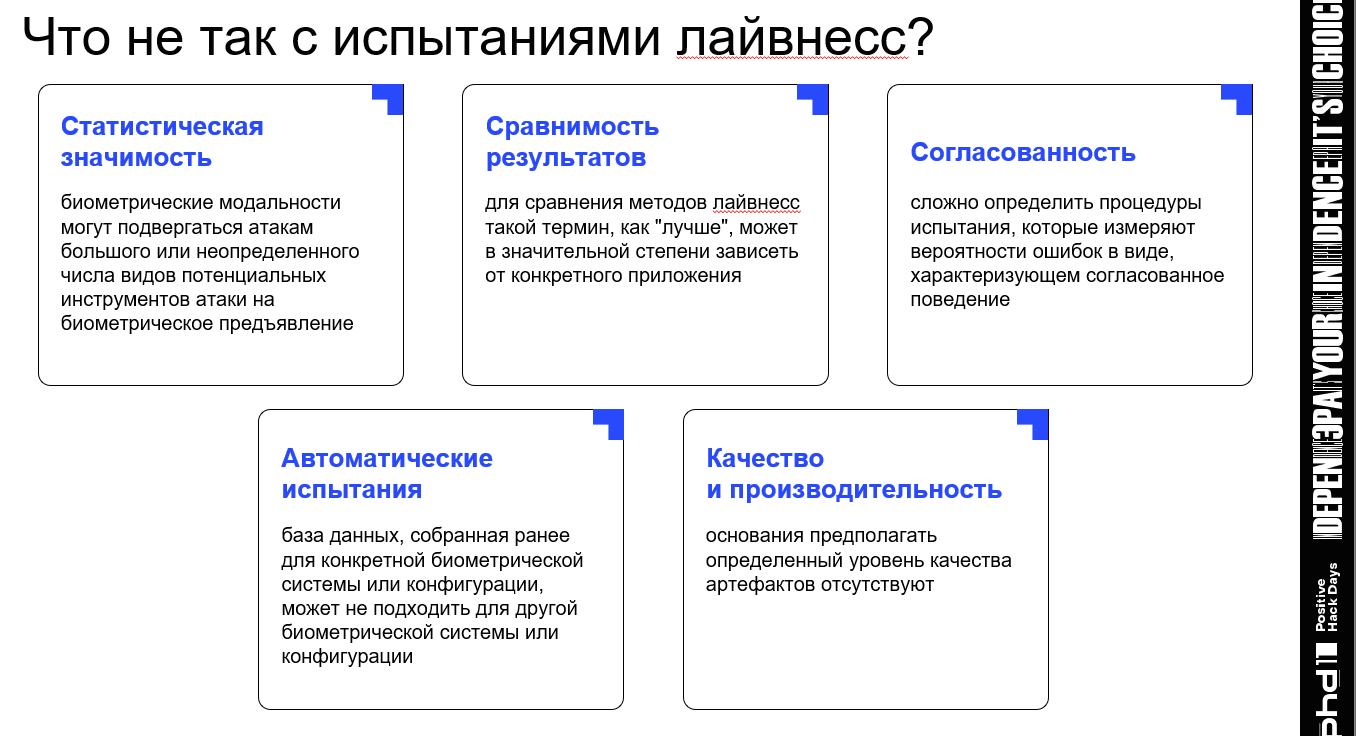

Кроме того, Наталья продемонстрировала участникам результаты некоторых испытаний и рассказала о сложностях, с которыми они столкнулись.

Доклад был не только полезным, но еще и очень увлекательным.

Технологии совместных вычислений: как компаниям обмениваться данными, не обмениваясь ими

Что такое технологии совместных конфиденциальных вычислений (multi-partial computations, MPC)? Как они работают? Что позволяют делать? Петр Емельянов, CEO Bloomtech LLC, ответил на эти вопросы и показал, как протоколы совместных конфиденциальных вычислений применяют на практике — от проектов по оценке кредитных рисков до конфиденциального машинного обучения.

Петр Емельянов

Пользовательские данные обычно имеют длительную маржинальную полезность. Например, у человека украли банковскую карту. Казалось бы, катастрофа. Но человек звонит в банк, блокирует карту и за две минуты решает эту проблему. А если утекли данные о том, что человек хронически болен, то, к сожалению, за две минуты он не вылечится, а знание о его болезни можно коммерциализировать, причем, как правило, не в его пользу. Утечки — это не единственный стоп-фактор, который ограничивает информационные коллаборации. Компании не очень хотят обмениваться данными, так как это обычно обозначает быструю утрату ценности данных. Причем как для передающего, так и для получателя. Дело здесь опять в маржинальной полезности. Интерес «я хочу пиццу» особо не продашь, потому что это желание первых двух минут, и, возможно, через полчаса человеку пицца уже нужна не будет. А интерес «я — горнолыжник» вполне можно продавать, но не понятно как долго: бывает, что горнолыжники ломают ноги или становятся мотогонщиками.

По мнению Петра, информационная коллаборация, синергия, data fusion (можно называть это как угодно) — процесс полезный, важный и в известной степени неизбежный. Просто нужно «уметь его правильно готовить». Его рецепт смотрите в видео.

????Слушали все эти доклады? В треке прозвучало еще два. Переходите по ссылкам и смотрите интересные вам выступления????