В информационной безопасности иногда применяются довольно старые, проверенные временем технологии. Например, одному из самых популярных средств аутентификации — паролю — уже больше тысячи лет: первые упоминания об использовании военными кодовых слов относятся еще ко временам Римской империи и уходят корнями в дохристианскую эпоху. За тысячелетие этот способ проверки подлинности немного поистрепался и окончательно утратил репутацию надежного: вместо него все чаще применяется авторизация с использованием дополнительного фактора. Именно этого механизма очень не хватало в архитектуре универсального шлюза безопасности (UTM) Traffic Inspector Next Generation, и именно его мы добавили в новом модуле MULTIFACTOR. Самое время рассказать, как он работает и что у него «под капотом».

Чем плохи пароли?

Даже если для передачи пароля используется шифрование, традиционная парольная защита остается неустойчивой к брутфорсу. По данным Syspeace, только на серверы под управлением Windows ежемесячно осуществляется порядка полутора миллионов атак перебором паролей, а ведь существует еще множество других подключенных к интернету устройств, не попавших в эту статистику. В аналитическом отчете «Лаборатории Касперского» за 2020 год брутфорс признан самым популярным методом проникновения хакеров в сети организаций — подобные инциденты приводят к краже денег, утечке персональных данных и атакам троянов-шифровальщиков. Корпорация Microsoft сообщает, что в 2021 году ее системы безопасности заблокировали более 25,6 миллиарда атак перебором паролей в Azure.

Если на сервере или в корпоративной сети принята слабая парольная политика, либо для авторизации на разных ресурсах используются одни и те же пароли, это еще один существенный фактор риска. Наконец, учетные данные пользователей могут попасть в руки злоумышленников с помощью фишинга. Социальная инженерия часто применяется в ходе целевых атак на предприятия. Чтобы проникнуть в атакуемую сеть, киберпреступники сначала получают из открытых источников данные о сотрудниках — их имена, должности, адреса электронной почты, а затем отправляют им персонализированные письма, которые могут содержать ссылки на вредоносное ПО (включая стилеры и кейлоггеры) или на фишинговые сайты с поддельными формами авторизации. Полученные таким образом логин и пароль становятся ключом к точке входа в сеть компании. В том же отчете Microsoft упоминается, что за год Microsoft Defender for Office 365 перехватывает 35,7 миллиардов фишинговых писем. Это огромная цифра.

Мультифакторная аутентификация

Альтернатива не слишком надежной парольной защите — аутентификация с использованием второго фактора. Этот механизм прекрасно знаком всем, кто сталкивался с мобильным банкингом: после ввода пароля для завершения авторизации требуется указать код из СМС-сообщения. На самом деле, проверочный код или просьбу подтвердить действие можно направить пользователю по любому дополнительному каналу связи: по электронной почте (так, например, делает Steam), в мессенджер или в мобильное приложение.

Подключение дополнительного фактора значительно усложняет хакеру жизнь, если он уже завладел логином и паролем от учетной записи. Поскольку для подтверждения входа в учётку задействован независимый канал связи, к которому не так-то просто получить доступ, пользователь может в любой момент прервать процесс авторизации. Кроме того, сам факт получения кода по этому дополнительному каналу, если юзер нигде не вводил логин и пароль, служит тревожным сигналом и явно свидетельствует о злонамеренных попытках авторизации. А заодно — об утечке его учетных данных.

Безусловно, на любой хитрый болт отыщется гайка с левой резьбой, поэтому мультифакторная авторизация — не панацея. Всем известны случаи хищения денег с банковских счетов или угона телеграмм-каналов, даже если у пользователя подключена проверка с помощью СМС — для этого злодеи опять же используют сочетание социальной инженерии и фишинга. Но дополнительная защита в любом случае гораздо лучше, чем вообще никакой, поэтому специалисты по ИБ настоятельно рекомендуют использовать многофакторную аутентификацию там, где это возможно. Безопасность прежде всего!

Как работает модуль MULTIFACTOR?

Для повышения уровня этой самой безопасности мы решили внедрить многофакторную авторизацию при использовании веб-прокси и VPN в Traffic Inspector Next Generation — прежде всего потому, что именно эти каналы чаще всего становятся векторами атак методом перебора паролей и с помощью похищенных учетных записей. А чтобы не изобретать велосипед, мы интегрировали в UTM Traffic Inspector Next Generation разработанный ООО «МУЛЬТИФАКТОР» модуль, который так и называется — MULTIFACTOR. Работает он следующим образом.

Введенные пользователем логин и пароль сначала проверяются в клиентской сети, например, с использованием контроллера домена Active Directory, при этом модуль MULTIFACTOR не получает доступа к этим данным. Затем с помощью протокола LDAP или RADIUS отправляется запрос на проверку второго фактора — в облако MULTIFACTOR или на локально установленный у клиента модуль. Код подтверждения направляется пользователю в Telegram, по СМС, в специальное мобильное приложение в виде push-уведомления или с помощью телефонного звонка. Другие варианты 2FA — через приложение Google Authenticator, c помощью биометрии, либо с использованием U2F- или OTP- токена (для чего потребуется соответствующее оборудование). Такие устройства обычно реализованы в форм-факторе флешки или брелка с небольшим дисплеем, на экране которого демонстрируется проверочный код. Если проверка второго фактора прошла успешно, пользователь получает доступ к системе.

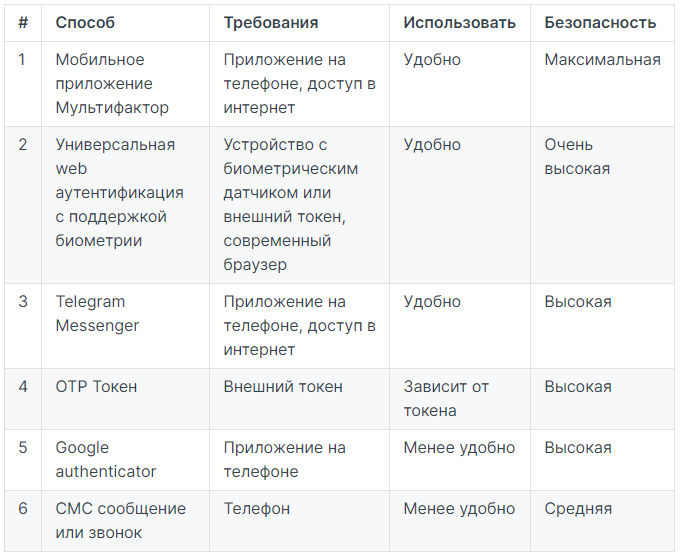

Все доступные при использовании модуля MULTIFACTOR способы передачи второго фактора аутентификации перечислены в следующей таблице.

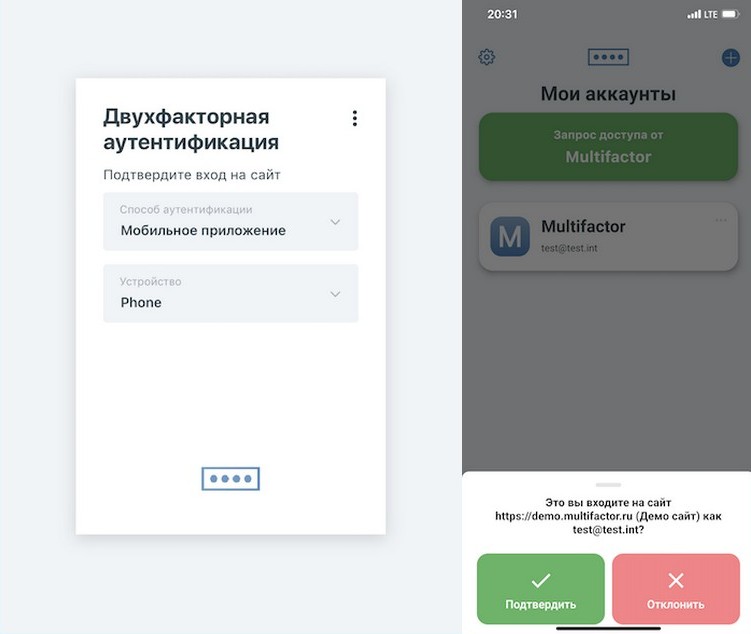

Для удобства пользователей разработчики модуля создали специальное мобильное приложение Multifactor, доступное как для iOS, так и для Android. После его установки пользователь должен зарегистрироваться в системе, отсканировав специальный QR-код или перейдя по ссылке. Просьбы подтвердить авторизацию будут поступать ему на мобильное устройство в виде push-уведомлений, а для подтверждения нужно нажать соответствующую кнопку в самом приложении. Просто и удобно!

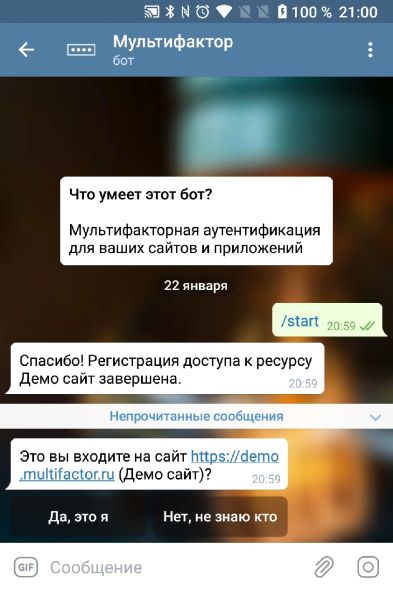

Если вам не хочется скачивать и устанавливать на свой смартфон дополнительный софт, можно воспользоваться мессенджером Telegram. Здесь за проверку второго фактора аутентификации отвечает специальный бот MultifactorBot, который присылает запросы на вход в систему в виде сообщений. Подтвердить или отклонить это действие можно, опять же, нажатием соответствующей кнопки.

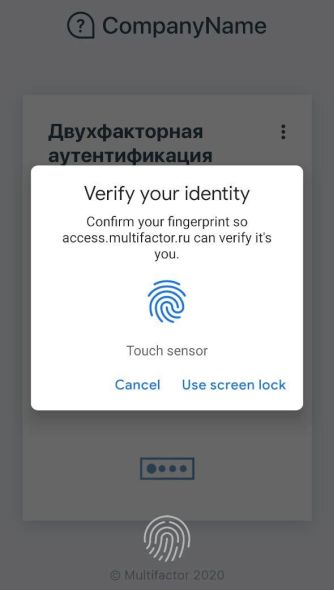

Биометрическая web-аутентификация выполняется в любом современном браузере с поддержкой WebAuthn и не требует установки каких-либо дополнений, плагинов или драйверов. Для этого используются протоколы UAF (Universal Authentication Framework), U2F (Universal Second Factor), FIDO (Fast IDentity Online) и CTAP (Client to Authenticator Protocol). Эту технологию, в частности, поддерживают актуальные версии браузеров Firefox, Opera, Chrome, Microsoft Edge, Safari в ОС Windows, Linux macOS, iOS и Android.

В случае с мобильными браузерами все просто: для авторизации можно использовать встроенные в смартфон биометрические датчики, такие как сканер отпечатка пальца, Touch ID или Face ID. В «настольных» операционных системах можно задействовать различные внешние устройства на основе NFC, смарт-карт или токенов. При первичной регистрации публичные ключи устройства передаются в MULTIFACTOR, после чего для авторизации пользователю остается лишь выполнить соответствующее действие: посмотреть в камеру или приложить палец к сканеру отпечатка.

Ну, а если вам по каким-либо причинам не подошел ни один из подобных «высокотехнологичных» способов проверки, в арсенале MULTIFACTOR остаются старые добрые методы двухфакторной аутентификации: СМС с одноразовым кодом и телефонный звонок.

Интеграция с TING (Traffic Inspector Next Generation)

В Traffic Inspector Next Generation используются два метода двухфакторной аутентификации пользователей с помощью так называемых адаптеров: LDAP-адаптера и RADIUS-адаптера. И то, и другое — разработанные ООО «МУЛЬТИФАКТОР» программные модули с открытым исходным кодом, который вместе с исполняемыми файлами опубликован на GitHub. Обоим модулям необходима для работы ОС Windows Server версии не ниже 2008 R2, минимальные требования к «железу» выглядят следующим образом: 2 CPU, 4 GB RAM, 40 GB HDD. Для Windows Server версии младше 2016 придется дополнительно установить Microsoft .NET Framework. Оба модуля поддерживают до 100 одновременных подключений и до 1500 отдельных пользователей.

LDAP-адаптер

Этот адаптер используется в сетях, где нет возможности подключить другие протоколы авторизации, кроме LDAP. Если для аутентификации в OpenVPN можно применять любой из двух имеющихся в наличии адаптеров, то аутентификацию в прокси лучше реализовать с использованием именно LDAP-адаптера, поскольку RADIUS не поддерживает проверку членства в группах.

Для настройки модуля вам потребуется административный доступ к серверу с Active Directory. Если на сервере включена схема LDAPS, при запуске адаптера будет автоматически создан самоподписанный SSL-сертификат, используемый для шифрования трафика и проверки аутентичности сервера (что также повышает уровень безопасности). В случае сбоев в работе LDAP-адаптера пользователю будет либо отказано в доступе, либо, если включена соответствующая настройка, модуль пропустит его в систему без проверки второго фактора.

RADIUS-адаптер

Если на точке входа можно использовать другие методы интеграции помимо LDAP, для подключения MULTIFACTOR к Traffic Inspector Next Generation можно использовать RADIUS-адаптер. Этот модуль позволяет подключить несколько доверенных доменов и выполнять авторизацию в любом из них. Для контроля доступа можно указывать несколько групп пользователей Active Directory, отдельные группы могут получать доступ без проверки первого фактора. RADIUS-адаптер может работать как в качестве службы Windows, так и в консольном режиме, и обладает более гибкими настройками по сравнению с LDAP-адаптером. При подключении к внешнему серверу RADIUS адаптер на клиентском сервере переходит в режим прозрачного прокси, и просто транслирует трафик между локальной сетью и удаленным сервером без изменений.

На нашем сайте представлены подробные инструкции по настройке этих адаптеров, дополнительную документацию можно найти на сайте multifactor.ru. Практика показывает, что интеграция модуля занимает порядка двух часов, а процесс подключение новых пользователей — и того меньше.

Почему с MULTIFACTOR лучше, чем без него?

Прежде всего потому, что использование модуля MULTIFACTOR совместно с Traffic Inspector Next Generation не требует установки дополнительных серверов, резервирования каналов связи или лицензирования дорогостоящего программного обеспечения. При этом уровень безопасности сети значительно возрастает, тем более, модуль обеспечивает двухфакторную аутентификацию пользователей не только VPN, но и веб-прокси. А в случае каких-либо технических неполадок проверка второго фактора просто отключается, то есть, система возвращается в свое исходное состояние с первоначальным уровнем безопасности. На доступности сервисов для пользователей это никак не отразится. От сбоев не застрахован никто, но, тем не менее, они маловероятны: уровень бесперебойности MULTIFACTOR составляет 99,98%, то есть, он весьма стабилен и надежен.

Модуль MULTIFACTOR включен в реестр отечественного ПО. Кроме того, облачные сервисы MULTIFACTOR и ПО, ответственное за отправку второго фактора аутентификации, расположены в московском дата-центре, входящем в инфраструктуру «Ростелекома», что полностью соответствует действующему законодательству о локализации и хранении данных. Сам дата-центр оборудован системами бесперебойного электропитания, резервного копирования, противопожарной безопасности, располагает дополнительными интернет-каналами, то есть, обеспечивает стабильность работы сервиса и его устойчивость к критическим нагрузкам.

В целом, можно сказать, что MULTIFACTOR — это современное, гибкое и многофункциональное решение, которое позволит защитить учетные записи пользователей от фишинга и подбора пароля, а сеть организации — от проникновения в нее злоумышленников.

Комментарии (12)

ivlit

14.12.2022 16:05Хочется больше технических подробностей, как именно реализована эта двухфакторная аутентификация для веб-прокси? Интересно именно применение для ноутбуков в не очень безопасных Ethernet-сетях (в гостевой сети)

Будет ли работать на ноутбуках, которые не в домене Active Directory ?

Логин и пароль (не код) передаются по сети в открытом виде?

-

После успешной 2FA привязка идет только к IP-адресу компьютера? (Можно ли перехватить сессию не зная кода?)

SupportSmartSoft

15.12.2022 15:32Добрый день, касаемо заданных вопросов:

1) Будет работать на ноутбуках не в домене, если включить аутентификацию по LDAP. У пользователя будет запрашиваться логин и пароль. После чего на телефон в Телеграме придёт второй фактор.

2) Да, логин и пароль передаются в открытом виде.

3) Успешная 2FA привязывается к сессии.

olegtsss

15.12.2022 18:44Какой протокол используется в вашей реализации 2FA?

Smart_Soft Автор

16.12.2022 11:11Протоколы RADIUS и LDAP

https://ting-docs.smart-soft.ru/proxy_multifactor.html

olegtsss

А почему бы просто не использовать сертификаты (пару RSA ключей в токене)? Это же более универсальное решение, так как подходит "для всего".

sukharichev

Я не автор, но предположу, что инфраструктура выпуска, хранения, учета и отзыва RSA-ключей немного сложнее внедрения готового решения + их надо как-то выпустить и безопасно доставить пользователю изначально и пре перевыпуске, а смартфон для СМС и телеграм у него уже есть, поэтому так снижается нагрузка на администраторов и упрощается процедура в целом, за счет самообслуживания. Объяснить про смски паре самых "информационно-неграмотных" проще, чем выпустить ключи на всех. Хотя я все равно вас поддерживаю, и тоже за сертификаты. Вначале труда больше, но надежнее.

SupportSmartSoft

Совершенно верно, здесь суть именно в удобстве для конечных пользователей.

olegtsss

Так речь же об сетевом устройстве (Traffic Inspector Next Generation). С ним должны работать лютые админы в толстых серых свитерах вроде как. Ну и тем удобнее будет хардный ключ.

sukharichev

Насколько я понимаю, речь не только об аутентификации администратора в консоль управления девайсом, а обо всех пользователях организации для доступа к прокси и внутренней сети (VPN). И второй фактор благодаря этому модулю они смогут подключить сами, на портале самообслуживания, без участия админа. Отдельный вопрос, почему это сделано только сейчас, и почему раньше не было хотя бы 2FA с RSA

olegtsss

Хотелось бы услышать автора, потому что у меня сложилось не однозначное мнение.

olegtsss

Перечитал, разобрался. Все понятно, спасибо!

Smart_Soft Автор

В TING был раньше и сейчас есть ещё один вариант двухфакторной аутентификации. Это расширенная аутентификация, в рамках которой пользователь вводит не только свой постоянный пароль от локальной учетной записи, но и ограниченный по сроку действия одноразовый пароль (Time-based One-Time Password).