Сколько антивирусов необходимо для обеспечения безопасности локальной сети? На первый взгляд кажется, что это вопрос из серии «сколько нужно программистов, чтобы закрутить лампочку?» Но только на первый взгляд. Если на личном компьютере теоретически можно вообще обойтись без антивируса, положившись на опыт его владельца и соблюдение элементарных правил цифровой гигиены, то в локальной сети работают пользователи разного уровня. Требовать от секретаря или бухгалтера такой же осведомленности и специфических знаний, как от специалиста техподдержки, несколько наивно. Именно поэтому в составе универсального шлюза безопасности (UTM) Traffic Inspector Next Generation (TING) имеется встроенный антивирус, который дополняет защитное ПО на рабочих местах. Какие практические задачи он решает и от каких угроз способен защитить? Давайте разбираться.

Как работают антивирусы?

Современные антивирусы используют сразу несколько методов обнаружения вредоносных программ. Основной, и исторически самый старый из них — сигнатурное детектирование. Когда вредоносная программа попадает в лабораторию антивирусной компании, она подвергается анализу, на основе которого формируется сигнатура — уникальный для каждого вредоноса набор байтов. Эта последовательность чем-то похожа на отпечатки пальцев: одна позволяет однозначно идентифицировать каждый файл, для которого создана сигнатура. В антивирусных лабораториях анализ вредоносных программ автоматизирован, сотрудники подключаются к процессу только в том случае, если вирус или троян накрыт неизвестным упаковщиком, а его код обфусцирован, из-за чего техника со своей работой не справилась.

Сигнатурное детектирование имеет ряд серьезных недостатков: во-первых, чтобы сбить детект, достаточно изменить в программе несколько байтов или повторно ее упаковать (справедливости ради стоит отметить, что некоторые вредоносы детектируются как раз таки по излюбленным вирусописателями упаковщикам). Во-вторых, до тех пор, пока образец малвари не попадет в антивирусную лабораторию, соответствующая сигнатура не будет добавлена в базы, а значит, программа не среагирует на такую угрозу. Злоумышленники об этом прекрасно осведомлены и не стесняются этим пользоваться: например, известен случай, когда распространявшиеся с одного из сайтов трояны при каждом скачивании «на лету» упаковывались с использованием UPX именно с целью обойти сигнатурное детектирование.

Второй метод, используемый антивирусными программами для выявления вредоносов — эвристический или вероятностный анализ. Работает он следующим образом. Для каждого действия, которое может выполнить в системе та или иная программа, антивирус условно определяет уровень потенциальной опасности. Антивирусный монитор внимательно следит за всеми запущенными процессами: если действия какой-то из работающих программ в совокупности превысят безопасный уровень, такой процесс будет остановлен, а пользователю показано предупреждение. Некоторые антивирусные программы используют другой метод: загружают исполняемый файл в специальный буфер, разбирают его на инструкции и исследуют их на предмет вредоносности.

Эвристический анализ позволяет выявить потенциально опасную программу даже в том случае, если ее сигнатуры еще нет в антивирусных базах. Но и он не лишен минусов: заложенные в антивирусный движок логические алгоритмы несовершенны, потому с использованием эвристики часто случаются ложноположительные срабатывания — когда угрозой признается совершенно безобидное приложение.

Наконец, еще один способ обнаружения вредоносных приложений — поведенческий анализ. В целом, он очень похож на эвристику: программа запускается в изолированном контейнере —«песочнице» — после чего антивирус отслеживает ее действия. Если они покажутся антивирусу опасными или подозрительными, запуск программы в реальной среде блокируется. К сожалению, злоумышленники уже давно научились обходить этот вид анализа. Один из самых распространенных методов довольно прост: эмуляторы часто пропускают фрагменты кода, содержащие длительные паузы, потому что они могут вызвать зависание антивирусного движка. Троян или вирус фиксирует текущее время, «засыпает» на несколько секунд, а потом снова «смотрит на часы»: если локальное и системное время не совпали, вредоносная программа делает вывод, что она запущена внутри антивирусной «песочницы», и либо завершает свою работу, либо не выполняет никаких деструктивных действий. Другие вирусы выжидают несколько дней или недель, прежде чем начнут вредоносную деятельность — в этом случае пробный запуск в «песочнице» тоже не даст результата.

Из всего сказанного выше можно сделать вывод, что используемые антивирусами технологии по отдельности все-таки не идеальны, но их сочетание оставляет вредоносным программам меньше шансов проникнуть в систему.

Антивирусная защита на шлюзе безопасности

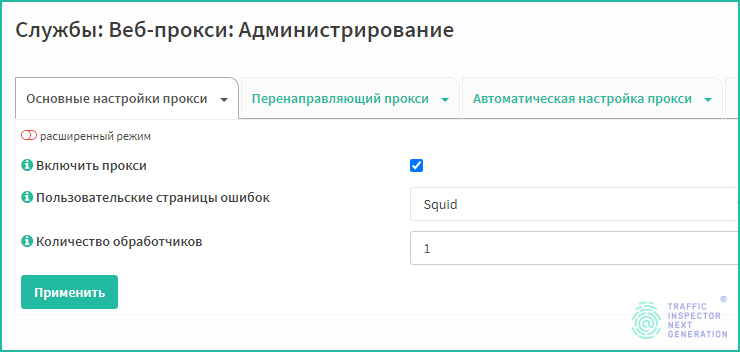

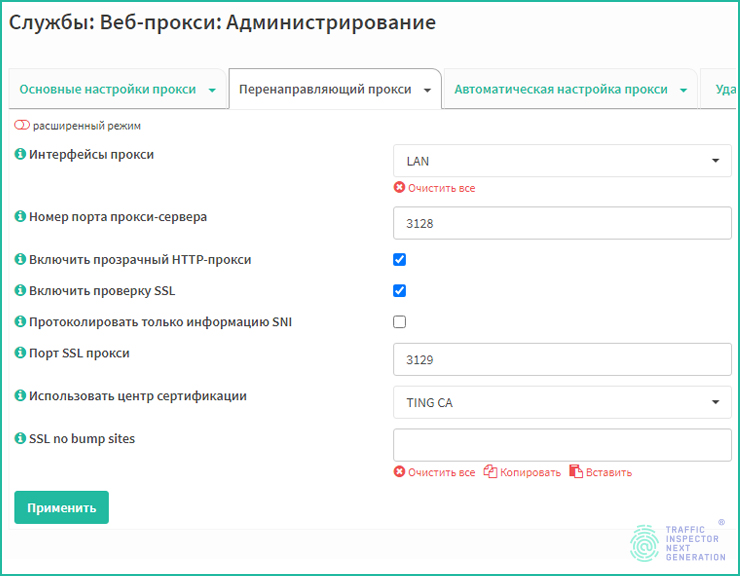

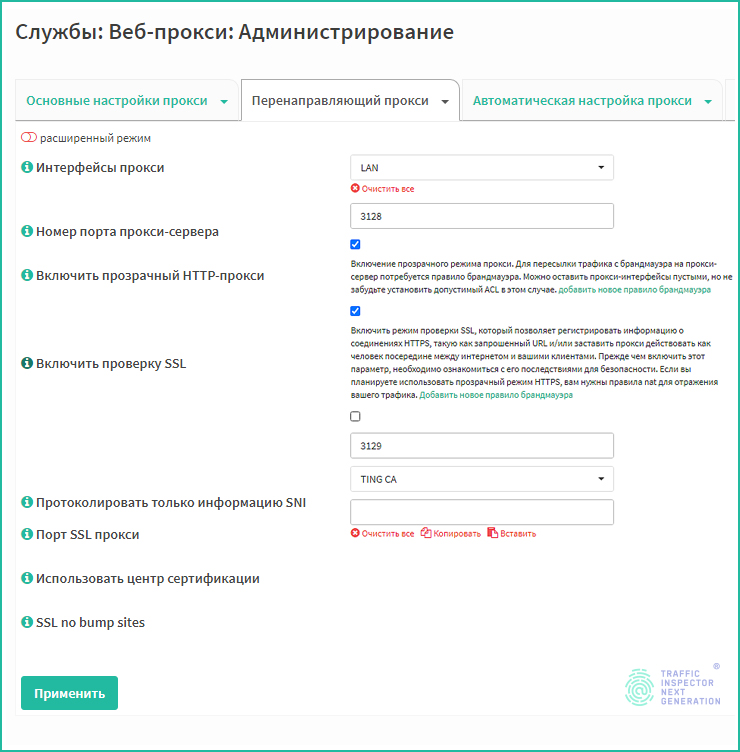

В Traffic Inspector Next Generation (TING) антивирусную проверку трафика можно организовать несколькими методами. Самый простой из них — использовать плагин Kaspersky Web Traffic Security от «Лаборатории Касперского». Для функционирования этого плагина TING должен работать в качестве веб-прокси, а в целях антивирусной проверки шифрованного HTTPS-трафика — в прозрачном режиме. В этом случае на клиентских машинах отсутствуют явные настройки прокси-сервера, но весь трафик все равно перенаправляется на веб-прокси за счет использования правил межсетевого экрана.

Выполнить антивирусную проверку HTTP-трафика, в общем-то, несложно, а вот HTTPS-трафик необходимо сначала расшифровать. Для этого в Traffic Inspector Next Generation используется технология SSL Bump. В целом этот метод перехвата и раскрытия шифрованного трафика похож на атаку типа MITM, только выполняют ее не злоумышленники ради хищения паролей, а работающий на шлюзе прокси-сервер Squid в самых благих целях: защитить пользователей от вредоносных программ.

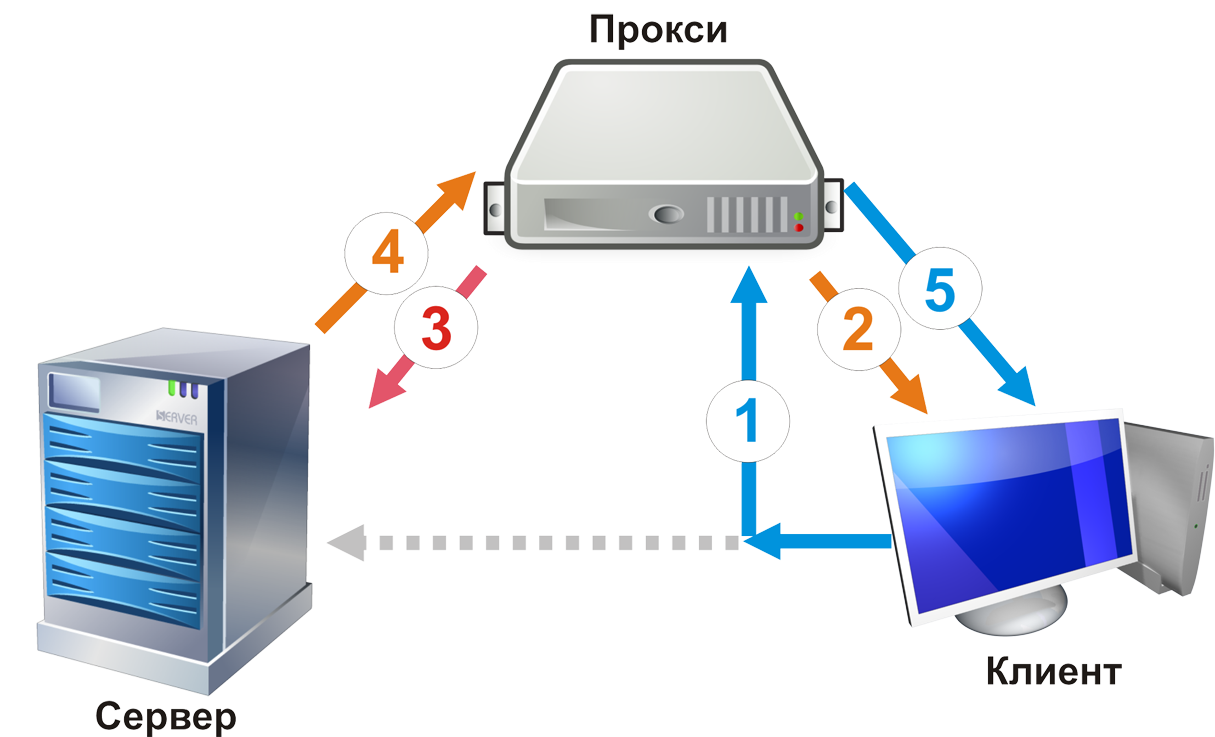

Для перехвата запросов при помощи SSL Bump прокси-сервер использует собственный СА-сертификат, которому доверяют клиентские машины. С помощью этого сертификата подписываются динамически генерируемые сертификаты для удаленных серверов, с которыми клиенты обмениваются трафиком. Общий принцип действия SSL Bump выглядит следующим образом:

Клиентский компьютер отправляет запрос на сервер, и он перенаправляется на прокси.

Прокси возвращает клиенту сгенерированный сертификат для сервера, подписанный CA-сертификатом самого прокси, которому клиент доверяет.

Прокси устанавливает HTTPS-соединение с удаленным сервером, который запросил клиент, и проверяет его сертификат.

Получив ответ от сервера, прокси расшифровывает его и повторно шифрует с помощью сгенерированного на шаге 2 сертификата.

Зашифрованный прокси-сервером ответ от удаленного сервера пересылается на клиентский компьютер.

В тот момент, когда прокси-сервер расшифровывает полученный от удаленного сервера трафик, и выполняется его антивирусная проверка. Как результат, в расположенную за прокси сеть предприятия транслируются уже проверенные данные внутри зашифрованного канала связи. Взаимодействие антивирусных плагинов и прокси-сервера Squid осуществляется по протоколу ICAP.

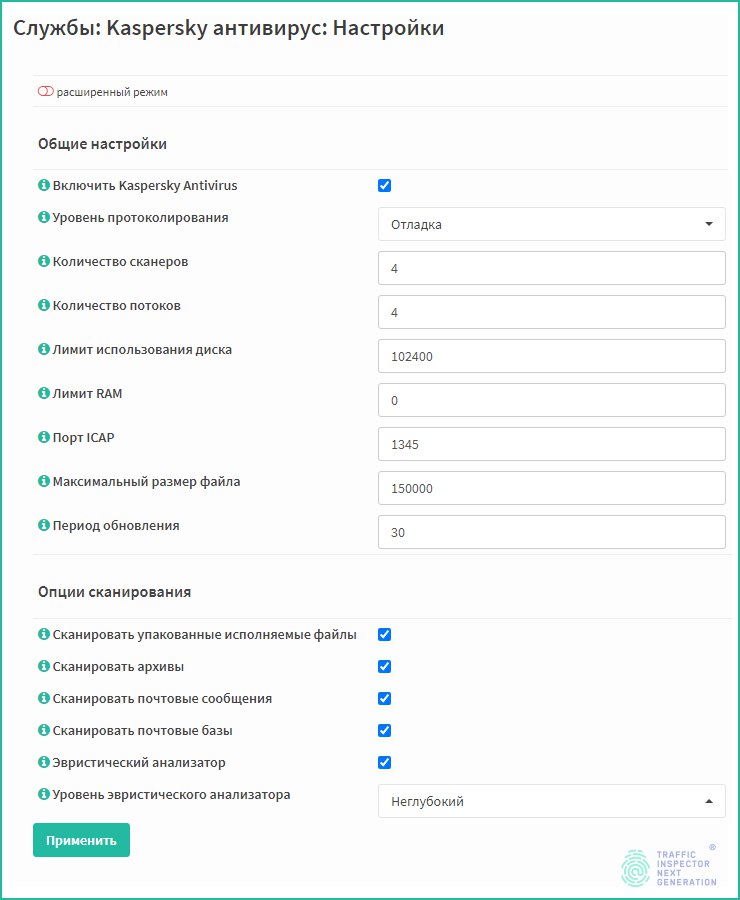

Модуль Kaspersky Web Traffic Security поддерживает ICAP "из коробки", поэтому никаких дополнительных компонентов ему для работы не требуется. Помимо анализа веб-трафика плагин умеет проверять почтовый SMTP-трафик — как сами сообщения, так и вложенные файлы. Однако включение этой функции создает дополнительную нагрузку на систему и может снизить ее быстродействие. Кроме того, модуль умеет сканировать архивы и упакованные приложения.

Помимо обычного сигнатурного анализа Kaspersky Web Traffic Security использует встроенный эвристический анализатор, уровень детализации которого можно гибко настраивать: чем выше этот уровень, тем больше ресурсов системы потребляет процесс сканирования, и тем дольше он длится.

Плагин также имеет функцию проверки URL-адресов сайтов, к которым обращаются пользователи, в целях борьбы с фишингом. Даже если потенциальная жертва получит письмо со ссылкой на поддельный сайт, созданный злоумышленниками для хищения паролей и другой конфиденциальной информации, переход по этой мошеннической ссылке будет заблокирован на уровне шлюза. Для фильтрации фишинговых адресов используются базы «Лаборатории Касперского» и репутационные данные, полученные из облачной сети.

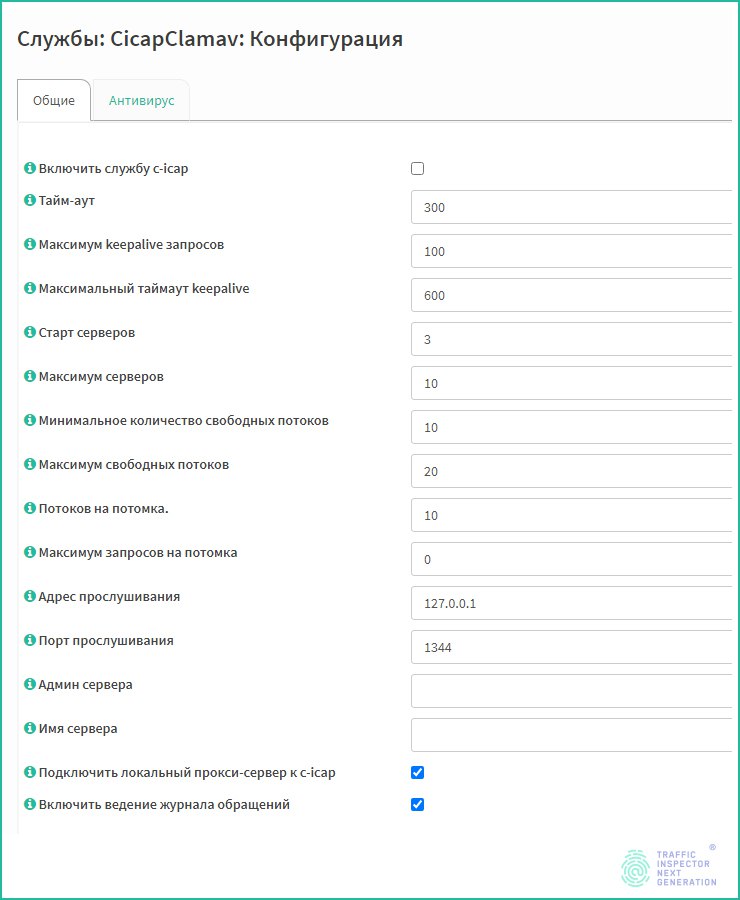

На универсальном шлюзе безопасности (UTM) Traffic Inspector Next Generation можно использовать еще один бесплатный антивирусный плагин — ClamAV. Этот антивирус прекрасно зарекомендовал себя на серверах электронной почты в качестве встроенного инструмента для проверки вложений в сообщения e-mail. К сожалению, в марте 2022 разработчик ClamAV закрыл для наших соотечественников доступ к собственному серверу обновлений. С тех пор мы не рекомендовали использовать ClamAV из-за устаревших баз. Чтобы предоставить пользователям Traffic Inspector Next Generation возможность использовать бесплатный потоковый антивирус, в новом релизе мы развернули регулярно обновляемое зеркало базы антивирусных сигнатур ClamAV.

Существует еще один способ организации антивирусной проверки трафика на устройстве Traffic Inspector Next Generation — с использованием работающего на удаленном сервере внешнего антивируса, с которым прокси-сервер Squid взаимодействует по протоколу ICAP. Этот способ технически более сложен, чем применение плагина Kaspersky Web Traffic Security непосредственно на шлюзе TING, поскольку потребует дополнительной настройки, однако также позволяет повысить безопасность сети и снизить риск заражения.

Как обеспечить максимальную безопасность?

Поскольку работающие на уровне шлюза антивирусы проверяют только транслируемый в сеть трафик, они не в состоянии обеспечить максимальную степень защиты. Такие антивирусы в состоянии заблокировать скачивание пользователем вредоносной программы из интернета или остановить выполнение опасных скриптов при открытии веб-страницы в браузере. Kaspersky Web Traffic Security также проверяет URL ресурсов, к которым обращается пользователь, по базе адресов известных фишинговых сайтов, и может предотвратить переход на такую страницу. Но если сигнатура вредоносной программы пока еще отсутствует в базах антивируса, или пользователь запустил малварь с флешки, антивирусные модули на шлюзе TING окажутся бессильны.

Именно поэтому наибольшую эффективность дает их использование совместно с антивирусными программами на локальных компьютерах, которые помимо сигнатурного детектирования задействуют эвристический и поведенческий анализ, способны проверять съемные накопители и файлы, вложенные в сообщения электронной почты. В этом случае антивирусная защита вашей сети становится эшелонированной. Первый рубеж обороны — это веб-антивирус на шлюзе TING, проверяющий HTTP- и HTTPS-трафик, отсекающий загрузку вредоносного ПО через браузер и выполнение опасных скриптов на веб-страницах. Второй рубеж — локальные антивирусы, блокирующие проникновение угроз со съемных носителей, по каналам электронной почты, а также отслеживающие работу программ в операционной системе с целью контроля их поведения.

Дополнительные меры для повышения уровня информационной безопасности могут предусматривать использование других инструментов, таких как включение многофакторной аутентификации или внедрение жестких правил фильтрации трафика. Но подобные меры следует оценивать именно как дополнительные, поскольку они не будут эффективны без полноценной антивирусной защиты.

Комментарии (4)

Ava256

05.02.2023 19:45Предлагать ClamAV в качестве антивирусного движка это расписаться в своём полном непрофессионализме.И не понятно где тут Next Generation? Прикрутить антивирусный движок к squid ? Функции антивирусной проверки давно есть в всех шлюзах безопасности большинства мировых вендоров и никто их Next Generation не называет. Это поделка уровня 10 давности минимум.

SupportSmartSoft

06.02.2023 09:33Добрый день! ClamAV это бесплатная альтернатива антивирусу Касперского. В небольших организациях не всегда есть возможность приобрести антивирус Касперского и мы пошли на встречу.

Smashrock

Антивирус Касперского на компах тоже умеет сканировать трафик и имеет веб-антивирус, смысл тогда в шлюзе?

SupportSmartSoft

Добрый день, шлюзовый антивирус это дополнительный уровень безопасности, трафик будет проверяться уже на шлюзе и вредоносный трафик попросту не дойдёт до пользователя.

Кроме того, пользователь может и отключить антивирусную программу у себя на компьютере, в таком случае ваше сеть остаётся незащищённой, если нет антивируса на шлюзе.

Так же в некоторых организациях пользователи и вовсе не имеют антивирусных программ на рабочих станциях