Привет Хабр!

Расширения браузеров – очень удобная штука, они могут решать довольно широкий спектр задач: от банальной блокировки рекламы на веб-ресурсах до планирования задач и организации видео-встреч. Однако ценой удобства может стать безопасность пользовательских данных.

Разумеется, вектор атак с использованием вредоносных браузерных расширений сложно назвать новым, поскольку данная проблема известна более 10 лет. Однако если рассматривать её с точки зрения безопасности корпоративной инфраструктуры, а не отдельного пользователя, то здесь есть над чем задуматься.

Команда Центра противодействия киберугрозам Innostage CyberART, которая занимается мониторингом, предотвращением и расследованием атак, поделилась, какие меры можно предпринять для защиты данных организации.

Для начала разберемся – какие именно угрозы несут браузерные расширения. Сюда мы относим:

распространение нежелательной рекламы

несанкционированное изменение настроек браузера

подмена содержимого веб-страниц

перехват вводимых пользователем данных

перехват отображаемой в браузере информации

хищение учетных данных от различных онлайн-сервисов

хищение платежных данных пользователей

взаимодействие с управляющей вредоносной инфраструктурой, загрузка и выполнение вредоносного кода.

Этот список не является исчерпывающим, ведь злоумышленники непрерывно совершенствуют свои техники и инструменты их реализации. Однако этого вполне достаточно, чтобы всерьез задуматься о безопасности своих данных.

При этом масштаб проблемы выглядит куда более угрожающим, если рассматривать её с точки зрения безопасности корпоративной инфраструктуры. За последний год активизировали свою деятельность против государственных ведомств, производственных предприятий и прочих организаций. Многие их них используют стандартные меры по обеспечению безопасности при использовании расширений браузеров, такие как:

установка расширений исключительно из официальных источников (магазинов)

анализ рейтинга разработчика и отзывов других пользователей

контроль запрашиваемых при установке разрешений

регулярный контроль перечня установленных расширений

использование надежного антивирусного решения.

И в текущей реальности эти меры становятся менее эффективными. Усугубляющим фактором является также то, что далеко не каждая организация обладает ресурсами, чтобы обеспечить достаточный уровень контроля используемых браузерных расширений, проанализировать их поведение и сделать однозначный вывод об их безопасности.

Представим ситуацию, при которой в организации функционирует внутренний веб-портал, содержащий, помимо прочего, некие «чувствительные» данные. Логично предположить, что сотрудники, взаимодействуя с указанным порталом при помощи браузера, естественным образом допускают к «чувствительным» данным и установленные в браузере расширения.

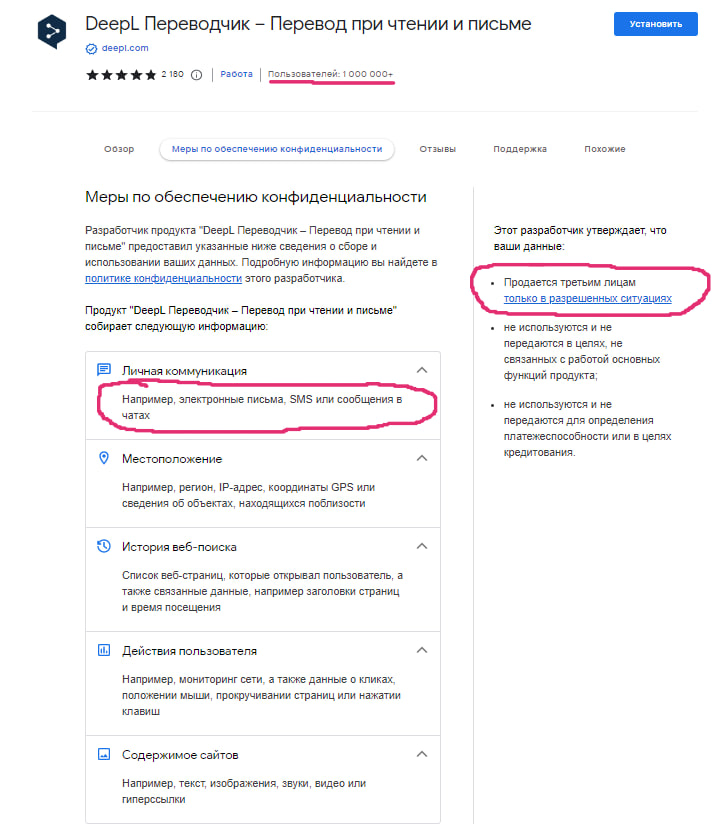

Где окажется и как может быть использована полученная информация, мы можем лишь догадываться. Даже такой распространенный инструмент, как Google Переводчик вполне легитимно получает содержимое веб-страниц, информацию о нажатии клавиш и прочее:

Можно предположить, что доступ расширения к указанным сведениям равноценен утечке не только содержимого внутреннего корпоративного портала, но и данных авторизации пользователя, из чего следуют и все связанные с этим угрозы безопасности ИТ-инфраструктуры.

А если мы имеем дело не Google Переводчиком, а, предположим, кто-то напишет собственный переводчик, прокачает его рейтингом и будет использовать для получения данных. Такая гипотеза вполне имеет место быть.

Какие меры можно предпринять для защиты данных организации в подобной ситуации?

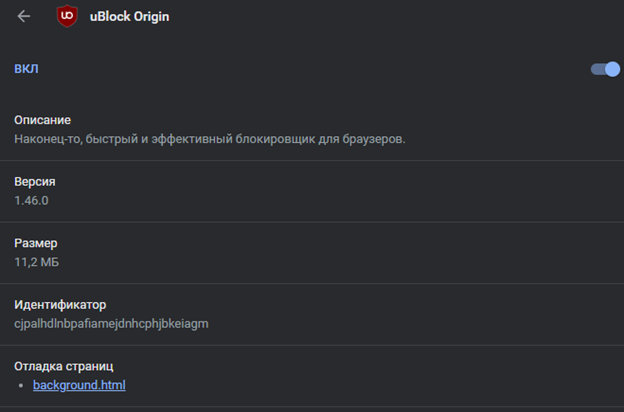

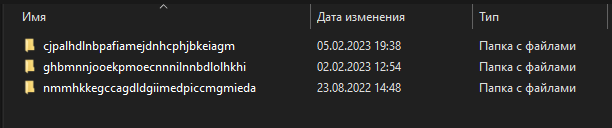

Необходимо точное понимание, какие браузерные расширения уже используются в организации. Каждое расширение имеет уникальный идентификатор и оставляет артефакты в системе, в которой он установлен. Также, для популярных браузеров известны пути расположения указанных артефактов (например, для Google Chrome это

%AppData%\Local\Google\Chrome\User Data\Default\Extensions). Эти сведения могут служить для поиска, идентификации и удаления эксплуатируемых в инфраструктуре организации опасных или потенциально расширений.

Необходимо внедрить политику централизованного управления браузерами в организации. К примеру, для инфраструктуры на базе Active Directory доступны шаблоны групповых политик для большинства популярных браузеров.

Для обеспечения безопасности данных внутрикорпоративных веб-ресурсов, одной из возможных мер защиты может являться ограничение на стороне сервера, дающее возможность подключения с использованием только определенного браузера, безопасность которого обеспечена реализацией мер в рамках п.2.

Комментарии (5)

dartraiden

00.00.0000 00:00+1А если мы имеем дело не Google Переводчиком, а, предположим, кто-то напишет собственный переводчик, прокачает его рейтингом и будет использовать для получения данных.

Даже не переводчик, а просто расширение, которое под капотом будет слать запросы всё к тому же Google Translate.

Так делало известное расширение S3.Translate для Firefox. После установки оно любезно предлагало пользователю согласиться на отправку всей истории браузера создателю расширения. А когда его за это забанили, возмущённые пользователи ещё долго бухтели и даже пытались втихую протащить в каталог расширений переименованный клон.

Krean87

00.00.0000 00:00+2

Развивая тему....

интересно, разработчик ожидал, что получит миллион+ "личных коммуникаций"?

какой bigdata он это хранит и обрабатывает? =)

P.S. зато честно признается, что ему все "ннада"

Blagodarova

00.00.0000 00:00+2Классный "новый способ" атаки! Всего-то нужно включить комп, открыть браузер и хоба, ты под колпаком.

Zena10x

00.00.0000 00:00+2на самом деле не такой уж и новый) просто нужно помнить, что всё новое- это хорошо забыто старое. даже в иб

BasiC2k

Extensions браузера могут быть не только вектором атак, но и удобным инструментом корпоративного контроля. Например, можно отслеживать установку других расширений.