Привет, Хабр!

Меня зовут Ксения Рысаева, я руковожу группой аналитиков в Центре противодействия киберугрозам Innostage CyberART. Мы с командой решили пофантазировать, а что может случиться, если хакер пробьет защиту регистратора доменов. Фантазии быстро улетучились, когда цепочка привела нас к неутешительным выводам — если положить регистратора, пострадают абсолютно все.

Давайте вместе разберемся, что будет, если злоумышленник получит доступ к регистратору домена.

Регистратор доменов — это организация, предоставляющая возможность зарегистрировать пользователям новые домены и продлить срок регистрации уже заказанных доменных имен.

Существует множество регистраторов, и все они обязаны пользоваться единой базой данных, чтобы избежать конфликтных ситуаций и сохранить уникальность доменного имени. Это довольно привлекательная мишень для хакеров, которые не любят сложные обходные пути и идут сразу на таран.

Разберем на примерах, какие риски и последствия могут быть от таких атак.

Утечка конфиденциальной информации

Первый и очевидный риск — злоумышленник может получить конфиденциальные данные пользователей этого регистратора. Как это сделали 6 сентября 2021 года — хостинговая платформа «Wordpress» от регистратора доменных имён «GoDaddy» подверглась атаке хакеров. В руки злоумышленников попал пароль от панели управления «Wordpress», база данных пользователей и некоторые ключи SSL‑сертификатов. Таким образом хакеры получили доступ к адресам электронной почты и паролям 1,2 миллиона активных и неактивных пользователей. 17 октября «Go Daddy» обнаружил взлом и только тогда поменял пароль к панели управления «Wordpress» и попросил всех пользователей поменять свои пароли. Однако простой утечкой конфиденциальных данных дело не обошлось. В сентябре и октябре многие сайты на платформе «Wordpress» от «Go Daddy» были заражены вредоносным программным обеспечением. Конечно, компания предприняла меры и «почистила» сайты, но причина заражения выяснилась далеко не сразу. Каким образом пароль от «Wordpress» попал в руки хакеров — неизвестно. Эксперты не исключают, что причиной может быть обычный фишинг. В конце 2020 года «Go Daddy» проверил бдительность своих сотрудников, отправив им ссылки на фишинговые сайты. Тест провалили более 500 сотрудников.

Ещё один примером может служить взлом конструктора сайтов «Web.com» и двух регистраторов доменных имен, которыми он владеет — «NetworkSolutions.com» и «Register.com». «Web.com» выпустил уведомление о безопасности, в котором клиентам сообщалось, что они будут вынуждены сбросить свои пароли при следующем входе в систему. Такие нарушения вызывают особое беспокойство, поскольку клиенты регистраторов доменных имен являются владельцами веб‑сайтов, и, по данным Krebs on Security, около 8,7 миллиона из них зарегистрированы в этих компаниях.

Компания «Web.com» заявила, что «третья сторона получила несанкционированный доступ к ограниченному количеству ее компьютерных систем в конце августа 2019 года, и в результате мог быть получен доступ к информации об учетной записи», добавив, что «данные кредитной карты не были скомпрометированы в результате этого инцидента». Однако имя, почтовый адрес, номер телефона, адрес электронной почты и информация об услугах, которые компания предлагала данному владельцу учетной записи, были раскрыты. По словам пострадавших регистраторов доменов, украденная информация включает контактные данные их клиентов, такие как:

имена;

адреса;

телефонные номера;

адрес электронной почты;

информация об услугах, предлагаемых заказчику.

Компании также подтвердили, что никакая информация о кредитных картах не была скомпрометирована в результате инцидента с нарушением безопасности, поскольку они утверждают, что шифруют номера кредитных карт своих клиентов перед сохранением в своих базах данных. Следует отметить, что пароли для входа в учетные записи затронутых клиентов также не были скомпрометированы, что в противном случае могло бы позволить злоумышленникам навсегда захватить доменные имена, передав их в учетную запись, принадлежащую злоумышленникам с отдельной службой. Все три затронутых регистратора доменов также связываются с пострадавшими клиентами по электронной почте и через свои веб‑сайты.

В качестве меры предосторожности затронутым клиентам рекомендуется изменить пароли для своих учетных записей Web.com, Network Solutions и Register.com, а также для любой другой учетной записи в Интернете, где вы используете те же учетные данные.

Поскольку раскрытые данные включают личную идентификационную информацию (PII), пострадавшие клиенты должны в основном с подозрением относиться к фишинговым электронным письмам, которые обычно являются следующим шагом киберпреступников в попытке обманом заставить пользователей выдать свои пароли и информацию о кредитных картах.

Хотя утечка данных не привела к раскрытию какой‑либо финансовой информации, всегда полезно проявлять бдительность и внимательно следить за выписками своего банка и платежной карты на предмет любых необычных действий и сообщать в банк, если вы их обнаружите.

Это не первый случай, когда Web.com сообщает об инциденте, связанном с безопасностью. В августе 2015 года в компании произошла серьезная утечка данных, в результате которой были скомпрометированы личные данные и данные кредитных карт, принадлежащие почти 93 000 клиентов.

Потенциальный доступ к коду любого из сайтов

Следующий риск — злоумышленник может получить доступ к программному коду любого сайта, что позволит ему изменить код в своих целях. К примеру, хакер может подменить содержимое сайта, т. е. deface — тип взлома сайта, при котором главная (или любая другая) страница веб‑сайта заменяется на другую. Она, как правило, имеет вид рекламы, предупреждения, угрозы. Зачастую доступ ко всему остальному сайту блокируется, или же прежнее содержимое сайта вовсе удаляется. Длительная простойка сайта может нанести финансовый ущерб владельцу сайта.

Такой взлом может показаться относительно незначительным, но регистраторы доменных имен продают имена веб‑сайтов и присваивают им IP‑адреса. Таким образом, если злоумышленнику удастся изменить доменное имя, он может получить контроль над всем веб‑сайтом. Например, однажды хакеры взломали регистратора доменных имен бразильского банка и перенаправили пользователей на похожие сайты, которые украли их учетные данные и установили вредоносное ПО. Хакеры успешно скомпрометировали операции бразильского банка, получив контроль над каждым из 36 доменов банка, корпоративной электронной почтой и DNS.

Исследователи «Лаборатории Касперского» Фабио Ассолини и Дмитрий Бестужев обнаружили, что злоумышленники распространили атаку на девять других учреждений. На первый взгляд атака выглядела просто как угон сайта, но Ассолини и Бестужев обнаружили, что происходит гораздо больше. Стало очевидно, что веб‑сайт банка распространяет вредоносное ПО для каждого посетителя. Вредоносная программа представляла собой файл Java, спрятанный внутри ZIP‑архива, загруженного в индексный файл. Каждый посетитель сайта получал плагин с файлом JAR внутри, к тому же злоумышленники получили контроль над индексным файлом сайта. Внутри индекса был загружен iframe, который перенаправлял посетителей на веб‑сайт, с которого было сброшено вредоносное ПО. Копнув глубже, исследователи обнаружили, что на домашней странице отображается действующий сертификат SSL от Let's Encrypt, бесплатного центра сертификации. Все 36 банковских доменов оказались под контролем злоумышленников, включая онлайн, мобильные, торговые точки, финансирование и приобретение и многое другое.

Злоумышленники также находились внутри инфраструктуры корпоративной электронной почты и отключили ее, не позволив банку информировать клиентов об атаке или связаться с их регистратором и DNS‑провайдером.

Ассолини сказал, что банк был основан в начале 20-го века и управляет 500 отделениями в Бразилии, США, Аргентине и на Большом Каймане. Под контролем банка находится 5 миллионов клиентов и активы на сумму 25 миллиардов долларов.

Разобрав вредоносное ПО на части, исследователи обнаружили восемь модулей, в том числе файлы конфигурации с URL‑адресами банков, модули обновлений, модули для кражи учетных данных для Microsoft Exchange, Thunderbird и локальной адресной книги, а также модули управления и расшифровки интернет‑банкинга. Исследователи заявили, что все модули общались с сервером управления и контроля в Канаде.

Один из модулей, называемый Avenger, представляет собой законный инструмент для тестирования на проникновение, используемый для удаления руткитов. Но в данном случае он был изменен для удаления продуктов безопасности, работающих на скомпрометированных компьютерах. Именно с помощью Avenger исследователи определили, что девять других банков по всему миру подверглись аналогичным нападениям и были захвачены.

Злоумышленники преследовали цель использовать эту возможность, чтобы захватить операции оригинального банка, а также сбросить вредоносное ПО, способное украсть деньги из банков других стран. Исследователи также сообщили об обнаружении фишинговых страниц, загруженных на банковские домены, пытающихся побудить жертв ввести информацию о платежной карте. Также были обнаружены фишинговые электронные письма, нацеленные на местные компании и использующие имя бразильского регистратора. Это может быть путь, который злоумышленники использовали для запуска настроек DNS банка; в какой‑то момент они смогли перенаправить банковский трафик на свои серверы.

Исследователи подчеркнули важность защиты инфраструктуры DNS и необходимость использования таких функций, как двухфакторная аутентификация, которую предлагает большинство регистраторов, но используют лишь немногие клиенты.

Также в сети была информация о взломе веб‑сайт органа регистратора доменов Таджикистана (domain.tj), что позволило хакеру получить доступ к панели управления доменом. Иранскому хакеру «Mr.XHat» удалось изменить DNS‑записи атакованных веб‑сайтов и дефейсить их около суток. Хакер рассказал The Hacker News, что использовал уязвимость Directory Traversal для взлома веб‑сайта и по‑прежнему имеет доступ к панели управления.

Обход каталога — это тип эксплойта HTTP, который используется злоумышленниками для получения несанкционированного доступа к каталогам и файлам с ограниченным доступом.

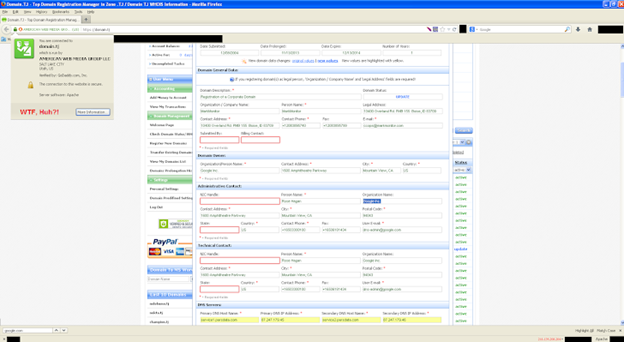

На снимке экрана панели управления скомпрометированного регистратора доменов:

Хакер утверждал, что имеет Root‑доступ к базе данных Mysql сайта, где пароли клиентов хранятся в хешированном/зашифрованном формате. Чтобы получить доступ к панели домена клиента Twitter/Google, он умело изменил административный адрес электронной почты соответствующих учетных записей на свой собственный адрес электронной почты и приступил к опции восстановления пароля.

На приведенном выше снимке экрана (предоставленном хакером) показано электронное письмо для восстановления пароля, полученное с новым паролем в виде простого текста, что позволило ему, наконец, получить доступ к панели домена клиента.

Взломанный домен:

google.com.tj

yahoo.com.tj

twitter.com.tj

amazon.com.tj

На момент написания статьи взломанные домены восстанавливаются обратно в исходный DNS, но доступны следующие дефейс‑зеркала:

https://zone‑h.org/mirror/id/21 452 417

https://zone‑h.org/mirror/id/21 452 420

https://zone‑h.org/mirror/id/21 452 426

https://zone‑h.org/mirror/id/21 452 428

Аналогичная ситуация произошла с Фондом регистрации интернет‑доменов (.NL) в Нидерландах (SIDN), который был скомпрометирован, и хакеры загрузили на их сервер несколько вредоносных файлов.

Согласно сообщению в блоге, уязвимость SQL‑инъекции изначально использовалась для компрометации одного из веб‑сайтов (25jaarvan.nl ) на том же сервере, что позволило хакеру временно получить доступ к системе регистрации доменных имен.

В ходе другой кибератаки несколько бельгийских веб‑сайтов также были повреждены другой группой хакеров. Регистратор доменов за Бельгией, т. е. DNS.be, был скомпрометирован злоумышленниками. Хакеры смогли проникнуть и изменить DNS‑сервер, указав все веб‑сайты на один веб‑сайт, отображающий дефейс‑сообщение.

Также один их многочисленных хакеров заявил о взломе сервера nic.gp и утечке учетных данных (зашифрованных) 1271 домена Гваделупы и учетных записей пользователей, включая имена пользователей, адреса электронной почты и номера телефонов с сервера и полную базу данных, загруженную на сайт обмена файлами.

В качестве заключения следует отметить, если регистратор домена взломан, злоумышленники могут получить доступ к регистрационной информации домена, включая контактную информацию владельца домена. Это может позволить злоумышленникам передать домен другому регистратору без разрешения владельца домена. Кроме того, злоумышленники могут изменять записи DNS домена, перенаправляя трафик на вредоносные веб‑сайты или блокируя доступ к законным веб‑сайтам. Для регистраторов доменов важно иметь надежные меры безопасности для защиты данных своих клиентов.

Регистраторы доменов могут защитить себя от хакерских атак, внедрив надежные методы обеспечения безопасности. Это включает в себя:

использование надежных паролей, двухфакторную аутентификацию и регулярное обновление программного обеспечения;

использование безопасных протоколов, таких как SSL/TLS или SSH, для защиты данных при передаче;

необходимо следить за своими серверами на предмет любой подозрительной активности и регулярно создавать резервные копии своих данных на случай атаки;

важно разработать комплексный план реагирования на инциденты, чтобы гарантировать, что любые нарушения будут обнаружены и устранены быстро и эффективно.

Комментарии (5)

Loskostuz

00.00.0000 00:00+1Ладно-ладно. Если регистратор скинет «рекомендацию» сменить пароль, пожалуй, подчинюсь, мало ли

PereslavlFoto

00.00.0000 00:00-3И ещё одно следствие у такого взлома:

Киберсквоттеры потеряют захваченные ими домены.

yitoka

00.00.0000 00:00У меня раньше был сайт на Joomla 3 - регулярные обновления, отсутствие сторонних плагинов, но все равно сломали и стали появляться странички-ссылки на объявления на али. Скачал сайт и базу, разместил на виртуальной машине без доступа к сети и параллельно на Django сайт поднял, наполняя его вручную копируя чисто текст.

vikarti

Скорее это ЕЩЕ один довод что:

должны быть разными компаниями (и в идеале с ними должны работать разные люди),

Хотя судя по фразам вроде

Innostage Автор

Наверное, ИИ такую опечатку не сделал бы, поэтому поверьте, статью писала Ксения:)

Поправили, спасибо за внимательное чтение!