На ноутбуках Dell XPS 15 обнаружен предустановленный в операционной системе корневой сертификат, ключ и пароль которого совпадают для всех ноутбуков этой модели. В перспективе это означает, что безопасность пользователей таких ноутбуков находится под серьёзной угрозой. Причина присутствия этого сертификата в системе пока неясна.

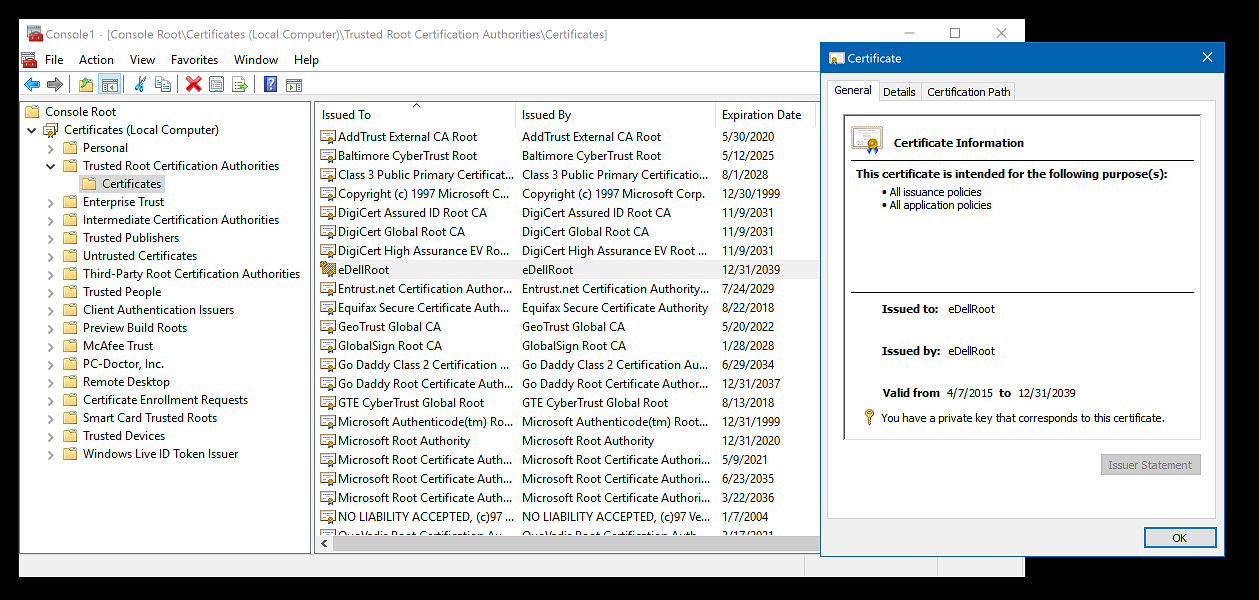

Один из пользователей сайта reddit, исследуя дальние закоулки своего ноутбука марки Dell, случайно обнаружил установленный сертификат eDellRoot. Сравнив сертификаты с другим специалистом по безопасности, пользователь пришёл к выводу, что все ноутбуки поставляются с абсолютно идентичными сертификатами, приватными ключами и паролями (пароль сертификата – «dell»).

В аналогичной ситуации в начале этого года оказались пользователи ноутбуков Lenovo серии IdeaPad (и некоторых других), на которых была предустановлена сторонняя программа Superfish, вставлявшая в веб-страницы навязчивую рекламу. Скорее всего, из-за ошибки разработчиков, все копии программы имели идентичные самоподписанные корневые сертификаты, что представляло из себя реальную угрозу для безопасности.

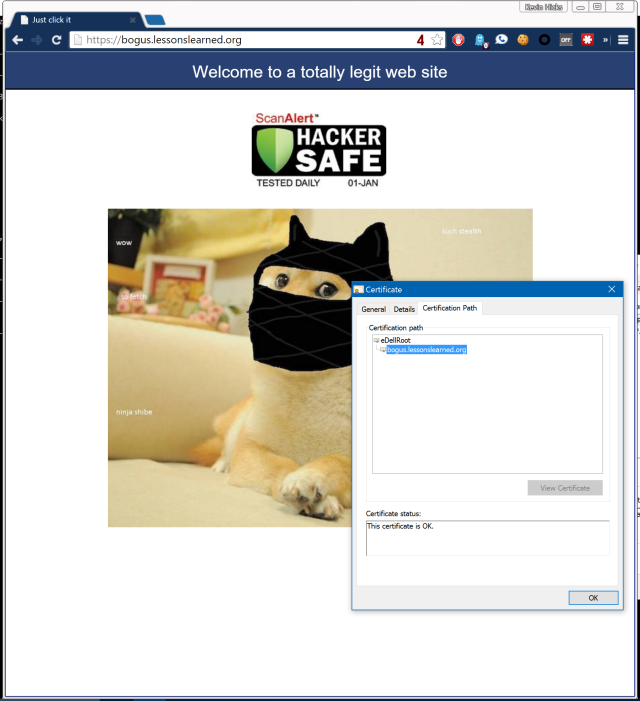

Такая ситуация, к примеру, позволяет злоумышленнику подменить любой защищённый сайт – и такая подмена не вызовет никаких предупреждений при попытке посещения пользователем подложного сайта. Кроме этого, сертификат может быть использован для подписания вредоносных программ.

@dangoodin001 we've signed executables with #edellroot certificate which is valid on affected Dell machines https://t.co/InWGP28c61

— Erik Loman (@erikloman) 23 ноября 2015После разразившегося скандала Lenovo слегка присыпала голову пеплом, пояснила пользователям, как можно удалить зловредный сертификат и программу, и вскоре выпустила автоматическую утилиту для этого.

Как ни странно, эта история, в результате которой многие призывали практически объявить бойкот продукции Lenovo, ничему не научила компанию Dell. По запросу сайта ExtremeTech компания Dell прислала комментарий по данной ситуации. Кроме обычных заявлений о том, как компания печётся о безопасности пользователей, в ответе лишь указано, что в данный момент Dell проводит внутреннее расследование инцидента.

При отсутствии ясности в официальных комментариях и неизвестности точного назначения данного сертификата, можно предположить, например, что его наличие является результатом преступной деятельности отдельных работников компании – однако вероятность такого варианта достаточно низка.

В обсуждении на reddit пользователи поделились информацией о том, что кроме моделей XPS 15 сертификат eDellRoot устанавливается на модели Inspiron 5000, Precision M4800 и Latitude 7440. Причём на новых компьютерах этого сертификата нет – он появляется только после обновления фирменного ПО.

Специалисты уже подготовили сайт с сертификатом, подписанным специально для проверки на наличие описываемой уязвимости. Если браузер на вашем ноутбуке Dell открывает этот сайт безо всяких предупреждений – ваша система уязвима, и вам нужно принять меры по удалению злосчастного сертификата. Проверявшие сайт пользователи уточняют, что браузеры Google Chrome, Microsoft Edge и Internet Explorer не выдают никаких предупреждений. И только Firefox каким-то образом распознаёт некорректный сертификат и предупреждает об этом.

Эта новость также упомянута и обсуждается у нас на Хабре.

Комментарии (7)

alexanderzaytsev

24.11.2015 04:51+6«И только Firefox каким-то образом распознаёт некорректный сертификат и предупреждает об этом.» У Firefox своё отдельное хранилище сертификатов.

vlivyur

24.11.2015 11:27Opera:

Безопасное подключение: критическая ошибка (810)

bogus.lessonslearned.org

Данный сертификат нельзя использовать для этой цели.

menraen

25.11.2015 02:37+1Блин, ну нельзя же так! То d-link в прошивке роутера ключи для подписи прошивок забывает, то вот это вот все, то вот теперь Dell…

MiXaiL27

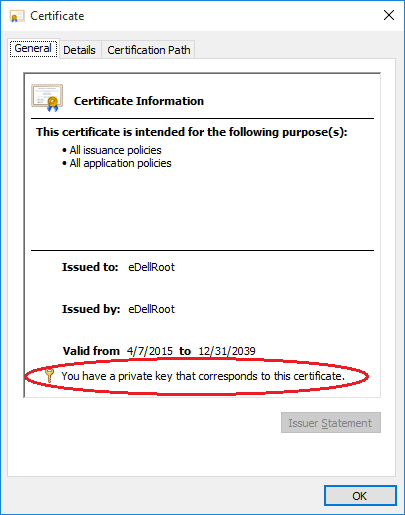

Суть новости не в этом и сама уязвимость тоже! На скрине специально выделена надпись «У вас есть закрытый ключ от этого сертификата». У пользователя не может находится закрытый ключ шифрования корневого сертификата ни при каких обстоятельствах! Если такое произошло, то это «компрометация закрытого ключа» и повод для немедленного отзыва этого сертификата (и всех выданных им). Если вы откроете свое хранилище сертификатов, то вы увидите, что на всех корневых сертификатах такой надписи нет за исключением вашего личного самоподписного сертификата, если вы сами добавили в «доверенные корневые».

MiXaiL27

Таким образом сама уязвимость заключается в том, что любой, кто обладает парой «открытый сертификат и закрытый ключ» может подписать свой вредоносный софт и без предупреждений систем безопасности установится на машине, где имеется такой сертификат в «доверенных корневых». Такого рода факап для официального Удостоверяющего Центра может стать последним действием, как юридического лица. Но они по крайней мере не имеют лицензию МинКомСвязи и их сертификатом нельзя подписать юридически значимый (по законам РФ) документ. Однако если она захотят стать таковым, то я припомнил бы этот случай и они бы долго проходили все аудиты безопасности. На счет того, что это могли быть незапланированные действия или низкая компетенция, лично я склоняюсь к злому умыслу. Любой человек, который имеет опыт работы со сложной криптографией или обучался в ВУЗ'е — им с самого начала вдалбливают что такое закрытый ключ и для чего он нужен. Даже средний системный администратор знает почему нельзя держать privat.key для SSH-сессии в небезопасном хранилище!

В общем у меня все, извините, что-то бомбануло с такой картины.