Алексей Пешик, инженер-эксперт Security Vision

Михаил Пименов, аналитик Security Vision

В наши дни, когда благодаря интернету у каждого есть возможность высказаться, любое более-менее значимое событие, идея или продукт вызывают обсуждение с зачастую полярными точками зрения. Критики удается избежать только тем, кто ничего не делает (и то не всегда). Мнения разнятся даже относительно удобства и эффективности такого общепризнанного стандарта, как MITRE ATT&C, несмотря на то, что компания MITRE фактически создала целую область деятельности, в которой уже 10 лет удерживает лидирующие позиции. В этой статье мы представили критику, с которой сталкивались в процессе работы, и предлагаем порассуждать, насколько эта критика обоснованна и можно ли чем-то компенсировать слабые стороны фреймворка ATT&CK. С другой стороны, хотелось бы обратить внимание на альтернативные инструменты и методы решения задач.

Сложности и решения

1. Сложность использования: матрица MITRE ATT&CK аккумулирует в себе огромное количество полезной информации, но как быть малым и средним компаниям, у которых может не хватать достаточного количества специалистов по кибербезопасности, компетенций, у которых не выстроены внутренние процессы для эффективного использования MITRE ATT&C?

Использование MITRE ATT&CK может быть сложным для некоторых организаций, особенно для малых и средних компаний. Для них лучше использовать другие методы и инструменты, которые могут быть полезны для оценки угроз и разработки стратегии защиты информационной системы. Например, можно использовать стандарт ISO/IEC 27001, который определяет требования к системе управления информационной безопасностью (СУИБ). Этот стандарт может быть полезен для оценки рисков и разработки плана защиты информационной системы.

Можно также отдать функции мониторинга угроз полностью или частично на аутсорс.

2. Необходимость постоянного обновления: для максимально эффективного использования матрица MITRE ATT&CK должна постоянно обновляться, чтобы учитывать новые методы атак, которые появляются в мире киберпреступности. Это может быть трудно для организаций, которые не имеют достаточного количества специалистов по кибербезопасности, какие альтернативные подходы возможны в этом случае?

За помощью в анализе угроз и в разработке стратегии защиты такие организации могут обратиться к сторонним консультантам.

Также можно использовать автоматизированные инструменты, отслеживающие изменения в MITRE ATT&CK и предоставляющие обновленную информацию. Эти инструменты могут помочь организациям быстро адаптироваться к новым угрозам и защитить свои системы. Примеры таких систем — Recorded Future, ThreatConnect, Anomali ThreatStream, MITRE ATT&CK Navigator.

3. Недостаточная гибкость: любая классификация, даже такая продуманная, как в MITRE ATT&CK, из-за жестко установленной таксономии может ограничивать гибкость и не учитывать все возможные уязвимости и методы атак. Эту проблему можно решить добавлением дополнительных баз знаний.

Компании могут использовать дополнительные ресурсы и инструменты для обнаружения и предотвращения кибератак. Например, использовать другие базы данных угроз и методов атак, проводить тестирование на проникновение, использовать системы мониторинга и обнаружения вторжений, а также общаться с другими компаниями и сообществами безопасности для получения дополнительной информации. Вот примеры некоторых дополнительных полезных источников информации:

National Vulnerability Database (NVD) — база данных, содержащая информацию о всех известных уязвимостях в программном обеспечении и аппаратных средствах

Common Vulnerabilities and Exposures (CVE) — база данных, содержащая информацию о конкретных уязвимостях, которые были назначены уникальным идентификатором CVE

Exploit Database — база данных, содержащая информацию о различных эксплойтах, которые могут использоваться для атак на уязвимые системы

Malware Domain List — база данных, содержащая информацию о доменах, которые связаны с вредоносным программным обеспечением

VirusTotal — коммерческая база данных, предоставляющая информацию о вредоносных программах и файловых хешах, которые могут быть использованы для обнаружения и блокировки вредоносных файлов

4. Необходимость дополнительных инструментов: матрица MITRE ATT&CK является полезнейшим инструментом в деле противостояния киберугрозам, но для полноценной оценки уязвимостей и разработки стратегий защиты может потребоваться использование дополнительных инструментов и методов (различные фреймворки и матрицы).

MITRE ATT&CK — это матрица тактик и техник кибератак, которая может быть полезна для оценки угроз и разработки стратегии защиты информационной системы. Существуют и другие методы и инструменты, которые могут быть полезны для оценки угроз и разработки стратегии защиты информационной системы.

Например, можно использовать стандарт ISO/IEC 27001, который определяет требования к системе управления информационной безопасностью (СУИБ). Этот стандарт может быть полезен для оценки рисков и разработки плана защиты информационной системы. Существует ряд других методических материалов, которые могут быть полезны, например, NIST Cybersecurity Framework, CIS Controls и другие.

5. Необходимость определенного уровня знаний: для использования матрицы MITRE ATT&CK необходимо иметь определенный уровень знаний и опыта в области кибербезопасности. Это может быть проблемой для некоторых организаций, однако всегда есть выход — растить свой персонал, постепенно повышая квалификацию сотрудников, посвящая их в лучшие практики и постепенно усложняя палитру задач.

Для оценки рисков и разработки плана защиты информационной системы можно использовать такие инструменты, как NIST Cybersecurity Framework, CIS Controls и другие.

И уже по мере роста зрелости компании переходить на более серьезный метод в виде MITRE ATTACK или использовать базовые и начальные элементы MITRE ATT&CK, такие как список наиболее распространенных угроз и методов атак.

Существуют готовые решения, которые могут помочь защитить свои системы от угроз, даже если у организации пока нет опыта в области кибербезопасности. Среди них — Cisco Umbrella, Palo Alto Networks, ThreatConnect, Elastic Security, Splunk Enterprise Security, CyberSponse и т.п.

6. Не учитывается контекст: для того, чтобы работа с MITRE ATT&CK давала максимум отдачи, следует учитывать контекст, в котором происходит атака — особенности конкретной организации, ее инфраструктуры и бизнес-процессов.

Для того чтобы учитывать особенности конкретной организации, ее инфраструктуры и бизнес-процессов, необходимо проводить анализ угроз и рисков, а также разрабатывать индивидуальные планы защиты. Такой подход может включать в себя использование MITRE ATT&CK в качестве основы для разработки подобных планов, но с учетом конкретных потребностей и особенностей организации, то есть использовать Security Vision SGRC.

7. Не учитывает новые угрозы: тут без дополнительной постоянной внутренней аналитики не обойтись. Каждый день любая база знаний устаревает, с каждым часом появляются новые угрозы, техники и тактики. Нужно постоянно держать руку на пульсе, использовать безграничные возможности гитхабов, отчетов аналитических агентств и поставщиков TI.

Для того чтобы учитывать особенности конкретной организации и степень подверженности ее инфраструктуры и бизнес-процессов каким-либо атакам в реальном времени, также необходимо проводить анализ угроз и рисков, разрабатывать индивидуальные планы защиты.

8. Не учитывает социальную инженерию: матрица MITRE ATT&CK не учитывает социальную инженерию, которая является одним из наиболее распространенных методов атак на компьютерные системы. Социальная инженерия — это настоящий бич мира ИБ. Год за годом мы наблюдаем тренды роста количества атак, но при этом позиция социальной инженерии остается неизменно превалирующей: примерно 70% (если брать среднюю от показателей Лаборатории Касперского, Positive Technologies, НКЦКИ), и тут, к сожалению, матрица бессильна. Там, где в процесс вмешивается человеческий фактор — техники и тактики описываются на уровне психологии, а обнаружение возможно только средствами поведенческого анализа.

Социальная инженерия — это метод манипулирования людьми, который используется злоумышленниками для получения доступа к конфиденциальной информации или выполнения других кибератак. Для борьбы с социальной инженерией необходимо принимать следующие меры:

Обучение сотрудников. Один из наиболее эффективных и распространенных способов борьбы с социальной инженерией. Сотрудники должны быть обучены распознавать признаки социальной инженерии и знать, как им следует действовать

Четкие правила безопасности. Они должны соблюдаться всеми сотрудниками и могут включать в себя запрет на передачу конфиденциальной информации по телефону или электронной почте, а также требование проверять подлинность запросов на доступ к информации

Использование технических средств. Для защиты от социальной инженерии компания может использовать такие технические средства, как антивирусное программное обеспечение, брандмауэры и системы обнаружения вторжений

Мониторинг активности. Компания должна мониторить активность сотрудников и обнаруживать любые необычные действия, которые могут указывать на социальную инженерию

Регулярное обновление политик безопасности. Компания должна регулярно обновлять свои политики безопасности, чтобы учитывать новые угрозы и методы социальной инженерии

Проведение тестирования на проникновение. Компания может проводить тестирование на проникновение, чтобы определить, насколько эффективны ее меры безопасности, и выявить слабые места, которые могут быть использованы злоумышленниками

В целом, борьба с социальной инженерией требует комплексного подхода, который включает в себя обучение сотрудников, установку правил безопасности, использование технических средств, мониторинг активности, регулярное обновление политик безопасности и проведение тестирования на проникновение.

9. Не учитывает уязвимости внутренней сети: чтобы матрица MITRE ATT&CK работала — внедряйте ее в реальную жизнь. Совмещайте MITRE ATT&CK с системами класса VM (Vulnerability Management), с моделью угроз, которая не может работать в отрыве от других СЗИ: идеальный классификатор в идеальном мире не учитывает уязвимости внутренней сети, которые могут быть использованы злоумышленниками для атаки на компьютерные системы.

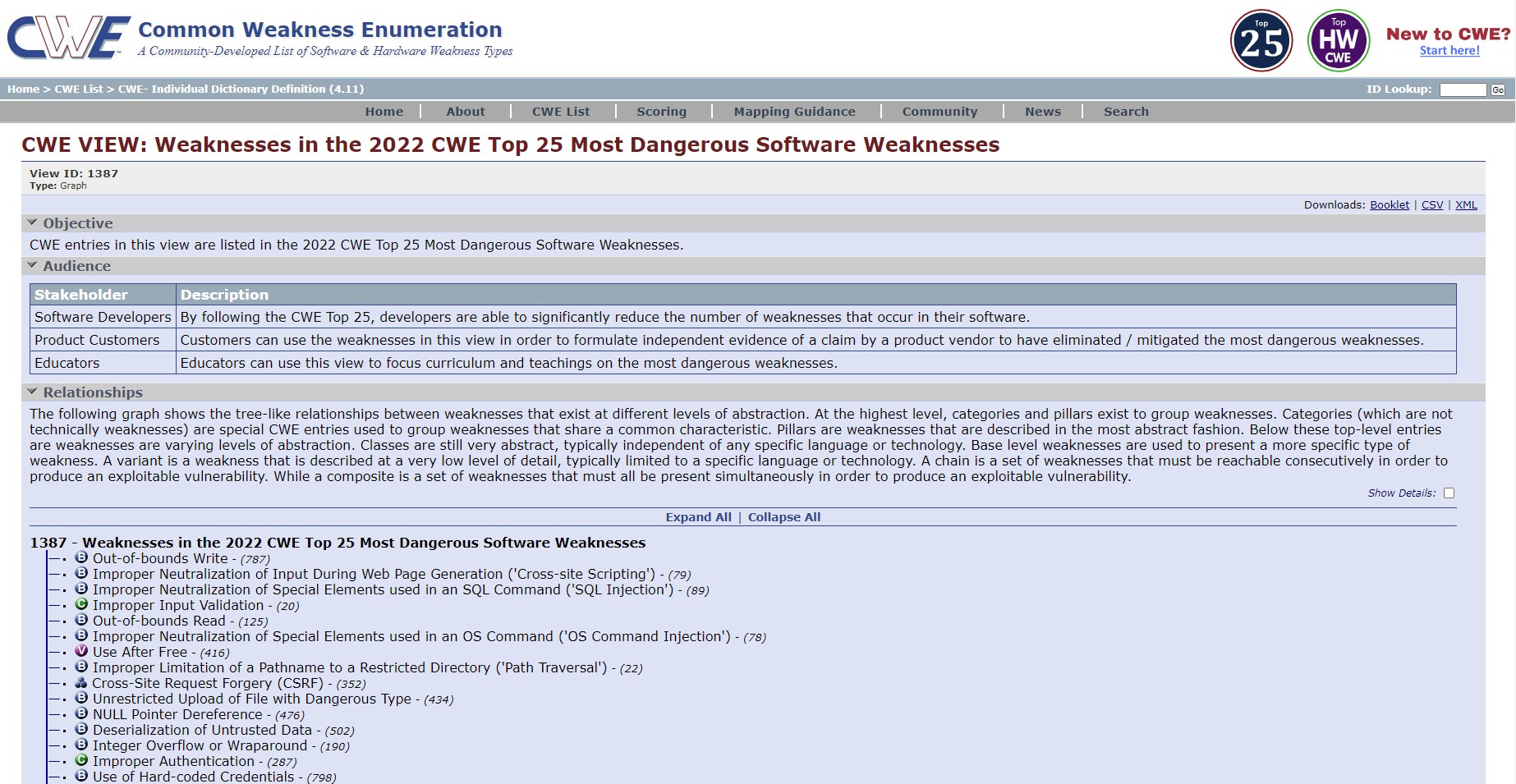

MITRE разработала другой стандарт — Common Weakness Enumeration (CWE), который описывает типичные уязвимости в программном обеспечении и может быть использован для описания уязвимостей внутренней сети. CWE включает в себя более 800 типов уязвимостей, которые могут быть использованы для описания уязвимостей внутренней сети, таких как уязвимости в протоколах сетевого уровня, уязвимости в системах управления доступом.

10. Не учитывает угрозы от внутренних пользователей: классифицировать поведение персонала и определить, допустимые ли действия выполняет пользователь, могут только средства для поиска аномалий и поведенческого анализа. Надо это учитывать и не ждать от MITRE ATT&CK невозможного.

Существуют другие матрицы, ГОСТы и прочие методические материалы, покрывающие внутренние угрозы; тот же ФСТЭК учитывает внутреннего нарушителя. Но главный среди подобных инструментов — матрица обнаружения внутренних угроз (Internal Threat Detection Matrix), которая была разработана компанией MITRE в 2018 году. Эта матрица описывает типичные действия внутренних злоумышленников и помогает организациям разрабатывать стратегии обнаружения и предотвращения таких угроз.

Матрица состоит из 12 категорий. Каждая категория включает в себя несколько подкатегорий (например, категория «Утечка конфиденциальной информации» включает в себя подкатегории «Утечка финансовых данных» и «Утечка интеллектуальных данных»), каждая из которых описывает типичные действия внутренних злоумышленников:

1. Аномальная активность пользователя. Эта категория описывает необычную активность пользователя, такую как попытки входа в систему в необычное время или с необычного места.

2. Кража учетных данных. Эта категория описывает кражу учетных данных, таких как логины и пароли.

3. Утечка конфиденциальной информации. Эта категория описывает утечку конфиденциальной информации, такой как финансовые данные или интеллектуальная собственность.

4. Несанкционированный доступ. Эта категория описывает несанкционированный доступ к системам или данным.

5. Несанкционированный доступ к сети. Эта категория описывает несанкционированный доступ к сети, например, через несанкционированный доступ к Wi-Fi.

6. Несанкционированный доступ к устройствам. Эта категория описывает несанкционированный доступ к устройствам, таким как компьютеры или мобильные устройства.

7. Несанкционированный доступ к приложениям. Эта категория описывает несанкционированный доступ к приложениям, таким как базы данных или электронная почта.

8. Несанкционированный доступ к облачным сервисам. Эта категория описывает несанкционированный доступ к облачным сервисам, таким как Dropbox или Google Drive.

9. Несанкционированный доступ к физическим ресурсам. Эта категория описывает несанкционированный доступ к физическим ресурсам, таким как серверные комнаты или хранилища данных.

10. Несанкционированный доступ к системам управления. Эта категория описывает несанкционированный доступ к системам управления, таким как Active Directory или системы управления базами данных.

11. Несанкционированный доступ к системам мониторинга. Эта категория описывает несанкционированный доступ к системам мониторинга, таким как системы мониторинга безопасности или системы мониторинга сети.

12. Несанкционированный доступ к системам

защиты. Эта категория описывает несанкционированный доступ к системам защиты,

таким как брандмауэры или системы обнаружения вторжений.

Заключение

Каждая организация имеет свои уникальные потребности и особенности, поэтому необходимо выбирать методы и инструменты, которые наилучшим образом соответствуют ее конкретным нуждам и целям. Кроме того, использование методов и инструментов должно быть частью комплексного подхода к защите информационной системы, который включает в себя обучение сотрудников, мониторинг активности пользователей, использование антивирусных программ и других технологий защиты. При всех своих плюсах и минусах MITRE ATT&CK может стать незаменимым инструментом, если вы научитесь правильно его использовать.

morkovchin

Спасибо за статью! Могли бы дать ссылку на Internal Threat Detection Matrix? У Митры есть MITRE INSIDER THREAT FRAMEWORK, доступный на https://insiderthreat.mitre.org/ , а также относительно молодой проект INSIDER THREAT TTP KNOWLEDGE BASE (https://github.com/center-for-threat-informed-defense/insider-threat-ttp-kb). Приведенную вами матрицу не нашел