Михаил Пименов, аналитик Security Vision

В России известны разные модели зрелости:

SW СММ (Capability Maturity Model for Software) (появился в результате взаимодействия министерства обороны США и института Software Engineering Institute — SEI)

Модель ОРМЗ (от сообщества PMI): определяет уровень зрелости по направлению управления проектами (существуют и иные модели, оценивающие зрелость в управлении проектами)

Идеи зрелости содержатся в стандарте ИСО 9000

Модель SPICE (Software Process Improvement and Capability determination)

Стандарт ISO 15504

CMMI — интегрированная модель технологической зрелости

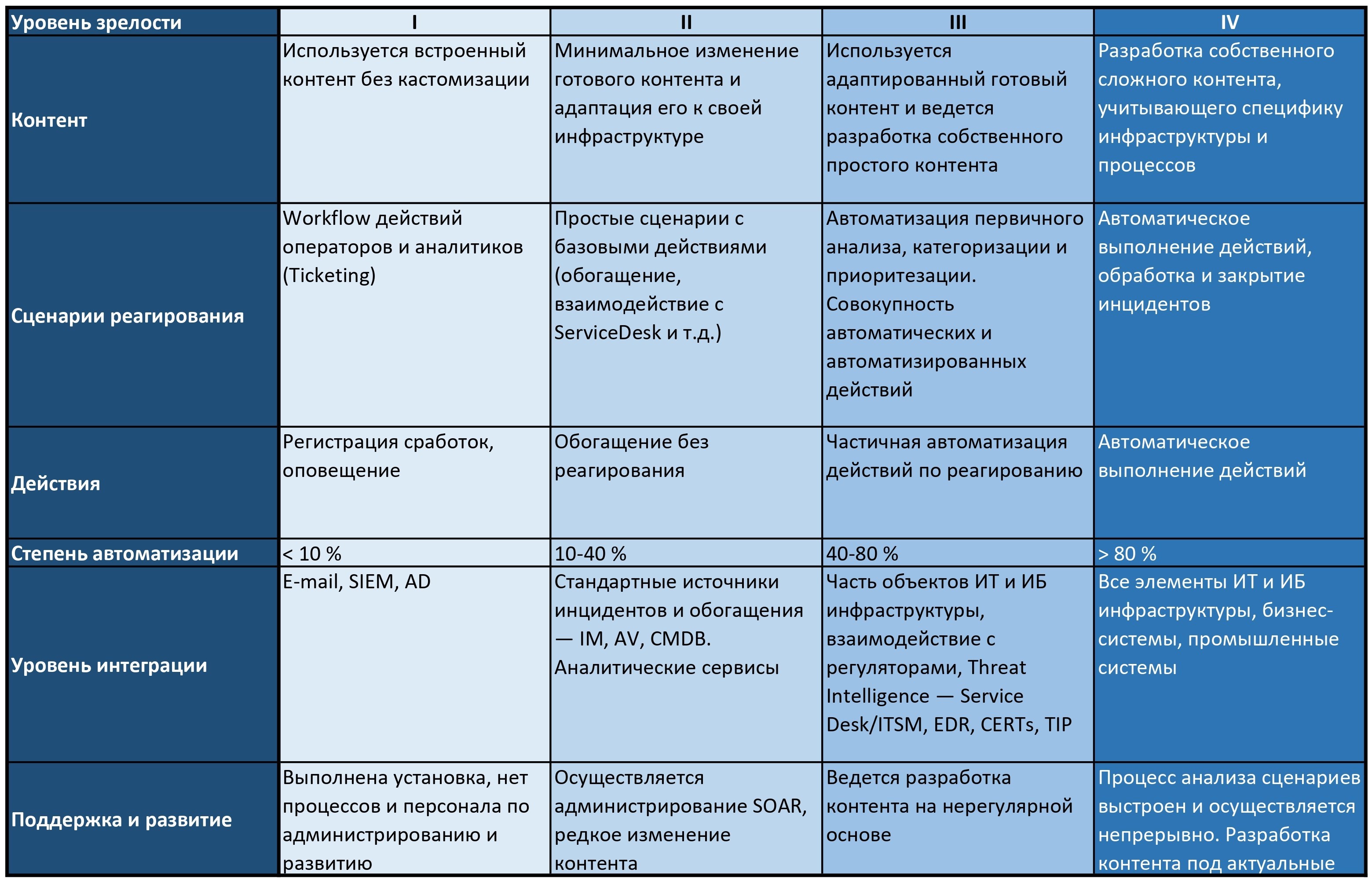

В этой статье мы попробуем взглянуть на модель зрелости компаний, внедряющих системы информационной безопасности класса IRP/SOAR. Здесь также существует масса интерпретаций и способов систематизации. Я предлагаю взглянуть на модель зрелости SOAR глазами специалистов Security Vision, которая базируется на экспертизе, полученной в результате десятков реальных внедрений систем класса IRP/SOAR.

Построение модели

Поскольку мы будем строить модель зрелости SOAR, хотелось бы сказать пару слов о предметной области. SOAR (Security Orchestration Automation and Response) — решение, предназначенное для формализации, автоматизации, улучшения и повышения прозрачности процессов реагирования в SOC или подразделении компании, отвечающем за информационную безопасность.

При построении собственной модели мы решили

использовать показатели, которые, как нам кажется, наиболее релевантно отражают

полноту использования возможностей SOAR и сложность задач, с которыми сталкиваются

компании:

Контент — спектр информации, которую использует компания для обнаружения атаки на свою инфраструктуру. К контенту относятся: сценарии реагирования, коннекторы, ролевая модель, метрики, отчетность и т.д.

Сценарии реагирования — плейбуки, которыми пользуются (или не пользуются) специалисты ИБ и основное назначение используемых сценариев

Действия — реагирование на угрозу, перечень действий доступных в той или иной ситуации

Степень автоматизации — насколько автоматизированы действия по обнаружению угроз и реагированию на инциденты. Общий процент сценариев и действий операторов, выполняемых SOAR

Уровень интеграции — количество и состав систем, с которыми ведется взаимодействие. Это могут быть смежные информационные системы, источники данных и внешние аналитические сервисы

Поддержка и развитие — как система администрируется и как осуществляется развитие функционала, степень понимания необходимости обновления и усовершенствования контента и процессов, чтобы не отставать от динамики роста внешних угроз

Ещё мы осознанно решили использовать 4 уровня зрелости, потому что это лучше укладывается в выбранные нами показатели и нашу статистику в целом. Подумалось, что так будет более честно, чем добавить ещё один уровень и «натягивать сову на глобус». Конечно, в реальном мире не всё так определенно и компании, находящиеся по одним показателям на третьем уровне, по другим могут быть на втором или четвертом, но мы всё же попытаемся выстроить некий образ компании на каждом уровне со своими характерными свойствами и особенностями.

Первый уровень

Что же отличает компании первого уровня? Подразумевается, что в них осуществляется базовый мониторинг событий безопасности: возможно, каким-то образом внедрена SIEM, возможно, осуществляется сбор информации с консоли и средств защиты. В организации нет сотрудников, ответственных за регулярный мониторинг и реагирование на события ИБ, то есть одни и те же люди администрируют, анализируют и реагируют. При таком подходе к мониторингу и с такими возможностями персонала, в организациях этого уровня обычно обрабатываются только критичные события, алерты среднего и низкого уровня как правило игнорируются. Это может быть фолзящая SIEM, выдающая такое количество событий, на которое просто невозможно отреагировать имеющимися ресурсами.

Часто компании первого уровня пользуются услугами MSSP-провайдеров для реализации функций 1-2 линии реагирования.

Второй уровень

Компании второго уровня отличаются реактивным реагированием на инциденты кибербезопасности, которое осуществляется на регулярной основе. Специалисты ИБ в таких компаниях осуществляют мониторинг и реагирование на угрозы, опираясь на свой личный опыт, при этом процессы реагирования никак не формализованы. Как правило, в таких организациях уже есть разделение на реагирование и администрирование отдельных СЗИ. За счет этого появляется время на тюнинг и совершенствование процессов, соответственно, снижается количество шума из различных источников и таким образом появляется возможность обработать большую часть алертов.

В компаниях второго уровня, кроме услуг MSSP-провайдеров, часто пользуются услугами форензики и malware analysis (по большей части постфактум, когда их уже взломали, чтобы разобраться в ситуации; но это тоже не плохо, потому что в результате расследования устраняется первопричина успешного взлома).

Третий уровень

На третьем уровне в компании сформирован SOC или отдельное подразделение, отвечающее только за информационную безопасность. Процессы мониторинга, анализа и реагирования на инциденты в таких компаниях формализованы, что снижает зависимость от конкретных людей и дает больше возможностей для масштабирования SOC. Это уже высокий уровень зрелости. Если на первом уровне SOAR использовался для учета инцидентов, на втором уровне добавлялось реагирование, то на третьем перед SOAR ставится задача повышения эффективности подразделения, отвечающего за информационную безопасность. В таких организациях используются расширенные средства аналитики, современные подходы к анализу и реагированию, они самостоятельно занимаются киберразведкой, проводят киберучения для повышения уровня своих сотрудников.

Четвертый уровень

Самый высокий уровень зрелости характеризуется проактивным реагированием на угрозы ИБ. Процессы в таких организациях совершенствуются на постоянной основе, и под это выделены отдельные аналитики, причем регламентирован даже подход к улучшению процессов. О четвертого уровня устойчивы к новым угрозам. Автоматизировано значительное количество процессов, причем не только реагирования, но и вообще всех процессов внутри ИБ-подразделения.

Это, конечно, несколько идеализированная картина, и на практике немногим удается добраться до этого уровня, потому что это, с одной стороны, весьма затратно, а с другой - у компании должна быть сильная мотивация, так как процесс восхождения на высший уровень зрелости всегда долог и труден.

Модель зрелости пригодилась

Если кто-то в процессе чтения задался вопросом: «А для чего эта модель вообще нужна?», то отвечаю — нам модель зрелости SOAR пригодилась при разработке коробочной версии IRP/SOAR 2.0. Мы понимали, что целевая аудитория будет разной и что новый продукт должен хорошо масштабироваться, не теряя эффективности.

В IRP/SOAR 2.0 впервые была реализована концепция динамических плейбуков, заключающаяся в автоматической адаптации планов реагирования под конкретную ситуацию сработавшего инцидента, что как раз поможет повысить эффективность уровня обработки инцидентов за счет автоматизации и экспертных подсказок.

Мы вообще уверены, что наша задача — улучшать и помогать оптимизировать процессы SOC-центра, и если во время внедрения или эксплуатации удается повысить уровень зрелости ИБ, мы считаем, что работа сделана хорошо.