Технологическая сингулярность ожидается только через 15 лет, но фазовый переход Positive Hack Days происходит прямо сейчас. Пятый форум посетили рекордное число участников — более 3500 человек, что сравнимо с ведущими международными хакерскими конференциями, а количество докладов, секций и различных активностей перевалило за сотню. На площадке состоялась невероятная конкурсная программа со взломом ракет, электроподстанций, банкоматов, железной дороги, а главные хакерские соревнования года PHDays CTF выиграла команда More Smoked Leet Chicken, лучше всех преуспев в увлекательных биржевых спекуляциях, — поздравляем! Но обо всем этом мы подробно расскажем чуть позже. В данном материале коротко рассмотрим ряд сугубо практических техник и рекомендаций, которые мы отметили 26 и 27 мая в ЦМТ.

Цвет дня против социальной инженерии

Основатель первой в мире тематической интернет-площадки social-engineer.org Крис Хаднаги на PHDays в докладе «Социальная инженерия в шутку и всерьез» поделился опытом защиты бизнеса от атак хакеров, использующих психологические методы. Одна из его историй была про беременную девушку, которая сумела проникнуть в наиболее критически важную часть офиса — в серверную комнату, защищенную различными средствами аутентификации.

На вопрос, не хотим ли мы, чтобы люди, изучив все виды психологического воздействия, становились бездушными роботами, Крис Хаднаги ответил, что меняются только технологии, а люди всегда останутся людьми, и привел еще один пример из своей практики. В одной из компаний на корпоративном сайте каждое утро стали размещать изображение с цветом дня. И в случае фишинговых атак, когда злоумышленник выдает себя за сотрудника IT- или HR-отдела с целью выяснить конфиденциальную информацию, работнику достаточно было вежливо поинтересоваться сегодняшним цветом дня. Мы используем пропуска для входа в офис, и своеобразные пропуска должны быть и у других каналов доступа, в этом нет ничего дурного.

Как узнать, что телефон прослушивают

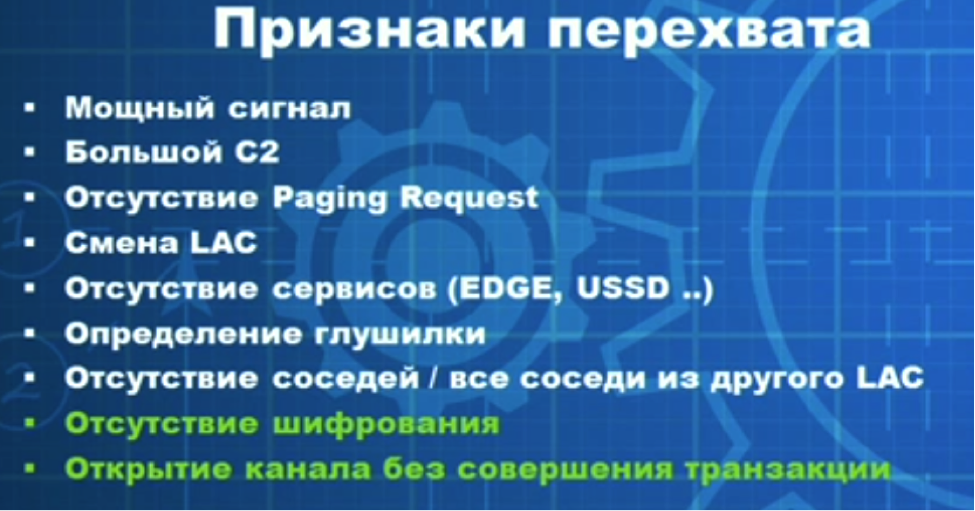

Сергей Харьков в ходе доклада «Защита от перехвата GSM сигнала» рассказал об основных признаках прослушки, а также об аппаратных и программных методах диагностики. Например, чтобы переключение произошло, атакующему надо заставить ваш аппарат подключиться к своей виртуальной соте, иначе телефон найдет лучшую альтернативу. Поэтому одним из признаков того, что ваш аппарат подсоединили к виртуальной базовой станции злоумышленника, является высокая мощность сигнала и неестественно высокое значению коэффициента C2, отвечающего за приоритет выбора соты.

На PHDays V вообще уделяли много внимания вопросам безопасности мобильной связи. Эксперт Positive Technologies Дмитрий Курбатов провел отдельный мастер-класс по этой теме, после которого любой желающий мог принять участие в конкурсе MiTM Mobile и попытаться проникнуть в сеть нашего небольшого оператора связи, специально созданную для конкурса. Участники могли осуществить самые различные операции: перехват SMS, USSD, телефонных разговоров, работа с IMSI-catcher, взлом ключей шифрования с помощью kraken и клонирование мобильных телефонов. Райтап о самых интересных моментах конкурса будет вскоре опубликован.

Зачем хакеры атакуют Олимпиаду

В круглом столе, посвященном расследованию инцидентов в крупных инфраструктурах, приняли участие Владимир Кропотов, Федор Ярочкин, Кевин Вильямс, Джон Бомбанек и другие специалисты по защите инфраструктурных объектов. В частности, Кевин, будучи сотрудником британской спецслужбы NCCU, имел непосредственное отношение к защите Олимпиады в Лондоне, а Владимир представлял Positive Technologis, которая помогала защищать ВГТРК на Олимпиаде-2014. Как отметил Федор Ярочкин, в модель угроз при обеспечении безопасности крупных спортивных событий входят далеко не только хактивисты или хулиганы, наиболее опасная категория – различные виды криминального бизнеса, связанного с тотализаторами, любое изменение ситуации может принести высокую прибыль. Кевин Вильямс рассказал, что в Британии хорошо зарекомендовала себя практика сотрудничества с центрами CERT, которые выступают как посредники между государством и компаниями.

Как помочь системе предотвращения вторжений

Компьютерные взломщики научилось сбивать с толку механизмы самообучения, заложенные в системах обнаружения сетевых вторжений. Специалист по искусственному интеллекту Кларенс Чио в своем докладе «Методы обнаружения сетевых атак на основе технологии самообучения» рассмотрел ряд моделей, применяемых в IPS системах, основанных на PSA, кластеризации и т.д. Должны ли люди использовать техники, основанные на правилах или машинном обучении? Кларенс Чио считает, что методы самообучения (ML-техники) прекрасны только в теории, но в реальном мире они пока не так впечатляют.

Самая безопасная мобильная платформа

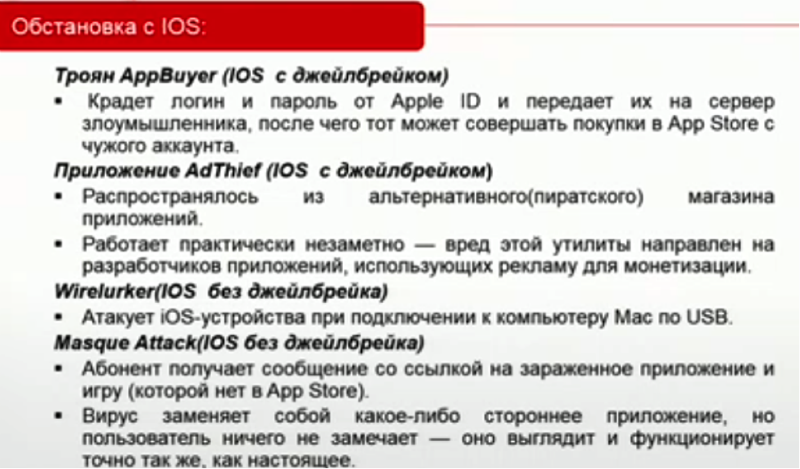

ИБ-эксперты Денис Горчаков (перешедший в Альфа-банк из Positive Technologies) и Николай Гончаров (МТС) в докладе «Противодействие мобильному фроду на сети оператора связи» поделились, в частности, информацией о самой защищенной мобильной операционной системе. Почетное звание досталось Windows Phone, для которой пока не было зарегистрировано еще ни одной серьезной эпидемии. Что касается, например, iOS, то для этой системы существует множество приложений, атакующих устройства как с джейлбрейком, так и без него. С самой популярной мобильной системой совсем все плохо, причем по данным Android Security Report 2015, уровень распространения вредоносного ПО для Android в России в 3-4 раза выше среднего.

Эдвард Сноуден в вашей клавиатуре

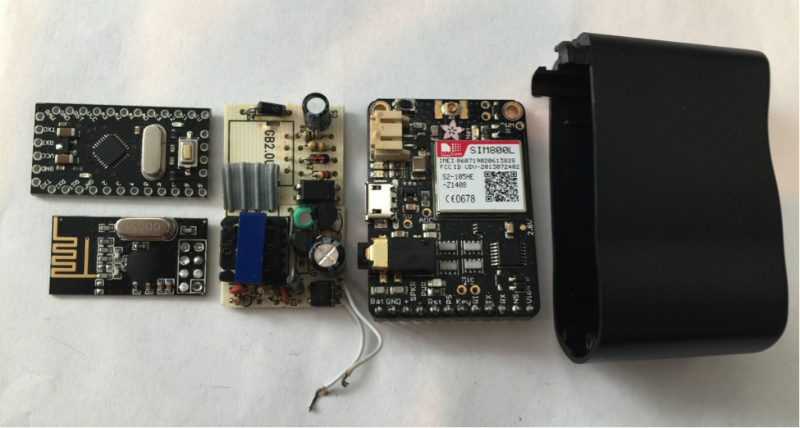

Беспроводные клавиатуры не только способны разрядиться в самый неподходящий момент, но и могут раскрыть вашу конфиденциальную информацию. На эту проблему обратил внимание Андрей Бирюков, системный архитектор по информационной безопасности в компании MAYKOR, рассказавший о концепцию keysweeper — простого устройства на базе макетной платы Arduino в форме зарядки, которое перехватывает сигналы от клавиш, нажатых на беспроводной клавиатуре, и передает данные злоумышленнику. Проверка на вирусы и уязвимости компьютера может выявить шпионскую программу на ПК, но не защитит от keysweeper.

Браузер жертвы как инструмент сканирования

Дмитрий Бумов (ONsec), известный специалист по деанонимизации, в докладе «Не nmap'ом единым» рассказал, как можно сканировать внутреннюю инфраструктуру с помощью браузера жертвы без использования JavaScript (может быть отключен, что потребует XSS) и не запуская nmap. Нужно всего лишь заставить жертву пройти по нужной ссылке, дождавшись, когда клиент зайдет на необходимый DNS-адрес.

Лучшее время для ловли Wi-Fi

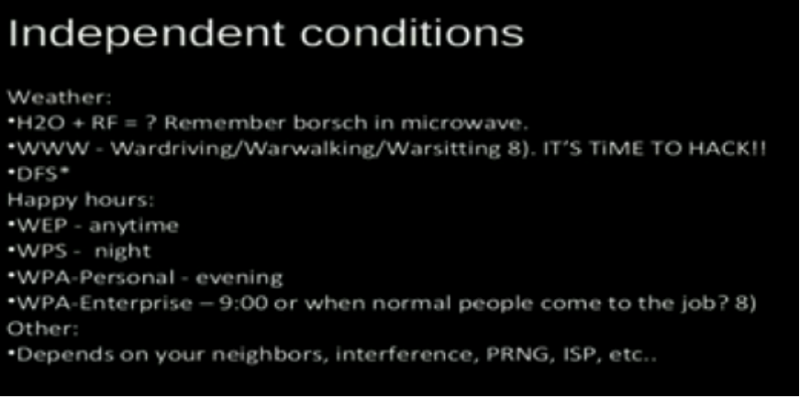

Исследователь Олег Купреев в докладе «Обзор малоизвестных нюансов WiFi» обратил внимание на временные периоды и погодные условия, наиболее предпочтительные для хакеров при взломе Wi-Fi. Мощность высокочастотного сигнала во время дождя будет ниже, поэтому для атаки на тысячи пользователей у метро хакер скорее выберет другой день. На DDoS-охоту WFS с помощью mdk3 обычно выходят за полночь. Вечером делать это не только неудобно (единственные не пересекающиеся каналы — это 1, 6, 11), но и рискованно, если перегружать сеанс каждый пять секунд, у человека, который смотрит сериал в онлайне, могут возникать подозрения. WAP Enterprise взламывают утром, когда в офисах включаются компьютеры.

Как заставить вендора закрыть уязвимости

В марте ФСТЭК открыла общий доступ к официальной базе данных угроз и уязвимостей, где были описаны свыше полутора сотен угроз и более 10 тысяч уязвимостей. В ходе круглого стола «Роль экспертного сообщества в формировании банка данных угроз информационной безопасности» начальник управления ФСТЭК России Виталий Лютиков рассказал, что одной из причин появления государственного ресурса был запрет юристов на ссылки в документах РФ на сторонние CVE-базы. При этом ФСТЭК принял на себя обязательства по проверке уязвимостей нулевого дня и переписке с производителем.

Уязвимости onion-пространства

Сохранить анонимность в onion-ресурсах внутри DarkNeta не столь просто, как кажется на первый взгляд. Эксперты «Лаборатории Касперского» Денис Макрушин и Мария Гарнаева рассказали, какую информацию о пользователе Tor могут получить внешние пользователи. Денисом, в частности, для экспериментов была разработана пассивная система сбора трафика Exit-нода, которая обладала двумя ключевыми свойством — пропускала трафик по всем портам и содержала в себе сниффер, отлавливающий все HTTP-соединения с заголовком Referer. Если человек внутри Tor кликает на ссылку и переходит во внешний веб, то этот пакет отлавливается. Обнаруженные сайты содержали в основном объявления о продаже паролей, древних базах данных. Авторы доклада «Где заканчивается анонимность в анонимных сетях» также выяснили, что примерно треть onion-ресурсов содержат уязвимости и позволяют выполнить произвольный Javascript-код.

Масалович и поиск забытых файлов конфигураций

Далеко не все умеют столь увлекательно рассказывать истории, как пятикратный участник PHDays Андрей Масалович (Инфорус), — по истечении часа зрители решили не отпускать эксперта по конкурентной разведке и организаторы продлили доклад «Никаких оттенков серого». Рассказав один из своих 700 сравнительно честных способов получения доступа к логинам, паролям и базам сайта (угадав имя забытой админом резервной копии файла конфигурации CMS), Андрей перешел к главной теме — необходимости выработать привычку сомневаться в достоверности мультимедийной, графической и текстовой информации.

Ниже — демонстрация во Франции.

Определение «фотошопа» на фотографиях

Проблемы достоверности информации обсудили и на конкурсе от Almaz Capital среди стартап-проектов в области кибербезопасности. Принять участие в соревновании могли любые группы разработчиков и инженеров. Создавать свою компанию к данному этапу не требовалось, но команда и прототип решения должны были быть представлены.

Грант в размере 1,5 млн рублей получила компания SMTDP Tech, которая придумала своего рода «антифотошоп» — технологию для определения исправлений в фотографии или видео. Данная разработка может быть полезна для выявления фальсификации изображений статичного билборда при фактической продаже его нескольким заказчикам или подретушированного на фото автомобиля после аварии для страхования его задним числом.

Каким будет шифрование

Советник Almaz Capital Уитфилд Диффи стоял у истоков понятия «электронная цифровая подпись» и принципов ассиметричного шифрования, а 26 мая поделился своим прогнозами на PHDays. «Мы могли бы сейчас строить настоящие цифровые крепости и поднять методы защиты информации на новую высоту, если бы на оборону тратили столько же денег, сколько на нападение, — говорил Уитфилд Диффи с огромных плазменных экранов PHDays. — Сегодня большие надежды связывают с квантовой криптографией, более точный термин для которой — квантовое распределение ключей. Уверен, эта технология позволит избежать большинства проблем при транспортировке, но я пока не знаю, как реализовать это технически, возможно, через радио- или вибро-коммуникации. Еще одна технология, о которой ходят много разговоров, — гомоморфное шифрование, однако я скептично отношусь к такому виду шифрования — у человека просто может не оказаться достаточно производительного компьютера для расшифровки сообщения».

Лингвисты выйдут из тени

Внимательно вглядывались в будущее и на секции «ИБ — профессии будущего», модератором которой был специалист Positive Technologies Евгений Миньковский, а среди участников дискуссии присутствовали член Российской академии наук, директор одного из крупнейших учебных центров, представители бизнеса и государства. Какие специальности и технологии будут востребованы в отрасли ИБ через пять лет? А через пятнадцать? В конце встречи проводилось голосование экспертов, которое принесло весьма неожиданный результат — главной ИБ-профессией в будущем будут… лингвисты. Впрочем, такая точка зрения вполне согласуется с «Атласом новых профессий», опубликованном агентством стратегических инициатив Сколково. В этом списке специальность «цифровой лингвист» названа в числе наиболее перспективных. Такие специалисты будут разрабатывать лингвистические системы семантического перевода и обработки текстовой информации, а также новые интерфейсы общения между человеком и компьютером на естественных языках.

С видеоверсиями этих и других выступлений, прозвучавших на PHDays, можно ознакомиться на сайте форума по адресу: www.phdays.ru/broadcast.

Комментарии (5)

Loxmatiymamont

01.06.2015 12:36А почему вы не хотите нарезать видеопоток на отдельные доклады и загрузить на тот же ютуб?

EnterSandman

SMTDP — открыл RAW фотошопом, сохранил как JPG, скормил — говорит ваша фотка обрабатывалась фотошопом и нифига она не настоящая. Дайте мне тоже полтора млн за определение заголовка PS в файле