Сегодня уже не так часто услышишь о важности частной переписки, о методах её защиты и шифровании переписки. Но я всё равно решил взглянуть на два популярных почтовых сервиса с end-to-end шифрованием: Tutanota и ProtonMail. Они предлагают безопасную переписку с шифрованием всех писем. Давайте разберём подробно, что дают оба сервиса, и стоит ли прятать свою переписку от ФСБ или других спецслужб и конкурентов.

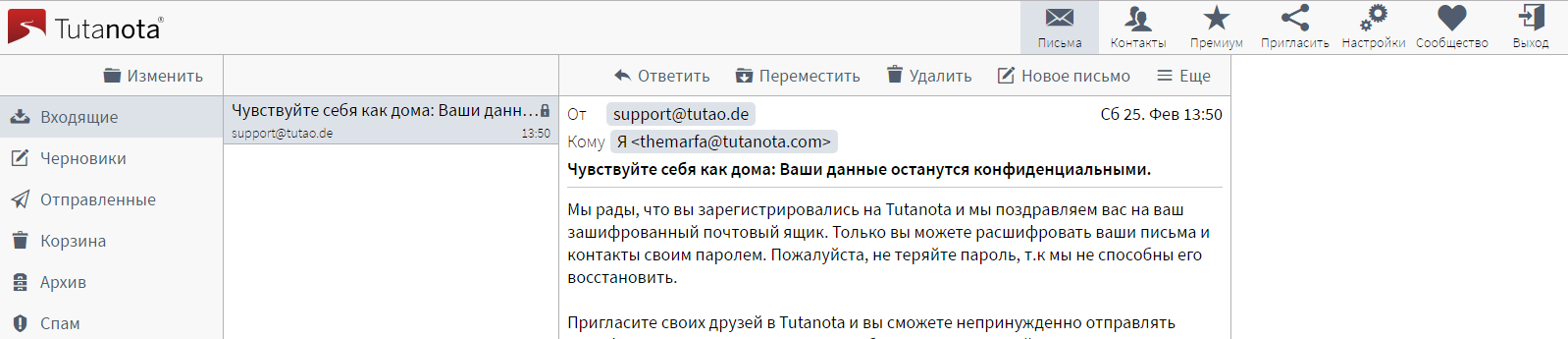

Tutanota

Tutanota — бесплатный почтовый сервис от немцев, который предоставляет шифрование почтовой переписки для своих клиентов.

Плюсы:

- Русскоязычный интерфейс.

- Простая регистрация.

- Бесплатный тариф.

- Веб-версия, iOS и Android.

- Возможность развернуть сервер на своём домене.

Минусы:

- В бесплатном аккаунте только 1 Гб хранилища.

- Нет поддержки облачных хранилищ.

- Нет двухфакторной аутентификации.

- Нет возможности получения почты по IMAP сторонними клиентами.

Регистрация в сервисе гораздо проще, чем в обычных почтовых провайдерах. От вас потребуется лишь выбрать имя почтового ящика и указать пароль, после чего сразу же можно начать пользоваться своей новой защищённой почтой.

Как видно из скриншота ниже, Tutanota не обладает красочным интерфейсом. Но не это здесь главное. Как и в любом почтовом сервисе, здесь есть стандартное распределение писем по папкам: Входящие, Черновики, Отправленные, Корзина, Архив и Спам. При создании нового письма или ответе на полученное, вы также найдёте все стандартные функции: пересылку, скрытых адресатов и прочее. Ещё можно прикреплять файлы к письмам.

Для входящих писем можете настроить правила фильтрации. Из интересных вещей в Tutanota стоить отметить возможность прикрепления нескольких псевдонимов к одному почтовому ящику. Правда, такая возможность есть только в платной версии сервиса. Максимальное ограничение на письмо с учётом вложений составляет 25 Мб.

О безопасности

Как и большинство сервисов, борющихся за безопасность, Tutanota выложили свой исходный код на Github. Поэтому сообщество разработчиков может самостоятельно проверить код сервиса на «закладки» и прочие небезопасные штуки.

Шифровка и дешифровка данных всегда происходит локально на устройства при авторизации в сервисе. В качестве ключа шифрования используется ваш пароль. Поэтому его не стоит забывать, так как даже разработчики не в состоянии помочь его вспомнить. Исключение составляет корпоративная версия Tutanota. В ней администратор домена может сбросить пароли пользователей.

Вся переписка шифруется end-to-end и не передаётся никаким третьим лицам. Шифрованию подвергаются сами письма: тема, содержимое, вложения и список контактов. Tutanota имеют доступ лишь к метаданным письма, таким как отправитель, получатель и дата письма. Что, в принципе, понятно, но разработчики обещают в будущем полное шифрование писем.

Шифрование писем при отправке между пользователями Tutanota происходит при помощи стандартизированных алгоритмов AES с ключом шифрования 128 бит и RSA с 2048 бит. Письма в сторонние сервисы шифруются при помощи AES 128 бит. Алгоритм шифрования наглядно показан на картинке ниже, где отображена отправка и получение писем внутри и вне сервиса.

Отправить письмо в другой почтовый сервис можно двумя способами: защищённым и нет. Поговорим о защищенном способе. Для отправки таких писем вам нужно обменяться с получателем уникальным паролем, которым будет зашифрована вся ваша переписка. Это можно сделать через любой сторонний сервис или устно. После первой отправки письма и ввода пароля получателем, ключ шифрования сохраняется в вашей адресной книге и про него можно забыть. Вся почта автоматически будет шифроваться.

Такие письма нельзя просмотреть в стандартных почтовых клиентах. Получателю придёт ссылка, по которой он сможет получить доступ к письму в браузере компьютера или смартфона.

Сервера Tutanota находятся в Германии, а значит, сервис подчиняется законам этой страны. Но в любом случае раскрыть переписку разработчики не могут. Как я говорил выше, вся переписка шифруется локально и третья сторона не может получить к ней доступ.

Анонимность сервиса заметна уже на этапе регистрации, где от вас не требуется никаких личных данных. IP-адреса не хранятся сервисом и обрезаются при отправке писем. Таким образом, ваше местоположение постоянно скрыто. За премиум-возможности можно заплатить анонимной валютой Bitcoin. Конечно, сервис ведёт технические логи для обработки ошибок. Но они хранятся 14 дней и не содержат никакой личной информации о пользователе.

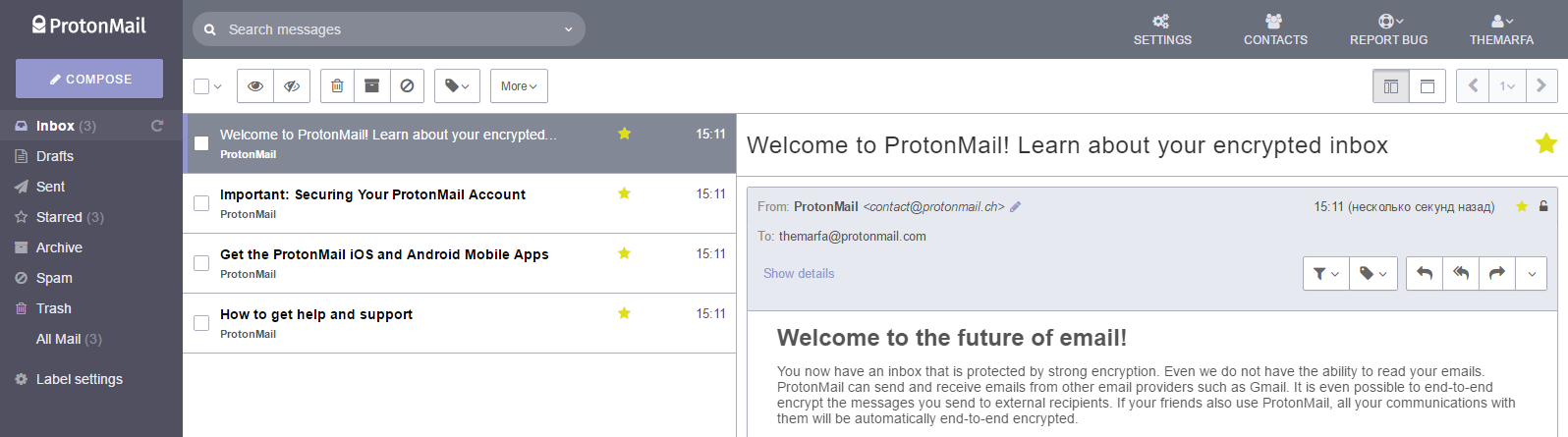

ProtonMail

Теперь поговорим о более известном сервисе для защищённого обмена почтой ProtonMail.

Плюсы:

- Веб-интерфейс и мобильные приложения.

- Двухфакторная аутентификация.

- Тонкие настройки внешнего вида.

- Настройки безопасности.

- Шифрование при помощи PGP.

Минусы:

- Нет русского языка.

- В бесплатной версии доступно лишь 150 сообщений в день.

- В бесплатной версии 500 Мб хранилища.

- Ограничения расширяются, но остаются даже в платной версии (есть тарифный план без ограничений).

В ProtonMail при регистрации не запрашиваются никакие личные данные. От вас требуется выбрать имя для почты и указать пароль, при помощи которого будут шифроваться письма. Необязательным полем является дополнительный адрес почты, на который можно будет восстановить пароль. Во время процесса регистрации генерируются ключи шифрования, а по окончании появляется капча, чтобы убедиться в вашей человечности.

Интерфейс ProtonMail менее аскетичный, чем у своего собрата. Здесь, кроме стандартных почтовых функций, можно найти и такие уже привычные вещи, как звёздочки для избранных писем и ярлыки. Интерфейс можно настроить под себя и изменить отображение писем с горизонтального на вертикальное. Письма можно сортировать по различным параметрам. Например, по дате или объёму. Кроме этого, разработчики предусмотрели поиск по почте.

В целом ProtonMail больше похож на привычные нам почтовые сервисы, и по своим функциям он не уступает конкурентам. Перемещение писем, просмотр «тела» письма, удобное форматирование и многое другое. В настройках сервиса вы можете включить двухфакторную аутентификацию, отключить возможность восстановления пароля и настроить уровень логирования.

О безопасности

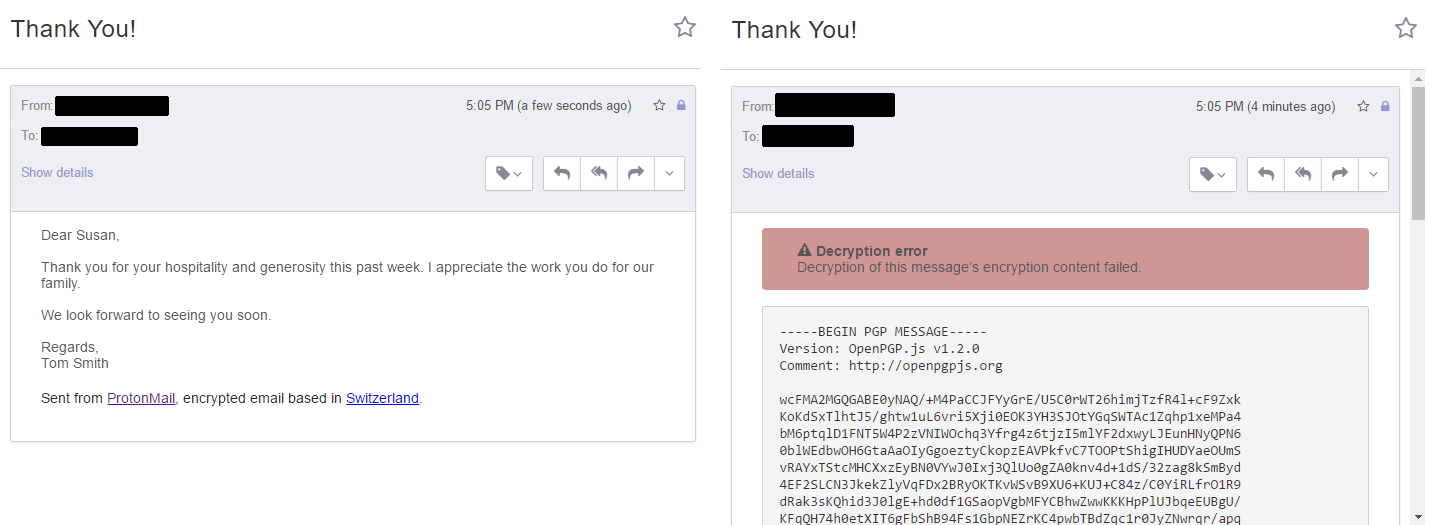

Все данные, передаваемые через сервис, защищены шифрованием. «Тело» и вложения письма зашифрованы end-to-end, но тема письма не защищена. Это сделано из-за того, что разработчики используют PGP-алгоритм, который зависит от стандартов передачи данных по протоколу SMTP. Разработчики пошли на эту уступку, чтобы не ограничивать шифрование писем только между клиентами сервиса. PGP-алгоритм позволяет пользоваться перепиской независимо от используемого почтового клиента.

Для отправки писем вне сервиса вы можете использовать защищённый метод и незащищённый. В первом случае ваши письма остаются зашифрованными end-to-end. Во втором для отправки писем будет использоваться метод шифрования TLS, который поддерживает большинство популярных почтовых сервисов. Однако в этом случае у третьих лиц появляется возможность получения доступа к вашей переписке. При этом вся почта внутри ProtonMail недоступна третьим лицам независимо от метода отправки писем.

Сервера ProtonMail находятся в Швейцарии и разработчик подчиняется законам этой страны. При законном запросе от суда разработчики в состоянии предоставить тему всех писем.

Так как вся инфраструктура сервиса базируется на работе с алгоритмом PGP, на сайте разработчика не описаны конкретные характеристики шифрования. Но Википедия всё знает:

«Шифрование PGP осуществляется последовательно хешированием, сжатием данных, шифрованием с симметричным ключом, и, наконец, шифрованием с открытым ключом, причём каждый этап может осуществляться одним из нескольких поддерживаемых алгоритмов. Симметричное шифрование производится с использованием одного из семи симметричных алгоритмов (AES, CAST5, 3DES, IDEA, Twofish, Blowfish, Camellia) на сеансовом ключе. Сеансовый ключ генерируется с использованием криптографически стойкого генератора псевдослучайных чисел. Сеансовый ключ зашифровывается открытым ключом получателя с использованием алгоритмов RSA или Elgamal (в зависимости от типа ключа получателя). Каждый открытый ключ соответствует имени пользователя или адресу электронной почты. Первая версия системы называлась Сеть Доверия и противопоставлялась системе X.509, которая использовала иерархический подход и была основана на удостоверяющих центрах, добавленный в PGP позже. Современные версии PGP включают оба способа»

Какой сервис выбрать?

Оба сервиса показывают себя как отличные решения для защиты частной почтовой переписки, и выбрать можно любой из них. В качестве основных параметров выбора остаются цена и совместимость с другими почтовыми клиентами.

Более дешёвый вариант — Tutanota. Но есть несколько главных минусов. Первый: вы не сможете пользоваться сторонними почтовыми клиентами. Второй: получатели ваших писем в сторонних сервисах будут вынуждены читать переписку в браузере с вводом пароля.

ProtonMail — своего рода шифрованная почта для «домохозяек». Минус: цена. Скорее всего, вам придётся оплатить подписку на сервис. С другой стороны, вы получите возможность «бесшовной» переписки со всем миром независимо от почтового провайдера или клиента.

От редакции

21 апреля в «Нетологии» запускается курс «Big Data: основы работы с большими массивами данных». На нем мы расскажем о том, что же это такое, какие есть методы анализа, на чем строятся и как работают системы и научимся реальной работе с массивами больших данных. Работая с Big Data, можно повысить свою квалификацию, научиться применять в жизни и работе данные, и понять, зачем шифровать или не шифровать свои переписки.

Комментарии (18)

lorc

22.03.2017 20:30+3Но в любом случае раскрыть переписку разработчики не могут. Как я говорил выше, вся переписка шифруется локально и третья сторона не может получить к ней доступ.

Разработчики могут отдать вместе со страничкой специальный javascript, который будет в фоне локально расшифровывать все письма и сливать их на удаленный сервер. Не знаю, обязаны ли они делать такое по законам Германии. Но теоретическая возможность получить всю вашу переписку и них есть.

Можно получить ключ от SSL сертификата от разработчиков и сделать mitm с загрузкой «плохого» скрипта. Теоретически.

Гугл может установить на ваш телефон модифицированное приложение, которое в фоне будет вычитывать письма, расшрифровывать их и отправлять на сервер третьей стороны. Опять же, не знаю, если законный способ заставить гугл делать это. Скорее всего нет. Но теоретически это возможно. Ключи для подписи приложения можно получить у разработчиков.

Атаки не то что бы прямо очень распространенные. Но осуществимые.

А при использовании менее законных методов — спектр подходов существенно расширяется.

Stiver

22.03.2017 21:50Не знаю, обязаны ли они делать такое по законам Германии.

Не обязаны и нет возможности принудить. Например, в Германии нет понятия «gag order» и подобных.

Marfapr

22.03.2017 22:18Если с такой стороны подходить, то ничего защищенного вообще нет.

lorc

22.03.2017 22:39+2Ага. Есть более защищенные вещи, есть менее защищенные вещи.

Поэтому перед тем как думать о защите, надо подумать: от чего мы защищаемся? Если от любопытных коллег/друзей/супруги — то хватит и ящике на джимейле с нормальным паролем и двухфакторной аутентификацией (и не забывать блокировать компьютер). Если от конкурентов — то скорее всего хватит корпоративного почтового сервера. Если от полиции (прокуратуры, судов) своего правительства — достаточно вынести почту за пределы юрисдикции правительства (например, поднять свой сервер в облаке Амазона, или юзать ту же гуглопочту). Если от мелких спецслужб — то да, Protonmail/Tutanota равно как и гмыло будут неплохим выбором (но всё равно мне было бы неуютно хранить такие секреты не у себя). Если от ЦРУ/ Моссада — то только end-to-end шифрование самособранным PGP исключительно на локальной машине у которой нет доступа в сеть. Или даже одноразовым шифроблокнотом, с помощью ручки и листочка бумаги.

nikitasius

22.03.2017 23:04+3Н-И-К-А-К-О-Й.

tutanota.com

- tutanota.com. 599 IN MX 0 mail.tutanota.de.

- tutanota.com. 488 IN NS ns23.irondns.net.

- tutanota.com. 488 IN NS ns22.irondns.net.

com + net — под контролем Verisign = USA, DNS в Германии, где тотальная слежка.

protonmail.com

- protonmail.com. 339 IN MX 5 mail.protonmail.ch.

- protonmail.com. 339 IN MX 10 mail1.protonmail.ch.

- protonmail.com. 938 IN NS ns2.protonmail.ch.

- protonmail.com. 938 IN NS ns1.protonmail.ch.

com — под контролем Verisign = USA, так что новый главный домен взамен .ch отпадает. Следом швейцария… с осени 2016 года в швейцарии новый закон, который должен свести на нет плюшки швейцарии и врыть их хостинг ее в одну яму с германией.

Кто же остался?

Прогнившийевросоюз. Законы и доступе к информации очень и очень классные и гарантируют удар по жбану, если кто-то получает доступ к вашим данным. Не все страны, конечно следуют ему. Домен — .eu/.fr, сервера во франции или румынии.

Там поднимается почтовый сервис, которые через `blablabla sieve gpg` шифрует письма паблик ключами, которые были залиты на сервер, благо гайдов полно. На диске используется ecryptfs.

kozzztik

22.03.2017 23:06+2Мне очень нравятся такие решения. Опенсорс гарантирует, что сообщения зашифрованы. Но кто гарантирует что именно этот код крутится на серверах, и что почта не будет откопирована перед шифрованием. Никто.

nikitasius

23.03.2017 00:03+2так и есть. Я это всегда пытаюсь донести до хипстеров, которые с пеной у рта доказывают какие этот протонмейл или румынский хостинг немца защищенные.

Только свой собственный хостинг на дедике будет гарантированно защищенным, когда дедик отрубает питание при открытии корпуса сервера.

avost

23.03.2017 01:16Какая вам разница что крутится на сервере? Вам надо верифицировать то, что крутится у вас на клиенте.

klev

А почему выбор ограничивается только сторонним сервисом, ведь есть возможность расширить функционал GMail за счёт стороннего расширения? Конечно там не будет анонимности, зато всё что есть в GMail в добавок к PGP End-to-End шифрованию.

saboteur_kiev

Чтоже вы раньше молчали? Напишите об этом статью!

autuna

Вроде уже была.

https://habrahabr.ru/post/133207/

riot26

И ещё https://addons.mozilla.org/ru/thunderbird/addon/enigmail/

klev

https://habrahabr.ru/post/190130/

saboteur_kiev

Я подумал, что вы заметили в моем комменте сарказм.

Но раз нет, тогда еще уточню — а почему в вашей статье (https://habrahabr.ru/post/190130/ ) выбор ограничивается только gmail и плагином для файрфокс, ведь есть же и сторонние сервисы?

klev

Сарказма сразу не заметил, да и сам мой комментарий слишком уж жестковат.

А по поводу вашего вопроса, я согласен, кому то проще и удобнее расширить функциональность GMail, а кому то проще и удобнее открыть новый ящик на стороннем сервисе, заточенным под эту задачу. Как говорится, чем больше разных предложений, тем лучше конечному пользователю.

Marfapr

Я в статье написал, что PGP не полностью шифрует переписку. Конечно, при PGP вы можете использовать любой клиент, не обязательно сторонний.

sedoy5802

Может быть вот по этому