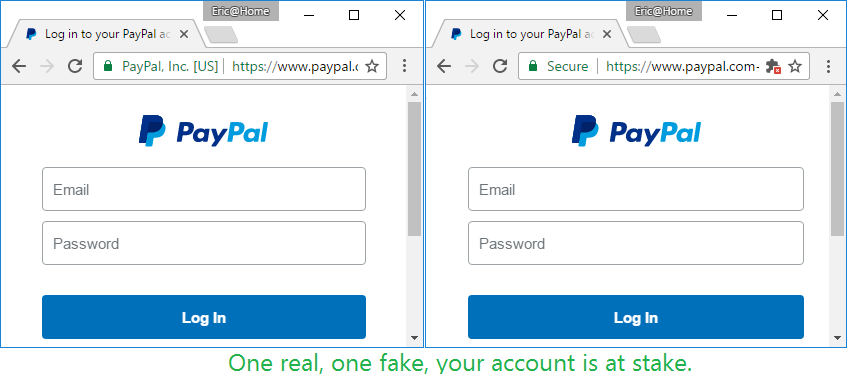

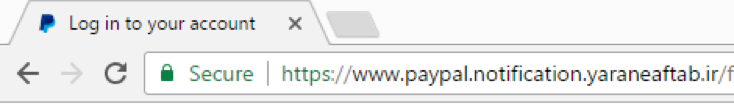

Бесплатные сертификаты Let's Encrypt стали настолько популярными, что этот центр сертификации от Mozilla и EFF уже вошёл в число крупнейших центров сертификации в Интернете. К сожалению, возможностью получить бесплатный сертификат SSL пользуются не только обычные сайты, но и сайты для фишинга. Для них наличие зелёного значка HTTPS — важное свойство, чтобы отличие с настоящим сайтом не бросалось в глаза. Браузеры помечают такие фальшивки как «безопасные сайты».

Специалисты по безопасности ранее обратили внимание, что Let's Encrypt выдаёт слишком много сертификатов со словом “PayPal” в названии домена. Эксперт SSL Store Винсент Линч (Vincent Lynch) даже обращался к центру сертификации с призывом прекратить выдачу таких сертификатов, потому что они с большой долей вероятности будут использоваться для фишинга. Теперь собраны доказательства, что фишинг с использованием сертификатов Let's Encrypt — гораздо более распространённое явление, чем можно было предположить.

Винсент Линч собрал данные с помощью поисковой системы crt.sh (её запустил Comodo) и логов системы Certificate Transparency, куда Let's Encrypt отправляет информацию обо всех выданных сертификатах — скоро так будут делать все центры сертификации. По умолчанию поисковик crt.sh не даёт обработать такой обширный запрос, так что исследователи обратились непосредственно к разработчику crt.sh Робу Стрэдлингу (Rob Stradling), который сделал запрос напрямую к базе данных.

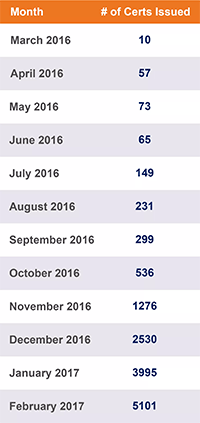

Специалист подсчитал, что между 1 января 2016 года и 6 марта 2017 года Let's Encrypt выдал сертификаты для 15 720 доменов со словом “PayPal” в названии, причём количество таких сертификатов растёт в геометрической прогрессии, каждый месяц увеличиваясь в 1,5-2 раза.

Специалист подсчитал, что между 1 января 2016 года и 6 марта 2017 года Let's Encrypt выдал сертификаты для 15 720 доменов со словом “PayPal” в названии, причём количество таких сертификатов растёт в геометрической прогрессии, каждый месяц увеличиваясь в 1,5-2 раза. Как видим, фишерам понадобилось определённое время, чтобы освоить Let's Encrypt в качестве основного центра сертификации — но потом процесс пошёл. Let's Encrypt стал постоянным рабочим инструментом мошенников. С декабря 2016 года он ежедневно выдаёт примерно по 100 сертификатов “PayPal”, а в феврале 2017 года — более 180 сертификатов в день.

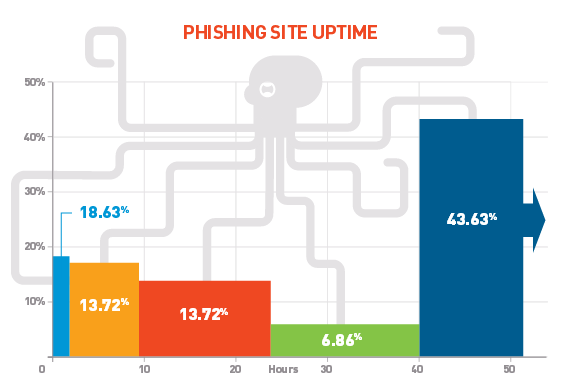

Консервативное изучение случайной выборки из тысячи сайтов показало, что 96,7% из выданных сертификатов принадлежат доменам, на которых работают фишинговые сайты. Это соответствует 14 766 фишинговым доменам из всей выборки в 15 720 сертификатов. Большинство фишинговых сайтов быстро попадают в фильтры сервисов Safe Browsing и вскоре уходят в офлайн. Как только фишинговый сайт помечен как «опасный» в браузере, он становится бесполезным. Поэтому мошенники используют такое большое количество доменов, постоянно меняющих друг друга. Согласно исследованию CYREN, до пометки в Safe Browsing или ухода в офлайн среднее время жизни сайта составляет всего около двух суток.

За март 2017 года есть пока неполные данные, но этот месяц может стать первым, когда количество выданных сертификатов на домены “PayPal” уменьшится.

Авторы исследования говорят, что изучали ситуацию только с доменами “PayPal”, потому что это самая популярная мишень для фишинга, но такая же ситуация с доменами различных банков, сайтами Bank of America, Apple ID и Google. Например, вот 1963 сертификата с “applid” в названии домена.

Использование сертификатов SSL мошенниками было одним из главных беспокойств в связи с запуском бесплатного центра сертификации в конце 2015 года. В прежние времена с платными сертификатами злоумышленники вряд ли смогли бы себе позволить покупку тысяч сертификатов, тем более выдача каждого из них сопровождалась определённой бюрократической процедурой. Сейчас сертификаты стали бесплатными, а их получение и продление можно автоматизировать.

По оценке специалистов, по нынешней тенденции Let's Encrypt до конца года выдаст ещё 20 000 сертификатов на фишинговые сайты “PayPal”, так что общее число выданных сертификатов достигнет 35 000.

Создатели Let's Encrypt считают, что следить за киберпреступностью и ловить мошенников — не их дело. Они не занимаются модерацией сайтов. Этот проект — одна из нескольких инициатив, направленных на «тотальное шифрование» Интернета. Цель — зашифровать абсолютно всё, и это подразумевает шифрование в том числе «плохих» сайтов, которые тоже переходят на HTTPS.

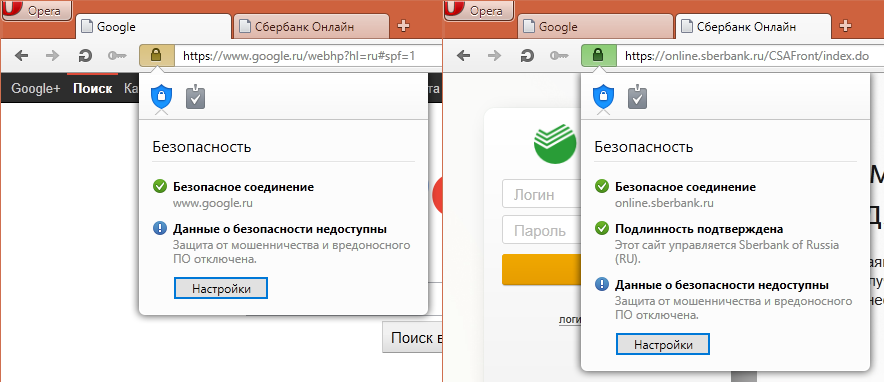

Специалисты по безопасности годами учили пользователей, что зелёный значок защищённого соединения HTTPS означает безопасность. Ситуация ухудшается тем, что даже некоторые браузеры как Chrome при соединении по HTTPS с фишинговым сайтом выводят зелёную плашку с надписью «Безопасно».

Теперь нужно проводить дополнительную разъяснительную работу и объяснять, что «защищённое соединение» может быть с вредоносным сайтом тоже. Каждому специалисту это прекрасно понятно, а вот среди пользователей не всегда есть такое понимание, чем и пользуются мошенники. Часть вины лежит на разработчиках UI браузеров.

Сообщество ИБ раньше задавалось вопросом, действительно ли вредоносные сайты и программное обеспечение широко используют HTTPS. Теперь получен ответ, что в индустрии фишинга это действительно так.

Комментарии (110)

awMinor

27.03.2017 17:02+16Не вижу никакой проблемы Let's Encrypt, если у тебя есть домен, ты подтвердил, что домен твой, ты хочешь получить для него сертификат, ты получаешь для него сертификат. А какое название домена и для каких целей он используется, мне кажется это не совсем проблема компании выдающей сертификаты, их проблема обеспечить владельца домена сертификатом чтоб защитить трафик до клиента.

mikhaelkh

27.03.2017 17:20+8Проблема не в Let's Encrypt, а в том, что у большинства пользователей при виде зелёного цвета и надписи «Secure» или «Безопасно» складывается впечатление, что сайт надёжный и ему можно доверять.

Ugrum

27.03.2017 17:28+2Никогда такого не было и вот опять.

Сколько сил и ораторского мастерства было потрачено на то, что бы заставить таки юзера смотреть в адресную строку и хотя бы пытаться осознать, что он там видит и упс. Всё пошло прахом.

amarao

27.03.2017 20:41Ну да. А ещё можно нарисовать надпись secure где угодно на странице.

Вот, например:

А если бы поверх этого background была форма ввода пароля?

alexkunin

27.03.2017 17:35-4Как бы да, но как бы и нет. Аналогия: домен — удостоверение личности, сертификат — спиртное. Если к прилавку подходит личность явно тинэйджерских масштабов, но предъявляет удостоверение на 21 год, то продавец может и засомневаться, какую-нибудь проверку устроить, звонок сделать.

Т.е. я с вами согласен, сначала нужно ругать тех, кто дает такие имена регистрировать. Но и сертификат давать на явный контрафакт не стоит. Правда, кого и за какие деньги посадить рассматривать все спорные случаи? Сертификаты ведь бесплатны, не клеится что-то концепция.

awMinor

27.03.2017 18:10+3Так тут ещё проблема, что я допустим разработал какой нибудь плагин для paypal и часть имени моего сайта для этого плагина содержит paypal, это не запрещено. Домен мой, сертификат я могу без проблем на него получить. Не будут же LE работать ещё и службой морали, что фишинговые сайты делать нельзя и мы вам не выдадим сертификат потому что у вас там цветовая гамма как у PayPal.

Аналогия кстати не самая удачная. И доменное имя регистрировать тоже не проблема, проблема в людях которые не смотрят в адресную строку и думают, что если там написано что-то похожее, значит они там где надо. Центр сертификации не должен брать на себя обязательство суда и решать такие моменты, их задача выдать нужный сертификат нужному человеку, не более.

alexkunin

27.03.2017 18:24+1часть имени моего сайта для этого плагина содержит paypal, это не запрещено

А может и запрещено. У них в этом строго. Если поискать лого пейпала, то в более старых вариантах постоянно ® и TM стоят. Сейчас уже не ставят, тенденция такая — даже Микрософт перестал ставить. Но смысл-то остался: торговый знак, аккуратно, адвокаты бдят. Но это домыслы, я не в курсе законодательства.

проблема в людях которые не смотрят в адресную строку

Безусловно, да. Но еще и в сырых правилах и сыром законодательстве, которые позволяют зарегистрировать рауpal.соm («рау» русское, «pal» английское, «соm» — смесь) и другие юникод-фокусы. Это как-то нездорОво.

Вот если бы было законодательно установлено (и технически обеспечено), что близкого ничего такого и быть не может, то люди, посмотревшие на зеленый замочек и спокойно ввевшие свой логин-пароль, были бы в безопасности.

А также проблема в самом этом слове: безопасноть. Таки да: вы безопасно посещаете этот вот фишинговый сайт, никто другой не сможет подсмотреть, что вы там вводите и куда именно утекает ваш пароль. Полная безопасность! Ну бред же. Но так и живем.

Anselm_nn

27.03.2017 19:18-1Проблема решается значительно проще, при этом особо не задумываясь: автозаполнение паролей из keepass/lastpass и прочих. Плагин автоматически отсеет визуально похожие домены

Hellsy22

27.03.2017 22:47А может и запрещено.

Тогда вопросы должны быть к регистратору домена.

awMinor

28.03.2017 10:44Ну регистратор домена тоже не панацея, так как зарегистрировав домен example.com никто не запретит создать paypal.example.com, что я так понимаю и произошло, тут уже DNS записи, не более. Так что найти крайнего сложно, да и по хорошему крайнего нету, домен зарегистрирован согласно правил, сертификат получен так же согласно процедуре. Проблема в контенте, он фишинговый и крайний только создатель. Ну и конечно невнимательный пользователь сам себе виноват, ведь при подключении к интернету никто не обещал защищать пользователя от угроз в интернете, ну а мошенничество это в полицию, только по факту.

steff

27.03.2017 17:14В оригинале речь как бы о том, что было выдано 15270 (опечатка) сертификатов:

Between January 1st, 2016 and March 6th, 2017, Let’s Encrypt has issued a total of 15,270 SSL certificates containing the word “PayPal.”

а не сертификатов для 15270 доменов:

Специалист подсчитал, что между 1 января 2016 года и 6 марта 2017 года Let's Encrypt выдал сертификаты для 15 720 доменов со словом “PayPal” в названии

Скорее всего, не учитывается и тот факт. что сертификаты выдаются сроком на три месяца. То есть реальное количество доменов в ~5 раз меньше заявленного.

buglife

27.03.2017 18:01В данном случае нет. Если сайт стал «небезопасный» через 2 дня, то продление сертификата маловероятно.

В этом смысле ваше уточнение про сертификаты верно, а про 5 раз — выдумано и скорее всего ложно.

steff

27.03.2017 19:37а про 5 раз — выдумано и скорее всего ложно

Я прикинул так: «6 марта 2017» — «1 января 2016 года» = «15 месяцев».

Сертификаты действительны 3 месяца. Исходя из этого, 15 / 3 = 5 сертификатов на домен (без учета появления новых доменов и исчезновения старых за этот период).

marenkov

27.03.2017 18:14+2Проблема решается элементарно на уровне браузеров:

— незащищенные соединения обозначать желтым и текстом (не опасно, но будьте внимательны)

— защищенные — серым (обычное соединение)

— защищенные с подтвержденным владельцем — зеленым (в случае чего, известно кого привлекать к ответственности).

Сертификаты центров, доверие к которым подорвано (случаи недостоверности владельца) — серым независимо от типа сертификата.

amarao

27.03.2017 20:43Простите, а каким образом http over vpn является незащищённым? И не надо мне рассказывать, что это редкий случай. Если безопасность вынесена на транспортный уровень, она от этого не становится меньше.

sumanai

27.03.2017 21:34+2Простите, а каким образом http over vpn является незащищённым?

Полным. По пути от VPN до сервера ваши данные всё равно уязвимы, если вы конечно не подключаетесь напрямую к серверу.

И не надо мне рассказывать, что это редкий случай.

Ну да, это дичайше редкий случай.

amarao

28.03.2017 00:02-3Разумеется, напрямую к серверу. Два loopback'а как-нибудь про безопасность договорятся.

«Ну да, это дичайше редкий случай. „

Хорошо настроенная система работает из дефолтов даже в “дичайших случаях». Именно потому все *S/sec протоколы — не от мира сего. Вместо того, чтобы предоставлять механизм, они начинают форсить полиси.

Я vpn'у с http доверяю больше, чем ssl'ю с сертификатом от CA, потому что этому CA надо доверять, а кому он там чего понавыписывает — я этого контролировать не могу. И сам CA иногда тоже.

vikarti

28.03.2017 10:09Полным. По пути от VPN до сервера ваши данные всё равно уязвимы, если вы конечно не подключаетесь напрямую к серверу.

Только вот VPN все же изначально для доступа в корпоративную или еще какую сеть а не для обхода цензуры.

Моя домашняя сеть например. 2 внешних IP, несколько серверов внутри сети. К части — нужен доступ посторонних (сервисов и людей), в том числе и по https. настроен nginx в режиме reverse proxy и Let's Encrypt для всех сразу имен. К части серверов (работающих по http) доступ посторонних не нужен а заставить их работать нормально с https и reverse proxy либо затруднительно, хотя и возможно либо просто не возможно. Только вот нужен доступ с мобильных устройств в том числе и при работе через сотовый интернет. Самым простым решением оказалось таки настроить всем кому этот доступ нужен — VPN на мобильных устройствах.

keysi

28.03.2017 12:22+3Сегодня Яндекс'ы отписались:

marenkov

28.03.2017 12:48+1О чем я и писал выше. Это не проблема бесплатных автоматически выдаваемых сертификатов, которые лишь позволяют любому желающему использовать https, и таким образом защитить посетителей своего сайта от перехвата передаваемых данных. Это проблема того, как браузеры трактуют наличие сертификата. Должно быть две линии обороны (или даже больше) — «защищено от перехвата» и «этому сайту можно доверять».

Ilyasyakubov

28.03.2017 14:05Малограмотных людей это все равно не спасет, а для более менее подкованных есть плашка с подтвержденным названием компании рядом с адресом.

Eklykti

27.03.2017 18:16+3Просто надо DV-сертификаты подсвечивать жёлтым, как когда-то давно любое шифрованное соединение, а зелёный оставить для EV.

ky0

27.03.2017 18:47+1Хорошая попытка. Вы не в компании, продающей сертификаты работаете, случайно? :)

Anselm_nn

27.03.2017 19:12-9просто нужно закончить эти игры с автоматически генерируемыми сертификатами однодневками и вернуть поддержку startssl. смех только, 90 дней срок действия.

Eklykti

27.03.2017 19:16+9Ололо, сами занимайтесь сексом со startssl.

смех только, 90 дней срок действия.

А какая разница, сколько срок действия, если их скрипт по крону обновляет?

Anselm_nn

27.03.2017 19:48-4как раз в идее отказаться от крона (ну или сделать его опциональным, а не единственным вариантом)

Alexsandr_SE

27.03.2017 22:16Далеко не везде есть крон. Мне не хваватает авторизации не по файлу на сайте, ну нет сайта с файлами, а вот сертификат нужен.

Eklykti

27.03.2017 22:31+1DNS Challenge уже давно работает, acmetool точно умеет, некоторые другие клиенты тоже, насчёт официального хз.

Chupaka

28.03.2017 09:58Так если не хотите — не играйте. На Let's Encrypt свет клином не сошёлся, любые прежние службы сертификации вам с удовольствием что-нибудь продадут под ваши цели.

Anselm_nn

29.03.2017 19:21Очевидно не любые, даже более того, обещали не трогать, но подрезали. пока я вижу старательный форсинг LE, в том числе и тут. Одновременно с этим на днях видел на сайте платныйопрос.ру истекший вчерашним днем LE сертификат. То ли хваленое автоматическое продление не сработало, то ли что-то еще пошло не так…

Chupaka

30.03.2017 01:34"Подрезали" — вы про это https://security.googleblog.com/2016/10/distrusting-wosign-and-startcom.html, что ли? Так там, вроде, всё по существу написано.

Форсинг — ну так почему бы не пофорсить классный ресурс, подходящий под нужды 95% людей? А если

ваши вкусы специфичнываши задачи не закрываются предложением LE — на рынке куча других предложений.

Я с месяц назад тоже столкнулся с ситуацией, когда на одном из сайтов не продлился сертификат LE. Криворукость админов, забывших добавить задачу в крон, никто не отменял. На моих серверах всё отлично продлевается с первой попытки.

Anselm_nn

30.03.2017 18:36Давайте конкретизируем: есть сервер kerio connect (mail), то есть необходимо юзать сертификат не только на 443, но и на кучу других портов. Я уверен, есть еще с полсотни всевозможных продуктов, появившихся задолго до LE и его не учитывающих.

Что мы имеем? Вместо того, чтобы просто отрекламировать LE, режут конкурентов. Ну не вижу я варианта nginx'ом проксировать почту. Вообще вижу лишь один вариант, cloudflare, но если честно, не вызывает доверия эта ненадежность…

Chupaka

30.03.2017 18:52Вы то ли комментарием ошиблись, то ли у вас просто фантазия богатая. WoSign и StartCom заблокировали бы, даже если бы не было никакого Let's Encrypt. И это всё ещё не мешает вам купить сертификат у адекватного поставщика.

Ваши голословные утверждения про Cloudflare вообще не комментирую :)

Anselm_nn

30.03.2017 19:15Я думаю, что обошлось бы, во всяком случае тех, кто регистрировал до указанной даты. Так официально и объявили. Но позже передумали, как показала практика. Особо никто не возмущается, раз есть LE.

Что касается «голословных» утверждений, мне пришлось потратить около получаса, чтобы найти и поменять все пароли после их последнего мелкого косячка на сайтах, которые через них работают. Еще хорошо, что я новости тут читаю. Мог быть и не в курсе. Так что лишний ненадежный элемент тоже заставляет задуматься. Или такие факторы, как косяки хостеров/интеграторов можно не брать в расчет?

Chupaka

30.03.2017 19:19"In subsequent Chrome releases, these exceptions will be reduced and ultimately removed, culminating in the full distrust of these CAs." — не "позже передумали", а "сразу написали".

По Cloudflare: с вами связались, сказали, что вас это задело? Вроде как они писали, что именно так и поступят. Или вы просто раздули из мухи слона?

Anselm_nn

30.03.2017 21:14Странно, я читал именно в том ключе, что старые пусть живут. В общем гугл опять со своими инициативами все портит.

По cloudflare: я их использую только в качестве dns. Так что нет, не задело (как владельца сайтов), но задело, как пользователя крупных проектов, которые гонят через них траф, там и пришлось менять пароли. Мелочь? Но я мог бы об этом не узнать или быть в роуминге в другой стране

marenkov

28.03.2017 12:49Желтый для сертификата — слишком настораживает, и получается, что это более опасно, чем нейтральный серый при его отсутствии. Лучше синим.

1ntel

28.03.2017 21:34Всё это уже было

в симпсонах

Скрытый текст

zoonman

27.03.2017 18:19-5Просто показывать серый замочек для сертификатов от Let's Encrypt и прочих непроверенных.

ExplosiveZ

27.03.2017 18:32+37Secure изменить на Encrypted и всё.

Ungla

28.03.2017 15:46Encrypted сайт даже с самоподписанным сертификатом, здесь ещё и удостоверенный.

Anselm_nn

27.03.2017 19:06-1С этим форсингом LE (безусловно, сам по себе проект неплох) доходит до смешного: есть сайт, где стоит старый startssl сертификат) выпущенный до всей этой истории, однако в последней версии хрома адрес красный. При этом ошибка якобы в том, что недействительный центр сертификации. Я очень рад за тех недальновидных разработчиков браузера, которые сделали одинаково выглядящей mitm атаку со стороны хакера, выпустившего сертификат на коленке, и корректную работу устраивающего всех сертификата. Как теперь догадаться о том, все ли ок с сайтом? Правильно, никак…

Для тех, кто считает, что самый умный и предложит перейти на Lets Encypt: к сожалению в текущем случае это невозможно, так как указанный сервер не использует nginx и apache, там проприетарное решение, сертификаты в который загружать можно исключительно руками через вебморду. Использовать nginx для проксирования тоже смысла мало, так как сертификат используется и для почты тоже.

Безусловно, идея о переходе на ssl правильная, но такое внедрение ее дискредитирует, мы теряем в безопасности, так как с точки зрения неподготовленного пользователя действительный сертификат и поддельный выглядят одинаково

Eklykti

27.03.2017 19:19+1При этом ошибка якобы в том, что недействительный центр сертификации.

Потому что он и в самом деле недействительный, доверие к данному центру сертификации прекращено в связи с нарушением утверждённых сообществом правил выпуска сертификатов.

там проприетарное решение, сертификаты в который загружать можно исключительно руками через вебморду.

Купили проприетарное решение с загрузкой через задницу? Теперь купите и проприетарный сертификат, ибо любитель проприетарщины должен страдать.

Anselm_nn

27.03.2017 19:33-1Потому что он и в самом деле недействительный, доверие к данному центру сертификации прекращено в связи с нарушением утверждённых сообществом правил выпуска сертификатов.

Что вы таки говорите? На лисе вполне действительный, в грозоптице и стоковом клиенте андроид-тоже. К тому же речь шла о том, что сертификаты, выданные до определенной даты, будут работать. В результате обманули

Купили проприетарное решение с загрузкой через задницу?

Сертификаты, оплату, прописывание ключей/токенов можно делать и руками. В некоторых случаях лучше делать и руками. И нет, совсем не сложно раз в год загрузить файл, это делается очень быстро и просто, хоть с телефона.

ибо любитель проприетарщины должен страдать.

То есть любитель Lets Encrypt не страдает? Если для вас являются нормой следующие моменты, то вы знаете о страдании все:

1. перезапуск для применения нового сертификата

2. непонятная мутота в кроне с рутовыми правами на боевом сервере

3. вообще зависимость работоспособности своего сайта от того, удастся ли этому крону получить сертификат по независящим от нас причинам

4. в случае, если процесс пошел не так, нужно вешать оповещение, подрываться и получать самому

Нравится автоматизация? Ради бога, но сделайте ее нормально совместимой со всеми решениями, как у Cloudflare, не умеете-сделайте нормальный срок действия и не осложняйте жизнь другим.

пы.сы. дикая проприетарщина выбрана за функционал, который может быть заменен или другой проприетарщиной, или сторонними облачными решениями, котором особо почту доверять не хочется.

Eklykti

27.03.2017 19:42непонятная мутота в кроне с рутовыми правами

Спецификации протокола открыты, клиенты тоже, идёте на гитхаб и читаете исходники перед применением, или пишете своё, если паранойя замучала. Можете даже написать свой клиент (или обёртку для существующего), который будет автоматически логиниться в вебморду проприетарщины и обновлять там сертификаты.

в случае, если процесс пошел не так, нужно вешать оповещение

Не нужно, оповещение об истекающем сроке действия сертификатов приходит на почту, указанную при регистрации аккаунта при первом запуске клиента.

sumanai

27.03.2017 20:02+2перезапуск для применения нового сертификата

Nginx достаточно reload.

непонятная мутота в кроне с рутовыми правами на боевом сервере

Ставьте понятную прозрачность, тысячи их.

вообще зависимость работоспособности своего сайта от того, удастся ли этому крону получить сертификат по независящим от нас причинам

Работоспособность сайта сейчас зависит от многих вещей, увы.

Anselm_nn

27.03.2017 20:25-3Nginx достаточно reload.

Увы, все разнообразие серверов (и не только web) не исчерпываются nginx

Ставьте понятную прозрачность, тысячи их.

Я называю это костылями, левые сущности для достижения той же цели

Работоспособность сайта сейчас зависит от многих вещей, увы.

Длинное ttl в dns, отсутствие внешних ресурсов, дублирующие инстансы — вот уже и нет большей части проблем. Но вот если сертификат скачивается с ресурса, который могут задосить/сломать/заблокировать/сам он глюкнет, это все очень грустно. Помню проблему с jquery и знаю, что делаю правильно, используя все локально.

С другой стороны использование стороннего сервиса типо CF так же создает новую сущность, которая, как показывает практика, может глюкнуть.

sumanai

27.03.2017 21:42Увы, все разнообразие серверов (и не только web) не исчерпываются nginx

Конечно. Но использовать отсталый сервер, который не умеет в горячую перезагрузку сертификатов, одновременно поддерживая старые соединения- не есть хорошо.

А Nginx можно поставить перед всеми этими серверами как прокси, и шифровать всё в одной точке.

Я называю это костылями, левые сущности для достижения той же цели

Автоматизация- это костыль? Даже раз в год- это всё равно ручная работа, совершенно ненужная при возможности её автоматизировать.

Длинное ttl в dns

Что будет мешать быстрому перенаправлению на другой хост при проблеме с текущим, например, когда ддос соседей валит весь датацентр или канал к нему (а такое случается).

Но вот если сертификат скачивается с ресурса, который могут задосить/сломать/заблокировать/сам он глюкнет, это все очень грустно.

На решение проблемы у вас, кажется, есть недели две, так как сертификаты обновляются немного заранее. Разве за две недели вы не сможете купить сертификат?

kotomyava

28.03.2017 13:59Вы можете термиировать SSL, и проксировать трафик дальше, и использовать для этого тот же ngnix, если ваш сервер требует перезагрузки для смены сертификата и она, при этом, не допустима. Кстати, smtp он тоже умеет. Но на почте перезагрузка и не проблема, в общем-то.

По поводу надёжности и локальности — у вас очень много времени на то, чтобы перевыпустить сертификат. Если даже сутки/двое/трое будет лежать LE, никакой проблемы не будет, если не пытаться выпустить сертификат в последние минуты срока действия предыдущего. Это не стоит сравнивать с доступностью CDN какого-то jQuery — сертификат у вас, как раз, локален…

Anselm_nn

29.03.2017 18:59nginx будет проксировать соединения pop/imap/smtp и по другим не web портам?

в этом и сложность решения, поставить для вебморды можно, но нет смысла возиться, если для остального это не поможет

sumanai

29.03.2017 19:35nginx будет проксировать соединения pop/imap/smtp и по другим не web портам?

Без проблем.

Anselm_nn

30.03.2017 18:43то есть достаточно указать, что порт другой, так же добавить proxy_pass и все? там же совсем не тот формат данных… это на него можно вообще что угодно завернуть, хоть впн?

//я не стебусь, мне на самом деле это интересно, так как способно решить поставленную задачу относительно малой кровью.

Hellsy22

27.03.2017 22:58перезапуск для применения нового сертификата

Раз в три месяца? Не проблема.

непонятная мутота в кроне с рутовыми правами на боевом сервере

Запускайте под chroot или вовсе под виртуальной машиной.

удастся ли этому крону получить сертификат

Скрипт пытается получить сертификат каждый день за месяц до истечения срока.

в случае, если процесс пошел не так

Если процесс «идет не так» две недели подряд, то стоит посмотреть, почему он «идет не так». Предположу, что LE тут ни при чем.

не умеете-сделайте нормальный срок действия

Это пожелание вы можете написать на форумах Let's Encrypt, где регулярно отмечаются разработчики.

heilage

28.03.2017 08:54> непонятная мутота в кроне с рутовыми правами на боевом сервере

Уже давно нет. Для корректной работы certbot достаточно запускать его под самым урезанным юзером, который должен иметь права на запись в единственную папку (как правило называется .well-known) в document_root. Проставить симлинки на сертификаты или запилить тупой скрипт копирования по крону можно и руками единоразово.

dartraiden

27.03.2017 19:39Специалисты по безопасности годами учили пользователей, что зелёный значок защищённого соединения HTTPS означает безопасность.

Это какие-то некомпетентные специалисты. Зелёный замочек означал и означает ровно одно — что соединение между пользователем и сайтом защищено от прослушивания. Подлинность того, кто там сидит на той стороне, он не подтверждает — для этого существуют EV-сертификаты.

a0fs

27.03.2017 21:46+1Полностью согласен. Учить народ условному рефлексу на зелёный замочек, а потом массово пропихивать всеобщее шифрование интернета было не дальновидно.

А вообще надо народ не устойчивым стойкам на разные цвета и изображения учить, а собраться всем экспертам гуртом и выработать наконец инструмент, который однозначно классифицирует ресурс как безопасный и инфраструктуру к нему. Пока мы видим только вялое внедрение странных вещей в основном в инициативном порядке.

Zidian

27.03.2017 22:50Для начала можно было бы просто собрать базу из пары тысяч сайтов (крупных международных + из региона пользователя) банков, магазинов, платёжных систем и писать что-то вроде «Вы на сайте <название организации>».

Если пользователь привыкнет при входе в личный кабинет банка видеть надпись, что всё в порядке, то отсутствие таковой его обеспокоит с куда большей вероятностью, чем лишние буквы в url.

У меня так антивирус делал раньше (360TS), но китайскому поделию доверия всяко меньше.

vikarti

28.03.2017 10:15Захожу на Альфа-Клик — вижу AO Alfa-Bank, захожу на сайт ТКС — вижу Tinkoff Bank AO, в хроме еще и дописывается [RU] в обоих случаях. Захожу на github с paypal'ом — вижу Github, Inc и PayPal, Inc.

Чем это не подходит? Тем что не показывается «Вы на сайте »?

Zidian

28.03.2017 12:32Захожу на aliexpress, perfectmoney, ЯД, advcash, любую из своих почтовых служб — стандартная зелёная плашка, как и у любого сайта с бесплатным сертификатом.

vikarti

28.03.2017 12:44А вот тут можно сказать спасибо:

- Тем кто не хочет покупать Extended Validation SSL, да — там достаточно серьезные требования

- Тем, кто придумал в браузерах показывать одинаково Domain Validated SSL (то что выдает Let's Encrypt бесплатно и некоторые другие — платно, надо доказать что есть контроль над доменом и все) и Organization Validated SSL (надо не только контроль над доменом но и данные об организации (или частном лице — так тоже можно у Comodo например). Можно было и показывать данные об организации из OV SSL (пусть с каким то другим цветом), все равно они проверены, пусть менее надежно.

Zidian

28.03.2017 12:46Ну допустим, кто виноват — понятно. Остаётся вопрос — что делать. Иными словами — кто теперь позаботиться о пользователях?

Hellsy22

28.03.2017 13:08Никто и все понемногу. В том смысле, что это проблема пользователей. Но ради привлечения большей аудитории постепенно все крупные компании получат EV. Меня вот куда больше напрягает, что письма от Aliexpress не шифруются. Во-первых, потому что они содержат приватные данные, а во-вторых, это показывает насколько Ali плевать на пользователей вообще.

Zidian

28.03.2017 21:18Эту случится не раньше, чем значимое количество пользователей начнёт обращать на эту деталь внимание. А это в свою очередь произойдёт не ранее, чем подобную технологию внедрят большинство сайтов. Замкнутый круг.

Если только кто-то вроде гугла не вмешается в ситуацию кардинально, например, начав ранжировать сайты использующие EV-сертификаты выше прочих.

sumanai

28.03.2017 21:29Если только кто-то вроде гугла не вмешается в ситуацию кардинально, например, начав ранжировать сайты использующие EV-сертификаты выше прочих.

Может не нужно? Это даёт преимущество тем, у кого много денег, а простой пользователь в принципе не может получить EV-сертификат.

sumanai

28.03.2017 11:37Для начала можно было бы просто собрать базу из пары тысяч сайтов

То есть остальным безопасность не нужна? Кто будет контролировать включение в этот список и где гарантии, что его не будут использовать как инструмент нечестной конкурентной борьбы, не давая некотором быть включённым в список, что снизит доверие к ним и уменьшит поток пользователей?

Спасибо, но сертификаты с валидацией организации уже есть и их достаточно.

Zidian

28.03.2017 12:38Имелась в виду валидация на уровне браузера. Как списки фишинговых сайтов, только наоборот.

Спасибо, но сертификаты с валидацией организации уже есть и их достаточно.

Видимо недостаточно, раз проблема имеет место быть.

sumanai

28.03.2017 13:07Имелась в виду валидация на уровне браузера. Как списки фишинговых сайтов, только наоборот.

И я про что. Тут или контроль с возможностью злонамеренных манипуляций, или добавление всех подряд, включая те же фишинговые сайты.

Zidian

28.03.2017 21:09Да-да, я помню про народ выбирающий между свободой и безопасностью. Но меня, как пользователя, всё же несколько больше беспокоят злонамеренные манипуляции хакеров в отношении меня, нежели таковые между какими-то сторонними компаниями.

Тем более что я не особо верю, что на выбор пользователя так легко повлиять. Грубо говоря — разве сейчас много людей, которые выбираю банк и почтовый клиент по тому, как выглядит полоска слева от адреса? Существует миллион куда более значимых факторов. Оттого и не спешат все поголовно получать соответствующие сертификаты.

sumanai

28.03.2017 21:21Но меня, как пользователя, всё же несколько больше беспокоят злонамеренные манипуляции хакеров в отношении меня

Надеюсь, вы знаете, куда нужно смотреть при посещении банка. И свою маму научите, и может даже бабушку, чтобы они читали адрес до первой косой черты и звонили в случае, если он вдруг стал отличатся.

Так что проблема не в браузерах и не в технологиях, а в людях.

Eklykti

27.03.2017 19:40del

Anselm_nn

27.03.2017 19:43Согласитесь, проще раз в год закинуть сертификат руками. дел на 1 минуту ровно?

Открытые исходники ни разу не признак безопасности, доказано на примере openssl, а я все же скорее администратор, нежели гуру разработки, так что найти баг или закладку вряд ли смогу

Eklykti

27.03.2017 19:54+5дел на 1 минуту ровно?

StartSSL:

- Залезть на сайт

- Протыкать кучу формочек

- Дождаться прихода письма на почту из хуиза

- Вбить полученные одноразовые токены в очередную формочку

- Дождаться, пока сервер раздуплится и признает, что домен таки подтверждён

- Повторить предыдущие 4 пункта для каждого домена 2 уровня

- Сгенерить ручками CSR (мы ведь не будем доверять чужому серверу генерить нам приватный ключ?)

- Протыкать ещё кучу формочек для того, чтоб засунуть в них этот CSR и получить на него сертификат

- Залить полученный сертификат на сервер

- Повторить предыдущие 3 пункта для каждого поддомена, ибо больше одного alt name на сертификат startssl не даёт, а wildcard только за деньги

- Вспомнить об этом через год

Let's Encrypt:

- sudo acmetool want <список доменов через пробел>

- Дождаться автоматической проверки

- Забыть, потому что задача для крона уже создана автоматически и будет перевыпускать сертификаты, пока не надоест.

a1ien_n3t

28.03.2017 11:20Startssl купил проверку организации за 120$

Получил серт на 3 года(с вайлдкардом и на любое количество доменов) Плюс подпись приложений.

Аналогов нету(

pudovMaxim

27.03.2017 19:44+2Да вот виноваты больше браузеры, чем сертификаты. Как так можно, пушистому юзверю показывать знак "Всё, ок, секьюре"?

Я бы вообще эту информацию убрал куда-то к попапу в техническую информацию о соединении. Люди привыкли к зеленому — зеленый свет == "выход, путь свободен, езжай, иди, травка — жуй". А здесь зеленый, но не безопасно. Спросите обычного пользователя (маму/папу/деда), что такое сертификат, что такое ssl. Думаю мало кто внятно ответит. А вот зеленый свет в баре — это и ежу понятно.

kapuletti

27.03.2017 21:58+2Вы когда дорогу переходите на зеленый «пешеходный» по сторонам не смотрите?

pudovMaxim

28.03.2017 08:17+1Представьте, что на перекрестке установлен зеленый светофор с человечком, но включается он, когда машины едут с разрешенной скоростью(выполняется одно из правил пдд). А глядя по сторонам Вы как не профессиональный водитель не можете определить, едет машина или стоит на месте(Факт наличия машины видно, но вот понять ее динамику невозможно).

Тоже самое и в сети для простого смертного — канал защищен, т.е. одно из условий безопасной работы. В адресной строке где-то есть название интересующего сайта, но где оно расположено и как влияет на работу, неспециалисту понять трудно.

А значок всегда лукаво кричит "Да не парься бро, всё секьюред! Ты в безопасности. А иначе зачем бы мы раскрашивали замочек в зелененький" :)

ps: лично на меня комбинация иконки замка, надписи и зеленого цвета именно так влияет.

Akdmeh

29.03.2017 11:25Вы спросите некоторых пользователей habrahabr, что такое «сертификат» и «SSL». Лично я пару лет назад об этом имел очень небольшие знания, только эти уведомления Хрома о том, что «эта форма небезопасна» мотивировала как-то изучить тему и настроить LE

Panfilov

27.03.2017 20:04+5еще бы адресную строку развернуть, чтобы

https://www.paypal.notification.bla-bla-bla.fishing.com/ выглядел как

https://com.fishing.bla-bla-bla.notification.paypal.www/

тогда львиная доля фишинговый сайтов сразу превращается в «тыкву»

vmchaz

28.03.2017 00:39+1Всё куда проще, достаточно пользователю при первом заходе на сайт в браузере добавить его в «доверенные».

При открытии доверенного сайта адресная строка браузера должна иметь другой цвет. После этого на конкретном устройстве проблема подмены адреса будет решена.

BarakAdama

28.03.2017 12:06Вы сейчас описали почти то, что происходит у нас в браузере. Это помогает, но этого мало.

https://habrastorage.org/files/f80/511/b53/f80511b5319b4c0e93c8f9989e718202.png

Panfilov

28.03.2017 20:41Мне и вам проще, так как мы обладаем квалификацией и знаниями.

Более того, обладая этими знаниями, нам (мне) становится это не нужно, так как зная об этом, проверяю ссылки, когда ввожу критичную информацию вроде паролей, кредитной карты или паспортных данных.

Для «домохозяек» это не проще и не очевидно, и не понятно. Пользователи ориентируются на простые вербальные знаки в интерфейсе.

Разработчики знают и понимают проблему (в данном случае фишинга), имеют инструменты, чтобы на нее повлиять. И могут сделать, чтобы пользователям было понятнее и чуть безопаснее, при условии, что смогут договорится о форматах, протоколах и интерфейсах(

Традиция писать адрес в том порядке, который есть сейчас восходит к заре интернета, которая в свою очередь опирается на западную модель написания адресов на конвертах.

На конвертах (в материальном мире) это работает, в информационной среде это тоже работает, но люди научились эксплуатировать это в своих корыстных целях.

А ломать устоявшуюся традицию сложно(

boingo-00

28.03.2017 08:07В опере (по крайней мере раньше), хроме и огнелисе самый верхний уровень домена подсвечен, в адресной строке видно fishing.com, а остальное серым. Но это не спасает от сайтов типа paypai.tk или подобного. Можно на обычные шифрованые сайты показывать значок замка (монохром, НЕ зеленым), а именные сертификаты галочкой, типа владелец подтвержден. Злоумышленники могут, конечно, и именной сертификат получить, но вряд ли они будут это делать. База доверенных сайтов — идея хорошая, но затратная

Areso

28.03.2017 10:18Нарисуют на некоего Васю, выложившего в интернет свой паспорт 100500 проверенных сертификатов… Или купят в виде услуги у некоего Пети, который за 1 дозу наркотика (еды, водки) готов душу продать.

dmitry_ch

28.03.2017 12:14Но это не спасает от сайтов типа paypai.tk или подобного.

Почему не спасает? Если человек не способен отличить paypai.tk от paypal.com — то это, все же, проблема его зрения.

Вообще, чтобы чем-то пользоваться, нужно это что-то понимать. Ни Paypal, ни LE, ни еще кто-то не виноват, если человек зашел на сайт, похожий на известный, и ввел там свои учетные данные от этого, известного сайта.

Кстати, хранение пароля в браузере (под мастер-паролем, конечно) — помогает. Пароль не будет авто-вписан на сайте с левого домена, что также должно насторожить. По идее.

Но с дураком, как известно, бороться бесполезно.

Panfilov

28.03.2017 20:27Мне тоже нравится, что хром и огнелис подсвечивают домен верхнего уровня.

Это действительно хорошая практика.

В своем комментарии я лишь отметил, что разворот адреса мог бы решить львиную долю проблемы, но не решить ее полностью.

Согласитесь, что проще спутать paypai.tk с paypal.com, чем tk.paypai c com.paypal

При этом доменов, сходных до смешения с com.paypal остаются считанные единица (paypal при желании может выкупить их все), в отличии от того ада, что дают домены 3-4 уровня в схеме www.paypal.notification.bla-bla-bla.fishing.com

DracoL1ch

28.03.2017 09:58+2Говорим о безопасности тех, кто не в состоянии освоить простейшие правила? Окей, но только кому это нужнее? Компании, которая занимается выдачей сертификатов безопасности, или производителям бразуеров? Тот же яндекс давно внедрил https://yandex.ru/support/yabrowser/security/protection.xml?lang=ru целый комплекс решений. Так пусть в браузере и реализуется защитный функционал, пусть браузер сам говорит, что «вот этот вот paypal поддельный, вы хотите продолжить?»

melchermax

28.03.2017 12:24+1Поделюсь своим методом отсеивания фишинга: Браузер Хром оригинал от Гугла, синхронизация включена, автозаполнение и сохранение паролей включено. Регистрируюсь в платёжной системе, сохраняю пароль. После входа меняю пароль, но браузеру актуализировать его не разрешаю. Теперь, при переходе на сайт платёжной системы браузер распознаёт, что сайт соответствует сохранённым данным, те есть является оригинальным, и заполняет поля с использованием старого неправильного пароля. Я ввожу правильный пароль, отказываюсь от попоытки браузера его актуализировать, пользуюсь системой, выхожу. Неправильный сохранённый пароль, сохраннный в браузере — дополнительная защита. Если какой-то сайт пытается выдать себя за данную платёжную систему, браузер его не опознает как оригинальный, и поля логина заполнять не будет. Фишинг детекед, все счастливы. Если этот метод — глупость, рад буду узнать, почему.

Ilyasyakubov

28.03.2017 14:20Браузер так и так не распознает его как оригинальный, ну. Ваш метод похож на глупость сущую.

melchermax

28.03.2017 15:04Видимо, я недоататочно понятно выразился: Идея в том, что браузер, не заполняя формы, показывает мне, что сайт не оригинальный, а фейковый. То есть, это не какя-то автоматическая защита, а что-то типа сигнализации.

sumanai

28.03.2017 18:09А зачем тогда фейковый пароль в хранилище браузера?

NaHCO3

30.03.2017 02:48С фишингом не https сертификаты должны бороться, а некий web of trust. Когда пользователь может скачать у крупных поставщиков список доверенных и недоверенных доменов (удостоверение стоит денег), ну или, конечно, вручную указать степень доверия конкретному сайту.

+1 за предложение развернуть доменные имена в естественном порядке.

Spunreal

Городские службы сообщили о новых защищённых тротуарах. Теперь машины никак не смогут выехать на него и сбить пешеходов. Но вскоре жители города начали жаловаться. Они идут по такому тротуару и при невнимательности попадают не домой/на работу/к знакомым, а в гоп-район, где у них забирают бумажник. Эксперты безопасности пешеходов в срочном порядке требуют прекратить улучшение тротуаров.

Bbl1

Предлагаю ввести единицу оценки добротности материала, например 10 миллимарксов = 1 ализавру. Наличие политики и фэйлов начинать измерять с более высоких значений, начиная с 1 полизавра (1 полизавр = 10 ализаврам). Требуется эталонная, равная 1 миллизавру статья.

lolhunter

Тут проблема в другом.

Есть тротуар и написано на нем большими буквами БЕЗОПАСНО. Я шел по нему зимой, подскользнулся на льду и свернул шею. Оказывается безопасно значило, что тротуар днем в тени и безопасен для людей с проблемной кожей летом.

Тут примерно тоже самое. Надпись соединение зашифровано однозначно говорит о том, что соединение зашифровано. Надпись безопасно значит что вся работа с сайтом безопасна. Особенно в ключе Safe Browsing — когда на опасные сайты не пускает. И статья как раз про ошибку в UI, а не Lets Encrypt как сервисе.