Подробности далее.

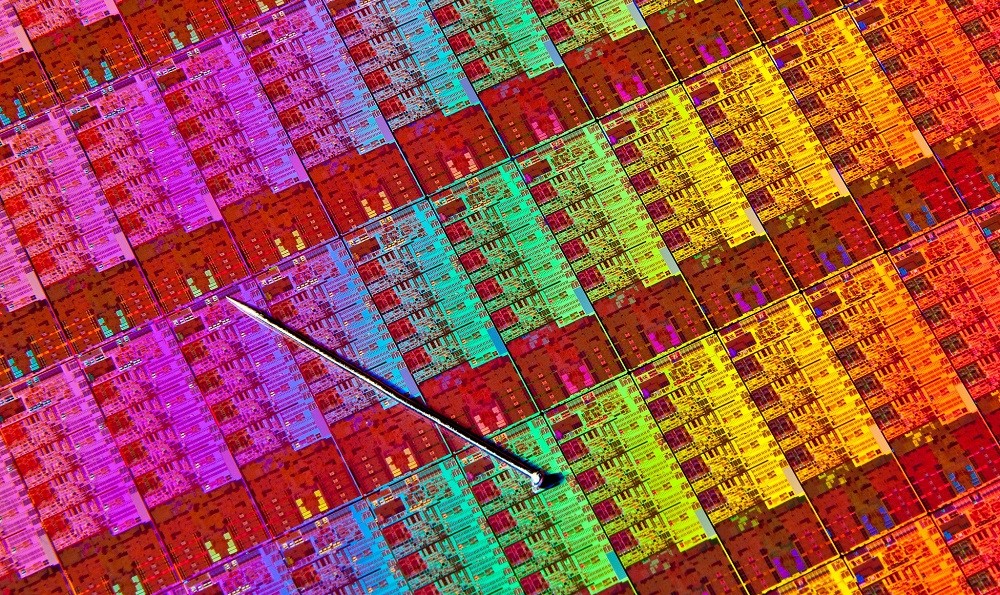

/ фото Intel Free Press CC

Программные заплатки для текущих продуктов

Генеральный директор Intel Брайан Кржанич (Brian Krzanich) в середине месяца представил отчет о работе, проделанной компанией с момента обнаружения уязвимостей. По его словам, уже вышли обновления микрокода для всех продуктов, выпущенных за последние 5 лет.

Речь идет о платформах Kaby Lake, Coffee Lake и Skylake, представляющих собой 6, 7 и 8-е поколения процессоров Intel, а также «семью» Core X. Обновление затронуло и недавно анонсированные Intel Xeon и Intel Xeon D, предназначенные для использования в ЦОД.

Ранее Intel уже выпускали программные заплатки (в начале января), после того как информация о Spectre и Meltdown получила широкую огласку в прессе. Однако обновления на многих компьютерах приводили к сбоям в работе, перезагрузкам и BSOD. Но позднее ИТ-гигант выпустил новые обновления, с которыми проблем замечено не было.

Переработка будущих моделей процессоров

Помимо программных обновлений, в компании приняли решение переработать чипы на «кремниевом» уровне. Для этого Intel даже создала специальную группу IPAS (Intel Product Assurance and Security) во главе с Лесли Калбертсон (Leslie S. Culbertson), одним из давних топ-менеджеров Intel. Целью группы является не только разработка аппаратных заплаток от Spectre и Meltdown, но и поиск решений для предотвращения возможных угроз в будущем.

Аппаратные усовершенствования начнутся с новых Intel Xeon Scalable (кодовое название Cascade Lake), а также процессоров 8-го поколения Intel Core, которые выйдут на рынок во второй половине 2018 года. Генеральный директор Брайан Кржанич уверяет, что «работа в этом направлении — долгосрочный процесс, к которому компания относится серьезно».

Что делает AMD

Проблема с уязвимостями затронула продукты AMD лишь частично — Meltdown «обошел» AMD стороной. Компания выпускала программные заплатки от Spectre Variant 1 в виде обновлений для операционной системы, а также модификации микрокода для противодействия Spectre Variant 2. Однако, по заверениям компании, обновления AMD не носили критический характер.

Несмотря на это, было решено предпринять ряд дополнительных мер. Президент корпорации AMD Лиза Су (Lisa Su) подтвердила, что новая архитектура Zen 2 будет содержать встроенный на «кремниевом уровне» фикс. Выход Zen 2 с 7 нм техпроцессом ожидается в 2019 году.

/ фото Fritzchens Fritz CC

Как еще борются со Spectre и Meltdown

Microsoft недавно открыла новую bug-bounty программу, направленную на обнаружение уязвимостей, подобных Spectre и Meltdown, в продуктах Windows и Azure. Награда за баг зависит от уровня найденной опасности — их всего четыре.

Первому уровню (от 5 до 25 тыс. долларов) соответствует нахождение уже известных уязвимостей (типа CVE-2017-5753) в Windows 10 или Microsoft Edge, а четвертому (от 100 до 250 тыс. долларов) — открытие прежде неизвестных векторов атак. Искать уязвимости Microsoft предложила до 31 декабря 2018 года.

Intel тоже не отстает и в марте расширила свою bug-bounty программу. За нахождение угроз типа Spectre и Meltdown корпорация будет выплачивать от 20 до 250 тыс. долларов, в зависимости от рейтинга выявленной уязвимости CVSS (Common Vulnerability Scoring System). Как и в случае с Microsoft, программа активна до 31 декабря 2018 года.

Другие материалы из корпоративного блога 1cloud:

- Meltdown и Spectre: Новогодняя процессорная уязвимость

- Считайте облако необлаком: что общего у виртуальной среды и «железа»

- Виртуальные столы и окна: как «телепортировать» рабочее место

- 4 ключевых тренда облачной безопасности

- Как обезопасить Linux-систему: 10 советов

- Немного о безопасности в «облаке»: что делает провайдер

Комментарии (19)

Incognito4pda

28.03.2018 23:03Интел, браво! Отличная многоходовочка!

Halt

29.03.2018 08:01Я так и не понял, причем тут микрокод, если Meltdown на его уровне исправить невозможно.

forcam

29.03.2018 10:41Лиза Су напомнила, что из-за особенностей архитектуры в процессорах AMD нет уязвимости Meltdown, а один из двух вариантов уязвимости Spectre очень трудно использовать.

источник иксбит ком

Что-то как-то меня косить начинает в сторону АМД) Наверное переползу на Zen 2 (7нм) с Intel Xeon, что-то мне интуиция подсказывает, что это не все проколы Intel в этой области, т.е. в будующем, из-за специфики архитектуры, что-то еще повсплывет и все это только верхушка айсберга.

Artem_zin

29.03.2018 17:33Зависит от того, как процессор ходит в память на железном уровне. Если микрокод может хендлить поход в память, тогда патч может пофиксить Meltdown.

У AMD проверка привелегий была заложена в реализацию. Процессор просто не делает чтение памяти если проверка привелегий фейлится, и, соответственно, не закидывает значение в кеш.

У Intel сначала делалось чтение, а потом проверка привелегий.

Другой вопрос в том, как они Spectre будут чинить для всех случаев…

Dubus

29.03.2018 11:28-1Что-то не найду статей о том, что же такого гадкого делает эта уязвимость, какие подлецы ей устроили аварию на АЭС и прочее. Или это один из немногих случаев доброй совести, когда не утаивают, а пытаются на корню решить проблему еще и держат в курсе пользователей?

bugdesigner

29.03.2018 11:28Быстро они сделали заплатку. Изначально назывались сроки в 3-4 года, а справились меньше чем за год. Надеюсь такое ускорение не приведет к появлению новых багов.

navion

29.03.2018 14:38Речь идет о платформах Kaby Lake, Coffee Lake и Skylake, представляющих собой 6, 7 и 8-е поколения процессоров Intel, а также «семью» Core X.

Про Haswell тоже не забыли и для 4-го поколения выпустили исправленный микрокод.

amarao

29.03.2018 18:08Меж тем недавно опубликовали ещё одну уязвимость по мотивам spectre: BranchScope

Публицистика: arstechnica.com/gadgets/2018/03/its-not-just-spectre-researchers-reveal-more-branch-prediction-attacks

Официальное описание: www.cs.ucr.edu/~nael/pubs/asplos18.pdf

thunderspb

"а кто мне девственность вернет?" (с)

Не, ну я серьёзно, буквально незадолго до обнаружения задушил жабу и купил 8700к… И сразу лоханулся получается?:) Понятно, что домашний мой комп никому невс**лся, но все же… Будут менять на безопасные камни?:) У меня чек есть:))))))))

fshp

Я наоборот не отказался бы от очень дырявого процессора, но производительнее 8700к процентов скажем на 50 (при той же стоимости).

Eugeny1987

вот мне тоже интересно ))

JC_IIB

Мне покупка 8700К предстоит в ближайшем будущем. Но чует моя… гм… интуиция, что когда Интелы запилят проц без вышеозначенных уязвимостей, он не встанет на 370й чипсет и/или текущий сокет. То есть «маму» тоже под замену.

HermaMora

Я вот жду Zen+

kalininmr

да уж. печально все.

тока вот летом ноут обновил и сразу такое.