Источник: ASSOCIATED PRESS

В обычной ситуации malware любого рода после обнаружения одной из антивирусных компаний начинает детектироваться антивирусным ПО других компаний уже через день-два (если не несколько часов). Недавно обнаружилось, что вирус под Mac, который был найден четыре месяца назад, до сих пор не определяется антивирусным ПО — никаким, кроме Kaspersky и ZoneAlarm.

По мнению специалистов по информационной безопасности, Windshift (такое название получило malware) является проектом киберпреступной группы со Среднего Востока. О вирусе неоднократно говорили и писали, например, здесь и вот здесь.

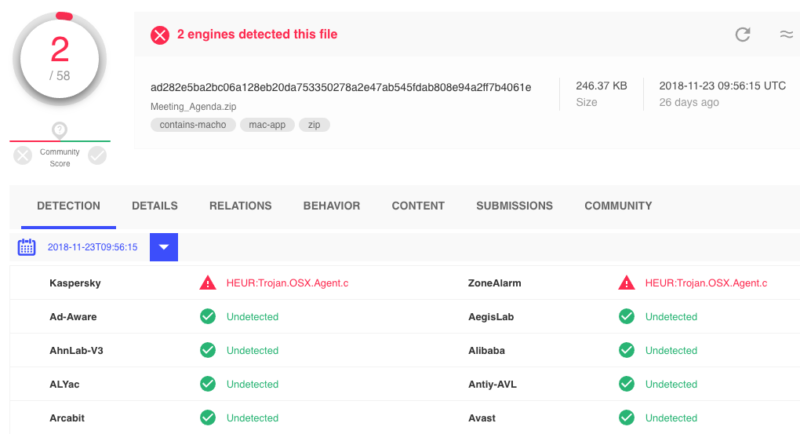

На прошлой неделе специалист по информационной безопасности MacOS Патрик Уардл опубликовал развернутый анализ зловреда. Для изучения вируса эксперт установил его, и сразу же проверил, насколько хорошо антивирусные системы справляются с опасностью. Как оказалось, лишь Kaspersky и ZoneAlarm «знакомы» с этим зловредом.

Apple, как выяснили специалисты, тоже знакома с malware, поскольку цифровые сертификаты, которыми подписано ПО, отозваны (CSSMERR_TP_CERT_REVOKED). Тем не менее, после проверки сервиса VirusTotal, через который прогонялись файлы, имеющие отношение к зловреду, оказалось, что они почти не детектируются. В большинстве случаев сервис не обнаруживал никаких проблем — лишь два поставщика антивирусных решений идентифицировали наличие malware.

Все это может говорить о том, что Apple не предоставляет разработчикам антивирусов определения (definitions) известных компании malware. Предоставление этих данных — обычная (можно сказать, даже рутинная) практика в мире антивирусного программного обеспечения. Обмен этими данными помогает сервисам и антивирусному ПО быстрее научиться определять наличие новых зловредов. Если же информацию об этом никто не дает, то разработчики антивирусов ничего не знают о зловредах.

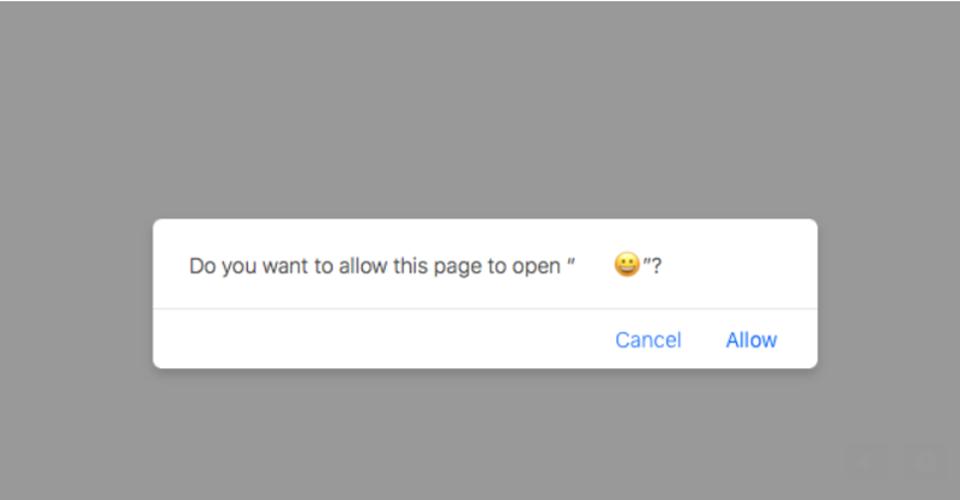

Принцип действия самого зловреда достаточно прост. Изначально потенциальным жертвам рассылаются фишинговые e-mail сообщения. В них содержатся URL страницы с .zip файлом, содержащим malware. Как только загрузка файла завершена, зловред пытается запуститься при помощи кастомного URL, что не слишком сложно сделать. Во время попытки перейти по этому URL уже открытая страница, с которой загружен зловред делает запрос на установку стороннего ПО. После установки зловред работает в системе, обеспечивая подмену URL обычных страниц.

К слову, если владелец зараженной системы подключен к локальной сети, то зловред автоматически проникает и на другие девайсы, подключенные к этой же сети.

Сейчас вирус уже практически неопасен, поскольку серверы, к которым он обращался, деактивированы и не работают. Кроме того, последние версии браузера Safari теперь показывают уведомление в том случае, если задействована система кастомного URL. И если пользователь даже решает продолжать, задействуется функция безопасности Gatekeeper, которая даст владельцу Mac знать, что его система пытается установить какой-то файл.

Не так давно журналисты ряда изданий попытались узнать у Apple, что компания сделала для ликвидации угрозы. Корпорация ответила, что проблема решена и больше не будет актуальной для ее пользователей. Тем не менее, неясно, что именно сделано и почему Apple не предоставляет данные об угрозе антивирусным сервисам. Вполне может быть, что такая ситуация повторяется и с другими malware, а не только Windshift, поэтому такую линию поведения компании сложно объяснить с точки зрения заботы о своих пользователях.

Комментарии (8)

firedragon

23.12.2018 17:34-2Unix была дырявой, пока все студенты не попробовали ее во все дыры.

Windows была дырявой, пока все студенты не попробовали ее во все дыры.

Android был дырявый, пока все студенты не попробовали его во все дыры.

Кто то добрался до iOS, возможно когда то дыры закроют.

Victor_koly

23.12.2018 18:45На MacOS zip-архивы умеют сами запускать своё содержимое?

JPEG

23.12.2018 23:54Они по умолчанию распаковываются. И когда внутри есть приложение, оно может одним своим присутствием в файловой системе бить определено системой и подписаться на кастомный урл. Всё для удобства.

teecat

24.12.2018 12:13Вредоносное ПО может не детектироваться по следующим причинам:

— является достаточно редким, потому большинству вендоров не попало, а получившие сигнатуры его придержали в целях написания новости первыми

— уже нет смысла его вносить в базы, поскольку уже не представляет угрозы

— руки не дошли для анализа (увы, но бывает)

— не является вредоносным ПО (увы, но бывает)

Судя по статье в данном случае мы видим комбинацию первого и второго вариантов

Rambalac

Всё просто.

1) На Маках не вирусов.

2) Если вы нашли какой-то, см. п. 1

teecat

для интереса глянул. С утра в базы занесли порядка 150 майнеров и около двух десятков иных паразитов