Вопрос поставили на голосование в организации CA/Browser Forum (CABF), которая устанавливает требования к SSL/TLS-сертификатам, в том числе к максимальному сроку действия.

И вот 10 сентября объявлены результаты: члены консорциума проголосовали против предложения.

Результаты

Голосование издателей сертификатов

За (11 голосов): Amazon, Buypass, Certigna (DHIMYOTIS), certSIGN, Sectigo (бывший Comodo CA), eMudhra, Kamu SM, Let's Encrypt, Logius, PKIoverheid, SHECA, SSL.com

Против (20): Camerfirma, Certum (Asseco), CFCA, Chunghwa Telecom, Comsign, D-TRUST, DarkMatter, Entrust Datacard, Firmaprofesional, GDCA, GlobalSign, GoDaddy, Izenpe, Network Solutions, OATI, SECOM, SwissSign, TWCA, TrustCor, SecureTrust (бывшая Trustwave)

Воздержались (2): HARICA, TurkTrust

Голосование потребителей сертификатов

За (7): Apple, Cisco, Google, Microsoft, Mozilla, Opera, 360

Против: 0

Воздержалось: 0

По правилам CA/Browser Forum, для принятия положительного решения за него должны проголосовать две трети издателей сертификатов и 50% плюс один голос среди потребителей.

Представители Digicert принесли извинения за пропуск голосования, где отдали бы свой голос в пользу сокращения срока действия сертификатов. Они отмечают, что для некоторых клиентов сокращение срока действия может представить собой проблему, но в долговременной перспективе это даёт преимущества для безопасности.

Так или иначе, но индустрия пока не готова сокращать сроки действия сертификатов и полностью переходить на автоматизированные решения. Сами центры сертификации могут предложить такие услуги, но многие клиенты пока не внедрили автоматизацию. Поэтому сокращение сроков до 397 дней пока откладывается. Но вопрос остаётся открытым.

Теперь Google может попробовать внедрить стандарт «принудительно», как это было с протоколом Certificate Transparency. Тем более, что её поддерживают и другие разработчики: Apple, Microsoft, Mozilla и Opera.

Напомним, что полная автоматизация — один из принципов на котором основана работа некоммерческого центра сертификации Let's Encrypt. Он выдаёт бесплатные сертификаты всем желающим, но максимальный срок жизни сертификата ограничен 90 днями. Короткие времена жизни сертификатов имеют два главных преимущества:

- ограничение ущерба от компрометированных ключей и неверно выпущенных сертификатов, так как они используются на меньшем промежутке времени;

- короткоживущие сертификаты поддерживают и поощряют автоматизацию, которая абсолютно необходима для простоты использования HTTPS. Если мы собираемся мигрировать всю Всемирную паутину на HTTPS, то вовсе нельзя ожидать ручного обновления сертификатов от администратора каждого существующего сайта. Как только выпуск и обновления сертификатов станет полностью автоматизированным, более короткие времена жизни сертификатов наоборот станут более удобными и практичными.

Опрос GlobalSign на Хабре показал, что 73,7% респондентов «скорее поддерживают» сокращение срока действия сертификатов.

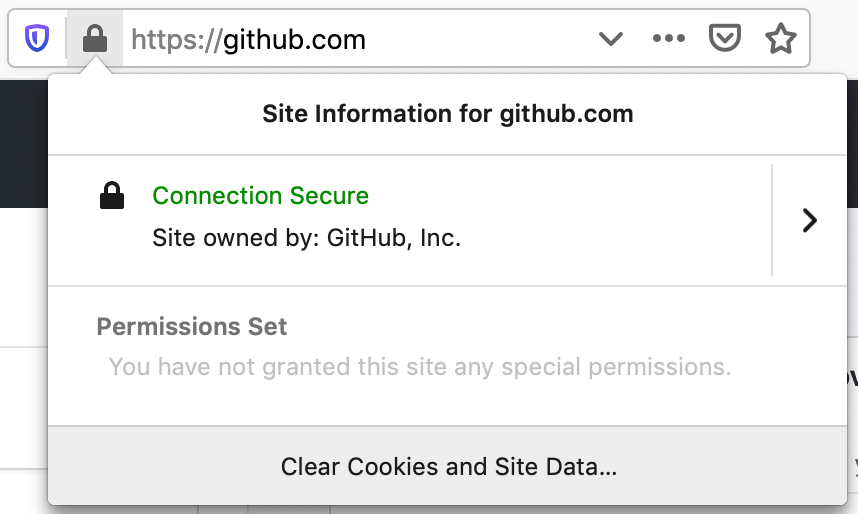

Что касается сокрытия значка EV для SSL-сертификатов в адресное строке, по этому вопросу консорциум не голосовал, потому что вопрос UI браузеров находится полностью в компетенции разработчиков. В сентябре-октябре выйдут новые версии Chrome 77 и Firefox 70, которые лишат EV-сертификаты особого места в адресной строке браузера. Вот как выглядит изменение на примере десктопной версии Firefox 70:

Было:

Будет:

По мнению специалиста по безопасности Троя Ханта, удаление информации EV из адресной строки браузеров фактически хоронит данный тип сертификатов.

Комментарии (23)

Burtanshy

15.09.2019 21:22ни одна корпорация не будет что то изменять. другое дело к чему клонит гугл? они ничего хорошего не сделали.

tankistua

15.09.2019 22:08+6Слабаки — у меня недавно на опенвпн-сервере закончился 10ти летний сертификат и естественно я был к этому не готов :)

karavan_750

16.09.2019 01:42+1Отдельно отмечу, что практика автоматизации от letsencrypt неоднозначна.

Нативные скрипты очень часто подводили внезапной поломкой, пока не перешел на скрипты certbot — чуть больше года на десятке серверов и ни одного сбойного деплоя сертификатов.

karavan_750

16.09.2019 17:55Посыпаю голову пеплом. У меня дружба сложилась с acme.sh, а не с certbot.

Моя ошибка есть следствие очень редкой поддержки этих скриптов — один раз сделал и забыл.

А т.к. много чего успел попробовать, пока нашел стабильность, то в голове каша.

amarao

16.09.2019 15:39Я одного не могу понять — они хотят сделать так, чтобы после того, как LE прилёг (война, санкции, etc), весь интернет перестал работать в течение трёх месяцев?

Может, http лучше? Только представьте себе: http будет работать ДАЖЕ если все CA в мире помрут и отзовут все свои сертификаты к чертям.

Borz

16.09.2019 16:22а куда при этом денутся самоподписанные сертификаты? всё лучше будет, чем просто HTTP

amarao

16.09.2019 18:36Даже самоподписанный сертификат вас не спасёт от выпиливания вашего шифра из бразуеров. SSL/TLS гниёт со скоростью дохлой рыбы в +40. Прошло три года — и браузер уже не может подключиться к вашему SSL'ю, потому что http — можно, а SSL 3 — нельзя.

karavan_750

16.09.2019 19:59amarao, читал много ваших статей с пользой для своего развития, но некоторые комменты от вас очень удивляют.

Сравнивать некую сущность, которая подвергается эволюционированию, с ее (сущности) полным отсутствием — довольно странно.

amarao

17.09.2019 11:50Вы не поняли моей позиции. Есть http. Есть https. Браузеры считают http умеренно небезопасным, но отлично с ним работают. Браузеры считают https с ssl3 настолько небезопасным, что отказываются поддерживать протокол, который был прогрессивным лет 20 назад.

Мой поинт в том, что http — не гниёт, а https — гниёт. Любой сайт на https (даже интранет на сапоподписанном сертификате) рискует перестать работать через 5-7 лет из-за очередного POODLE2. Сделав http, мы получим более живучую версию, чем https.

karavan_750

17.09.2019 13:46Браузеры считают http умеренно небезопасным, но отлично с ним работают.

Логично. Потому что http выполняет ту функцию, которую обещает.

Браузеры считают https с ssl3 настолько небезопасным, что отказываются поддерживать протокол, который был прогрессивным лет 20 назад.

И это логично, но по обратной причине — невыполнение обещанного.

В этом ключе есть смысл сравнивать исполнение/неисполнение обещаемого функционала.

Но ни как не наличие/отсутствие функционала, потому что http и ssl3 абсолютно разные по сути вещи.

Мой поинт в том, что http — не гниёт, а https — гниёт.

А я почему-то уверен, что близится день, когда http прекратит свое существование.

Значит он тоже гниет, только гораздо медленнее и невооруженному взгляду незаметно.

amarao

17.09.2019 14:50http? Прекратит существование? Простите, а что вместо него? Сломанный by design PKI?

Вот, скажите, как мне сделать рабочий сайт на https для домена localhost? Попросить LE подписать сертификатик?

karavan_750

17.09.2019 14:58Когда у каждого есть свой localhost, очевидно, что между собой они никак не должны пересекаться, а значит и обратиться к публичным CA нет возможности.

Но у каждого владельца localhost есть возможность сгенерить свой серт и даже создать цепочку CA, затем скормить это любимому браузеру.

http? Прекратит существование?

Я утрировал ваше видение того, что инструменты со временем протухают.

andreymal

17.09.2019 15:35А вот кстати как по-нормальному скормить браузеру свой серт? Когда я добавляю в свой Firefox самоподписанный серт конкретно для локалхоста, замочек безопасности всё равно ярко светит предупреждением о небезопасности, а когда я делаю свой CA ради зелёного замочка — появляется возможность утечки приватного ключа (предполагаем, что среднестатистический домашний комп не особо защищён) и соответствующего MitM для всех остальных сайтов помимо локалхоста.

karavan_750

17.09.2019 16:20А вот кстати как по-нормальному скормить браузеру свой серт?

Ровно так, как рекомендует документация к браузеру.

PKI по-взрослому — когда необходимые процедуры CA производятся не на тех хостах, которые им защищаются, а асинхронное шифрование тут в помощь, и к хосту с ключом CA нет никакого внешнего доступа.

Нестрашно поиграться в PKI на своем компе, если запросы не выходят за рамки локалхоста.

Но когда мы вылазим из песочницы локалхоста и раздаем серты своим сайтам на внешних хостингах, надо осмыслить рекомендуемую политику безопасности при развертывании PKI и таки сделать CA на хосту защищенном от внешних посягательств, тем самым мы исключаем компрометацию ключей CA.

Отсюда и рекомендация иметь иерархию CA, когда корневой создает только подчиненные CA, а подписью сертов занимаются исключительно подчиненные, это сделает менее болезненным отзыв скомпрометированного подчиненного CA.

andreymal

17.09.2019 16:39Всё вами написанное я и так прекрасно знаю, но проблемы с домашним локалхостом, когда ни о какой иерархии CA речи не идёт, это никак не решает

Впрочем, если у кого не надо есть доступ к домашнему компу, то тут уже проблемы пострашнее приватного ключа, так что я наверно глупый вопрос задал и беспокоюсь не о том (хотя пойду-ка перепрячу свой CA подальше, чтоб просто случайно не утёк)

karavan_750

17.09.2019 17:13проблемы с домашним локалхостом, когда ни о какой иерархии CA речи не идёт

Так то получается проблема не в localhost, а в несоблюдении рекомендаций при создании PKI.

stalinets

17.09.2019 23:13Кстати да. Я ради интереса пробовал выйти в интернет, просто поменяв на компьютере год на 2014й. Фиг куда зайдёшь.

qark

Почему вы против?

dartraiden

Как минимум, понятно, почему против DarkMatter.

karavan_750

GlobalSign_admin,

Присоединюсь к вопросу, тем более, что являюсь представителем одного из ваших клиентов и рад был бы автоматизации взаимодействия с вами.

GlobalSign_admin Автор

Сокращение периода действия сертификатов заставит пользователей чаще обновлять сертификаты и настройки серверов. Для автоматизации выпуска сертификата можно использовать API.

andreymal

Ну так это же хорошо?