Постановка задачи

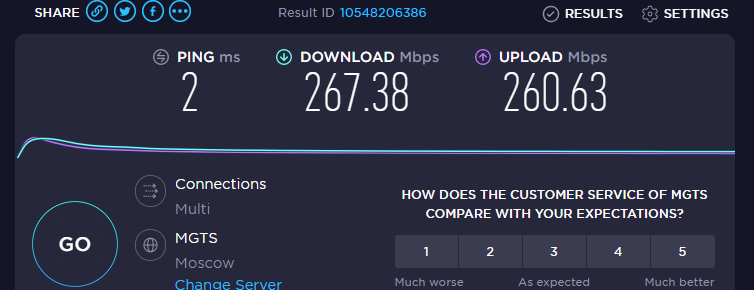

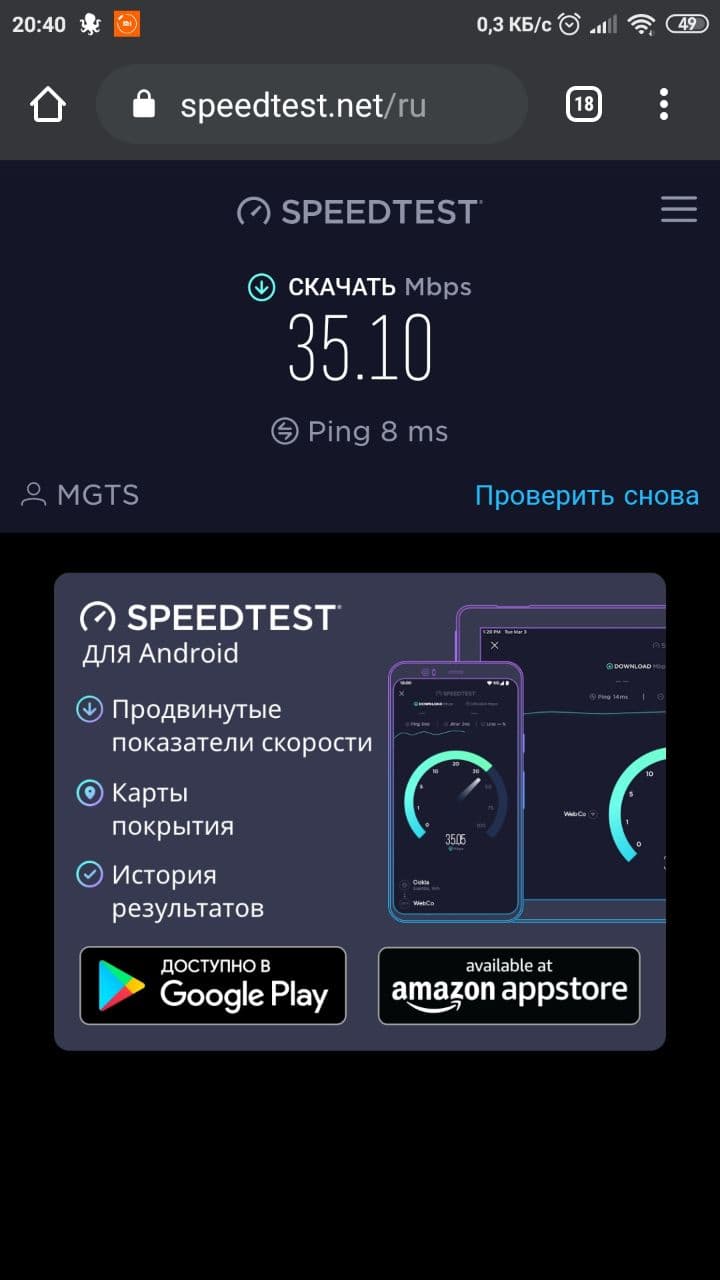

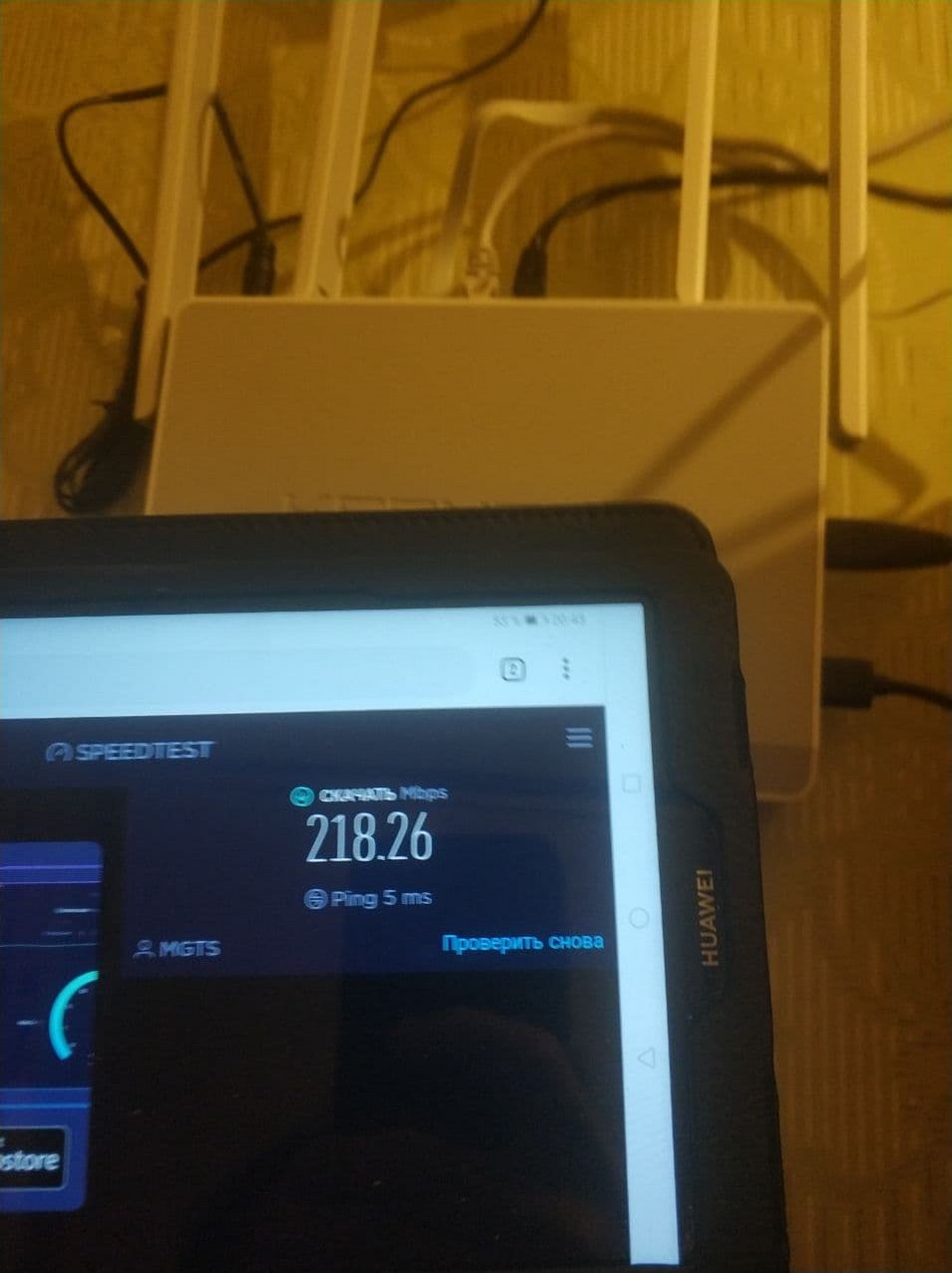

Сделать Wi-Fi в 2+ комнатной квартире, при этом чтобы скорость в любой локации была не ниже 90Мбит/с на любом современном мобильном устройстве (IEEE 802.11ac).

Предполагаем, что наша типовая квартира содержит типовой набор пользователей:

- Условный Просто пользователь (используем базовый ЯндексDNS)

- Условная Боящаяся интернета бабушка (ЯндексDNS, без мошеннических сайтов и вирусов)

- Условный Студент 5 курса, которому нужен Интернет без ограничений (выход в Интернет через VPN в Европу, DNS 8.8.8.8)

- Условный Школьник 7 класса, которому по административным причинам надо выключать Интернет в 21:00 час по будням и в 22:00 часа по выходным (используем ЯндексDNS «Семейный» и по расписанию выключаем/включаем SSID).

Радио моделирование

Начну с того, что как правило, если в квартире бетонные стены и количество комнат 2 и более, то одной точкой доступа Wi-Fi будет не обойтись, ведь 20 Мбит/с на диване у окна сегодня нас уже не устраивают, а это значит что минимальный уровень сигнала на клиенском устройстве долже быть не ниже -65дБ.

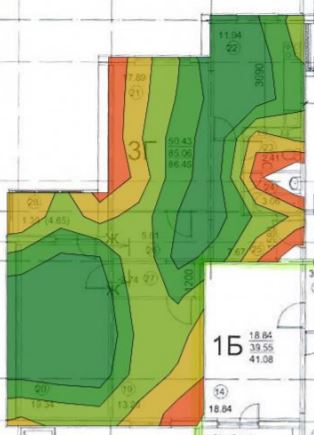

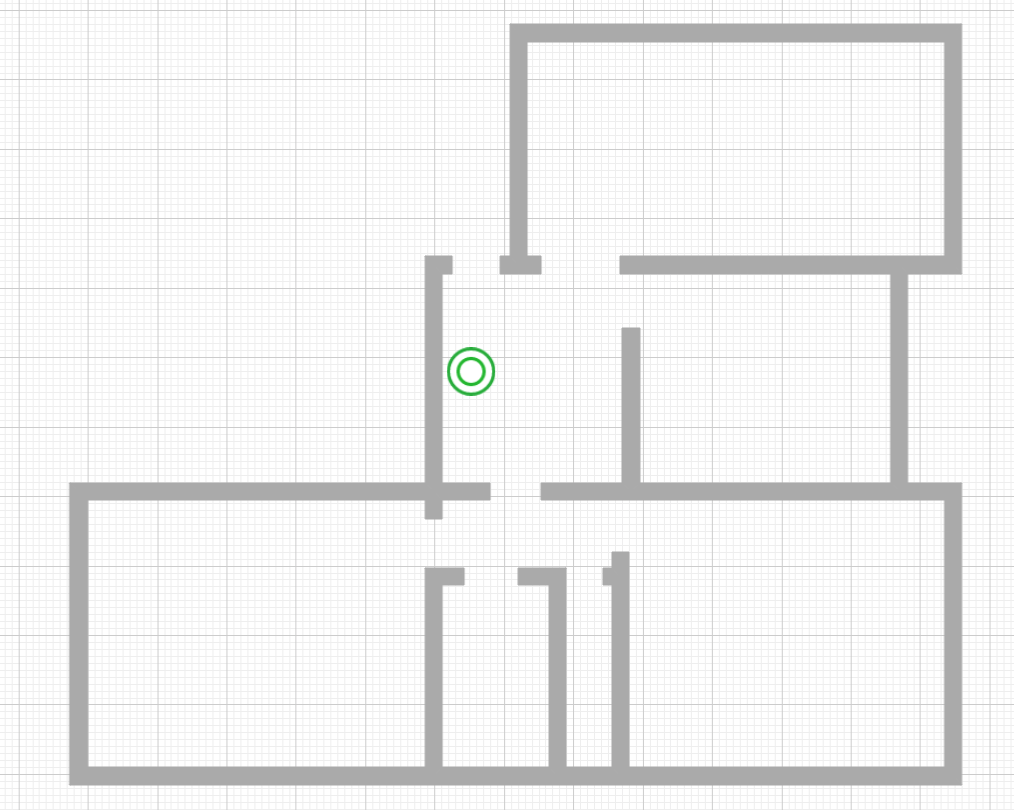

Вот пример:

Ставим одну точку доступа в прихожей, в 5 ГГц диапазоне зона покрытия до -65дБ выглядит так:

Поэтому надо добавить еще как минимум 2 точки доступа, получаем следующее:

Так уже лучше, с количеством и расположением точек доступа определились.

Настройка Wi-Fi на базе Mikrotik hAP ac

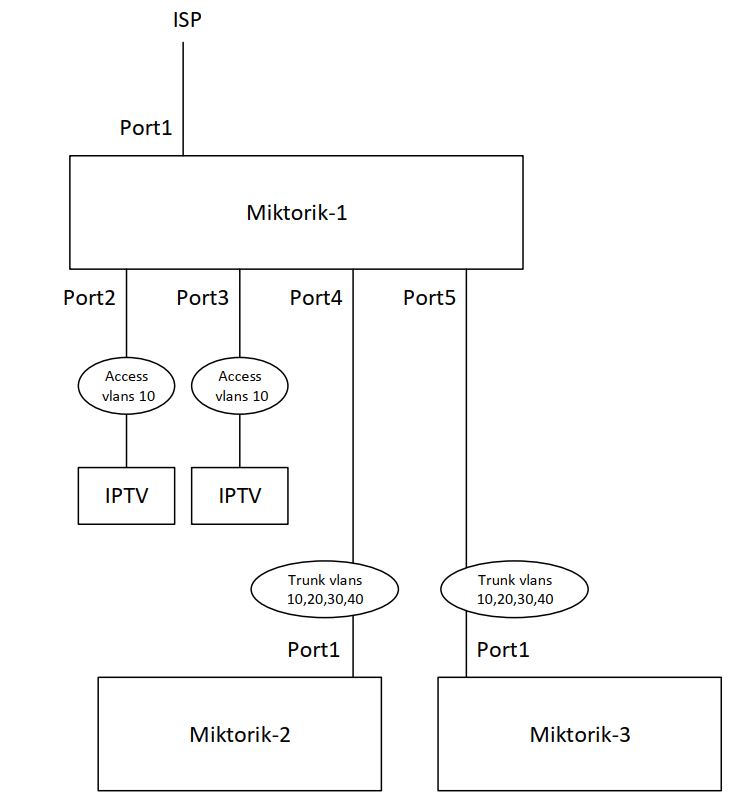

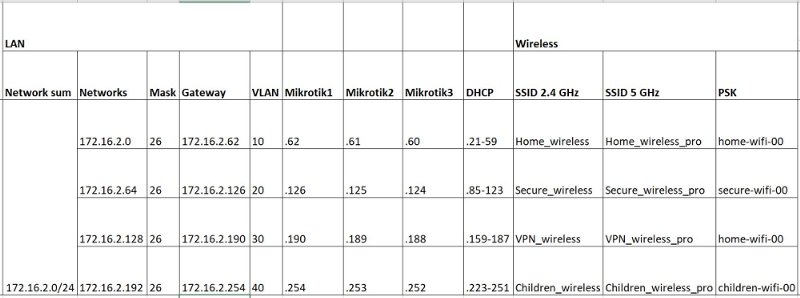

1. Схема сети и адресный план

2. Обновление ПО и установка пакета поддержки multicast для IPTV. Это легко нагуглить.

3. Предлагаю создать 4 VLAN-а: 10,20,30,40, под каждого типа пользователя

/interface bridge vlan

add bridge=bridge_vlan_10 tagged=VLAN_10_TRUNK_ETH5,VLAN_10_TRUNK_ETH4 vlan-ids=10

add bridge=bridge_vlan_20 tagged=VLAN_20_TRUNK_ETH5,VLAN_20_TRUNK_ETH4 vlan-ids=20

add bridge=bridge_vlan_30 tagged=VLAN_30_TRUNK_ETH5,VLAN_30_TRUNK_ETH4 vlan-ids=30

add bridge=bridge_vlan_40 tagged=VLAN_40_TRUNK_ETH5,VLAN_40_TRUNK_ETH4 vlan-ids=40

/interface vlan

add interface=ether4 name=VLAN_10_TRUNK_ETH4 vlan-id=10

add interface=ether5 name=VLAN_10_TRUNK_ETH5 vlan-id=10

add interface=ether4 name=VLAN_20_TRUNK_ETH4 vlan-id=20

add interface=ether5 name=VLAN_20_TRUNK_ETH5 vlan-id=20

add interface=ether4 name=VLAN_30_TRUNK_ETH4 vlan-id=30

add interface=ether5 name=VLAN_30_TRUNK_ETH5 vlan-id=30

add interface=ether4 name=VLAN_40_TRUNK_ETH4 vlan-id=40

add interface=ether5 name=VLAN_40_TRUNK_ETH5 vlan-id=40

/interface bridge port

add bridge=bridge_vlan_10 interface=ether2 pvid=10

add bridge=bridge_vlan_10 interface=ether3 pvid=10

add bridge=bridge_vlan_10 interface=wlan_2.4_GHz pvid=10

add bridge=bridge_vlan_10 interface=wlan_5_GHz pvid=10

add bridge=bridge_vlan_10 interface=VLAN_10_TRUNK_ETH5 priority=0 pvid=10

add bridge=bridge_vlan_20 interface=VLAN_20_TRUNK_ETH5 priority=0 pvid=20

add bridge=bridge_vlan_30 interface=VLAN_30_TRUNK_ETH5 priority=0 pvid=30

add bridge=bridge_vlan_40 interface=VLAN_40_TRUNK_ETH5 priority=0 pvid=40

add bridge=bridge_vlan_20 interface=wlan_2.4_GHz_virtual_2 pvid=20

add bridge=bridge_vlan_20 interface=wlan_5_GHz_virtual_2 pvid=20

add bridge=bridge_vlan_30 interface=wlan_2.4_GHz_virtual_3 pvid=30

add bridge=bridge_vlan_30 interface=wlan_5_GHz_virtual_3 pvid=30

add bridge=bridge_vlan_40 interface=wlan_2.4_GHz_virtual_4 pvid=40

add bridge=bridge_vlan_40 interface=wlan_5_GHz_virtual_4 pvid=40

add bridge=bridge_vlan_10 interface=VLAN_10_TRUNK_ETH4 priority=0 pvid=10

add bridge=bridge_vlan_20 interface=VLAN_20_TRUNK_ETH4 priority=0 pvid=20

add bridge=bridge_vlan_30 interface=VLAN_30_TRUNK_ETH4 priority=0 pvid=30

add bridge=bridge_vlan_40 interface=VLAN_40_TRUNK_ETH4 priority=0 pvid=404. Задать группы для интерфейсов

/interface list

add comment=defconf name=WAN

add comment=defconf name=LAN

/interface list member

add list=LAN

add interface=ether1 list=WAN

add interface=bridge_vlan_10 list=LAN

add interface=bridge_vlan_20 list=LAN

add interface=bridge_vlan_30 list=LAN

add interface=bridge_vlan_40 list=LAN5. Задать IP адреса на LAN интерфейсах. Например, берем сеть 172.16.2.0.24 и делим ее на 4 штуки по /26

/ip address

add address=172.16.2.126/26 interface=bridge_vlan_20 network=172.16.2.64

add address=172.16.2.190/26 interface=bridge_vlan_30 network=172.16.2.128

add address=172.16.2.254/26 interface=bridge_vlan_40 network=172.16.2.192

add address=172.16.2.62/26 interface=bridge_vlan_10 network=172.16.2.06. Задать IP адрес на WAN интерфейсе (если он статический)

/ip address

add address=XXX.XXX.XXX.XXX/XXX interface=ether1 network=XXX.XXX.XXX.XXX7. Задать маршрут по-умолчанию в сторону провайдера

/ip route

add distance=1 gateway=XXX.XXX.XXX.XXX8. Задать DHCP сервера

/ip pool

add name=vlan_10_dhcp_pool ranges=172.16.2.21-172.16.2.59

add name=vlan_20_dhcp_pool ranges=172.16.2.85-172.16.2.123

add name=vlan_30_dhcp_pool ranges=172.16.2.159-172.16.2.187

add name=vlan_40_dhcp_pool ranges=172.16.2.223-172.16.2.251

/ip dhcp-server network

add address=172.16.2.0/26 dns-server=77.88.8.8,77.88.8.1 domain=home.local gateway=172.16.2.62 netmask=26

add address=172.16.2.64/26 dns-server=77.88.8.88,77.88.8.2 domain=home.local gateway=172.16.2.126 netmask=26

add address=172.16.2.128/26 dns-server=8.8.8.8,8.8.4.4 domain=home.local gateway=172.16.2.190 netmask=26

add address=172.16.2.192/26 dns-server=77.88.8.7,77.88.8.3 domain=home.local gateway=172.16.2.254 netmask=26

/ip dhcp-server

add address-pool=vlan_10_dhcp_pool disabled=no interface=bridge_vlan_10 name=dhcp_server_vlan_10

add address-pool=vlan_20_dhcp_pool disabled=no interface=bridge_vlan_20 name=dhcp_server_vlan_20

add address-pool=vlan_30_dhcp_pool disabled=no interface=bridge_vlan_30 name=dhcp_server_vlan_30

add address-pool=vlan_40_dhcp_pool disabled=no interface=bridge_vlan_40 name=dhcp_server_vlan_409. Не забыть про igmp snooping для IPTV приставки

/interface bridge

add igmp-snooping=yes name=bridge_vlan_10

add igmp-snooping=yes name=bridge_vlan_20

add igmp-snooping=yes name=bridge_vlan_30

add igmp-snooping=yes name=bridge_vlan_40

/routing igmp-proxy interface

add alternative-subnets=0.0.0.0/0 interface=ether1 upstream=yes10. Cделать VPN туннель до вашего VPS сервера для обхода блокировок (настройка сервера VPN на Debian будет ниже)

/interface l2tp-client

add connect-to=XXX.XXX.XXX.XXX disabled=no ipsec-secret=XXXXXXX keepalive-timeout=disabled name=l2tp-out1 password=XXXXXX profile=default use-ipsec=yes user=XXXXXX11. Сделать Policy Based Routing для трафика из того SSID, трафик от которого должен идти через VPN туннель.

/ip firewall mangle

add action=mark-routing chain=prerouting new-routing-mark=VPN_route_mark passthrough=yes src-address=172.16.2.128/26

/ip route

add check-gateway=ping distance=1 gateway=10.1.1.1 routing-mark=VPN_route_mark12. Сделать NAT

/ip firewall nat

add action=masquerade chain=srcnat out-interface-list=WAN src-address=172.16.2.0/25

add action=masquerade chain=srcnat out-interface=l2tp-out1 src-address=172.16.2.128/26

add action=masquerade chain=srcnat out-interface-list=WAN src-address=172.16.2.192/2613. Можно убрать лишнее из правил межсетевого экрана, а потом закрыть то что хочется.

/ip firewall filter

add action=accept chain=input comment="defconf: accept established,related,untracked" connection-state=established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=invalid disabled=yes

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=accept chain=input comment="defconf: accept to local loopback (for CAPsMAN)" dst-address=127.0.0.1

add action=drop chain=input comment="defconf: drop all not coming from LAN" disabled=yes in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" connection-state=established,related disabled=yes

add action=accept chain=forward comment="defconf: accept established,related, untracked" connection-state=established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" connection-state=invalid disabled=yes

add action=drop chain=forward comment="defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat connection-state=new disabled=yes in-interface-list=WAN14. Настроить профили безопасности для SSID

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

add authentication-types=wpa-psk,wpa2-psk eap-methods="" group-ciphers=tkip,aes-ccm mode=dynamic-keys name=Profile_Home_wireless supplicant-identity="" unicast-ciphers=tkip,aes-ccm wpa-pre-shared-key=home-wifi-00 wpa2-pre-shared-key=home-wifi-00

add authentication-types=wpa-psk,wpa2-psk eap-methods="" group-ciphers=tkip,aes-ccm mode=dynamic-keys name=Profile_Secure_wireless supplicant-identity= "" unicast-ciphers=tkip,aes-ccm wpa-pre-shared-key=secure-wifi-00 wpa2-pre-shared-key=secure-wifi-00

add eap-methods="" group-ciphers=tkip,aes-ccm name=Profile_Children_wireless supplicant-identity="" unicast-ciphers=tkip,aes-ccm wpa-pre-shared-key= children-wifi-00 wpa2-pre-shared-key=children-wifi-0015. Настроить сам Wi-Fi с четырьмя SSID

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-g/n country=russia distance=indoors installation=indoor mode=ap-bridge name=wlan_2.4_GHz security-profile= Profile_Home_wireless ssid=Home_wireless tx-power=13 tx-power-mode=all-rates-fixed vlan-id=10 wireless-protocol=802.11 wps-mode=disabled

add keepalive-frames=disabled mac-address=XX:XX:XX:XX:XX:XX master-interface=wlan_2.4_GHz multicast-buffering=disabled name=wlan_2.4_GHz_virtual_2 security-profile=Profile_Secure_wireless ssid=Secure_wireless vlan-id=20 wds-cost-range=0 wds-default-cost=0 wps-mode=disabled

add keepalive-frames=disabled mac-address=XX:XX:XX:XX:XX:XX master-interface=wlan_2.4_GHz multicast-buffering=disabled name=wlan_2.4_GHz_virtual_3 security-profile=Profile_Home_wireless ssid=VPN_wireless vlan-id=30 wds-cost-range=0 wds-default-cost=0 wps-mode=disabled

add keepalive-frames=disabled mac-address=XX:XX:XX:XX:XX:XX master-interface=wlan_2.4_GHz multicast-buffering=disabled name=wlan_2.4_GHz_virtual_4 security-profile=Profile_Children_wireless ssid=Children_wireless vlan-id=40 wds-cost-range=0 wds-default-cost=0 wps-mode=disabled

set [ find default-name=wlan2 ] band=5ghz-n/ac channel-width=20/40mhz-Ce country=russia distance=indoors installation=indoor mode=ap-bridge name= wlan_5_GHz security-profile=Profile_Home_wireless ssid=Home_wireless_pro tx-power=13 tx-power-mode=all-rates-fixed vlan-id=10 wireless-protocol= 802.11

add keepalive-frames=disabled mac-address=XX:XX:XX:XX:XX:XX master-interface=wlan_5_GHz multicast-buffering=disabled name=wlan_5_GHz_virtual_2 security-profile=Profile_Secure_wireless ssid=Secure_wireless_pro vlan-id=20 wds-cost-range=0 wds-default-cost=0 wps-mode=disabled

add keepalive-frames=disabled mac-address=XX:XX:XX:XX:XX:XX master-interface=wlan_5_GHz multicast-buffering=disabled name=wlan_5_GHz_virtual_3 security-profile=Profile_Home_wireless ssid=VPN_wireless_pro vlan-id=30 wds-cost-range=0 wds-default-cost=0 wps-mode=disabled

add keepalive-frames=disabled mac-address=XX:XX:XX:XX:XX:XX master-interface=wlan_5_GHz multicast-buffering=disabled name=wlan_5_GHz_virtual_4 security-profile=Profile_Children_wireless ssid=Children_wireless_pro vlan-id=40 wds-cost-range=0 wds-default-cost=0 wps-mode=disabled16. Выключаем «детскую» сеть по расписанию:

/system scheduler

add interval=1d name=Switch_OFF_children_1 on-event=swich_off_children_2.4 policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon start-date=nov/28/2020 start-time=21:00:00

add interval=1d name=Switch_ON_children_1 on-event=swich_on_children_2.4 policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon start-date=nov/28/2020 start-time=07:00:00

add interval=1d name=Switch_OFF_children_2 on-event=swich_off_children_5 policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon start-date=nov/28/2020 start-time=21:00:00

add interval=1d name=Switch_ON_children_2 on-event=swich_on_children_5 policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon start-date=nov/28/2020 start-time=07:00:00

/system script

add dont-require-permissions=no name=swich_off_children_2.4 owner=admin policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon source= "interface wireless disable wlan_2.4_GHz_virtual_4"

add dont-require-permissions=no name=swich_on_children_5 owner=admin policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon source= "interface wireless enable wlan_5_GHz_virtual_4"

add dont-require-permissions=no name=swich_on_children_2.4 owner=admin policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon source= "interface wireless enable wlan_2.4_GHz_virtual_4"

add dont-require-permissions=no name=swich_off_children_5 owner=admin policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon source= "interface wireless disable wlan_5_GHz_virtual_4"Администратора сети нет и не предвидится, поэтому KID Control не используем.

17. Оставить возможность настраивать роутер локально

/ip neighbor discovery-settings

set discover-interface-list=LAN

/tool mac-server

set allowed-interface-list=LAN

/tool mac-server mac-winbox

set allowed-interface-list=LAN18.Мелочи

/system clock

set time-zone-name=Europe/Moscow

/system identity

set name=Miktotik-1На Miktotik-1, Miktotik-2 делаем все тоже самое, только меняя адреса VLAN-ов в соответствие с адресным планом.

VPN сервер на базе Debian

XXX.XXX.XXX.XXX - ваш public IP

<source>#sudo apt-get install libgmp3-dev gawk flex bison make

#sudo wget https://download.openswan.org/openswan/openswan-latest.tar.gz

#sudo tar -xvzf openswan-latest.tar.gz

#cd openswan-2.6.51

#sudo make programs

#sudo make install

#sudo nano /etc/ipsec.conf

config setup

nat_traversal=yes

virtual_private=%v4:10.0.0.0/8,%v4:192.168.0.0/16,%v4:172.16.0.0/12

oe=off

protostack=netkey

conn L2TP-PSK-NAT

rightsubnet=vhost:%priv

also=L2TP-PSK-noNAT

conn L2TP-PSK-noNAT

authby=secret

pfs=no

auto=add

keyingtries=3

rekey=no

ikelifetime=8h

keylife=1h

type=transport

left=XXX.XXX.XXX.XXX

leftprotoport=17/1701

right=%any

rightprotoport=17/%any

#sudo nano /etc/ipsec.secrets

XXX.XXX.XXX.XXX %any: PSK "PASSWORD"

#sudo nano /root/ipsec

#sudo iptables --table nat --append POSTROUTING --jump MASQUERADE

#sudo echo 1 > /proc/sys/net/ipv4/ip_forward

#for each in /proc/sys/net/ipv4/conf/*

#do

#echo 0 > $each/accept_redirects

#echo 0 > $each/send_redirects

#done

#sudo /etc/init.d/ipsec restar

#sudo chmod +x /root/ipsec

#sudo sh /root/ipsec

#sudo nano /etc/xl2tpd/xl2tpd.conf

[global]

port = 1701

ipsec saref = yes

saref refinfo = 30

[lns default]

ip range = 10.1.1.2-10.1.1.100

local ip = 10.1.1.1

refuse chap = yes

refuse pap = yes

require authentication = yes

ppp debug = yes

pppoptfile = /etc/ppp/options.xl2tpd

length bit = yes

name = VPN-1

#sudo nano /etc/ppp/options.xl2tpd

require-mschap-v2

ms-dns 8.8.8.8

ms-dns 8.8.4.4

asyncmap 0

auth

crtscts

lock

hide-password

modem

debug

name VPN-1

proxyarp

lcp-echo-interval 30

lcp-echo-failure 4

#sudo nano /var/log/syslog

#sudo nano /etc/ppp/chap-secrets

user-1 VPN-1 PASSWORD *

#sudo /etc/init.d/ipsec restart

sudo /etc/init.d/xl2tpd restart

#sudo ipsec verify

FIREWALL

#sudo apt-get install ufw

#sudo ufw disable

#sudo ufw allow ssh

#sudo ufw allow 500/udp

#sudo ufw allow 1701/udp

#sudo ufw allow 4500/udp

#sudo ufw allow from 10.1.1.0/24

#sudo ufw default allow routed

#sudo ufw delete ssh

#sudo ufw allow 4444

#sudo ufw enableПросмотр состояния FW

#sudo ufw status verbose

Просмотр логов если что-то блокируется

#sudo ufw logging low

#sudo tail -f /var/log/ufw.log

Отключение логирования, чтобы не забивать место на диске

#sudo ufw logging offМеняем порт ssh на другой

sudo nano /etc/ssh/sshd_config

Port 4444

sudo systemctl restart sshdПроверка нет ли попыток взлома

sudo cat /var/log/auth.log | grep "authentication failure"Готово!

Теперь VPN сервер будет работать даже с iPhone через 4G! А как приятное дополнение — будет доступ ко всем роутерам Mikrotik по SSH с VPS сервера.

solderman

У меня почему то микротик RB751G-2HnD омерзительно работает с яблоками. Только b и g, стоит только включить n и коннект пропадает. Уже все шаманства из инета перепробовал, все бесполезно. В итоге плюнул и поставил кинетик самы простой для раздачи вайфая. Теперь все летает.

paxlo

ssid только большими буквами, только буквы и цифры, нижнее подчеркивание вместо пробела. Регион поставить usa

MarvinD

Вот зачем сбиваете человека с толку? При чем здесь регион? russia3, russia4 — все норм. Каналы надо нормально ставить. Микротик просто максимально все усложнил, чтобы «маме» жизнь малиной не казалась…

vorphalack

это что, у яблока качество вайфая зависит от названия сети?

rexen

sumanai

Вы?ещё?скажите?не?говорить?DVD?диск.

TimsTims

Это уже не подчеркивание, а надчеркивание ;)

Drosselmeier

В?о?т? ?н?а?с?т?о?я?щ?е?е? ?п?о?д?ч?е?р?к?и?в?а?н?и?е?.? Выше- выделение пробелов))

V1RuS

и "задний фон", ага

GamePad64

Это устойчивое выражение. К тому же, часто под «подчёркиванием» понимают элемент оформления текста. А «нижнее подчёркивание» — это символ, занимающий своё знакоместо.

rexen

Устойчивое, да. К сожалению. На каком основании — непонятно. Поэтому и борюсь. Был бы макрон-ом, тогда ещё куда бы ни шло. В программистском контексте «подчёркивание» — это в 99,99% именно что отдельный символ в своём знакоместе. И он всё-равно не должен быть «нижним»:

— ru.wikipedia.org/wiki/ПодчёркиваниеAdmAlexus

А вы — зануда :-)

SandroSmith

Ну что же вы, такой шанс упустили. Нужно было использовать n-dash вместо m-dash'a. Вот тогда бы мы и поняли – настоящий он зануда или так, погулять вышел.

paxlo

Кому не к чему докопаться, цепляется к словам. Есть общеупотребимые варианты, которые нарушают правила: «на Украине» вместо «в Украине», «нарОщенные» вместо правильнго «нарощЁнные», «гофрИрованный» вместо правильного «гофрирОванный», «мнения разнЯтся» вместо правильного «мнения рАзнятся». Изменения языка происходят по неведомым законам, подстраиваясь под удобство носителей, а не согласно кабинетным канонам в толстых нафталином пропахших талмудах академиков. А вообще граммарнаци в техтредах не нужны.

rexen

По-моему, «докапываетесь» именно вы. И приводите пример изменившихся ударений. К сожалению, нормативные правила нередко диктуются кабинетными бюрократами вовсе не «под удобство носителей». Но я — совсем не об этом. ПОДчёркивание никогда не было «верхним». Называть подчёркивание «нижним» — это банальная безграмотность и нелогичность. Это всё-равно что называть колёса круглыми. Короче тавтология или плеоназм.

Тем более удивительно такую ерунду раз за разом слышать от программистов, которые вроде как призваны и очень любят облегчать задачи, а не усложнять. И тут же, на ровном месте, они сами себе усложняют язык, используя совершенно лишнее слово.

paxlo

Это всего лишь ваша точка зрения и ваша логика.

Это такой тупой штамп как итальянцы и макароны. У вас банальное представления о людях и профессиях. Вам лично ничего не должны.

Лишнее для вас, а кому-то наоборот проще.

Как я уже говорил с вашим колхозным и замшелым пониманием правил развития языка и общения, лучше в тех треды не соваться. Есть что по статье сказать, пожалуйста. В остальном на ваши смехотворные попытки докопаться до грамматики всем наплевать.

V1RuS

Логика — одна

omxela

Ага. И это сказал фараон. Он был очень умен.

И за это его называли Тутанхамон. (с)

paxlo

Вы приложили ссылку на личные половые переживания какого-то ноунейма из интернетика, который налил несколько параграфов воды на едва понятную ему тему и выдаёте в качестве пруфа. Очень слабая позиция.

rexen

А в английской версии этой же статьи так же нет «low/bottom underline» — там есть (в виде альтернативного употребления) «нижнее тире», что хотя бы можно понять и принять.

paxlo

Вам нужно принять вы и принимайте, только от других со своими наставлениями и требованиям останьте, у вас нет никакого авторитета.

Я дал спросившему четкий технический ответ на технический вопрос, а вы бесцеремонно развели псевдолингвистический треп. Это типичное проявление хамства.

Вообще это типичная черта русскоязычных пользователей лезть с советами, которых не спрашивали. Видимо какой-то комплекс неполноценности.

Вспоминается старый анекдот:

"спроси что–нибудь на англоязычном сайте — получишь ответ на вопрос, спроси на израильском сайте — получишь вопрос на вопрос, спроси на русскоязычном — тебя назовут мудаком и пошлют читать мануалы."

Revertis

Но как бы «на Украине» правильно :)

mSnus

А там случайно не OpenWRT была? У меня была такая проблема на Linksys c OpenWRT, проблема была вы каком-то неуловимом баге с пересогласованием шифрования, из-за чего связь приходилось постоянно переустанавливать, особенно на iPhone. Тоже купил Кинетик и забыл про это.