Здравствуйте!

Это вторая статья о безопасности 3CX. Как обещали, в ней мы поговорим о лучших практиках обеспечения безопасности 3CX. Начнем без предисловий, пройдясь по основным разделам интерфейса, на которые нужно обратить внимание.

Включите глобальный черный список IP-адресов

Глобальный черный список IP-адресов 3CX - важная функция безопасности, которая по умолчанию включена после установки 3CX. Она позволяет автоматически блокировать IP-адреса, подозреваемых в разнообразных атаках. Системы, в которых эта функция отключена, сразу попадают в зону риска. Если черный список не работает, в журнале событий АТС будут появляться попытки неуспешной регистрации от поддельных SIP user-agent - Polycom VVX, Asterisk, Avaya и т.д. Это свидетельствует о большом количестве ботов-сканеров, пытающихся пробить АТС брутфорс-атакой (получить SIP регистрацию вместо легального пользователя). Атаки обычно идут из-за VPN, от скомпрометированного сервера или SIP-устройства. Однако они могут идти и от вполне легального сервера, который неверно настроен (в этом случае он становится открытым ретранслятором SIP запросов - хакеры отправляют вам запросы REGISTER от имени чужих серверов).

Ограничьте доступ к портам

Если вы держите даже некоторые порты АТС открытыми для всего мира – ожидайте неприятностей. Например, порт SIP 5060 (UDP/TCP) должен быть открыт только для нескольких доверенных IP-адресов. Обычно это адреса ваших удаленных офисов и подключенных SIP-операторов. Перечислим типичные ошибки конфигурации.

Доступ к интерфейсу IP-телефона "из мира"

Иногда возникает ситуация, когда веб-интерфейс телефона или шлюза свободно доступен через Интернет. Часто сам администратор открывает HTTP/HTTPS порты на WAN-интерфейсе роутера для удаленной настройки устройств. Никогда не делайте этого! Открытые порты влекут ряд серьезных рисков:

Прошивка вендора может иметь уязвимости, а обновления не делаются или не делаются вовремя

На оборудовании оставлен пароль вендора по умолчанию

Возможна уязвимость нулевого дня, когда она обнаруживается на популярном устройстве и тут же используется хакерами

Поиск уязвимых устройств делается с помощью специализированных систем, таких как Shodan.

Все ваше VoIP-оборудование должно располагаться за NAT и не быть доступным из внешнего мира. Если вам необходим удаленный доступ, установите на один из внутренних компьютеров ПО удаленного администрирования и подключайтесь к устройствам через него.

Доступ к порту SSH

Когда вы открываете стандартный порт SSH (TCP 22) для управления Linux - он будет целью постоянных брутфорс-атак. Вы увидите, как растет Syslog-файл auth.log (записи о попытках входа с различных IP-адресов).

Совмещение различных сервисов

Если на вашем сервере 3CX работают еще какие-то приложения, это увеличивает уязвимость системы в целом. Например, дополнительные веб-сервисы являются потенциальной мишенью для атак. Общее правило – закрывайте все порты, которые только возможно, оставляя для работы 3CX только критически необходимые. Это делается правильной настройкой вашего сетевого экрана.

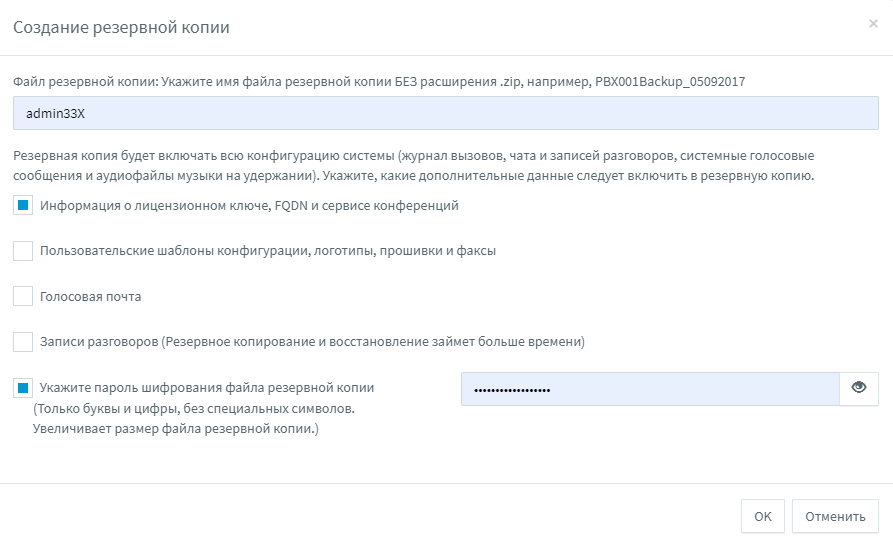

Защитите резервные копии паролем

Мы сталкивались со случаями взлома систем через украденный файл бэкапа. Поэтому рекомендуем использовать шифрование резервных копии на всех ваших системах, причем с разными паролями. Также не стоит использовать единое хранилище для всех резервных копий - если оно будет скомпрометировано, злоумышленники получат доступ сразу ко всем вашим системам. Также хранилище может выйти из строя – и это будет единая точка сбоя.

Ограничьте доступ к интерфейсу управления

Установите, с каких адресов администратор в принципе может управлять 3CX. Подключение с другого IP, даже с правильными учетными данными, будет отклоняться.

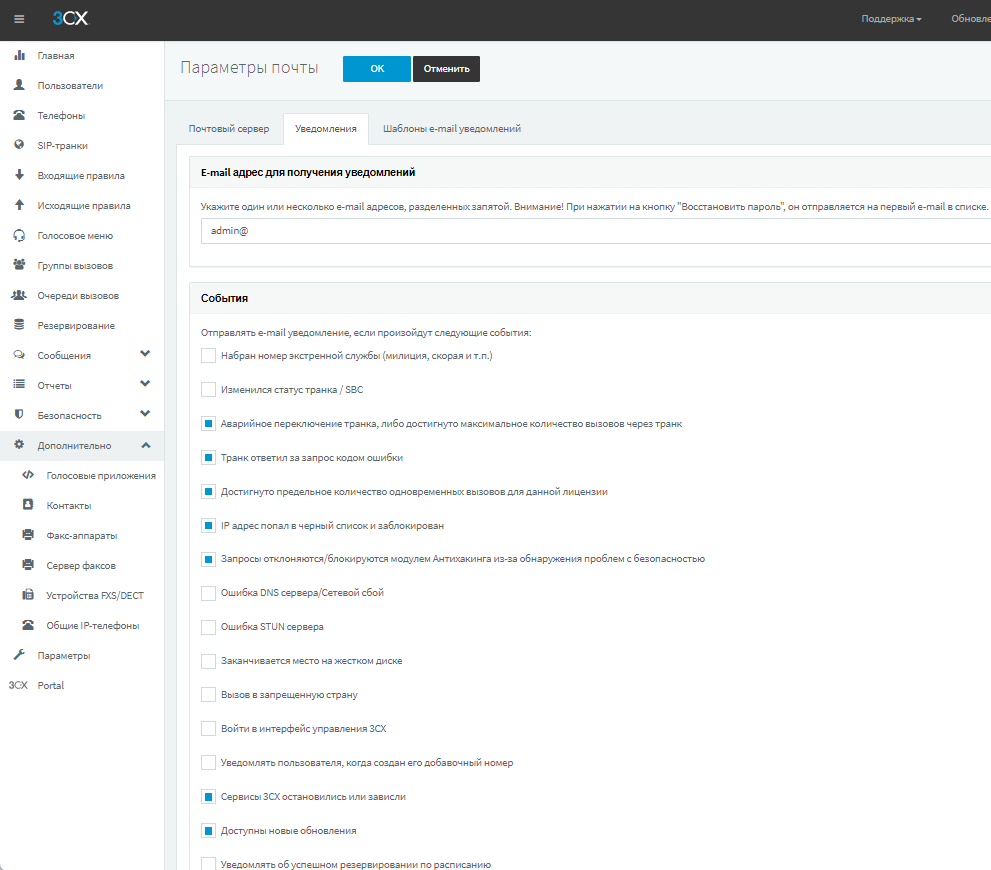

Включите уведомления на e-mail

В 3CX предусмотрены различные e-mail уведомления для мониторинга АТС в реальном времени. Они позволяют оперативно получать информацию о подозрительных событиях, связанных со звонками и безопасностью. Рекомендуем включить эти уведомления и указать несколько e-mail адресов администраторов через запятую. Настройки уведомлений находятся в разделе "Параметры" > "Почта". В таблице ниже описаны события, при возникновении которых система отправляет уведомления.

НАЗВАНИЕ СОБЫТИЯ В E-MAIL |

ОПИСАНИЕ СОБЫТИЯ |

Аварийное переключение транка, либо достигнуто максимальное количество вызовов через транк |

Реальное число вызовов превысило параметр, указанный в поле транка "Количество одновременных вызовов" |

Транк / провайдер ответил за запрос кодом ошибки |

Вызов отклонен, например, оператором связи |

Достигнуто предельное количество одновременных вызовов для данной лицензии |

Пользователи делают слишком много одновременных вызовов |

IP адрес попал в черный список и заблокирован |

IP-адрес заблокирован сервером АТС из-за постоянных попыток регистрации с неверными учетными данными |

Запросы отклоняются/блокируются модулем Антихакинга из-за обнаружения проблем с безопасностью |

IP-адрес был заблокирован после отправки слишком большого количества запросов (флуд/DoS) |

Вызов в запрещенную страну |

Пользователь пытался набрать международный номер с префиксом неразрешенной страны |

Просматривайте журнал аудита

В 3CX v18 появился журнал аудита. Если его включить, администратор сможет отслеживать любые изменения, сделанные в интерфейсе управления АТС (другим администратором или пользователем с соответствующими правами). Каждое событие в журнале содержит метку времени, имя пользователя, IP-адрес пользователя и протокол сделанного изменения (параметры до и после). Журнал аудита включается на странице Главная. Периодически просматривайте его на предмет необычных изменений. Содержимое также можно экспортировать в CSV формат.

Защита на стороне вашего оператора

Кроме настроек на стороне 3CX, VoIP-операторы также предоставляют клиентам дополнительные средства обеспечения безопасности. Зайдите в свой аккаунт у оператора и поищите такие параметры:

Ограничения вызовов по странам - установите аналогично настройкам 3CX

Предельное число одновременных вызовов через оператора

Лимит средств и запрет автоматического пополнения баланса

Уведомление на e-mail и автоматическое блокирование аккаунта при появлении подозрительных вызовов

Резюме

Наши советы могут показаться банальными. Строго говоря, они ничего не стоят, если их просто прочитать. Но вот если потратить полчаса времени и пройтись по настройкам, о которых мы говорили, вы, потенциально, избежите огромной нервотрепки и подтвердите свою репутацию профессионала!