Недавно специалисты лаборатории Касперского пришли к выводу, что идеи, положенные в основу при создании первых двух зловредов получили свое дальнейшее развитие в новом творении хакеров — вымогателе по прозвищу «Satana».

Получив доступ к ПК Satana шифрует файлы с расширениями .bak, .doc, .jpg, .jpe, .txt, .tex, .dbf, .db, .xls, .cry, .xml, .vsd, .pdf, .csv, .bmp, .tif, .1cd, .tax, .gif, .gbr, .png, .mdb, .mdf, .sdf, .dwg, .dxf, .dgn, .stl, .gho, .v2i, .3ds, .ma, .ppt, .acc, .vpd, .odt, .ods, .rar, .zip, .7z, .cpp, .pas, .asm, после чего заменяет Windows Master Boot Record (MBR) собственной версией (в отличие от действующего схожим образом Petya, шифрующего Master File Table), лишая тем самым пользователя возможности загрузки ОС. По сути, Satana — это симбиоз классического вымогателя и механизмов работы, используемые в уже знакомом нам Petya.

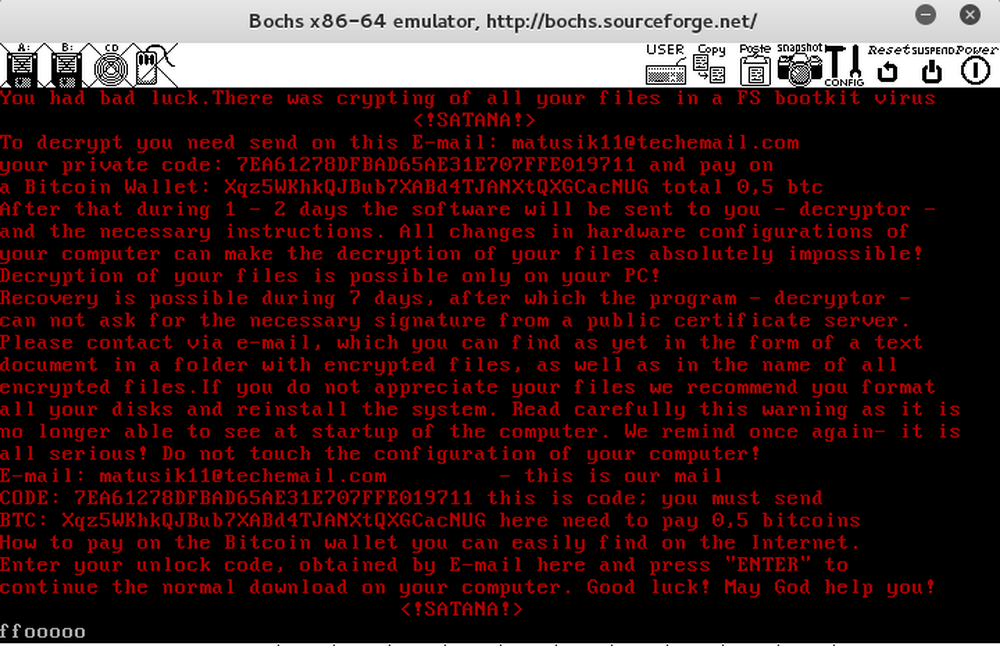

В лучших традициях кибермошенников, при попытке включить инфицированный компьютер, жертва увидит не привычное окно операционной системы, а сообщение с требованием выкупа.

Ключ для расшифровки компьютерных файлов обойдется жертве в эквиваленте Bitcoin примерно в $350. Адрес электронной почты, по которому злоумышленники предлагают связаться для обсуждения деталей платежа Satana добавляет в начало имен файлов: «email-адрес____имя файла.расширение».

При попытке включить инфицированный компьютер, жертва увидит не привычное окно операционной системы, а сообщение с требованием выкупа. Если жертва заплатит выкуп, киберпреступники обещают вернуть доступ, убрав из MBR код-заглушку, расшифровать содержимое того, что там хранилось ранее, и вернуть содержимое на место.

Авторы блога The Windows Club разместили на страницах ресурса подробную инструкцию по «починке» MBR через функцию восстановления ОС в Windows. Однако реализовать ее смогут только опытные пользователи, умеющие работать с командной строкой Windows и утилитой bootrec.exe, тогда как у среднестатистического пользователя решение проблемы таким образом может вызвать затруднения.

Исследователь Malwarebytes, известный под псевдонимом hasherezade, сообщает, что, похоже, отыскал способ расшифровки и восстановления оригинального MBR, но это не позволяет спасти остальные данные. Вредонос задействует достаточно мощный алгоритм шифрования, взломать который пока не удалось. Тем не менее, выплачивать выкуп злоумышленникам исследователи проблемы все равно не советуют:

«Даже если жертва заплатит выкуп, но она или управляющий сервер злоумышленника в момент осуществления шифрования находились оффлайн, то оплата проблемы не решит», — комментирует hasherezade. Эксперт полагает, что ключ шифрования хранится только на сервере злоумышленников. И хотя шифрование может осуществляться без подключения к интернету, ключ в этом случае будет утерян.

Также в отчете Malwarebytes подчеркивается, что Satana, как следует из предварительного анализа кода находится в стадии активного тестирования и доработки, так как код вредоноса изобилует багами. Так эксперты отметили ошибку в работе генератора биткоин-кошельков. Вместе с тем предварительный анализ зловреда привел специалистов к выводу, что Satana продолжит развиваться, и об этом шифровальщике нам доведется услышать еще не раз.

Как отмечают специалисты лаборатории, Kaspersky Internet Security идентифицирует Satana как Trojan-Ransom.Win32.Satan и блокирует попытки шифрования контента и блокирования системы.

Подробный разбор зловреда на страницах блога Malwarebytes

блог лаборатории Касперского

На этом всё, с вами был Dronk.Ru. Не забывайте возвращать деньги за покупки в Китае и подписываться на наш блог, будет ещё много интересного.

Рекомендуем:

— Экономим до 8% с каждой покупки на AliExpress и других интернет-магазинах Китая

— Почему интернет-магазины отдают деньги за покупки?

— Верните свои деньги — Выбираем кэшбэк-сервис для Aliexpress

— История развития Dronk.ru — от выбора квадрокоптеров до возвращения денег за покупки на AliExpress и не только

— Лучший кэшбэк сервис или 5 основных критериев оценки кэшбэк-сервиса

Комментарии (25)

LoadRunner

19.07.2016 10:58Satana, как следует из предварительного анализа кода находится в стадии активного тестирования и доработки, так как код вредоноса изобилует багами.

Early Access в мире вирусов?

olekl

19.07.2016 11:03+2Интересно, неужели до сих пор не нашли ни одного причастного к созданию этих криптовымогателей? И не провели им криптоанализ, терморектальный?

Sadler

19.07.2016 12:31Самый простой способ — в процессе реверс-инжиниринга посмотреть, кому принадлежат домены и серверы, к которым идёт обращение. Если вирусописатель крайне туп, то либо в whois будет всё, вплоть до ФИО и домашнего адреса, либо сервер окажется рядовым клиентом какого-нибудь местного провайдера. Другое дело, следующим этапом следовало бы убедиться, что наш клиент действительно является вирусописателем, а это в частном порядке уже сложно. С тем же успехом можно выйти на завирусованного участника ботнета или уязвимую VPS-ку.

olekl

19.07.2016 12:52В частном порядке понятно, что мало что можно сделать. Но подобное творчество вполне может задеть и более «могущественные» структуры, и уж они бы могли выложить энную сумму денег, чтобы отыскать первоисточник…

LoadRunner

19.07.2016 15:08Не сочтите за теорию заговора, но это работает, только если сами спецслужбы в этом не замешаны.

Ogoun

20.07.2016 12:45Подобное работает если им это выгодно, или принесет денег или поможет продвинуться в должности. Ловля киберпреступников ни в том ни в том не поможет.

SeaCat3000

19.07.2016 21:03Не спорю, надо повышать компьютерную грамотность населения. но не такими же методами… От всей души желаю авторам подобных шифровальщиков в один прекрасный день обнаружить, что замки в их квартиру, машину, банковские счета «зашифрованы», а чтоб расшифровать, нужно десяток лет в тюрьме отсидеть…

valkyr2003

20.07.2016 09:37Пока за такое действо конкретный человек не получит пожизненную тюрягу без права помилования — ничего не изменится. Прыщавые очкарики (которым девки не дают) продолжат «дело».

Zerotto

20.07.2016 10:45То ли это был сарказм, то ли у вас клише на эту область. Даже в обычной криминалистике хватает преступлений, которые остаются совершенно (или почти) безнаказанными по тем или иным причинам (например, из-за дырки в законах). Но это не значит, что всем им надо давать «пожизненную тюрягу». Все же, как бы законы не были глупы или суровы, нужно их придерживаться. Иначе вернемся к темным временам самоуправства и уже тогда смотрите в оба — Вас тоже может какой-нибудь юзер с гитхаба за коммент, недовольный бывший клиент или человек на улице за косой взгляд в его сторону отправить «в тюрягу»/ножвспину.

valkyr2003

20.07.2016 12:25И вот при чем тут «самоуправство», «клише» и прочее что Вы написали? Я как раз за строгое соблюдение закона. Он должен защищать законопослушного гражданина от придурков, определение для которых еще раз повторю: Прыщавые очкарики (которым девки не дают).

Zerotto

20.07.2016 12:41И вот при чем тут «прыщавые очкарики». Речь шла о ваших «мечтах» в наказании таких преступников. Пока есть такие дыры в законах и нет развитой инфраструктуры для противодействия — эти «сюрпризы» еще долго будут мелькать в новостях и на ПК юзеров. Тут как в пословице — возможность украсть создает вора. А всякие домыслы обычных людей про «ах, негодяи, в турму и жэстачайшэ наказаць» подобны ветру в поле — преступнику от них ни холодно ни жарко.

valkyr2003

20.07.2016 13:01«Пока за такое действо конкретный человек не получит пожизненную тюрягу без права помилования — ничего не изменится.» Что конкретно неправильно в этом положении, с Вашей точки зрения? Такое чувство, что Вы этих преступников защищаете?

Zerotto

20.07.2016 17:27Мера наказания несоразмерна преступлению. И не надо тут доводов а-ля «чтоб неповадно было», таким доводом можно всех преступников, в т.ч. мусорящих на улице, закрывать на всю жизнь. Эдак можно всех людей посадить.

dartraiden

20.07.2016 21:33

Sadler

20.07.2016 22:09В принципе, на уровне железа есть старое и проверенное решение — бэкапы. Холодный бэкап всё равно несколько надёжнее любых эвристических систем, да и может помочь не только от шифровальщиков, но и от проблем с оборудованием или в случае нечаянного удаления файла / разрушения ФС. И, конечно, можно комбинировать оба подхода, если данные того стоят.

Zerotto

20.07.2016 22:22Нехило так этот инструмент систему чекает онлайн. Интересно сколько же он при этом RAM и CPU кушает. Стоит ли овчинка выделки…

scg

Лет 10 назад, словив такой вирус, что-то неладное можно было заподозрить по жуткому треску жесткого диска и непрерывно горящему светодиоду активности онного. Сейчас же, диски стали тихими, SSD вообще не шумят, да и светодиода на моем корпусе уже нет. Чем машина занимается в данный момент — фиг его знает.

geher

Сейчас ОС сама непрерывно чем-то занимается на диске (чистая, только установленная с фирменных дисков система с софтом: диск трещит, светодиод горит, что происходит — а пес его знает)

Dioxin

Это скайнет набирает силу