Защита фаерволов PIX от Cisco долгие годы казалась столь же надежной, как кирпичная стена. Но нет

Группа экспертов по информационной безопасности опубликовала заметку о том, что уязвимость в межсетевых экранах линейки PIX производства Cisco позволяла АНБ удаленно получать зашифрованные ключи в открытом виде в течение десяти лет. Результаты работы, проведенной исследователями, имеют огромное значение, поскольку PIX-системы, представленные Cisco в 2002 году, поддерживались вплоть до 2009 года. Большое количество организаций использовало эти системы и после этой даты, поскольку компания приняла решение об ограниченной поддержке модельного ряда фаерволов PIX в течение четырех лет, вплоть до 2013 года. Многие компании, организации и частные лица работают с межсетевыми экранами PIX и сейчас.

Как оказалось, все эти годы пользователи PIX-систем были уязвимы для атак злоумышленников и кибершпионов. Опасность остается актуальной и в настоящее время. Результаты расследования специалистов по информационной безопасности помогли объяснить публикацию Эдварда Сноудена в Der Spiegel. В этой публикации говорилось о том, что сотрудники АНБ имели возможность расшифровывать трафик тысяч VPN-соединений в час.

«Это означает, что у АНБ была возможность извлекать закрытые ключи из Cisco VPN в течение десяти лет», — говорит Мустафа Аль-Бассам, один из представителей команды экспертов, проводящей расследование. «И теперь понятно, каким образом они могли расшифровывать трафик тысяч VPN-соединений, как указано в публикации Der Spiegel».

Используя поисковый сервис Shodan можно убедиться, что и сейчас более, чем 15000 сетей различного масштаба по всему миру работают с PIX. В число стран, за которыми АНБ установило особо плотное наблюдение, входят Россия, США, Австралия. Что касается PIX-систем, то уязвимыми являются версии с 5.3(9) по 6.3(4). Кроме того, специалистам удалось провести эксплуатацию аналогичной уязвимости и в версии 6.3(5).

Компания Cisco, в свою очередь, заявила, что действительно, PIX версий 6.х и ниже уязвимы. Безопасными являются версии 7.0 и выше.

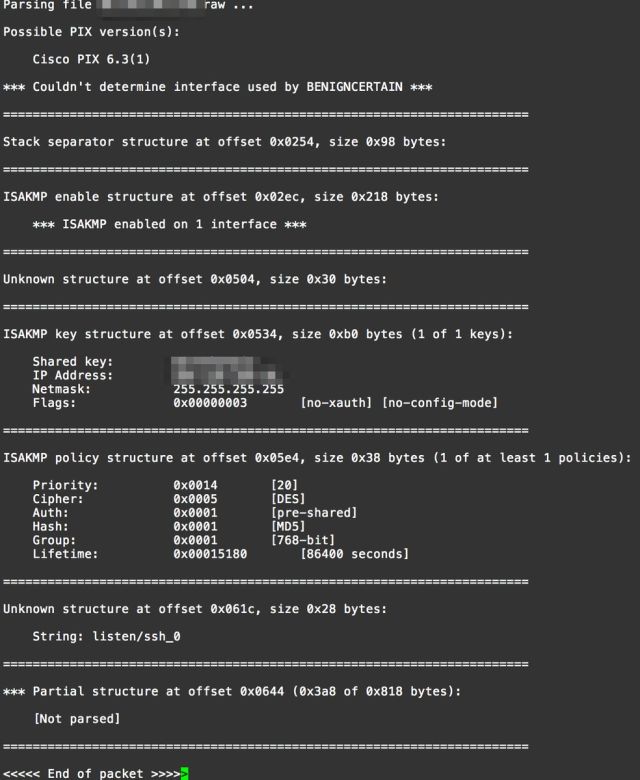

Эксперты из BenignCertain смогли использовать уязвимость в Internet Key Exchange, версии от Cisco. Это протокол, где используются цифровые сертификаты для установления безопасного соединения между двумя сторонами. В ходе атаки на уязвимое PIX-устройство отправляются специальным образом сформированные пакеты данных. Парсер, являющийся частью эксплоита, извлекает ключ из VPN-трафика, при необходимости злоумышленник может получить и другие данные. Инструмент, который использовался АНБ, позволял любому пользователю, подключенному к глобальной сети, эксплуатировать уязвимость в PIX. Никаких особых подготовительных работ для эксплуатации уязвимости не требуется. Специалисты по информационной безопасности опубликовали скриншот хода выполнения атаки:

Интересно, что Adaptive Security Appliance, пришедший на замену PIX, содержал схожую уязвимость в Internet Key Exchange, которую Cisco исправила всего лишь три месяца назад. Более того, в течение всего времени, пока уязвимость была активна, файерволы более, чем десятка других провайдеров также оставались уязвимыми. Вполне может быть, что проблема актуальна не только для PIX, но и для продуктов других производителей.

Эксплоит по извлечению закрытых ключей становится еще более мощным инструментом для злоумышленников при объединении его с инструментами Equation Group. Например, инструмент FalseMorel позволяет получить контроль над PIX-системой с правами администратора. Инструмент BenignCertain дает злоумышленникам знать, если какой-либо файервол уязвим для FalseMorel.

Несколькими днями ранее группе “ShadowBrokers” удалось получить ряд инструментов АНБ, который использовался сотрудниками группы Equation Group (Five Eyes/Tilded Team) для проведения кибершпионажа. Ряд эксплоитов направлен на обход брандмауэров устройств Cisco PIX & ASA, Juniper Netscreen, Fortigate и др.

Сразу несколько групп экспертов по кибербезопасности заявили, что утечка действительно имеет отношение к Equation Group, и все программное обеспечение, которое заполучили взломщики серверов АНБ, является аутентичным. В документах, ранее представленных Эвардом Сноуденом, содержалась инструкция для операторов АНБ. В инструкции говорилось, что для отслеживания одного из инструментов кибератаки оператор должен использовать 16-символьную строку данных «ace02468bdf13579». И эта строка содержится в утечке от ShadowBrokers, в ПО с названием SECONDDATE. Точно такое название было приведено в документах Сноудена.

SECONDDATE отведена важная роль в глобальной системе кибершпионажа, построенной агентствами США. При помощи этой системы были инфицированы миллионы ПК по всему миру.

Комментарии (22)

albik

21.08.2016 00:54+6Под статьей о пеленгации гетеродина отметились сотни параноидально настроенных хомячков, а тут прям тишина да благодать, подумаешь, АНБ могло взломать корпоративные файрволы, ничего страшного. Двойные стандарты такие двойные, лол.

TimsTims

21.08.2016 02:38Так ведь и ежу понятно, что параноики пошли перенастраивать свои файрволлы. Некогда им тут постить, ерундой заниматься!

EugeneButrik

21.08.2016 03:33А с чего вы взяли, что АНБ «взламывала файерволы»? Написано же, что оно «эксплуатировало уязвимость».

immaculate

21.08.2016 08:41+6Потому что АНБ работает на благо всего мира. Развитие демократии, борьба с мировым злом. Разве можно на них сердиться?

servermen

21.08.2016 22:08+1Да просто радиоприемники есть везде и наверное у всех, а некоторые возможно ещё и спутниковое пиратским методом смотрят. А эта ваша Cisco, в лучшем случае, может и стоит где-нибудь на работе — вот и как говорится: «да ну, что я буду ещё переживать там за них!».

askbow

21.08.2016 07:20+9Интересно, что Adaptive Security Appliance, пришедший на замену PIX, содержал схожую уязвимость в Internet Key Exchange, которую Cisco исправила всего лишь три месяца назад.

А нет ли у вас ссылки на bug id?

Как поступают те, кто беспокоится о таких ситуациях

vikarti

21.08.2016 09:53Сидишь вот и думаешь — а к наградам какой именно страны представлен личный состав в/ч №… также известный как «хакерская группа» ShadowBrokers?

Iqorek

21.08.2016 17:04Это явно не страны, если бы это была страна, они бы не стали афишировать. Ребятки очень сильно рискуют умереть при невыясненных обстоятельствах. Такой слив им не простят.

akardapolov

22.08.2016 11:35Государства уходят от прямого участия в военных конфликтах. Для этих целей используются различные способы, в том числе так называемые Частные военные компании (ЧВК). В данном случае, данные группировки вполне могут быть аналогами ЧВК, только в сфере ИТ (ИБ, хакеры). Что-то типа ЧХГ (частные хакерские группы). Т.е. они как-бы (как-бы) независимые, но на самом деле обслуживают интересы определенных стран.

hokum13

22.08.2016 11:48>Ребятки очень сильно рискуют умереть при невыясненных обстоятельствах.

Если И.И.Иванов числится за в/ч, то ему бояться нечего. Максимум осудят (устно) с трибуны ООН. А вот если частники, то в случае слива я им не завидую — будут ловить все кому не лень, а когда поймают… ну в общем мы про это не узнаем!

>Это явно не страны, если бы это была страна, они бы не стали афишировать.

Я вот тоже иногда не понимаю, зачем сливают чужую агентуру. Ту же Чапман, или Марка Доу выгоднее было травить дезой, но их слили. Неисповедимы пути твои,…

Iqorek

22.08.2016 14:57И.И.Иванов набрал себе медвежатников, которые взломали анб и пытаются продать их наработки за последние лет… дцать?

>зачем сливают чужую агентуру. Ту же Чапман, или Марка Доу выгоднее было травить дезой, но их слили.

кормить дезой дорого, вокруг Чапман пришлось бы выстроить виртуальный мир в котором деза из нескольких источников, а любая разведка стремиться получить информацию из нескольких независимых источников, не противоречит друг другу и что бы она была правдоподобной, придется сливать немного правдивой информации

hokum13

22.08.2016 15:50«Держи друзей близко, а врагов еще ближе». Макиавелли (кажется).

В том смысле, что нужно всегда быть в курсе действий врага. А для этого нужно знать врага в лицо. Высылка шпионов всегда была крайней мерой.

BlackFoks

22.08.2016 06:31+2Я всегда немного с иронией относился к Столлману, но после таких новостей понимаешь, что он был прав.

stcmd04236

22.08.2016 11:31Не удивляюсь если через 50 лет сделают отчет что все системы имели уязвимость которые были известны этим «дядкам».

MaxAlekseev

>Безопасными являются версии 7.0 и выше.

Ой вей… или внимательно следите за новыми разоблачениями!

EugeneButrik

Вы сомневаетесь в том, что славная компания Cisco пресекла эти поползновения богомерзкой АНБ в сторону покушения на свободу?! Как можно?! :)

SchmeL

в 7й версии сменили пароль для сотрудников АНБ, теперь он восьмизначный. :)