Разработчики из Keen Security Lab, подразделения китайского интернет-гиганта Tencent продемонстрировали эксплуатацию уязвимости в ПО Tesla Model S. Команда специалистов после обнаружения уязвимости сообщила о ней компании Tesla. В публичный доступ информацию о проблеме выложили после ее исправления производителем.

Уязвимость компрометирует CAN шину, которая контролирует большинство систем электромобиля. Для эксплуатации этой уязвимости необходимо, чтобы машина была подключена к WiFi точке доступа, сконфигурированной злоумышленниками. Работает все это через браузер автомобильного ПК. Команда, обнаружившая уязвимость, говорит, что для перехвата управления над автомобилем должен быть выполнен ряд условий.

Стечение обстоятельств, которое может привести к этому, маловероятно, но потенциальная опасность все же существует. Если злоумышленник перехватит управление автомобилем, он может нанести значительный ущерб.

Демонстрацию эксплуатации уязвимости Keen Security Lab сняли на видео и выложили в сеть. Здесь показано, как исследователи, используя возможности электромобиля, нашли ближайшую зарядную станцию. И здесь авторам работы удалось взять контроль над рядом функций Tesla Model S, а также удаленно заблокировать двери. Они смогли удаленно открыть багажник, повернуть боковое зеркало, а также активировать торможение во время движения электромобиля. Управлять удалось почти всеми функциями Tesla Model S.

В течение десяти дней после получения информации о проблеме, компания исправила уязвимость, выпустив обновление v7.1, 2.36.31. Tesla опубликовала и официальное заявление, указав следующее: «Уязвимость может сработать только в том случае, если водитель работает с браузером. Также электромобиль должен быть подключен к сконфигурированной злоумышленниками беспроводной точке доступа. Мы считаем, что риск в этом случае очень низкий, но решить проблему все же было необходимо. Мы работаем с экспертами по информационной безопасности для того, чтобы вовремя находить и ликвидировать уязвимости в безопасности наших продуктов прежде, чем они могут стать проблемой. Мы также планируем выплатить вознаграждение команде согласно нашей bug bounty программе».

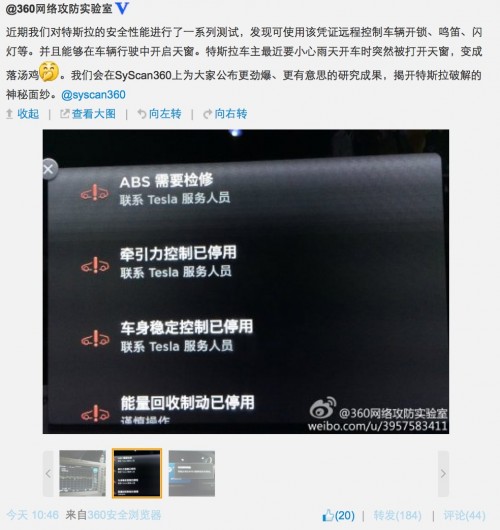

В 2014 году китайские специалисты из компании Qihoo уже сообщали о том, что им удалось взломать электронную систему Tesla Model S.

Причем и в этом случае контроль над автомобилем удалось перехватить во время движения. В результате эксплуатации оставшейся неизвестной уязвимости китайцы смогли получить удаленный доступ к бортовой электронике электромобиля. В числе прочих систем, управлять удалось замком авто, фарами и звуковыми сигналами. Также хакеры смогли во время движения открывать и закрывать люк Tesla Model S.

Tesla Model S — один из наиболее популярных электромобилей компании Tesla Motors. Это пятидверный автомобиль, прототип которого был впервые представлен на автосалоне во Франкфурте в 2009 году. Первые поставки клиентам начались в июне 2012 года.

Литий-ионный аккумулятор емкостью в 85 кВт*ч обеспечивает запас хода в 420 км. В базовой модели используется жидкостное охлаждение двигателя переменного тока. Его мощность составляет 362 лошадиные силы.

В этом году электромобиль получил обновленный дизайн, который делает Tesla Model S похожей на новую модель Tesla Model 3. Сейчас в продаже доступны три версии: 70D, 90D, P90D, P100D.

Уязвимости в программном обеспечении современных автомобилей — не редкость. Некоторые компании довольно быстро исправляют проблему после того, как о ней становится известно. Пример — Tesla, компания, которая ликвидировала потенциальную уязвимость в своем ПО всего за 10 дней. У других компаний на решение проблемы уходит гораздо больше времени. Например, Chrysler решал вопрос с уязвимостью программной платформы Uconnect более девяти месяцев.

Причем проблема с Chrysler была гораздо более опасной, чем проблема с Tesla Model S. Специалисты по информационной безопасности, обнаружившие уязвимость, заявили, что злоумышленнику достаточно знать IP автомобиля, для того, чтобы сделать с ним все, что угодно.

Демонстрацию эксплуатации уязвимости эксперты провели для одного из редакторов Wired. Он сидел за рулем автомобиля Jeep Grand Cherokee, а хакеры в это время подключились к системе Uconnect. Эта программная платформа позволяет владельцу автомобиля удаленно управлять своей машиной. Для управления нужен лишь смартфон или планшет с установленным специализированным приложением. Оно позволяет завести двигатель, отследить местоположение машины, контролировать микроклимат в салоне или выполнить другие действия.

Чарли Миллер (Charlie Miller) и Крис Валасек (Chris Valasek) смогли перехватить управление климатконтролем, стеклоочистителями и музыкальной системой. После этого специалисты смогли снизить скорость Jeep Grand Cherokee, а также продемонстрировали возможность блокировки рулевого управления и тормозов. В самом конце испытаний журналиста отправили в кювет вместе с автомобилем.

Как оказалось, уязвимость актуальна для 471 000 автомобилей компании. В числе прочих уязвимыми являются Dodge Ram, Dodge Viper, Dodge Durango и Jeep 2013-2014 годов выпуска. Плюс ко всему, исправление компания выпустила, но вот устанавливать ее пришлось самим автовладельцам (причем только тем, кто тем либо иным образом узнал о проблеме). Новую прошивку требовалось загрузить из сети, сохранить на флешку и уже с нее установить софт в автомобильную компьютерную систему. Насколько можно судить, если автовладелец не установил новую версию прошивки самостоятельно, то уязвимость осталась актуальной.

Комментарии (19)

RusikR2D2

20.09.2016 19:01+2А почему нельзя разделить физически автомобильную часть, которую лишить беспроводной связи, и пользовательскую, которая уже со связью и пр?

Festour

20.09.2016 19:35А автопилот как будет работать тогда?

RusikR2D2

20.09.2016 20:26+1отдельный модуль, который принимает (передает) только данные для автопилота.

Взломали-то за счет развлекательной части

Cast_iron

21.09.2016 00:31+1Не делать зависимость критичных систем авто от Интернета, все должно управляться только изнутри. А обновление ПО только по ключу и запросу владельца (пользователя)

kAIST

20.09.2016 23:50+1Это возможно, но тогда придётся разрабатывать новый протокол, а под него уже все остальное железо.

Сейчас, например, у обычных авто есть can шина, система не смотрит наружу. Ставим магнитолу, которой нужен доступ к can шине (для банальных вещей хотя бы: температуру выводить, сигналы с парктроника и пр), и если эта магнитола умеет канал наружу и какую нибудь уязвимость, то уязвима окажется вся система.

tmin10

21.09.2016 00:30А разработчикам авто банально бы реализовать фаервол, тогда проблем бы не было...

ramiil

21.09.2016 00:31Возможно, причина в том, что автопилот требут доступпа и к сети и к «железу». Либо встроенное удаленное управление.

tmin10

20.09.2016 23:37Я так понял, что они получили возможность посылать в CAN шину произвольные команды. Вообще, очень жаль, что производители автомобилей по умолчанию считаю CAN внутренней шиной, к которой невозможно получит доступ извне. И очень жаль, что все системы авто могут получить к ней доступ, даже если им это и не надо. Возможно стоит сделать для таких устройств только read-only фильтр.

ToSHiC

21.09.2016 00:25Некоторые так и делают, ставят небольшую железку, которая работает файрволлом между CAN-шиной и мультимедийной частью. Даже в крайслере упомянутом в статье такая была. Они там, на сколько я помню, облажались только в том, что была возможность обновить прошивку этого файрволла со стороны магнитолы.

tmin10

21.09.2016 00:29Вообще в современном IoT очень мало криптографии: протоколы не подразумевают проверки цифровых подписей, прошивки грузятся без валидации отправителя… Почему все повторяют ошибки IT конца прошлого века, но только в новой области...

ToSHiC

21.09.2016 00:39Например, потому, что криптография — это сложно?

Вообще, делают то много всего, и разные команды. Иногда это стартапы, люди в которых до того делали сайты-визитки. Иногда — железячные фирмы, у которых тоже проблем не возникало — ну кому в голову придёт «взламывать» mp3-плеер? Иногда IoT — это вообще поделки на ардуине/esp, а авторы только учатся код писать, там уж совсем спрашивать глупо.

В целом, они все могли бы сделать всё хорошо, вот только готовых рецептов пока никто не написал. Ну нету пока условного магического слова https в мире IoT.

Кстати, ради интереса посмотрите на то, как заливаются приложения в фиатовских магнитолах с Blue'n'me — там софтовую часть активно помогала делать MS, и подписями всё обмазано густо, всякую левую хрень типа своими руками написанного кода фиг подсунешь.

dsizomin

22.09.2016 21:52Не могу согласиться, что готовых рецептов нету. Уже создано такое количество средств, на вкус и цвет, под любые задачи. Шутка ли, есть даже криптосистемы, устойчивые к квантовому криптоанализу. Казалось бы — сделай все по учебнику и все будет хорошо.

ToSHiC

23.09.2016 16:01Ну вот захочу я розетку умную сделать, на ардуине + nrf, что использовать, какой протокол использовать, чтобы только я мог ею управлять?

SopaXT

Ого, не знал, что компании уязвимости выпускают. Спасибо за информацию!

Warrior127

Ну а кто же их выпускает? Производитель выпускает уязвимость ---> Производитель устраняет уязвимость ---> клиент патчит kde2 под FreeBSD ;)

dmitry_ch

Вот-вот, сидишь ты, счастливый владелец Теслы, дома, читаешь Хабр, тут посыльный: «Компания Тесла выпустила новую уязвимость, распишитесь в получении и имейте в виду, что вам следует установить ее самостоятельно, в соответствии с вашим соглашением с производителем»

И ведь что обидно — не установишь уязвимость сам, так пришлют удаленно патч, и не сможешь выше 5 км/час на своей машине разогнаться!

iMisanthrope

Загружено 167 новых уязвимостей. Ваша машина будет перезагружена через 5… 4… 3…

SopaXT

Что, тэг sarcasm отдельно эскейпить надо?