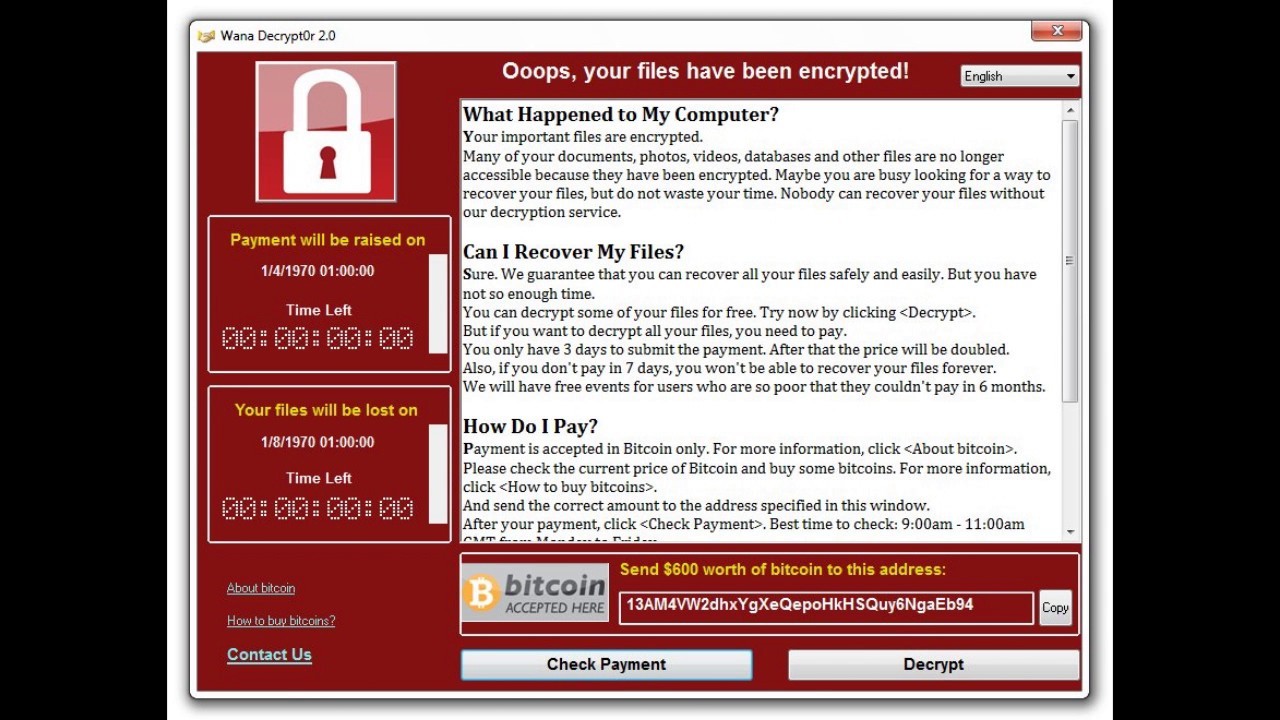

Немногим более недели назад в сети начали появляться статьи, посвященные некоему новому вирусу, атакующему компьютеры в самых разных сетях. На Geektimes статья о WannaCry/Wcry/WannaCrypt появилась 12 мая. С тех пор ситуацию так и не удалось полностью взять под контроль, хотя атака приостановлена. Для того, чтобы снизить опасность зловреда, корпорация Microsoft в оперативном режиме выпустила патчи для исправления уязвимости, которую эксплуатирует WCry. В Windows 8.1 и более старших версиях проблему можно решить, отключив поддержку SMBv1.

Младшие версии ОС защищены не слишком хорошо. Все это привело к тому, что неожиданная атака WannaCry поразила более 200 000 персональных компьютеров в примерно 150 странах. К сожалению, полная картина происходящего пока неизвестна, специалисты занимаются выяснением всех подробностей атаки. Уже сейчас публикуются некоторые интересные детали. Например, «Лаборатория Касперского» выяснила, что более 97% зараженных компьютеров работают на Windows 7. О зараженных ПК и ноутбуках под управлением Windows XP почти ничего не слышно — обычно такие системы заражаются самими пользователями, которые изучают новый зловред. Указанные выше данные привел Костин Райю, руководитель Global Research and Analysis Team в «Лаборатории Касперского».

Справедливости ради стоит заметить, что «Лаборатория Касперского» может вести мониторинг заражений лишь на ПК с установленным «Антивирусом Касперского». Так что 97% зараженных ПК с Windows 7 — это статистика по машинам с «Антивирусом Касперского», а не статистика по всем ПК, подключенным к сети. Тем не менее, перекос в сторону Windows 7 настолько сильный, что вряд ли можно сомневаться в том, что Windows 7 уязвима для WannaCry больше, чем другие версии ОС от Microsoft.

Причем ранее некоторые эксперты заявляли, что вирус распространился так быстро из-за пользователей, которые отказались уходить с Windows XP на более новые и, следовательно, более безопасные версии операционной системы от Microsoft. Автор статьи в New York Times, ссылка на которую приведена выше, одним из первых делает именно такое предположение. По его мнению, пользователи, которые не захотели обновлять ОС на своих компьютерах с Windows XP, в значительной степени способствовали распространению зловреда.

Как оказалось, системы под управлением Windows XP, которые пытался заражать зловред, «падают» до того, как ransomware успевает проникнуть в ОС. А вот Windows 7 заражается зловредом без всяких проблем. Речь идет, в первую очередь, о компьютерах с Windows 7, на которых не установлен патч, выпущенный Microsoft еще в марте.

По словам представителей «Лаборатории», наиболее часто вирус заражает Windows 7 x64 Edition, поскольку именно эта версия ОС стоит на подавляющем большинстве корпоративных ПК под управлением Windows.

Кроме того, ранее сообщалось, что в распространении вируса большую роль сыграла фишинговая e-mail атака. На самом деле, это не так. Да, конечно, какие-то доли процента заражения связаны с неосторожными пользователями, которые не обращают внимание на то, какие приложения в своем почтовике они открывают. В компьютеры пользователей, на самом деле, зловред проникает на компьютеры с открытыми портами Server Message Block. Для этого зловред использует разновидность SMB эксплоита, получившую название «Eternal Blue». Она была разработана специалистами НДА и затем обнародована группой Shadow Brokers.

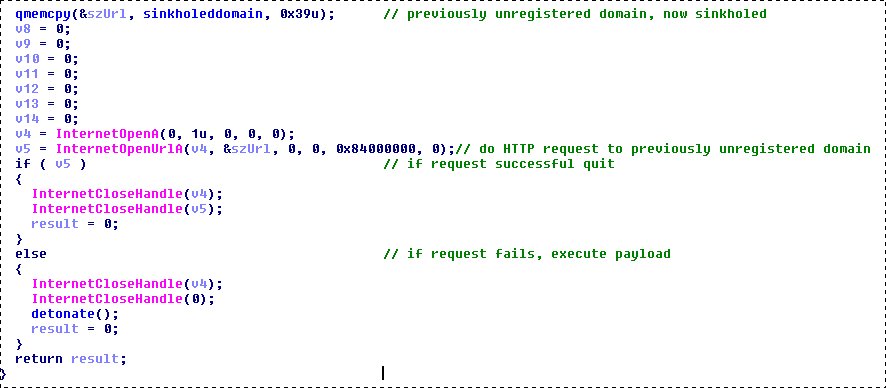

На скриншоте указан участок кода вируса, где есть инструкция по осуществлению HTTP-запроса к незарегистрированному домену. В том случае, если запрос успешный, работа вируса прекращается

Сейчас злоумышленники, разработавшие зловред, решили увеличить масштаб и эффективность атаки. Для этого они используют мощный ботнет Mirai для атаки на два сервера, которые сейчас сдерживают распространение WCry. Речь идет о серверах, где зарегистрированы домены, к которым обращается вирус. Разработчики вируса в настоящее время пытаются вывести из строя указанные серверы, с тем, чтобы вирус мог и дальше распространяться по миру.

Как оказалось, если зарегистрировать домен, к которому обращается вирус при загрузке в компьютер жертвы, то распространение WannaCry приостанавливается — этот зловред уходит в спящий режим. Специалисты назвали этот способ обезвреживания вируса «выключателем». Но, к сожалению, сейчас злоумышленники продолжают свою работу, выпуская новые версии вируса. Так что существуют уже «потомки» первой версии без «выключателя», в роли которого выступало обращение к несуществующему домену. Соответственно, модифицированный WCry продолжает распространяться без всяких помех, хотя мощность этой атаки гораздо ниже, чем у предшественника.

MalwareTech, специалист по инфобезу, который зарегистрировал домен, связанный с вирусом, остановив основную атаку, считает, что главная опасность миновала. Он утверждает, что сейчас есть несколько версий вируса, которые способны распространяться и без домена, о котором шла речь выше. Возможно, это действительно так, чтобы узнать это, придется неделю-другую подождать.

Комментарии (67)

frees2

22.05.2017 12:26Меня лично напрягает, когда государства, официальные агенства, начали распространение вируса трактовать в пользу пропаганды, рисовать поддельные карты. ( См. Картинки по запросу карта распространения WannaCry). Восточноевропейские, балтийские страны замалчивали. Так же поступали и компании.

Jamato

22.05.2017 12:34У меня на Windows 7 x64 патч-заплатка от этого шифровальщика увёл машину в BSoD. Причём очень надёжно. Откатив его соответствующей утилитой я получил новый BSoD (entry point not found),

dartraiden

22.05.2017 15:46Чаще всего это из-за наличия «грязного» активатора Windows, который занимается тем, что при загрузке подсовывает древнюю версию ядра. Microsoft на совместимость с таким патчи не тестирует.

То же самое будет и в Linux, если умудриться вместо актуального ядра 4.x подсунуть системе 2.x — часть модулей просто не подгрузится, они рассчитаны на определённое ядро.

Kastrulya0001

23.05.2017 11:21+2Я такой же BSOD поймал на двух чистых системах без активаторов.

3aBulon

24.05.2017 12:27Да, на трех машинах было. Восстановились сами через восстановление работы, откатили патчик

FirExpl

22.05.2017 12:36В Windows 8.1 и более старших версиях проблему можно решить, отключив поддержку SMBv1.

ИМХО конечно, но обычно, применительно к софту слово «старший» означает «более старый», т.е. выпущенный раньше, а потому данная фраза несколько сбивает с толку.

LoadRunner

22.05.2017 13:12ИМХО, конечно, но обычно, применительно к софту, когда говорят о версиях, то старший — это больший. Не по хронологии, а по номеру версии.

FirExpl

22.05.2017 13:47И какой номер версии больше, XP или 7? Ах да, 2000 так вообще ощутимо больше 7/8/8.1/10 даже если их сложить)

Nuwen

22.05.2017 12:52+5Так что 97% зараженных ПК с Windows 7 — это статистика по машинам с «Антивирусом Касперского»

Я правильно понял, антивирус Касперского оказался способен лишь отправить отчёт о заражении системы, которую он должен по идее защищать?

Mako_357

22.05.2017 13:03Если использовать корпоративный, то он сигнализирует о том, что винда не обновлена и не закрыты известные уязвимости. Если конечно это не выключить…

Nuwen

22.05.2017 13:13+1А то, что процесс запущенный приложением без цифровой подписи, шифрует все документы подряд и удаляет их, разве не должно как то вызвать срабатывание эвристики? Криптолокеры ведь не вчера появились.

Mako_357

22.05.2017 13:24Ещё там есть эвристический анализатор и контроль запуска программ. По идее это защита от неизвестных угроз и эксплуатации уязвимостей. Хз, насколько он надёжен.

Опять же, если включён)

kucheriavij

22.05.2017 13:27он настолько надежен, что периодически запрещает доступ к ftp или ssh клиентам, и включение этих клиентов в исключения не дает никакого результат

Nuwen

22.05.2017 13:38Хз, насколько он надёжен.

Собственно уже ясно, что надёжен чуть менее чем никак.

Mako_357

22.05.2017 13:52Нет сигнатуры — нет угрозы.

Nuwen

22.05.2017 14:18А где же их хвалёная эвристика? Ведь вполне однозначные признаки вредоносной деятельности.

batja84

22.05.2017 18:39Так уже где-то здесь в комментариях к другой статье пришли к выводу что пользы от антивирусов чуть меньше, чем никакой.

YMA

23.05.2017 11:50Я бы сказал, что даже есть вред — пользователи расслабляются, запускают всё, что увидят, ходят по присланным в почте ссылкам — «у нас же антивирус стоит».

dartraiden

22.05.2017 15:51+1Основная проблема при борьбе с классическими троянами-шифровальщиками состоит в том, что все их действия выполняются только с файлами пользователя и не затрагивают системные компоненты. Пользователю же нельзя запретить изменять и удалять свои файлы. Явных отличительных черт в поведении у качественных представителей ransomware очень мало, либо они отсутствуют вовсе. Сетевое подключение сейчас выполняет большинство программ (хотя бы для проверки обновлений), а функции шифрования встроены даже в текстовые редакторы.

Получается, что для средств превентивной защиты не остается каких-то явных признаков, помогающих отличить очередного трояна-шифровальщика от легитимной программы.

3aBulon

24.05.2017 12:29Больше того, раз все равно компьютеры заражаются вопрос — за что платятся деньги производителям антивирусов? Более того, все чаще люди ставят ломанную виндовс и говорят — ой, надо купить/продлить антивирус.

Mako_357

22.05.2017 12:58+6Просто W7x64 стоит на более-менее мощных компьютерах, остальные не тянут Касперского. Отсюда такая статистика.

Тем не менее, перекос в сторону Windows 7 настолько сильный, что вряд ли можно сомневаться в том, что Windows 7 уязвима для WannaCry больше, чем другие версии ОС от Microsoft.

В смысле W7 более уязвима? Может быть более распространена? Уязвимы ВСЕ версии без патча, одинаково.

pnetmon

22.05.2017 14:53Просто W7x64 стоит на более-менее мощных компьютерах, остальные не тянут Касперского.

Откуда такое. Имеется больше количество работающих компьютеров с XP на которые жалко покупать новую лицензию MS. Но они спокойно работают с последней версией Касперского для бизнеса KES 10 sp1 mr3 (более новая от этого года 10 sp2 уже не поддерживает XP) Ну и windows 7x86 имеется.

saboteur_kiev

23.05.2017 19:25Покупать лицензию на МС жалко, а на касперского деньги есть?

Большинство знакомых компаний, которым жалко обновлять свои компы, ставят бесплатные антивирусы и не жужжат.

pnetmon

23.05.2017 19:36Покупать лицензию на новую ось на старый компьютер имеющий лицензию XP жалко, т.к лицензия только на срок эксплуатации этого компьютера, дешевле сразу купить новый и к нему лицензию, чем покупать лицензию два раза.

А разводить зоопарк из разных антивирусных решений разных вендоров глупая идея.

saboteur_kiev

24.05.2017 12:35А зачем зоопарк? Или бесплатный антивирус нельзя поставить на несколько машин?

pnetmon

24.05.2017 13:18Затем что антивирус куплен и стоимость годовой лицензии антивируса на эти компьютеры с XP не сопоставимы с другими затратами

Dioxin

23.05.2017 07:42Именно. Вин 7 самая популярная ОС на данный момент, вот и результат.

Дураку понятно.

Shatun

22.05.2017 13:34Речь идет, в первую очередь, о компьютерах с Windows 7, на которых не установлен патч, выпущенный Microsoft еще в марте.

О чем тут еще говорить? Пользователи, которые не устанаваливают апдейты безопасноти, сами себе проблемы находят. Патч был выпущен 14 марта, за 2 месяца до эпидемии, со статусом critical

Marwin

22.05.2017 13:38наконец-то будет чем серьезно подколоть параноиков, отключающих винапдейт ))

Собснно, неудивительно, что именно такие юзеры и стали жертвами, ну и плюс корпоративщики, сидящие в огромных локалках, где обновить винду — это порой действительно непростая задача, их можно понять.

Nekto_Habr

22.05.2017 14:30наконец-то будет чем серьезно подколоть параноиков, отключающих винапдейт ))

Слушаю вас очень внимательно. Отключаю все обновления более 10 лет. Проблем не имею до сих пор.

Marwin

22.05.2017 15:15+1ну вы-то их тем не менее ставите руками (те, что посчитали важными). И я, например, не пользуюсь антивирусом в винде ввиду наличия головы на плечах. Но есть и горе-умельцы (знаю таких), кто именно пропогандирует «домохозяйкам» это. Мол типо раз работает — не трожь, и не обновляй, не сломается

MurzikFreeman

22.05.2017 15:50-1Ставить руками только нужное и автоматический апдейт, вещи очень разные. Домохозяйкам не только автоапдейт выключают но и все службы, через которые дрянь может залезть сама, без дополнительных действий с их стороны. И отключают им его чтобы потом не «у меня что-то обновилось и теперь ничего не работает».

Nekto_Habr

22.05.2017 16:39-5Нет, вообще ничего не ставлю. Но антивирус всегда работает.

Nekto_Habr

22.05.2017 23:01-1За что минусы, интересно?

ksenobayt

23.05.2017 07:29+1За то, что довольно вредную — именно вредную, а не «неправильную» — позицию озвучиваете.

Nekto_Habr

23.05.2017 17:44Моя позиция не вредная. Она детализирующая. Есть две группы компов с семеркой — с обновлениями и без. Мои — без обновлений от слова совсем. Спасли ли обновления зараженные сабжевым вирусом компы от заражения? Нет. А мои чистые. Отсюда следует, что обновления — не серебрянная пуля. Возможно меня спас антивирус. Возможно — интернет-гигиена (хотя торрентами я пользуюсь). Вот эти два фактора могут принести гораздо больше пользы, если делать акцент и на них в том числе, а не только на обновлениях.

Ставить минусы и вешать ярлыки — как минимум поверхностно. Я озвучил реальный кейс, который работает. Над этим можно поразмышлять.

ksenobayt

23.05.2017 18:39Машины, на которых был поставлен майский кумулятивный апдейт, были имунны к удаленному заражению WannaCry через дыру в SMB. Отхватить можно было лишь в случае ручного запуска зловреда.

Прекратите вводить людей в заблуждение — вы занимаетесь тем же в отношении юзеров, чем занимаются СПИД-диссиденты в отношении ВИЧ-положительных людей: даёте ложнуюи опасную для потребителя информацию.

Nekto_Habr

24.05.2017 12:14Вот не надо таких аналогий. И вообще аналогий. Я не отговариваю ставить обновления. Я лишь говорю, что не они спасут. Майский апдейт защищает от WannaCry. Пройдет год и по миру загуляет новая цифровая чума, для которой снова срочно выпустят апдейт, только всё равно всех защитить не успеют. Потому что — что? Потому что лучше профилактика, чем лечение. И мой опыт тому доказательство.

Если же кидаться ярлыками, как вы сейчас делаете, то я могу и вас обвинить в введение людей в заблуждение. Вот зайдут сюда чайники, посмотрят на ваши выпады и мои минусы, и решат — поставлю обновления и буду дальше жить спокойно. Но это не сработает, если не уметь правильно обращаться с компьютером. Всё равно кто-то найдет новую дыру в системах.

ksenobayt

24.05.2017 12:17Во-первых, апдейт не майский, а мартовский, вышел сразу после утечки эксплойтов. Во-вторых, учитывая что он вышел за два месяца до всей этой истории — он и есть профилактика. У пользователей было ДВА месяца на то, чтоб прикрыть свои машины.

Вы вновь перевираете факты, уже в третий раз, а потому дальнейшую дискуссию я считаю бессмысленной.

Rohan66

22.05.2017 15:39А всё-таки — какая уязвимость в Win7 используется?

В заголовке написаноиз-за уязвимости в Windows 7

.

Markscheider

22.05.2017 16:45какая уязвимость в Win7 используется?

Да, вопрос насущный. И хорошо бы номер того самого мартовского обновления для W7, которое спасает и защищает :)

gotch

22.05.2017 17:27С октября обновления кумулятивные. Поэтому оно одно. Можете смело ставить майское и не беспокоиться.

SandroSmith

22.05.2017 17:34

gotch

22.05.2017 17:50Да ну что же это такое…

9 мая 2017 г. — KB4019264 (ежемесячный накопительный пакет)SandroSmith

22.05.2017 18:00А что там такого?

gotch

23.05.2017 07:54Еще десяток уязвимостей, для которых пока нет публичных эксплойтов. Но мы-то знаем, АНБ не спит.

Delics

22.05.2017 23:25Давайте разберемся без желтухи.

Вирус использует уязвимость портов, так? Так значит надо порты закрывать. «Обновления» тут вообще не причем.

отключив поддержку SMBv1.

Только в Windows 7 SMB прилетает с одним из недавних обновлений. Иначе его просто не будет в системе.

Это всё ни разу не подозрительно.

Разработчики вируса в настоящее время пытаются вывести из строя указанные серверы, с тем, чтобы вирус мог и дальше распространяться по миру.

Вот это вообще какой-то сюр. Зачем авторам делать подобные «выключатели», чтобы затем с ними же и бороться? Безумие какое-то. Или, что более вероятно, нас тут просто дурят.

Mako_357

22.05.2017 23:37Вирус использует уязвимость портов, так? Так значит надо порты закрывать. «Обновления» тут вообще не причем.

Ещё как при чём. Этот порт не закрывается стандартным виндовым файрволлом. Тем более, если в сети нужны виндовые шары, то этот порт нужен. Червя, эксплуатирующего уязвимость, даже EMET не остановит, если система не пропатчена. Тут уже разжевывали все не один раз. Ставьте патч.Delics

23.05.2017 10:16порт не закрывается стандартным виндовым файрволлом

По-моему, в таком случае логично заменить его файрвол, который может закрыть 445 порт?

Червя, эксплуатирующего уязвимость, даже EMET не остановит, если система не пропатчена. Тут уже разжевывали все не один раз. Ставьте патч.

Не понятно, что вы там разжёвывали, но я пока не увидел комментария к тому, что сам уязвимым SMB прилетает именно с обновлением.

Iv38

23.05.2017 13:11Фаервол его может закрыть, но по умолчанию для домашней или корпоративной сети он закрыт, для общественной закрыт.

Mako_357

23.05.2017 16:32Все равно открыт. Первая тема, посвящённая wannacry тут на гиктаймсе выявила, что червь проникает даже на Windows с общественной сетью + кто-то тут проводил эксперимент в своей сети.

Iv38

23.05.2017 13:17Только в Windows 7 SMB прилетает с одним из недавних обновлений. Иначе его просто не будет в системе.

Что вы имеете ввиду? Что в Win7 не было SMB до не давнего времени? Что за бред?Delics

23.05.2017 14:05Именно это и имею в виду.

Попытка отключить SMB в необновленной Windows 7 натыкается на сообщение о его отсутствии.

Вернее, он есть, но в другом виде, в другом месте.

ksenobayt

23.05.2017 18:41В семерке он есть, просто рубится иначе, чем в восьмерке или десятке. Вы что-то напутали, явно.

KickingBear

23.05.2017 10:30А зачем мне покупать этот антивирус, если против действительно серьезных зловрередов он бесполезен, а для всего остального есть бесплатные встроенные решения в браузер (блокер страниц, скриптов и левых закачек) + у винды есть свой антивирь (какой-никакой… или все-таки относительно нормальный?)

Тем не менее, по дороге на работу из радио мне убедительно рассказывают как продукт может меня от такого сберечь (в т.ч. потери файлов).

green_worm

23.05.2017 17:33Мне одному кажется, что то ли перевод адово кривой, то ли цепочка повествования несколько хромает?

pnetmon

Windows 7, Windows 7 и резко так

Кажется кто перепутал XP с 7

В отчете 7 разложили по версиям, но забыли разложить по наличию SP1.