Новая волна атак с применением известного семейства рекламного ПО для macOS в 2021 году разрослась до использования более 150 уникальных образцов. При этом некоторым из них удается проскользнуть мимо встроенного в устройства Apple средства обнаружения вредоносных программ и даже получить подпись службы подтверждения подлинности.

“AdLoad” является одним из распространенных троянов, выполняющих загрузку adware- и bundleware-программ, который впервые использовался для атаки систем macOS еще в 2017 году.

Этот троян способен создавать в целевой системе бэкдор для скачивания и установки рекламного ПО или потенциально нежелательных программ. Помимо этого, AdLoad может собирать и передавать злоумышленникам информацию о зараженных машинах.

«Новая разновидность этого трояна продолжает донимать пользователей Mac, которые в качестве защиты от вредоносного ПО полагаются исключительно на встроенную систему безопасности XProtect, — сообщил Фил Стоукс, исследователь киберугроз из компании SentinelOne. – Несмотря на то, что сейчас XProtect распознает 11 различных сигнатур AdLoad, использованная в новой кампании разновидность не была обнаружена ни одним из соответствующих правил».

Версия AdLoad 2021 года подразумевает закрепление в системе и опирается на имена исполняемых файлов, использующие другой шаблон расширения (

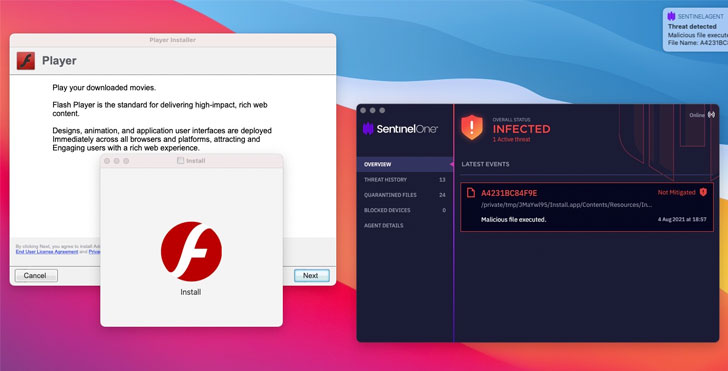

.system или .service). Это позволяет трояну обходить встроенную защиту Apple, внедряя постоянного агента, который активирует цепочку атаки, развертывая вредоносных дропперов под видом фейкового приложения Player.app.

Более того, дропперы получают валидную подпись, используя сертификаты разработчика, что вынуждает Apple аннулировать эти сертификаты «в течение нескольких дней (а иногда даже часов) с момента обнаружения образцов трояна на VirusTotal. Таким образом компания через проверку с помощью Gatekeeper и OCSP предлагает запоздалую и лишь временную защиту от будущих заражений именно этими подписанными образцами,» – сказал Стоукс.

В SentinelOne заявили, что обнаруживают новые образцы со свежими подписями раз в несколько дней, а порой и часов, образно сравнивая это с отрубанием голов регенерирующей Гидры. Как сообщается, новые образцы AdLoad появились в начале 2020 года. Затем в первой половине 2021 последовало их регулярное обновление, а в течение июля и в начале августа был зафиксирован особый скачок активности злоумышленников.

AdLoad входит в состав семейств вредоносного ПО, наряду со Shlayer, известным своей возможностью обходить XProtect и заражать устройства Mac другими вредоносными программами. В апреле 2021 года Apple устранили в своем сервисе Gatekeeper уязвимость нулевого дня (CVE-2021-30657), которую активно эксплуатировали операторы Shlayer для развертывания на зараженных системах неподтвержденного ПО.

«Вирусные программы на macOS являются проблемой, с которой производители устройств никак не могут совладать. Тот факт, что сотни уникальных образцов известного рекламного ПО циркулируют уже не менее 10 месяцев и до сих пор не обнаруживаются встроенным в системы Apple сканером, говорит о необходимости добавления в устройства Mac дополнительных средств защиты». – считает Стоукс.

staticmain

А что, нельзя банить\блокировать транзакции тем, кто покупает рекламу у таких лоадеров? Какой будет смысл покупать там рекламу если это будет иметь последствия для заказчика?

Layan

А как точно определить заказчика? Можно ведь и конкурентам рекламу заказать…

staticmain

В жизни это как-то не мешает штрафовать за рекламу в неположенных местах.

freeExec

И в жизни это не работает, пока ты за руку не поймаешь расклеивателя рекламы.