«Зло не царит над миром безраздельно!» Гэндальф

Пока кое-кто мешкал и сомневался реально ли все это, нескольким самым шустрым людям в Москве повезло поэксплоить уязвимость нулевого дня для функции подделки номера и результаты дали о себе знать. HackerSIM отключили функцию ручной подмены номера (подмена номера осталась, но номер выбирается рандомно).

Нам прислали сценарий атаки, глянув на который, команда HackerSIM хором сказала «Да ну нафиг!».

Побаловаться, конечно, прикольно, но основная задача HackerSIM — это цифровая неприкосновенность.

Это единственное решение, которое на порядки затрудняет привязку «пользователь-местоположение» и «пользователь-списки контактов». А так же доставляет хлопоты кэтчерам и комплексам перехвата.

«Вирусная» функция подмены номера наделала много шума (даже zyalt в своем блоге написал про это, но потом начитался комментариев и трухнул), но не она главная в HackerSIM.

А для себя я выяснил, что есть два типа специалистов/экспертов по безопасности GSM:

- У вас все неправильно и вы занимаетесь хренью, так быть не может, читайте мануалы

- Вау! Дайте две. Хоть и звучит маловероятно, я хочу первым это попробовать и разобраться, как это работает.

Факты налицо — hackerSIM`ом интересуются и спецслужбы, и белые хакеры, и черные хакеры.

Для справки: HLR

HLR (англ. Home Location Register) — база данных, которая содержит информацию об абоненте сети GSM-оператора.

HLR содержит данные о SIM-картах данного оператора мобильной связи. Каждой SIM-карте сопоставлен уникальный идентификатор, называемый IMSI, который является ключевым полем для каждой записи в HLR.

Другой важной частью данных, сопоставленных SIM-карте, являются телефонные номера (MSISDN). Главный MSISDN используется для предоставления абоненту основного пакета услуг, возможно также сопоставить SIM-карте несколько других MSISDN для работы с факсимильной связью и передачи данных. Каждый MSISDN также является ключевым полем в базе данных HLR.

У крупных операторов может быть установлено несколько HLR, на каждом из которых хранятся данные лишь по части абонентов оператора, так как из-за аппаратных и программных ограничений ёмкость каждого HLR лимитирована.

Примеры других данных, хранимых в HLR для каждого абонента:

Так как HLR является своего рода основной базой данных сети, связан он с большим количеством сетевых элементов сети. В частности, HLR соединяется со следующими элементами:

Основная функция HLR состоит в контроле процесса перемещения мобильных абонентов путём:

HLR содержит данные о SIM-картах данного оператора мобильной связи. Каждой SIM-карте сопоставлен уникальный идентификатор, называемый IMSI, который является ключевым полем для каждой записи в HLR.

Другой важной частью данных, сопоставленных SIM-карте, являются телефонные номера (MSISDN). Главный MSISDN используется для предоставления абоненту основного пакета услуг, возможно также сопоставить SIM-карте несколько других MSISDN для работы с факсимильной связью и передачи данных. Каждый MSISDN также является ключевым полем в базе данных HLR.

У крупных операторов может быть установлено несколько HLR, на каждом из которых хранятся данные лишь по части абонентов оператора, так как из-за аппаратных и программных ограничений ёмкость каждого HLR лимитирована.

Примеры других данных, хранимых в HLR для каждого абонента:

- данные о сервисах, которые абонент запросил или которые были предоставлены;

- установки GPRS, позволяющие абоненту иметь доступ к сервисам пакетной передачи данных;

- текущее местоположение абонента (VLR и SGSN);

- данные о переадресации звонков для каждого MSISDN.

Так как HLR является своего рода основной базой данных сети, связан он с большим количеством сетевых элементов сети. В частности, HLR соединяется со следующими элементами:

- шлюзом базовой сети (G-MSC, англ. Gateway MSC) для обработки входящих звонков;

- VLR[?] для обработки запросов мобильных устройств на подсоединение к сети;

- SMSC для обработки входящих SMS, нотификации о появлении абонента в сети;

- USSDC, для возможности приема и передачи USSD-сообщений;

- IN-платформами (англ. Intelligent Network);

- подсистемой голосовой почты для оповещений абонентов о новом голосовом сообщении.

Основная функция HLR состоит в контроле процесса перемещения мобильных абонентов путём:

- отправки данных об абоненте в VLR или SGSN при первом подключении абонента к сети;

- посредничества между GMSC или SMS и VLR для обеспечения входящей связи или входящих текстовых сообщений;

- удаления данных об абоненте из VLR при выходе абонента из зоны его действия.

Вот какой ответ дают безопасники GSM на комменты «профессионала с опытом разработки с сфере мобильной связи»:

Метаответ: если вы чего-то не знаете, это не значит, что этого не существует

1.

Статья озаглавлена «HackerSIM: подделка любого телефонного номера. CTF посоциальной инженерии». Никто не сможет своровать у вас номер или ваш идентификатор (IMSI). О безопасности мобильных сетей очень много написано и нет смысла это повторять. Главный постулат очень простой: пока СИМ у вас в кармане или в вашей трубке и в трубке нет никаких хакерских закладок, никто не сможет «своровать» номер. Следствие — никто не сможет за ваш счёт позвонить другому абоненту…

Про звонить за чужой счет речь и не шла, а вот подмена номера звонящего не проблема на уровне оператора. Мы (и пентестеры-добровольцы, кто успел) сделали больше сотни звонков и получили «результат». А теперь на языке высших эльфов: MSC запрашивает MSISDN от HLR. И что вернет HLR, то он и использует в качестве номера для карточки.То есть если Вы управляете HLR, то Вы можете менять номер в любой момент. Те HLR с которыми я сталкивался имели команду Change MDN для заданного IMSI.

Заменить номер возможно. Переложить затраты за звонки — нет.

2.

Как любая СИМ эта СИМ должна иметь как минимум виртуальную инфраструктуру со всеми вытекающими последствиями: роуминг, стоимость всех базовых услуг, наличие мобильного интернета и его стоимости. Я не говорю о том, что виртуальную инфраструктуру надо куда-то подключить, а все такие подключения жёстко регламентируются местными законами почти в любой стране. Если предположить, что найдётся такая страна, которая согласиться подключить такой виртуальный сервер к себе, это не значит, что Российский мобильный оператор согласится на роуминг со странной инфраструктурой.

Виртуальный оператор может вообще ничего не иметь. То есть он всем пользуется чужим. Печатает свои карточки, свои тарифы и вперед. Другое дело, что и сделать никаких фокусов с карточкой он в этом случае не может. В нашем случае, имеется HLR, подключенный к какому-то оператору. Этот оператор предоставляет все роуминговые отношения. Насчет регламентации правда. Но так все легально. Виртуальные операторы разрешены. И их много. Никакой странной инфраструктуры нет. И если уже Вы смогли подключиться с этой карточкой в Москве, то значит с роумингом все в порядке, и согласие уже дали.

3.

Это всего-навсего сокрытие вашего номера телефона от оператора мобильной связи принимающего абонента. По поводу сокрытия номера принимающему абоненту — есть CLIR. По поводу скрытия IMSI и искажения голоса не будем говорить.

См. пункт 1. Если мы управляем HLR и звонок приходит из за границы, то мы можем подставить любой номер и никакой CLIR вам не поможет.

По поводу IMSI: на сим карте записаны множества профилей, каждый со своим IMSI. Искажения голоса: совсем не сложная задача для астерикса, и предназначена она для защиты от фонового мониторинга. Если за вас взялись целенаправленно, вас уже вряд ли что спасет.

4. Выбор «соты».

HackerSIM работает только с сотой уровень сигнала, которой является второй по своему значению. Данный алгоритм обеспечивает защиту от комплексов перехвата.

Вот тут уж простите, сам телефон (трубка) занимается выбором сети и выбором конкретной «соты», с которой он собирается работать. СИМ никак не может повлиять на выбор «соты» внутри конкретного оператора, так как это прерогатива телефона и СИМ только может получить информацию об этом. Не верите? Учите матчасть и тут не забудьте.

Можем показать на примере, вы осмелитесь?

(На самом деле это тема для отдельной статьи, скоро будет, шоу продолжается)

мини исследование

Это не строгое доказательство (кстати, кто может предложить сценарий строгого доказательства, чтоб вопросы отпали насовсем?)

Но проводили опыт несколько раз и результат всегда одинаковый — у HackerSIM всегда уровень сигнала ниже чем у обычной симки.

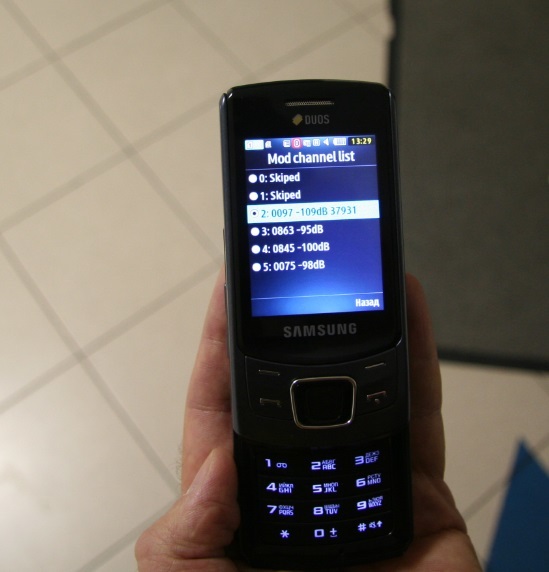

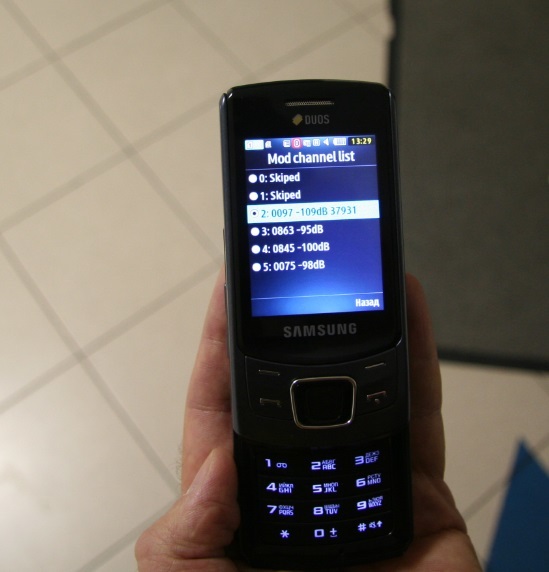

Знакомьтесь, это волшебный телефон, который позволяет управлять подключениями к БС.

Этот телефон был на конференции где выступала Меркель, и верещал как резанный, сообщая что мы все под колпаком фейковой станции.

В нем одновременно 2 симки: обычная и HackerSIM.

Но проводили опыт несколько раз и результат всегда одинаковый — у HackerSIM всегда уровень сигнала ниже чем у обычной симки.

Знакомьтесь, это волшебный телефон, который позволяет управлять подключениями к БС.

Этот телефон был на конференции где выступала Меркель, и верещал как резанный, сообщая что мы все под колпаком фейковой станции.

В нем одновременно 2 симки: обычная и HackerSIM.

5.

По поводу шифрования. В мобильной связи используется шифрование только до ближайшей базовой станции, а там всё в открытом виде. На принимающей стороне, соответственно, тоже может быть шифрование, только это уже зависит от принимающей сети. Шифрование end-to-end (между пользователями напрямую) возможно, но только через специальную трубку или правильнее сказать телефон со специальным внутренним софтом, который естественно не будет дешёвым. Поскольку мы всегда имеем связку «СИМ — инфраструктура», то алгоритм шифрования зависит от сети, в которой производится роуминг (или домашняя сеть) и набора алгоритмов, имеющихся в связке «СИМ — инфраструктура». А вот теперь самое главное: алгоритм А5/1 запрещён к использованию на столько, что все современные телефоны во время сертификации проверяются, что не поддерживают его. Это связано с тем, что его в своё время взломали, и сейчас его исходники можно найти в сети в качестве учебного материала. Не надо ничего и никого принуждать в мобильной связи, всё и так шифруется по возможности.

Речь шла о понижении криптозащиты мобильными комплексами перехвата для облегчения их работы (чтобы не использовать обработчик A 5.1( 2,88 или 1,44 секунды).

По поводу запрета алгоритма A5.1, мы промолчим.

На остальные вопросы вы получите исчерпывающие ответы от группы экспертов 16 октября в хакспейсе на неформальной тусе GSM-хакеров.

Продолжение темы: HackerSIM с подменой номера: сценарии атак

skobkin

Второй способ, пожалуй, интересней и безопасней.

Потому, что не светится счёт, да и узнают об атаке очень нескоро, если аккуратно пользоваться.

Aclz

Позвонить в компанию от лица хостинг-провайдера и спросить пароль от FTP для удаления вируса — по вашему насколько реальный кейс?

skobkin

К сожалению, довольно реальный.

Мне самому как-то звонили «Привет, я %имярек% из %companyname%, дайте пожалуйста рутовый пароль от сервера». И будь это не я — дали бы ничего не уточняя. И нет, это не был злоумышленник. Но мог бы и быть.

Aclz

«Привет, я %имярек% из %companyname%, дайте пожалуйста рутовый пароль от сервера» == «Привет, я в больнице, переведи на этот номер 100500 рублей, позже объясню».

Я хотел лишь сказать, что если находится такой податливый на социалку клиент, то HackerSIM здесь совершенно излишня)

skobkin

Всегда есть какой-то предел подозрительности. И HackerSIM может помочь этот предел преодолеть. Вон были новости, что заключённый отправил письмо с адреса, похожего на государственный и его освободили. Номерам телефонов тоже верят.

Тем более, если обзванивать компании массово, она (симка) окупится быстро.

Aclz

Если честно, я, как потенциальный покупатель, не понял, как лично мне-не специалисту, не принимая никакой информации на веру, убедиться, что данный способ совершения анонимных звонков лучше покупки вороха одноразовых симок с рук в переходе? Раньше заявлялась киллер-фича подмены номера на любой по выбору абонента, сейчас же это преимущество нивелировано. Что еще осталось из того, что можно проверить самостоятельно? Искажение голоса? Так это и обычные телефоны умеют, достаточно поставить любую соотв. программку из плеймаркета.

Всё остальное, эти вот пассажи же про шифрования, защиты от перехвата, алгоритмы выбора БС по уровню сигнала и аббревиатуры, увы, для меня-юзера сплошная китайская грамота! С одной стороны, верить маркетингу на слово — себя не уважать, с другой, проверить все эти ваши «HLR подменяется, A5/3 шифруется» я самостоятельно не в состоянии, вы же на данный момент пока не соблаговолили этого в доступной форме продемонстировать.

А до тех пор, раз уж вы декларируете решение как аж «неотслеживаемое СОРМ» (с), то мне обычными одноразовыми анонимными симками (замысли я что-нибудь этакое) пользоваться будет все же спокойнее, чем заказывать симку у какой-то организации, платить ей за это, забирать симку и т.д… Короче говоря, когда туда за условным мной нагрянет условное ФСБ, поставит всех там по стенками и возьмет за вполне реальные яйца, надоить про условного меня энное количество информации они-таки смогут (а может вы и есть ФСБ, загодя составляющее список неблагонадежных элементов, и ставяющее их на прослушку, кто ж вас всех нынче разберет) ). А в то, что барыга симками в переходе также окажется ФСБшником с накладными усами я верю слабо…

MagisterLudi

Продолжайте покупать ворох одноразовых симок с рук в переходе.

Или приходите 16-го

Aclz

Видео с мероприятия будет выложено?

MagisterLudi

Статья по итогам будет точно, а видео — кусочками.

MagisterLudi

А если серьезно, мы отдали несколько сим-карт независимым экспертам: в Positive Technologies, axilirator и кое-кому, кто пожелал сохранить анонимность. Скоро увидим их отчеты.

wiki

расскажите о сценарии, который вас так «ошарашил»?