Недавно столкнулся с лицемерием GitHub, который якобы под предлогом беспокойства о безопасности обычных пользователей начал вводить обязательную двухфакторную аутентификацию. Сперва выборочно только для самых активных, а в последствии и для всех остальных без исключения.

Надуманность данного повода доказывается тем фактом, что в качестве двухфакторной аутентификации можно использовать либо специально приложение, либо SMS, либо аппаратный ключ безопасности. Причем это без каких либо альтернатив, т.к. сайт просто не дает работать далее без включения двухфакторной аутентификации.

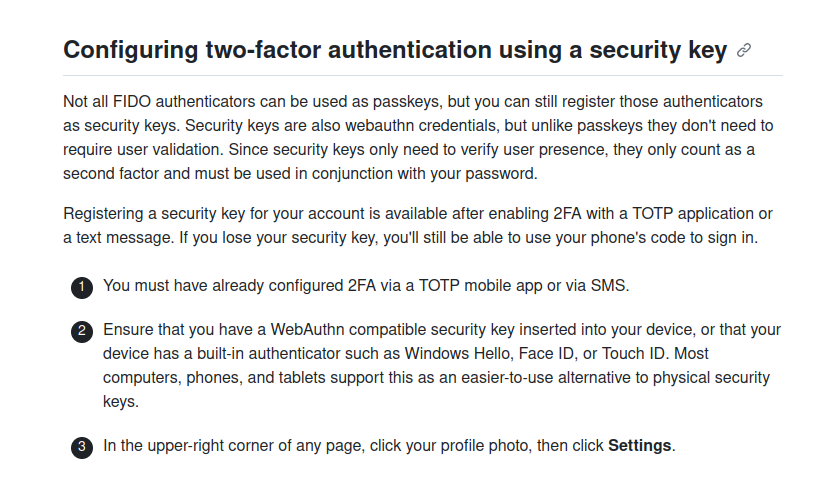

Enable 2FA now. You'll be able to continue on with your work right after.Но как обычно, дьявол в деталях. Ведь чтобы добавить аппаратный ключ нужно, чтобы двухфакторная аутентификация была УЖЕ активирована.

И в данном случае фокус с отправкой SMS на левый номер какого нибудь сервиса для временных телефонных номер вряд ли будет хорошей идеей.

Тем не менее, для тех, что не хочет в очередной раз становиться товаром и привязывать свой номер телефона к очередному интернет сервису "для вашей же безопасности", все же существует способ обойти требование обязательной двухфакторной аутентификации перед добавлением аппаратного ключа.

Подготовка к активации аппаратного ключа на GitHub

- Берем (покупаем) аппаратный ключ с поддержкой 2FA. Себе я купил Yubico Nano, но это не единственный вариант с поддержкой данной технологии.

- Устанавливаем драйвера и приложения необходимые для работы аппаратного ключа

- Ставим в браузер плагин Authenticator который и будет работать с аппаратным токеном вместо привязанного к сетевой учетной записи постороннего приложения.

Включаем двухфакторную аутентификацию на GitHub "без СМС"

-

Соглашаемся на активацию 2FA в учетной записи

-

Используем плагин браузера в качестве TOTP (time-based one-time password) приложения для двухфакторной аутентификации. Для этого нужно открыть данный плагин, в окне которого будет показывать код подтверждения, который нужно ввести на странице сайта.

Обратите внимание, что данный код имеет ограниченный срок действия, о чем сообщает постепенно уменьшающийся индикатор оставшегося времени в нижнем правом углу окна с кодом подтверждения (но ничего страшного не произойдет, если вы не успеете ввести код, просто автоматически будет создан новый код подтверждения).

-

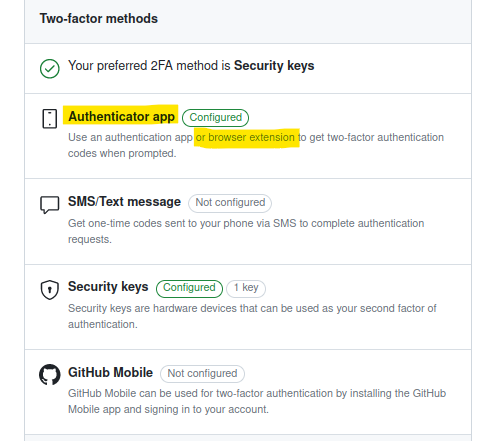

Потом создается ключ на аппаратном токене (вас попросят ввести название ключа для учетной записи и прикоснуться к токену в качестве подтверждения вашего физического присутствия за компьютером). Если все сделано правильно, то у вас в учетной записи будет вот так:

-

После этого при входе на GitHub.com можно будет авторизоваться с помощью аппаратного ключа. Для этого после ввода пароля, плагин браузера будет предлагать прикоснуться к ключу безопасности для генерации кода подтверждения, необходимого для авторизации на сайте

Комментарии (111)

lgorSL

09.12.2023 12:15А разве сам по себе TOTP не достаточен для 2FA? Не является ли аппаратный ключ избыточным? TOTP генерирую (и храню) с помощью KeePassXC.

Надеюсь, что вход по ssh они не отключат. Сейчас, если не залогиниться (допустим, лень проходить 2fa), то в браузере по кнопке clone показывают только опции с https и github cli, хотя по ssh всё ещё можно подключаться.

P.S. github (и майкрософт) редиски. Вместо того, чтобы просто работать, приходится тратить время на всякую фигню.

onyxmaster

09.12.2023 12:15Вопрос в том, где хранится закрытый ключ от TOTP-последовательности.

Aelliari

09.12.2023 12:15Там нет закрытого ключа, там «общий секрет», одна копия хранится на сервере, остальные копии - хранятся всеми приложениями для генерации кода в которые ты его добавил, способами которые определяются приложениями. Есть не мало приложений которые хранят их только локально и никуда их не передают

onyxmaster

09.12.2023 12:15Тем не менее это закрытый ключ, поскольку он не является общедоступным.

Ну и да, я в курсе как работает TOTP. Я хотел в основном указать на небезопасность, допустим, хранения ключа в расширении браузера, в котором осуществляется аутентификация.

lgorSL

09.12.2023 12:15Ещё вопрос в том, хочу ли я в принципе использовать 2FA.

Если человек ей пользуется только потому, что гитхаб его заставил, то хранить ТОТР хоть в браузере - вполне себе "обход" навязанных проблем.

И при этом даже "правильный" ТОТР на втором устройстве не сделает радикально безопаснее.

Я всё ещё могу склонировать любой свой репозиторий по ssh и сделать force push с чем угодно (один фактор - мой приватный ssh ключ). Я могу потерять "секретный ключ" для генерации ТОТР, а потом зайти на гитхаб, нажать кнопку "забыл пароль" и войти просто с помощью почты (один фактор - доступ к почте)

SergeyMax

09.12.2023 12:15можно использовать либо

либо ,

либо .

Причем это без каких либо альтернатив

DagothNik

09.12.2023 12:15Я тут недавно с поддержкой ВК сражался. На одной из старых учётных записей решил включить двухфакторку. При включении поступает звонок на номер, к которому давно доступа нет. Отвязываю номер. Теперь двухфакторку не включить.

Пишу в поддержку, отвечают, что номер телефона безопаснее, чем второй фактор генерируемый приложением. Почему? Ответить не смогли.

Занавес.

Нет, я понимаю, что их закон обязывает собирать у всех номера телефонов, но говорить об этом поддержка не хочет, по какой-то причине. "Номер телефона безопаснее".

ifap

09.12.2023 12:15Так они вымогали телефоны задолго до того, как этого стал требовать закон. Ради все той же безопасности, ага.

DagothNik

09.12.2023 12:15Ну значит методичку "забыли" поменять. Я помню, что с какого-то времени стали номер требовать, но тогда не было двухфакторной аутентификации, если правильно помню и их сказки ещё хоть как-то были похожи на правду. Но сейчас это звучит смешно.

ifap

09.12.2023 12:15Вообще никак не похожи: "забыли" номер? Не беда, просто укажите новый и получите доступ к учетке!

DagothNik

09.12.2023 12:15А, ну да, кстати. Не подумал об этом, у них до сих пор так. Старый номер отвязал, новый можешь привязать. Б - безопасность.

xenon

09.12.2023 12:15Определенный теоретический-гипотетический смысл в этом есть. Каждый +7 номер ведь привязан к человеку (а злоупотреблений в этой сфере нет). Соответственно, если взломщик представляется кем-то и взламывает, привязав свой номер телефона - он, тем самым, "показывает паспорт", и если дальше будет проблема - с него могут спросить.

Для нас это допущение выглядит смешно, но для большинства пользователей ВК это вполне себе непреодолимая мера защиты, они даже не догадаются загуглить, как получить номер для регистрации.

ifap

09.12.2023 12:15У "Мегафона" есть "дополнительные" номера за 3 руб/сутки, что дешевле даже всех этих способов с гуглением (если нас не интересует анонимность), но ВК активно борется с их использованием, хотя казалось бы: известно, кому в каждый конкретный момент был выделен тот или иной номер.

rsashka Автор

09.12.2023 12:15Потому что тут вопрос не только в идентификации конкретного пользователя (ведь это легко обеспечивается подобными "дополнительными" номерами). Ведь с их помощью не получится отслеживать активности пользователей с помощью мобильного девайса.

ifap

09.12.2023 12:15Так и я о том: соображениями безопасности и заботы о пользователе прикрывается обычный коммерческий интерес. Дуров врал, вымогая телефон, новые хозяева врут, хотя казалось бы - теперь это требование закона и врать вообще не нужно.

Aelliari

09.12.2023 12:15Номер телефона не безопаснее, и никогда не был. Но им это тупо удобнее, и одновременно проще для основной массы людей чем какое-то непонятное приложение с одноразовыми кодами. Куча людей даже не знают своих паролей от почт…

DagothNik

09.12.2023 12:15Ну к слову сказать, в iOS с недавнего времени генератор кодов встроен в связку ключей. На Android такое могло появиться и раньше (предполагаю, с Windows Mobile сразу на iOS пересел и по этому не в курсе подробностей), Google Authenticator штука древняя.

3ycb

09.12.2023 12:15Google Authenticator штука древняя.

И стала жутко глючной и тормозной с недавнего времени. Отправил ее в пешее эротическое путешествие. Aegis замечательная альтернатива. И удобнее и есть возможность зашифрованного бэкапа, соответственно и восстановление из него.

А по теме статьи, Желтушный заголовок и передергивание в самой статье.

Надуманность данного повода доказывается тем фактом, что в качестве

двухфакторной аутентификации можно использовать либо специально

приложение, либо SMS, либо аппаратный ключ безопасности. Причем это без каких либо альтернативТак сами же ниже пишете, что есть альтернатива в виде TOTP приложения.

Зачем же тогда нужен аппаратный ключ безопасности, стоимостью в 60$?

Пользуйтесь любой аппликашкой TOTP бесплатно, коих вагон и маленькая тележка без привязки к "вместо привязанного к сетевой учетной записи постороннего приложения" Но уж точно не в плагине браузера, это вообще не безопасно. TOTP должно запускать на каком нибудь другом устройстве

rsashka Автор

09.12.2023 12:15Аппаратный ключ безопасности разрешают настроить только после активации с помощью СМС или другого мобильного приложения.

onyxmaster

09.12.2023 12:15Yubikey, как я уже писал выше, вполне себе аппаратный ключ и может быть использован как TOTP-генератор. Итого утверждение про необходимость СМС при наличии Yubikey — ложное.

rsashka Автор

09.12.2023 12:15Итого утверждение про необходимость СМС при наличии Yubikey — ложное.

Вы читали статью или сразу на комментарии отвечаете?

Я знаю, что аппаратный ключ не требует СМС. Это GitHub требует активации 2FA с помощью СМС или мобильного приложения, перед тем как разрешить привязать аппаратный ключ к учетной записи.

onyxmaster

09.12.2023 12:15Простите, но вы даже комментарии не читаете. Записать вам видео как при помощи Yubikey и без мобильного приложения добавить его как U2F и TOTP без SMS или расширений для браузера?

Но я дорого беру :)

rsashka Автор

09.12.2023 12:15Конечно, будьте так добры.

onyxmaster

09.12.2023 12:15Оферту о дороговизне видео вы, стало быть, принимаете? 50USDT за 20 минут моего времени.

rsashka Автор

09.12.2023 12:15У вас для этого в настройках есть специальный раздел "донат". Привязываете кошелек и клепаете свои супер видео с разоблачениями таких как я нерадивых авторов. Сколько соберете, все ваше.

onyxmaster

09.12.2023 12:15Простите, но такой вариант мне не подходит. Думаю не стоило делать такой кликбейтный заголовок, не разобравшись в вопросе. «Срывание покровов» оно такое, плохо заканчивается, если в вопросе не разбираешься.

rsashka Автор

09.12.2023 12:15Ну так раз вы разбираетесь в вопросе, то велком - срывайте покровы и клепайте разоблачения на кликбейтные заголовки.

3ycb

09.12.2023 12:15срывайте покровы и клепайте разоблачения на кликбейтные заголовки.

https://habr.com/ru/articles/779478/#comment_26248004

Вот пожалуйста. После пассажа о Google Authenticator

"А по теме статьи...." и тд

Dolios

09.12.2023 12:15разрешают настроить только после активации с помощью СМС или другого мобильного приложения.

Но это же неправда. Зачем такое писать на сайте, много пользователей которого эту процедуру уже прошли?

rsashka Автор

09.12.2023 12:15А в чем я написал неправду? Напишите или киньте ссылку на инструкцию GitHub, как это можно сделать.

Aelliari

09.12.2023 12:15К слову сказать, гитхаб умеет и в passkey, и что google, что apple ещё несколько лет назад принесли поддержку FIDO2. Так ещё и теперь активно продвигают passkey, благодаря чему телефоны умеют уже и в него.

Вот вам и аппаратный токен, если у вас есть современный ios/android-телефон. Без дополнительных денежных вложений (если он у вас уже есть)

rsashka Автор

09.12.2023 12:15Если вы согласны использовать телефон, можно просто поставить любое приложение или пользоваться дефолтным и больше не заморачиваться.

Проблемы возникают, когда пользователей заставляют использовать телефон (СМС или мобильное приложение), обосновывая это безопасностью. Хотя не меньшую безопасность можно реализовать и без использования телефонного номера / мобильных приложений.

3ycb

09.12.2023 12:15Так где ж заставляют использовать именно телефон то? Заставляют использовать 2FA, так это и замечательно. Что плохого в мобильном приложении TOTP?

DmitryLeonov

09.12.2023 12:15Эти TOTP-аутентификаторы сейчас завезли примерно в каждый парольный менеджер, не считая кучи отдельных оперносорсных приложений, ни одно из которых не привязано к телефону. Причем TOTP в браузере (и вообще на основном устройстве) — так себе идея, слегка противоречащая двухфакторности.

Поэтому заголовок про обход обязательной привязки к телефонному номеру просто некорректен, речь просто об использовании еще одной штатной возможности.

rsashka Автор

09.12.2023 12:15Вообще-то в статье речь про то, как настроить на GitHub аутентификацию с аппаратным ключом безопасности самым простым способом, обойдя обязательное требование сервиса о наличии уже активированной 2FA (без помощи приложений и дополнительных сетевых учеток на телефоне или отправки SMS).

DmitryLeonov

09.12.2023 12:15Только при этом она называется "Обходим обязательную привязку телефонного номера к своей учетной записи на GitHub".

rsashka Автор

09.12.2023 12:15Ну да, напрямую (путем отправки СМС) или опосредованно через учетную запись мобильного приложения.

3ycb

09.12.2023 12:15Ключевое слово обязательную

Хотя это совсем не так.

rsashka Автор

09.12.2023 12:15Может быть я не внимательно читал инструкции на ГитХабе, но я так и не нашел как это можно сделать без СМС или мобильного приложения. Потому и решил поделиться найденным способом, вдруг кому и пригодится.

withkittens

09.12.2023 12:15Обходим обязательную привязку телефонного номера к своей учетной записи на GitHub

Ожидание: Github начал требовать номер телефона, находим уязвимость в интерфейсе или API и пропускаем шаг привязки телефона.

Реальность: ну обязательная привязка необязательная, просто кликните кномпочку с фактором не про номер телефона

rsashka Автор

09.12.2023 12:15Реальность: ну обязательная привязка необязательная, просто кликните кномпочку с фактором не про номер телефона

Я скорее всего пропустил этот момент. Может покажете, на какую кнопочку мне нужно было кликнуть, чтобы активировать 2FA без номера телефона или мобильного приложения?

onyxmaster

09.12.2023 12:15Ту же, которую для мобильного приложения. Вместо мобильного приложения только использовать Yubico Authenticator.

withkittens

09.12.2023 12:15Да, конечно, она у вас на скриншоте:

Как вы сами и выяснили, приложения для одноразовых кодов существуют не только мобильные :)

rsashka Автор

09.12.2023 12:15Как вы сами и выяснили, приложения для одноразовых кодов существуют не только мобильные :)

Ну да, именно об этом и статья, так как в официальной документации по настройке 2FA на GitHub упоминается про использование только мобильных приложений.

3ycb

09.12.2023 12:15Может покажете, на какую кнопочку мне нужно было кликнуть, чтобы

активировать 2FA без номера телефона или мобильного приложения?И все таки, объясните мне недогадливому, пожалуйста. Чем вам неугодило мобильное приложение TOTP для 2FA?

rsashka Автор

09.12.2023 12:15Мне не нравится использовать для этих целей свой телефон :-)

3ycb

09.12.2023 12:15для этих целей свой телефон

Кто ж вас заставляет? Используйте что угодно, но точно не браузер из которого вы коммуницируете с Github

rsashka Автор

09.12.2023 12:15Вообще-то я использую аппаратный ключ с физическим подтверждением выполняемого действия. Вам не кажется, что это немного надежнее, чем использование мобильного приложения?

3ycb

09.12.2023 12:15Вам не кажется, что это немного надежнее, чем использование мобильного приложения?

Не кажется, учитывая, что аппаратный ключ надо еще купить за 60$. И попрежнему вы так и не объяснили, чем именно вам не нравится мобильное приложение TOTP

Не то что я вас уговариваю, просто непонятно.

rsashka Автор

09.12.2023 12:15Так я же уже писал, потому что оно мобильное, но вдаваться в детали я не хочу, т.к. это выходит далеко за рамки обсуждаемой темы.

3ycb

09.12.2023 12:15Так я же уже писал, потому что оно мобильное

Тогда у меня для вас плохие новости. Вам в тайгу, отшельником :) (шутка юмора)

Про интернет и компьютер я уже вообще молчу.

andrey_27

09.12.2023 12:15Так не используй... У меня Authy и на компе, и на телефоне. Да, по номеру телефона, и да, это безопасно. Вместо нытья о том, что все делается "ради вашей безопасности", давно пора понять, что так оно и есть.

Nasreddin_Hodja

09.12.2023 12:15Чем вам неугодило мобильное приложение TOTP для 2FA?

Необходимость доставать телефон и ковыряться в нём, работая за ноутом или десктопом? Идея дурацкая в принципе. То же касается получения кодов на sms. Годится разве что для обывательских развлекательных площадок типа "одноклассников".

ilyamodder

09.12.2023 12:15Если ваша операционная система не умеет в автоподстановку кодов из СМС или из TOTP, то это не проблема смс.

Nasreddin_Hodja

09.12.2023 12:15А с какой стати она вообще должна это уметь и вообще иметь доступ к sms и прочим данным из других устройств?

Balling

09.12.2023 12:15С такой, что в моей Android 13 уже работает подстановка смс паролей, например.

3ycb

09.12.2023 12:15Кстати, в защиту автора, если бы он писал не про Github, а про Гос Услуги, я бы с ним согласился. Там сделали действительно дурацкую систему 2FA. При ее активации, вы обязаны выбрать и смс и если хотите, еще что нибудь(TOTP, ключ... ). Вроде все хорошо, но при выключении опции смс(когда уже добавили дополнительные 2FA ) вырубается 2FA вообще. Т.е. невозможно пользоваться 2FA без смс Все в точности, как у автора в этой статье. :) Ну не бред?

Dolios

09.12.2023 12:15При ее активации, вы обязаны выбрать и смс и если хотите, еще что нибудь(TOTP, ключ... ).

Не выбирал смс на госуслугах, только TOTP. Но там проблема с тем, что номер в принципе удалить нельзя.

3ycb

09.12.2023 12:15Как только я выключал 2FA опцию смс, вырубалась вообще вся 2FA, а без вырубания 2FA смс, оно приходит на телефон. А нафиг мне на телефон, если мне надо TOTP. Сам номер телефона я и не собирался удалять естественно.

Dolios

09.12.2023 12:15В саппорт пробовали писать? У меня включена 2FA, именно TOTP, никаких смс мне не приходит.

Сам номер телефона я и не собирался удалять естественно.

Не знаю, что в этом естественного, я хотел удалить, но это невозможно. Номер - это огромная дыра в безопасности, потому что он вам не принадлежит и его легко передадут другому.

3ycb

09.12.2023 12:15В саппорт пробовали писать?

Естесственно. Обосновал все логично, что 2FA он на то и 2FA, что нужно/можно выбирать независимо и равноправно альтернативный вариант, а не как у них сейчас. Получил отписку для "дебила" и дрожу, потому что номер телефона на маму был оформлен, а она умерла. А я не в России и неизвестно когда смогу ногами прийти в МФЦ. Пока номер работает, но уже Теле2 требует подтвердить его фото паспорта. А паспорта маминого у меня нет, только номер, серия. Короче, квест еще тот.

Dolios

09.12.2023 12:15Я бы пробовал еще раз писать/звонить. У меня TOTP работает без смс. В FAQ они у себя тоже самое про TOTP пишут.

У меня в профиле вот так

Там радиобаттоны, там вообще нельзя одновременно смс и TOTP выбрать.

3ycb

09.12.2023 12:15Аааа, очень извиняюсь, напраслину навел на Гос услуги. Это на mos.ru такая холера с 2FA, а не Гос услуги. Перепутал. Каюсь. :( А на mos.ru сейчас из-за бугра вообще не дает зайти, сайт недоступен. Видимо режут пакеты с IP не из СНГ

Dolios

09.12.2023 12:15:)

Видимо режут пакеты с IP не из СНГ

Это массовая беда сейчас. Режут не только зарубежные IP, но и IP российских датацентров некоторые типа мосэнергосбыта.

Balling

09.12.2023 12:15"дрожу, потому что номер телефона на маму был оформлен, а она умерла."

И в чем проблема? Или вы в наследство не вошли ещё? 6 месяцев и номер ваш. Если вы один наследник то в завещании можно не упоминать номер.

К МТС можно переоформить как пользователь, а в других за 200 рублей взятки вообще.

3ycb

09.12.2023 12:15Вы наверное невнимательно прочитали мое сообщение. Проблема в том, что я не в России нахожусь и неизвестно когда смогу приехать. А такие вопросы можно решить только при личном присутствии в офисе опсоса.

DmitryLeonov

09.12.2023 12:15При первом включении 2FA для Google-аккаунта тоже сначала привязывают телефон, только потом дают выбрать другие варианты. Фейсбук с твиттером вроде бы тоже так себя ведут, давно не проверял. Так что попавший под раздачу Github тут скорее приятное исключение.

Dolios

09.12.2023 12:15Другими словами, чтобы использовать аппаратный ключ, нужно предварительно включить двухфакторную аутентификацию с использование SMS (читай номера телефона), либо программы, которая привязана к сетевой учетной записи Googgle, Microsoft или другого сервиса и опять же с привязкой к номеру телефона.

Вы ерунду пишите какую-то. Github вполне себе TOTP позволяет в качестве второго фактора. А коды для него вы хоть самописным скриптом в 15 строк на питоне генерить можете, никаких учетных записей "Googgle, Microsoft или другого сервиса" для этого не требуется. Тем более не требуется смс. Загуглите "TOTP code generator python", например. Там не рокет сайнс.

GiaNT_05

09.12.2023 12:15Лайфхак кто не хочет запариваться и хочет получать СМСки: Ставим страну Казахстан и вводим свой номер. Я с Билайном так провернул, месяца 2 полёт стабильный.

MAXH0

09.12.2023 12:15[Мыши и Кактус.jpg]

ИМХО Сам факт, что крупнейший репозиторий кода попал под контроль корпораций - черный день для всего свободного сообщества. Причем QWERTY эффект делает все возможные альтернативы менее привлекательными. Что печально.

Ваше же решение работает только до тех пор, пока MS не потребуют еще чего нибудь. Например, фото разворота паспорта (как уже требуют некоторые биржи)...

rsashka Автор

09.12.2023 12:15Ну если уж на чистоту, то guthub никогда не принадлежал свободному сообществу. Он всегда был коммерческой компанией и в один момент просто сменил собственника.

И мыши вынуждены кушатькактусguthub, потому что на ГитХабе самое большое сообщество, в отличии от того же gitflic.ru (который кактус еще хуже).

MAXH0

09.12.2023 12:15на ГитХабе самое большое сообщество

Это я и имел ввиду под кверти эффектом.

rsashka Автор

09.12.2023 12:15Да, я понимаю. Так же как и у него не будет в ближайшее время альтернатив, т.к. его самое сильное конкурентное преимущество перед остальными репозиториями - это именно сообщество.

Мне кажется именно по этому они не хотят сразу делать явную привязку к номеру мобильника (что бы не отпугнуть пользователей) и в тоже время они максимально затруднили использование альтернатив мобильнику для 2FA (по крайне если все делать по их штатной документации).

3ycb

09.12.2023 12:15Или я тупой? Вы из раза в раз утверждаете что "максимально затруднили использование альтернатив мобильнику для 2FA". Вам все чуть ли не орут в голос, что ничего подобного и приводят примеры/доказательства, что нет, а вы со странным упорством, продолжаете нести эту пургу про "явную привязку к номеру мобильника". Где? Где вы это увидели/берете?

rsashka Автор

09.12.2023 12:15Так не нужно орать, сотрясать воздух или обещать смонтировать супер крутое разоблачительное видео если денег заплатят.

Достаточно один раз привести ссылку на инструкцию с GitHub, где написано как подключить аппаратный ключ безопасности без использования какого либо мобильного приложения или СМС.

Aelliari

09.12.2023 12:15Github действительно принуждает использовать для 2FA либо TOTP (не мобильное приложение, а TOTP) либо смс, и только потом позволяет добавить U2f токен.

Но как вам уже сказали, ваш yubikey также может быть этим самым TOTP-провайдером (да, вы можете сделать генератором кодов сам токен), как и браузерное дополнение, как и приложение на любой разумной платформе (не обязательно это телефон).

Сделано это скорее из исторических причин и опасений за поддержку на мобильных устройствах, реальной необходимости принуждать к TOTP/смс для активации U2f я не вижу

P.S. Я понимаю что вам не подходит passkey, но для его добавления - TOTP не нужен

3ycb

09.12.2023 12:15Достаточно один раз привести ссылку на инструкцию с GitHub, где написано

как подключить аппаратный ключ безопасности без использования какого

либо мобильного приложения или СМС.Понятно, это не я тупой....

Вам уже тыц таких ссылок и советов привели. Даже с картинками. Вот только не надо передергивать. В статье и в заголовке, вы утверждаете, что без смс никуда. А теперь вы просите ссылку на подключение донгла.

rsashka Автор

09.12.2023 12:15Вам уже кучу таких ссылок привели.

Ну так скопируйте хоть одну из целой кучи.

И передергиваете именно вы, я утверждаю, что согласно документации GitHub "без СМС или мобильного приложения" ...

Balling

09.12.2023 12:15Windows 11 поддерживает мобильные приложение android. Я не понимаю...

rsashka Автор

09.12.2023 12:15Я работаю под Linux, но и тут можно запустить Android приложение.

Вот только вам не кажется, что это немного сложнее приведенного в статье способа?

rsashka Автор

09.12.2023 12:15Да хоть Linux subsystem. Ведь это же будет означать, что данные пляски с

бубномзапуском Andorid приложения придется выполнять каждый раз при необходимости авторизации на GitHub.

Balling

09.12.2023 12:15Ну не хотите, придется использовать Galaxy смартфон. 120 Hz экран — удовольствие большое.

Zeusina

Существуют же open source TOTP приложения, которые не привязаны к облачным сервисам.

rsashka Автор

Ну да. И плагин для браузера это одно из них.

Kenya-West

KeePass + TOTP-плагин

onyxmaster

Я бы не стал хранить ключ TOTP внутри того же устройства, где осуществляется аутентификация. Нарушается изоляция факторов.

xenon

Это вполне может быть плюсом. В безопасности, любой плюс (с одной стороны) оказывается минусом (с другой). Какие сторона важнее - виднее только пользователю. Если 2FA навязывается - самый безопасный способ - свести ее к ~1FA.

Maxim_Q

В последних версиях KeePass уже есть встроенная поддержка TOTP ключей, плагин не нужен.

Evengard

Aegis на Андроиде неплохое такое.

Balling

И google Authentificator один из них. https://github.com/google/google-authenticator

https://github.com/google/google-authenticator-android