Исходные причины

В обычной сети, с регламентированным доступом в интернет или без него, т.к. есть почти у всех смартфоны с кабелем, флешки и прочие средства передачи данных, иногда требуется выделить подсеть, не внося настройки в неё и в саму структуру сети. Так как оборудование может просто не иметь возможности изменять настройки или добавлять/изменять состав программного обеспечения. Есть программные и аппаратные аналоги - типа Континент, CheckPoint и другие, но обычно они реализуются или в виде программного компонента или достаточно дорогих модулей, стоящих на границах сети. Данные решения не позволяют защитить небольшую подсеть от инцидентов безопасности в сети.

Hidden text

В частности, вопрос к встроенным системам безопасности, введённым практически во все современные платформы: Intel (Intel Management Engine, Intel ME, с 2005 года на всех), AMD (AMD Platform Security Processor/Secure Technology, AMD PSP, с 2013 года на всех), ARM (TrustZone с ARMv6/ARM11, с 2002 года, ARM11, Cortex-A/R). Перечисленные системы работают до того, как платформы инициализируют и запустят внешние системы доверенной загрузки (программно-аппаратные комплексы Соболь[ссылка удалена модератором] и другие аппаратные и программные модули доверенной загрузки, межсетевые экраны). Данные элементы безопасности платформ запускаются первыми, осуществляют управление аппаратной структурой платформы до аппаратных модулей доверенной загрузки и могут осуществлять доступ ко всем компонентам в обход внешних по отношению к ним компонентов защиты, и могут быть источником несанкционированного доступа (НСД) в систему в обход других систем защиты.

Законодательство

В данной области, в нашей стране, есть ограничения на использование средств криптографической защиты информации, в частности, требование лицензирования. Но при этом разделяется кодирование (простое преобразование сигнала, без изменяемой, настраиваемой, части, именуемой ключом) и шифрование (преобразование сигнала, с возможностью изменить параметры кодирования, и данная возможность и есть ключ).

Если разрабатывать изделие с изменяемыми настройками, то необходимо учитывать законодательную и нормативную руководящую документацию, в частности ГОСТ Р 1323565.1.012-2017, и конечно Постановление правительства от 16 апреля 2012 г. N 313.

То есть, если использовать например преобразование S-блок, или перестановка позиций бит в байте, то это допустимо, насколько я понял ответственных товарищей. Так как если известен метод защиты, и ключа нет = криптографической защиты нет.

Предлагаемое решение

Исходно предлагается сетевой модуль с двумя портами, который ставится после изолируемого из общей сети в внутреннюю подсеть элемента сети, который обеспечивает упрощённое по ресурсу кодирование с инкапсуляцией внутреннего трафика данных выше транспортного уровня к другим элементам сети. Возможно расширение функционала с фильтрацией в рамках разрешенной модели общения, но это выходит за рамки статьи и может сильно увеличить стоимость устройства, усложнит работу с ним, что сильно ограничит возможности его применения.

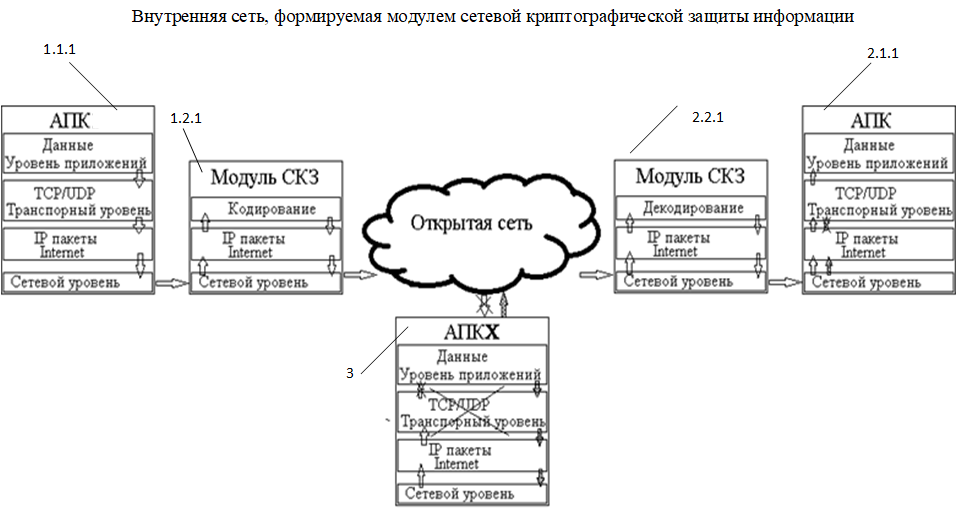

Данная открытая сеть содержит аппаратно-программные комплексы (АПК), АПКХ, необходимо выделить элементы открытой сети "АПК" в внутреннюю сеть. При установке модулей данные элементы сохраняют связность внутри сети, но без специальных усилий связаться с другими, не закрытыми модулями СКЗ не смогут.

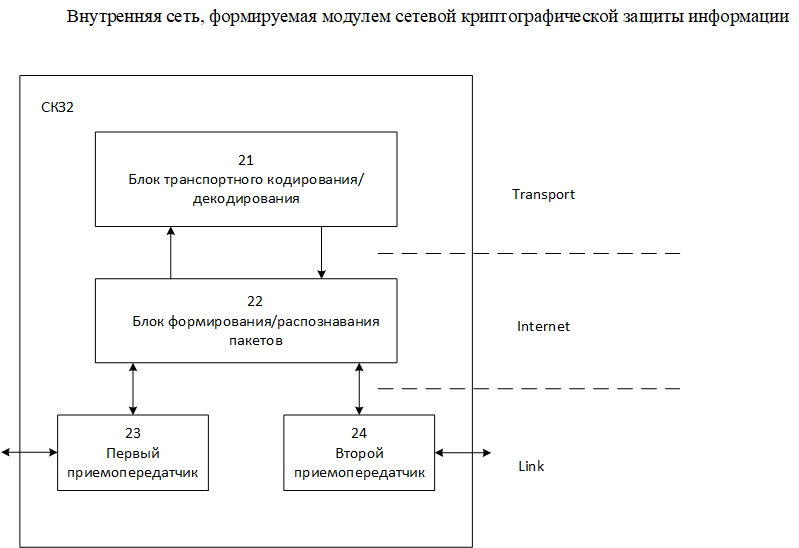

Если представить работу модуля по обработке пакета данных в табличном виде, то можно выделить так:

Передача изнутри наружу |

Передача снаружи внутрь |

Приём пакетов открытых данных на внутреннем интерфейсе. |

Приём пакетов закрытых данных на внешнем интерфейсе. |

Разбор пакетов на транспортном уровне, IP(1), выделение пакета данных. |

Разбор пакетов на транспортном уровне, IP(1), выделение пакета данных, восстановление типа пакета IP(2). |

Подсчёт контрольной суммы.(2) |

Декодирование тела пакета данных. |

Приложение к пакету данных контрольной суммы(2) |

Подсчёт контрольной суммы.(2) |

Кодирование тела пакета данных. |

Проверка, если контрольная сумма не совпадает — отброс пакета.(2) Удаление контрольной суммы от исходного пакета данных. |

Инкапсуляция полученного пакета данных в пакет IP, изменение типа пакета IP на Stream (2). |

Упаковка пакета данных обратно в пакет IP. |

Передача пакета закодированных данных на внешний интерфейс. |

Передача пакета декодированных данных на внутренний интерфейс. |

Примечания к таблице:

Для совместимости с активным сетевым оборудованием сетевого, 2 уровня требуется оставить сетевой и ниже уровни без кодирования, чтобы не плодить новых слоёв инкапсуляции. Если создавать полноценный модуль с собственными адресами, то можно кодировать и транспортный уровень, это более ресурсоёмкое и дорогое решение, но и формально более безопасное.

-

Необязательное, расширенное, решение.

Ниже представлю крупнее логическую структуру модуля:

В результате внедрения модулей, элементы сети, находящиеся за ними будут изолированы на транспортном уровне 4-х уровневой модели (ниже ).

Для доступа в общую сеть или из общей сети в выделенную можно сделать программный компонент типа vpn клиента, который будет преобразовывать данные, аналогично модулю. Данное решение позволит выделить внутри сети дополнительно внутреннюю сеть, которая будет на распознавании транспортного уровня (TCP, UDP) в операционных системах отбрасываться.

Постскриптум

Данное решение сформировалась как идея в конце прошлого года, но долго не мог узнать, даже в частности в мае спрашивал уважаемого Владимира Николаевича @saipr.

Потом долго шли работы над написанием заявки на патент, в настоящее время он проходит экспертизу.

Первая проба пера, поэтому сильно просьба не пинать, постараюсь на все технические вопросы ответить и если необходимо - дополнить статью.

Комментарии (15)

temabeloglinskiy

16.01.2023 15:28Добрый день. Расскажите, пожалуйста, более подробно о подаче заявки на патент. Интересует сама процедура. Думаю, что есть какие-то подводные камни, которые не освещены, и хотелось бы уточнить, как это происходит на самом деле.

BeLord

16.01.2023 16:11-1Вопрос из разряда, как удалить аппендицит, есть ли какие-то подводные камни. -))) А если серьезно, можно ли подавать заявку самому, ну в теории, если а) знаешь патентное законодательство б) много лишнего времени. Проще использовать специально обученных людей, таких как патентные поверенные.

strvv Автор

16.01.2023 21:51+1Да, это отдельная область знаний, со своими тонкостями. Самостоятельное прохождение с нуля это квест, аналогичный битьем молотком по снаряженному боеприпасу.

BeLord

17.01.2023 11:31Это точно, начиная от грамотного патентного поиска и обоснованием новизны, что не сильно прозрачная вещь, для части патентов.

strvv Автор

16.01.2023 21:34У нас, в концерне "Созвездие", ранее Воронежский НИИ Связи, есть подразделение, которое долго и терпеливо помогает отладить описание, так, чтобы по формальным признакам не было отказа, патент первый,ещё, как этот пройдёт экспертизу, буду внимательно проходить этапы.

Скорее всего есть материалы, но прежде всего, необходимо провести анализ патентов, найти аналоги и описывать не только саму идею, но и в чём она отличается от других.

Похоже то, что подводные камней и рифов много, но сейчас пока я не видел их, провели верхами. Далее работа будет больше самостоятельной.

sidorovmax

16.01.2023 16:12+1Подобная архитектура давно реализована в ряде продуктов.

Мне будет интересно из дальнейших публикаций узнать, удался ли патентный троллинг.

strvv Автор

16.01.2023 21:45В том то и дело, это не какая-либо компиляция, исходно я ставил задачу просто и дёшево изолировать от сети в свою микросеть несколько элементов, не нарушая связности, включая от возможных ндв производителя или его компонентов. При этом иметь возможность не нарушая законов т.к. они в этой части достаточно строгие.

Позже, при описании патентов и находил разные решения, но они или дорогие и сложные, как те же чекпоинт или континент, предполагают квалифицированных специалистов. И/или требуют дорогих решений из-за требований законов.

А моё решение в том что изменить содержимое, чтобы штатные средства других узлов отбрасывали как неправильные и элементы вне этой внутренней сети, не могли передать штатно свои данные, так как они будут для внутренних неправильными.

Нет вопросов, пишется "vpn", который на нужные адреса нужным образом преобразует и вот тебе прохождение фильтра.

А так же лёгкий монтаж и демонтаж этого способа изоляции. Включил в канал прохождения сигнала - закрыл, убрал элементы - открыл. Не требуется перенастройки чего-либо.

saipr

17.01.2023 10:27Перефразируя Архимеда, который говорил «дайте мне точку опоры и я переверну Землю», можно сказать «дайте мне точку подключения вашей сети к сети Интернет и я взломаю вашу сеть»:

Посмотрите "Дайте мне точку опоры или безопасный Интернет — это реальность", может пригодится.

strvv Автор

17.01.2023 18:07реально проблема с нештатными подключениями внутри сети и во внешних каналах имеет место быть. а там, где нет необходимости сегментам сети иметь доступ в интернет и они находятся внутри общей сети (например разные филиалы) - вполне решение. ведь она искажает пакеты на уровне TCP/UDP, ниже, на 2 уровне - остаётся тем же самым. получается, что когда обмен данными идёт - коммутационное оборудование ориентируется, если сильно не загоняться - 2 уровнем в модели tcp/ip или 3 уровнем в 7 уровневой. и пакеты пробегают, а на конечном этапе, перед другим объектом возвращаются в исходный вид. и если такое прямое-обратное кодирование не производить - явно пакеты не получишь. т.е. эти сегменты образуют свою виртуальную сеть.

это было простое решение вопроса защиты и сегментирования сетей без какого привлечения специалистов - тупо включили в разрыв патчкорда - выделили отдельно, убрали - вернули в штатное состояние. никаких ключей, никаких лицензий по 313-ому или другому постановлению.

strvv Автор

17.01.2023 20:58Да и больше это средство разграничения, чем сзи от преднамеренного проникновения с перехватом, сбором и анализом трафика.

Ваша идея об организации некоторого прокси, с разграничением сетей через fireware реализуема и с односторонним ethernet, есть такие сзи одностороннего обмена. Надо будет организовать обратный канал, точнее при асимметрии трафика высокоскоростной это тот по которому будет идти передача основного объёма данных, а низко скоростной хоть uart. Т.е. классический "спутниковый" канал 90х-начала 2000х.

strvv Автор

16.01.2023 21:59+1Грубо говоря это скремблер, но его как отдельного, доступного и простого решения я не нашёл, почему, собственно и занялся идеей реализации такого простого и дешёвого средства защиты. Можно, в принципе, реализовать и на не сильно сложной ПЛИС, не программным способом.

strvv Автор

16.01.2023 22:36+1В реальности, много вопросов, которые в силу исторических причин или так было сделано, реализовано крайне своеобразно. И никуда ты от этого и не денешься. Академичные решения требуют строгого подхода, шаг влево-вправо и не работает.

А массово произрастают наколенного ныне решения, типа 64 расширения 32 битного патча 16 битной графической оболочки, написанной для 8 битной операционной системы, работающей на 4х битном калькуляторе. Это об платформе WIntel. Чисто исторически сложилось, что из простого терминала для больших ЭВМ фирмы ИБМ, в виде открытой конструкции, родилась наиболее массовая персональная ЭВМ, но сама конструкция представляет такое количество мягко говоря ошибочных и спорных решений, собранных дендро-удобряемым способом, что чуду даёшься.

Выживают не красивые решения, а массовые.

Как сейчас RISC+android в области мобильных решений. Как бы эппл не старалась, а доля их медленно падает. Хотя красивая но монопольно контролируемая платформа.

saipr

А что не могли узнать-то?

И что спрашивали у "уважаемого Владимира Николаевича"?

strvv Автор

я в апреле у себя в концерне созвездие подготовил было заявку на скзи,

по дешёвому средству защиты устройств, не имеющих возможность внешних

программных компонент (например те же станки чпу), но не целиком всей

сети как тот же континент и другие комплексные средства защиты. но

немного поузнавал по процедуре регистрации именно как скзи, и м…

стоимость изделия резко вырастет, время выведения и будет куча

ограничений.

в итоге сделаю пока на кодировании, чтобы защита была простой, от

пионеров. хотя моделировал именно на потоковом шифре с использованием

lfsr, а ключ — стартовая позиция регистра узла-получателя.

Это вопрос в мае. Потом, был спорный коммент, хотя он не ругательство, но модератор решил что это мат и забанили. Деталей уже и не хочу вспоминать. Здесь ни заступиться ни за кого ни что-то отличающееся от актива скажешь, заступишься, то отлетаешь моментально, награжденный минусами. Теперь если что по технике или молчу.