Это не реклама, мне не заплатили. В руки попал девайс под настройку и решил по случаю изучить и написать про его возможности. Все будет в режиме первооткрывателя т.к. с продукцией keenetic дела никогда не имел. И все за одну ночь, так что результатов нагрузочных тестов и пр. можете не ждать.

Железо

* CPU(SoC): Mediatek MT7628N 575Mhz

* RAM: 64mb DDR2

* Flash: 16Mb(Dualboot)

* Wireless: 802.11n 2.4Ghz MIMOx2 95mW

* Switch: 100Mb/sec x4

* OS: NDMS

В мануале про чипы ethernet и wlan сказано: «интегрированные», в описании SoC данные совпадают с тем что написано на коробке, так что будем считать, что всем в этом роутере заведует одна микросхема.

Dualboot т.к. раздел разбит на две части(по 8Mb) и при неудачном обновлении идет загрузка с резервного раздела. Фитча полезная, но 16Mb при текущих ценниках на память выглядит совсем грустно, вы наверное спросите зачем больше, но в мануале по telnet говорится о поддержке opkg.

Возможности

Все расписано в фирменной брошурке, не буду повторяться. Лично меня заинтересовала поддержка DualWAN, встроенный VPN и MultiSSID.

Варианты конфигурации

* WebUI — про него будет ниже

* Telnet — с подробным мануалом

* Android/iOS приложения

Тестовый стенд

Роль трех провайдеров(dhcp, pppoe, wireless) у меня будет выполнять Mikrotik RB941-2nD, сам он получает интернет от домашнего роутера по wi-fi.

Приступая к настройке

Первое подключение можно производить как по кабелю, так и через wi-fi — ssid и ключ указаны на наклейке(и очень надеюсь, что он не один на всю партию).

ip: 192.168.1.1(либо my.keenetic.net)

Нас приветствует NetFriend, отказываемся и идем в [Web Configurator].

Предложение установить пароль. Хорошая практика предлагать это сразу, а не прятать в дебрях настройки до которых рядовой пользователь может и не добраться.

Попадаем в конфигуратор, роутер по дефолту запускает на порту 0 dhcp и уже подключился к одному из провайдеров.

Cчитаю это не совсем правильным, т.к. типичный пользователь подключив роутер к провайдеру, введя предустановленный wpa key и получив рабочий интернет может забить на настройки и роутер останется без пароля.

Осматриваем(и попутно настраиваем) все нижние вкладки.

Системный монитор

Информативный экран. Можно посмотреть: общее состояние роутера, подключенные проводные и беспроводные интерфейсы, таблицу маршрутизации и некий активные соединения.

Настройка ISP

Домашняя сеть

Безопасность

Система

Прочее

VPN Сервер не нашелся и MultiSSID не работает как надо, значит придется обновляться.

Вырезано несколько абзацев ненависти. Верните старый интерфейс — он был реактивен и компактен.

После обновления

Попадаем в абсолютно новый интерфейс с другой компановкой компонентов. Местами она стала даже лучше, но все что было выше — это мое пошаговое изучение настроек, так что в старом интерфейсе ничего сложного не было. Такие радикальные изменения интерфейса — это повод переписывать все с нуля, но я ограничусь кратким экскурсом, думаю если вы прочитали то что было раньше, параллели в голове проведете.

Новая страница авторизации встречает нас навязыванием мобильных приложений. Если настраиваете роутер с нуля, то просто порадете в dashboard без предложения установить пароль.

Новый дашбоард. Он стал заметно более громоздским за счет ОГРОМНЫХ элементов и отступов.

Переходим к настройкам, теперь они снизу мелким текстом.

Интернет

Мои сети и Wi-fi

Сетевые правила

Управление

Касательно MultiWAN и переключения каналов

Если просто выдернуть провод, то переключение происходит в течении пары секунд. Если проблема на стороне провайдера(используется ping check), то по умолчанию через 50 секунд, но можно уменьшить время между проверками и число неудачных попыток в соответствующих разделах, например 2 неудачи с интервалом в 5 секунд, тогда время переключения сократится до 10 секунд.

Восстановление прошивки при критическом сбое

Если DualBoot не спас, то существует утилита Keenetic Recovery, все что надо знать о работе с ней написано на стартовом экране и в справке.

Итог

Keenetic Start — интересное, простое в освоении, устройство с огромный функционалом для домашнего роутера. У меня не было времени провести полноценное тестирование нагрузки, пропускной способности, количества wi-fi подключений, скорости работы vpn каналов, возможностей встроенного пакетного фильтра для фильтрации трафика между сетями, функции captive portal и режимов работы. Так что если вы выбираете девайс, не останавливайтесь только на моем мнении о нем.

Минусы устройства

* Необходимость обновляться до последней версии прошивки для возможности работы со всем предложенным функционалом

* Нет возможности установить новые пакеты не обновив имеющиеся

* Нет возможности настроить https подключение со своим сертификатом

* Нет аппаратной индикации работы ethernet портов

* Малый объем ROM и отсутствие его мониторинга в системе

Железо

* CPU(SoC): Mediatek MT7628N 575Mhz

* RAM: 64mb DDR2

* Flash: 16Mb(Dualboot)

* Wireless: 802.11n 2.4Ghz MIMOx2 95mW

* Switch: 100Mb/sec x4

* OS: NDMS

В мануале про чипы ethernet и wlan сказано: «интегрированные», в описании SoC данные совпадают с тем что написано на коробке, так что будем считать, что всем в этом роутере заведует одна микросхема.

Dualboot т.к. раздел разбит на две части(по 8Mb) и при неудачном обновлении идет загрузка с резервного раздела. Фитча полезная, но 16Mb при текущих ценниках на память выглядит совсем грустно, вы наверное спросите зачем больше, но в мануале по telnet говорится о поддержке opkg.

Возможности

Все расписано в фирменной брошурке, не буду повторяться. Лично меня заинтересовала поддержка DualWAN, встроенный VPN и MultiSSID.

Варианты конфигурации

* WebUI — про него будет ниже

* Telnet — с подробным мануалом

* Android/iOS приложения

Тестовый стенд

Роль трех провайдеров(dhcp, pppoe, wireless) у меня будет выполнять Mikrotik RB941-2nD, сам он получает интернет от домашнего роутера по wi-fi.

Фото на лопату

Приступая к настройке

Первое подключение можно производить как по кабелю, так и через wi-fi — ssid и ключ указаны на наклейке(и очень надеюсь, что он не один на всю партию).

ip: 192.168.1.1(либо my.keenetic.net)

Нас приветствует NetFriend, отказываемся и идем в [Web Configurator].

Скриншот

Предложение установить пароль. Хорошая практика предлагать это сразу, а не прятать в дебрях настройки до которых рядовой пользователь может и не добраться.

Скриншот

Попадаем в конфигуратор, роутер по дефолту запускает на порту 0 dhcp и уже подключился к одному из провайдеров.

Скриншот

Cчитаю это не совсем правильным, т.к. типичный пользователь подключив роутер к провайдеру, введя предустановленный wpa key и получив рабочий интернет может забить на настройки и роутер останется без пароля.

Осматриваем(и попутно настраиваем) все нижние вкладки.

Системный монитор

Информативный экран. Можно посмотреть: общее состояние роутера, подключенные проводные и беспроводные интерфейсы, таблицу маршрутизации и некий активные соединения.

Скриншот

Настройка ISP

- Подключения. Отображает состояния всех wan портов, по умолчанию порт 0 с dhcp и отключенный wisp(Wiresess ISP).

Скриншот

- IPoE. Настройка проводных интерфейсов в качестве провайдерских. Обещанный MultiWAN.

Настройки для IPoE подключений вполне обычные: DHCP/StaticIP; DNS; MAC; No change TTL. Последнее полезно при работе с мобильными провайдерами, но usb у данной модели нет.

Тут-же можно настроить порты для IP приставки и указать VLAN

Скриншот

Выбираем [Добавить интерфейс] и настраиваем порт 1 в качестве второго провайдера. Интернет сразу не появится, не хватает PPPoE.

Скриншот

И не спрашивайте, почему такое странное имя интерфейса — видимо это относится к внутренней логике девайса скрытой от нас.

Скриншот

- PPPoE/VPN. Я ограничусь только PPPoE, использование PPTP/L2TP у провайдеров постепенно сходит на нет и настройка практически аналогична.

Добавляем PPPoE через [Добавить подключение]:

* Описание — имя интерфейса

* Тип подключения — PPPoE

* Подключаться через — ISP2 PPPoE

* Имя пользователя и пароль — узнаем у провайдера

* Остальное оставляем как есть

* Рабочее расписание — довольно интересная функция позволяющая выбирать время работы WAN интерфейсах(и не только).

* Имя концентратора PPPoE — на soho роутерах встречается крайне редко и обычно не трубует ручной настройки

* Автоподстройка TCP-MSS — обычно на soho оно есть(или нет) и поменять нельзя, тут доверили пользователю

Скриншот

В подключениях у нас появился интерфейс на котором настроен PPPoE и сам PPPoE интерфейс.

Скриншот

- 802.1x. Шифрование на Layer 2. Вы такое встречали у домашних провайдеров?

- КАБiНЕТ. Судя по описанию штука для одноименного провайдера.

- WISP 2.4Ghz. Подключение к другой точке доступа в качестве Wi-Fi клиента. Роутер одновременно работает в качестве Wi-Fi Station и Wi-Fi Access Point.

Скриншот

- Ping check. Проверка наличия интернет соединения по средствам ping/tcp указанных адресов. Можно настроить: ip, период проверки, число неудачных попыток.

Скриншот

- Прочее. Настройка dns(отдельно для каждого провайдера), статические маршруты, pppoe passthroght — подобное встречаю впервые, в документации говорится про поддержку до 10 каналов.

Скриншот

Домашняя сеть

- Устройства. Отображаются все подключенные девайсы, можно закрепить ip адрес в dhcp leases, установить ограничение скорости, запретить доступ в интернет(либо разрешить по расписанию). Еще тут есть Wake-On-Lan.

Пример тестирования скорости через Mikrotik btest. По udp тест не пошел, вот не знаю почему но на mikrotik даже входящих запросов не вижу. По tcp показывает 93-95Mb/sec и судя по 100% нагрузке RB941, это уже его проблема.

Скриншот

- Сегменты. Позволяют разделить домашнюю сеть на несколько подсетей, например что-бы приходящие к вам друзья не лазили по открытым SMB/DLNA-шарам. По умолчанию создан(и отключен) один Guest сегмент, который нельзя удалить. Можно создать множество дополнительных wireless и lan подсетей, только не забывайте отключать lan интерфейсы от Home.

«Изоляция беспроводных клиентов», подключенные к wi-fi устройства не могут обмениваться трафиком между собой(актуально для общественных точек доступа).

Скриншот

- DHCP Relay. Проброс dhcp вышестоящему устройству. Обычно не требуется.

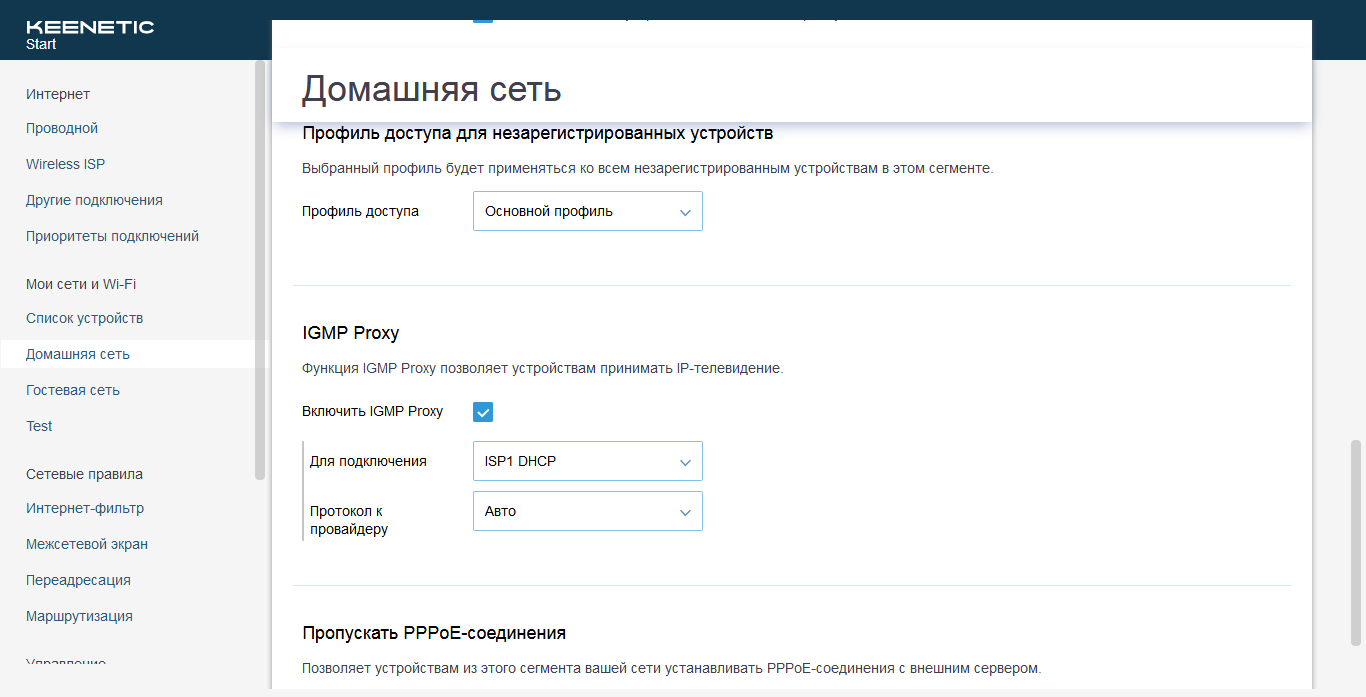

- IGMP Proxy. Необходимо если ваш провайдера раздает IPTV без vlan и роутер должен передавать multicast трафик в локальную сеть и запросы к провайдеру. Тут все просто: выбрать интерфейс куда приходит iptv(«К домашней сети») и интерфейс провайдера с которого он приходит(«К провайдеру»), можно указать версию igmp, либо вовсе отключить данный функционал и не нагружать cpu. У меня в дома нет мультикаст-стримера, так то проверить как оно будет работать не могу.

Скриншот

- Сеть Wi-Fi. Настройка для основной и гостевой точки доступа. На предыдущем этапе я создал сегмент test и прикрепил ее к одному из wireless интерфейсов… и я не вижу настроек точки доступа для этого сегмента(Спойлер: Появятся после обновления прошивки).

Настройки канала у меня «зажаты» isp подключением, так что имейте это в виду. WPS я отключаю. В остальном все банально, как в любом другом soho роутере.

Для гостевой точки доступа настроек еще меньше, что естественно т.к. wi-fi модуль у нас один.

Скриншот

- Списки доступа 2.4Ghz. Фильтрация входящих подключений по mac. Добавить mac руками нельзя, предварительно необходимо вернуться в настройки сети, выбрать девайс и нажать «Применить», так роутер посчитает его зарегистрированным.

Скриншот

Безопасность

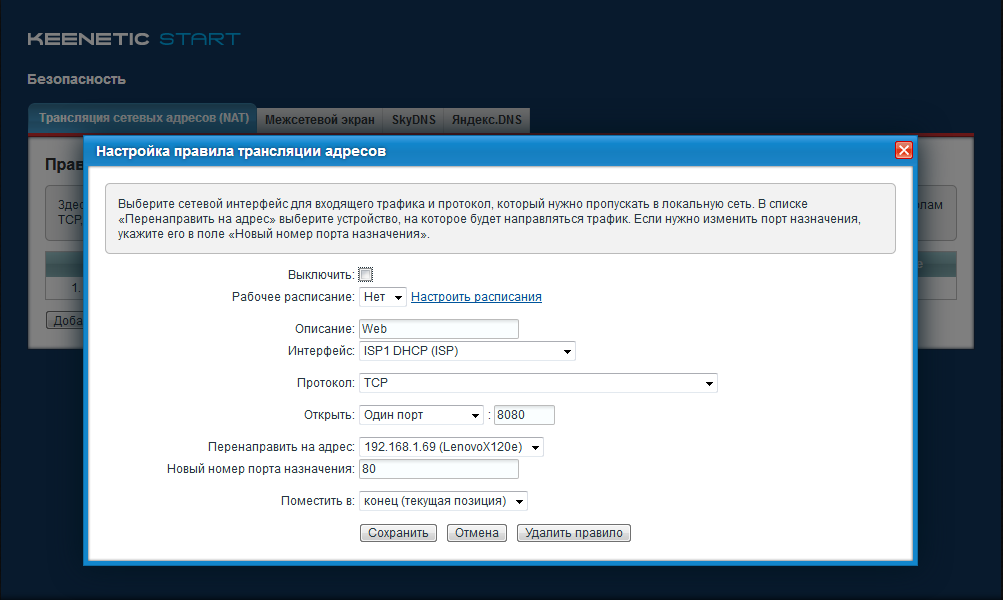

- Трансляция сетевых адресов(NAT). Проброс портов он-же dst-nat. Все банально, как и в других soho устройствах, ну разве что расписание и выбор входящего интерфейса. Соединения на резервных провайдеров проходят.

Скриншот

- Межсетевой экран. Простенький firewall. Выбираете интерфейс в сторону которого идет трафик и добавляете правило. Внутри роутера скрыты некоторые правила firewall, которых должно хватать для базовой защиты.

Скриншот

- SkyDNS. Есть такой сервис.

- Yandex.DNS. Есть несколько серверов с различными(полезными) ограничениями подробнее тут. Можно указать различные профили для подключенных девайсов.

Скриншот

Система

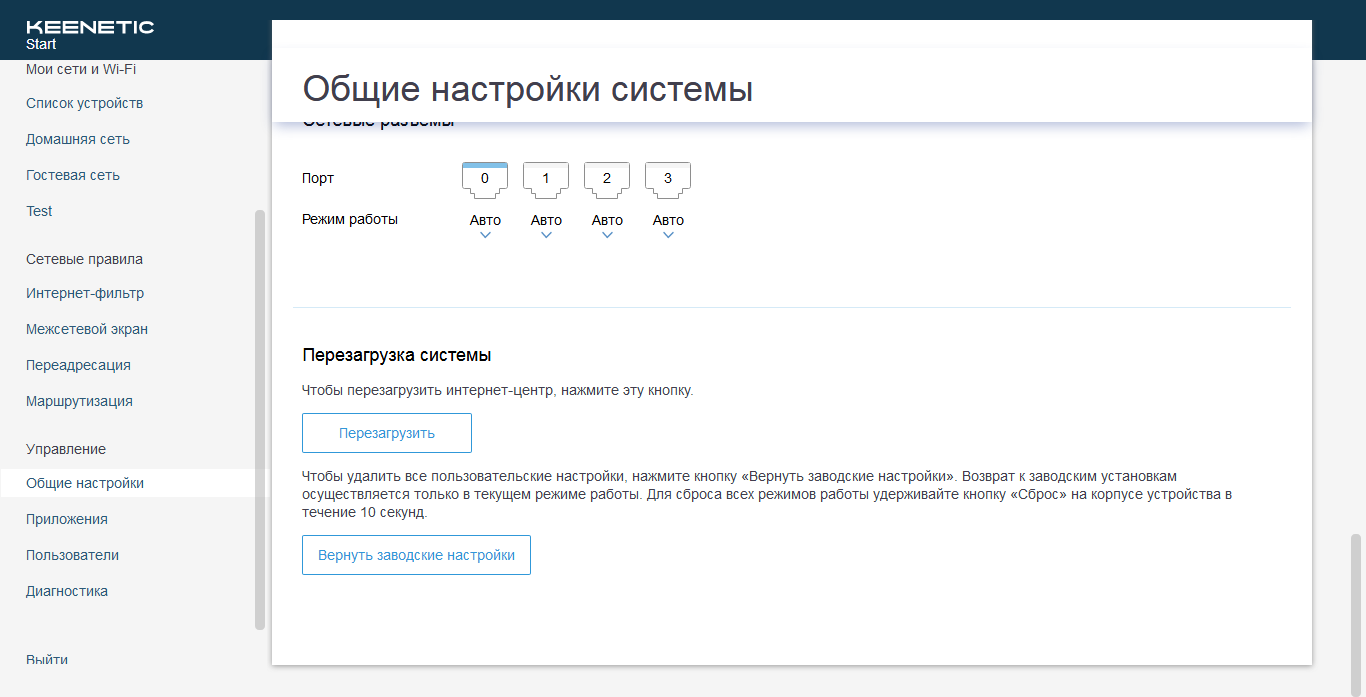

- Параметры. Настройка hostname, workgroup, http/telnet port, язык интерфейса, время, ntp. Перезагрузка и сброс на дефолт.

Скриншот

Меня подвел ScreenGrab. - Обновление. Роутер может самостоятельно подгружать обновления из сети, в том числе в автоматическом режиме, для любителей всего самого нового есть beta-ветка.

Чуть ниже есть кнопка «Показать компоненты», которая позволяет отключить ненужные функции на роутере или наоборот добавить.

При попытке добавить компоненты, роутер решил заодно обновить прошивку. Пока оставим этот пункт и осмотрим оставшиеся.

Скриншот

- Журнал. Ничего лишнего, есть возможность отправки на syslog сервер.

Скриншот

- Диагностика. ping и режим отладки.

Скриншот

- Режим работы.

* Интернет центр — роутер раздающий интернет по wi-fi и lan.

* Адапрет — роутер принимает интернет по wi-fi и раздает по lan, как вы видели выше он прекрасно это делает и в режиме интернет центра.

* Усилитель — роутер подключается к определенной wi-fi точке и пересылает на нее весь wi-fi трафик от клиентов.

* Точка доступа — роутер вещает wi-fi сеть и пересылает весь трафик на заданный интерфейс.

Скриншот

В новой версии ПО есть более информативное описание, со схемами

Скриншот

- Пользователи. Управление пользователями и паролями. Есть небольшие возможности по разграничению прав. Удалить или переименовать admin — нельзя.

Скриншот

- Кнопки. Можно перенастроить поведение кнопки WPS.

СкриншотСкриншот утерян - Файлы. Тут можно скачать/заменить некоторые системные файлы.

Конфигурационные файлы:

* default-config — что у роутера по дефолту.

* startup-config — что загружается при старте. Можно загрузить.

* running-config — текущий конфиг.

Все файлы представляют из себя скрипты с telnet окмандами. Логины и пароли не скрыты.

* self-test — файл для ображение в службу поддержки. Содержит конфиг почищенный от паролей, список процессов, журнал и пр. служебную информацию.

Прочее:

* firmware — прошивка. Можно загрузить.

* log — просто log

Скриншот

- Расписания. Все расписание работы интерфейсов и пользователей, которые встречались в процессе настройки ссылаются сюда.

Скриншот

Прочее

- Облачная служба. Удаленный доступ, если у вас нет реального ip.

- KeenDNS — фирменный DynDNS.

Скриншот

VPN Сервер не нашелся и MultiSSID не работает как надо, значит придется обновляться.

Вырезано несколько абзацев ненависти. Верните старый интерфейс — он был реактивен и компактен.

После обновления

Попадаем в абсолютно новый интерфейс с другой компановкой компонентов. Местами она стала даже лучше, но все что было выше — это мое пошаговое изучение настроек, так что в старом интерфейсе ничего сложного не было. Такие радикальные изменения интерфейса — это повод переписывать все с нуля, но я ограничусь кратким экскурсом, думаю если вы прочитали то что было раньше, параллели в голове проведете.

Новая страница авторизации встречает нас навязыванием мобильных приложений. Если настраиваете роутер с нуля, то просто порадете в dashboard без предложения установить пароль.

Скриншот

Новый дашбоард. Он стал заметно более громоздским за счет ОГРОМНЫХ элементов и отступов.

Скриншот

Переходим к настройкам, теперь они снизу мелким текстом.

Скриншот

Интернет

- Проводной. Покажу на примере PPPoE, что переделали сделали хорошо. Помните мы сначала настраивали интерфейс, а потом навешивали туда PPPoE, теперь все в одном месте. Для soho решения такой подход выглядит лучше. Вместо приоритетов теперь режим работы: Основное подключение, либо резервирование. Ping Check тоже вынесли на страницу с настройками провайдера.

Появилась кнопка: «Добавить провайдера».

Скриншот

- Wireless ISP. Настройки беспроводного провайдера. Ничего нового не появилось.

Скриншот

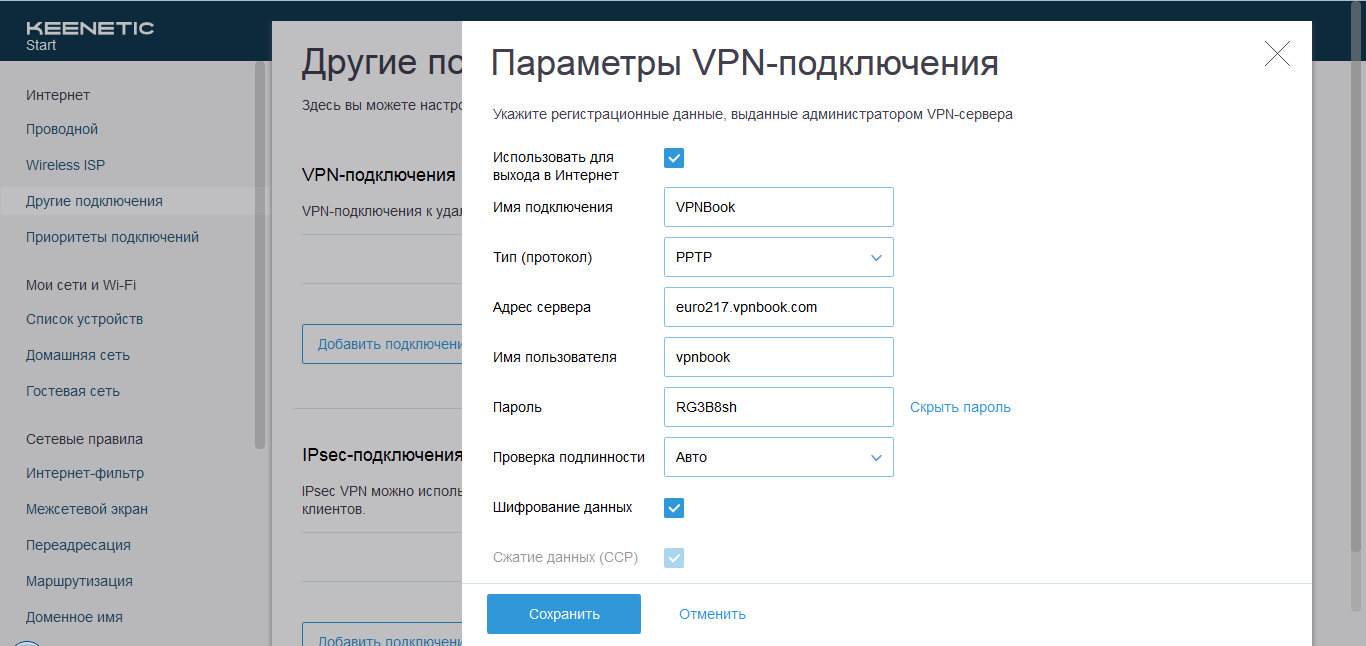

- Другие подключения. Дополнительные, не провайдерские, vpn: PPTP, L2TP, SSTP.

Пример настройки для vpnbook.com, используем обычный pptp

Скриншот

Создаем новый профиль и отправляем туда всех участников гостевой сети

Скриншот

Возможности IPSec(если выбираете роутер удаленным сотрудникам)

Скриншот

- Приоритеты подключений. Не заметил в предыдущей версии прошивки. Теперь можно назначить различным девайсам различные каналы для выхода в интернет.

Скриншот

Мои сети и Wi-fi

- Список устройств. Вес как и раньше, но появилась опция ограничивать скорость для новых устройств по дефолту.

Скриншот

- Домашняя сеть.Объединили настройку сегментов и wi-fi. Сюда-же перенесли IGMP Proxy и PPPoE Passthrought.

Скриншот

- Гостевая сеть. Все как в домашней, только меньше.

- А вот в своих сегментах появилась возможность задать параметры авторизации для wi-fi соединения, мне этого нехватало.

Скриншот

Сетевые правила

- Интернет-фильтр. По всей видимости тут теперь живут Yandex.DNS и SkyDNS, которые я удалил при обновлении пакетов. Осталась возможность указать dns сервера для конкретных isp.

Скриншот

- Межсетевой экран. Тот же firewall, что был раньше, только в новом обличии.

Скриншот

- Переадресация. Правила dst-nat и таблица UPnP подключений(не помню была она раньше или нет).

Скриншот

- Маршрутизация. Статические маршруты.

Скриншот

- Доменное имя. KeeDNS и Keenetic Cloud.

Вместе с роутером дают бесплатны домен третьего уровня с сертификатом, если у вас нет внешнего ip то есть служба cloud для проброса соединения. Пользоваться или нет — решать вам, но возможности загрузить свой SSL/TLS сертификат я не нашел.

Пример настройке в пункте про SSTP

Управление

- В общие настройки запихнули практически все:

* Режим работы

* Обновление и компоненты

* Системные файлы

* Hostname

* Время и ntp(кстати куда пропали сервера ntp?)

* Кнопки

* Состояние и режим работы ethernet портов

* Перезагрузка и system reset

Скриншот

- Приложения. Тут я ожидал увидеть сервера vpn. Но их нет. Оказалось, что компоненты не установились(хотя дамп пакетов и sshd на месте), пришлось вернуться и загрузить их по новой.

Настройка VPN

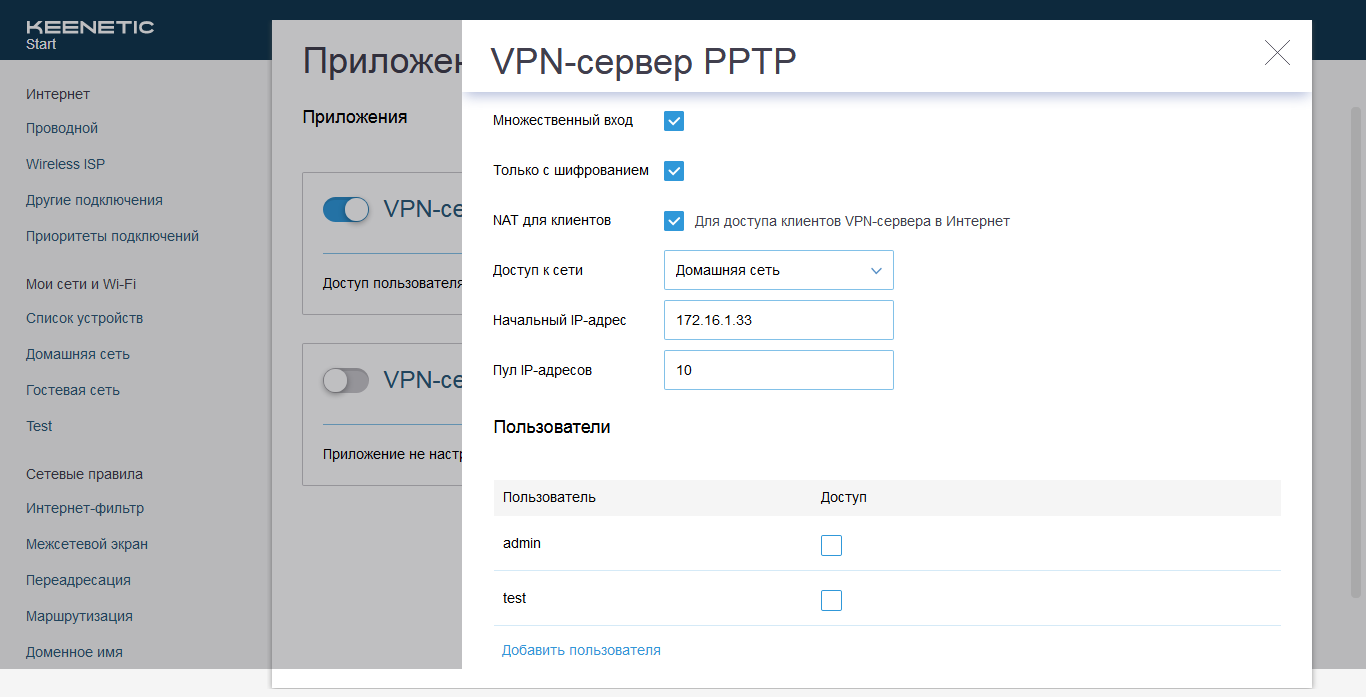

На странице с приложениями можно включить или выключить один из вариантов vpn.

VPN пользователи вынесены в отдельный сегмент сети.В настройках vpn участвуют записи системных пользователей.

Скриншот

В настройках L2tp предлагается назначить ключ ipsec, без доп. настроек, если посмотреть документацию по telnet то там довольно много текста посвящено ipsec, если вам чего-то не хватает поищите там.

Скриншот

С PPTP все еще проще.

Скриншот

В настройках IPsec нам явно говорят, что при подключении с мобильных устройств выбирать IPsec Xauth PSK.

Скриншот

С SSTP заморочено, необходимо зарегистрироваться в фирменном KeenDNS(выпишут сертификат SSL). И открыть доступ из вне по https… на самом деле надо включить доступ по http, но по заданному имени будет открываться https. Если нет белого ip, то включаем облачный режим.

Скриншот

- Пользователи. Настройка учетных записей и потров для доступа.

Порт web ограничен списком, зачем это сделано — не знаю. Возможно можно переназначить на произвольный через cli, либо перезаливкой конфига.

Скриншот

Кстати в компонентах я добавлял ssh и ожидал увидеть тут его. Хотя из локальной сети роутер доступен по ssh. Для доступа из внешней сети потребуется создать разрешающее правило в firewall.

Скриншот

- Диагностика

* Ping/traceroute

* Syslog

* Режим отладки

* Захват пакетов(отдельный компонент)

* Активные соединения

Скриншот

Касательно MultiWAN и переключения каналов

Если просто выдернуть провод, то переключение происходит в течении пары секунд. Если проблема на стороне провайдера(используется ping check), то по умолчанию через 50 секунд, но можно уменьшить время между проверками и число неудачных попыток в соответствующих разделах, например 2 неудачи с интервалом в 5 секунд, тогда время переключения сократится до 10 секунд.

Восстановление прошивки при критическом сбое

Если DualBoot не спас, то существует утилита Keenetic Recovery, все что надо знать о работе с ней написано на стартовом экране и в справке.

Скриншот

Итог

Keenetic Start — интересное, простое в освоении, устройство с огромный функционалом для домашнего роутера. У меня не было времени провести полноценное тестирование нагрузки, пропускной способности, количества wi-fi подключений, скорости работы vpn каналов, возможностей встроенного пакетного фильтра для фильтрации трафика между сетями, функции captive portal и режимов работы. Так что если вы выбираете девайс, не останавливайтесь только на моем мнении о нем.

Минусы устройства

* Необходимость обновляться до последней версии прошивки для возможности работы со всем предложенным функционалом

* Нет возможности установить новые пакеты не обновив имеющиеся

* Нет возможности настроить https подключение со своим сертификатом

* Нет аппаратной индикации работы ethernet портов

* Малый объем ROM и отсутствие его мониторинга в системе

Комментарии (2)

N0Good

08.08.2018 02:06Рекомендую залить последний драфт — там тоже много интересного. Доступен на files.keenopt.ru, после установки обязательно обновить.

stalinets

Неплохой роутер, я их понастраивал сотни, и дома почти такой же стоит (Omni II). В отличие от некоторых других брендов (не будем показывать пальцами), где то сами слетают настройки, то какие-то непонятные глюки, требующие перезагрузки по несколько раз за неделю, то регулярно находят дыры в безопасности, Zyxel держит марку: один раз настроил и забыл.

Но всё же стоило ли сюда тащить описание его настроек? Это примерно как запилить статью про установку Windows.