12.06.2022 года, в День России, был взломан и “дефейснут” один из сайтов ВГТРК Smotrim[.]ru. Об этом написали несколько СМИ и, на фоне множества дефейсов с 24 февраля, на это никто особого внимания не обратил. Но тут было на что посмотреть с точки зрения того, что именно было взломано.

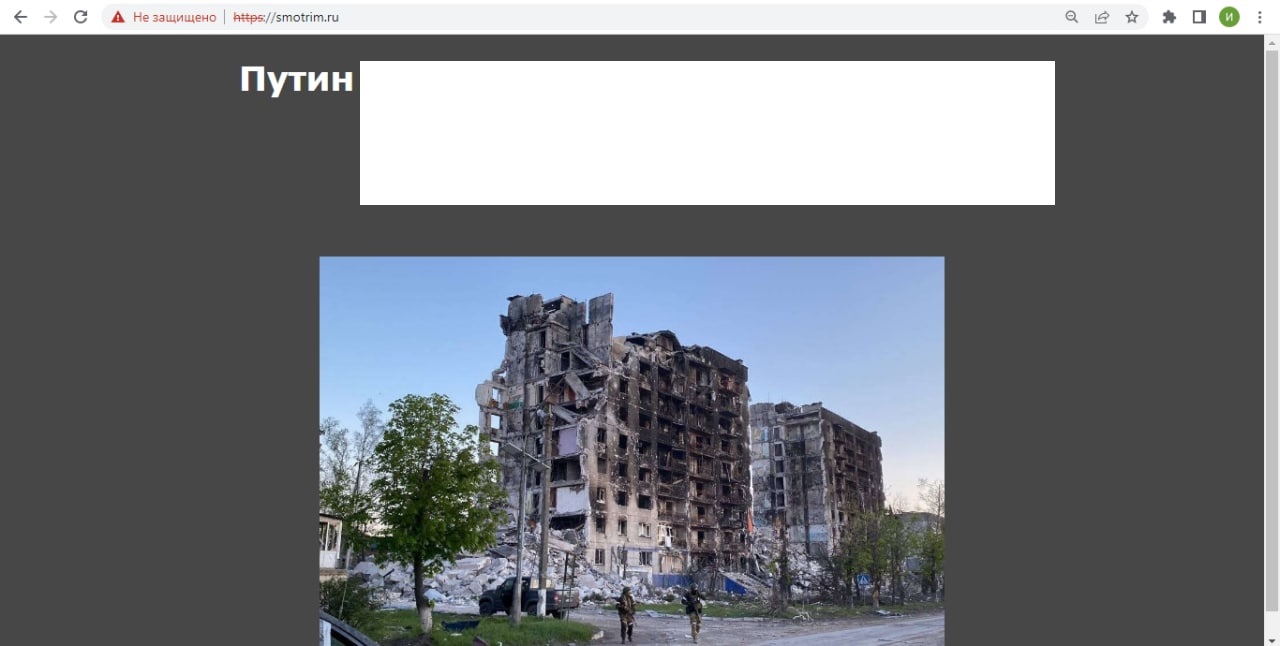

Сам сайт содержал антивоенные лозунги и выглядел следующим образом (надписи были убраны автором):

Обратили внимание на https?

Да, сертификат не соответствовал домену, почему? В руках атакующих оказался валидный wildcard сертификат, но от *[.]vgtrk[.]ru. А к smotrim[.]ru он не подходил.

В целом, это очень серьезное подспорье для фишинга, но, видимо, им не смогли в должной степени воспользоваться.

Но, стоп, почему при дефейсе вообще трогали сертификат? А потому что это не тот сервер, и это был не дефейс.

При переходе по доменному имени меня отправило в Украину! Ну что ж, похоже, что у ВГТРК поменяли DNS-запись в панели управления регистратора, вот и перебрасывает куда попало. А Google DNS еще об этом не слышал, поэтому и видно вот такую картину:

IP 45.134.174[.]108 — сервер в Украине.

IP 178.248.232[.]222 — настоящий сервер ВГТРК, который прекрасно работал в момент проверки и продолжал вещание.

Было решено попробовать сделать Flush DNS и удостовериться, что Google просто отстает. Сделано, ситуация не изменилась. Google все еще видит правильный IP. DNS Cloudflare (1.1.1.1) тоже.

И сейчас, по прошествии более 1,5 месяцев, в DNS-history (Истории IP адресов домена), нет ничего об украинском IP 45.134.174.108!

Для всего интернета вне РФ, такой записи и не было. Так кто же меня тогда отправляет на украинский сервер? DNS провайдера?

Проверяю DNS в различных конфигурациях:

- DNS провайдера МТС в Украину.

- DNS провайдер Йота в Украину.

- DNS провайдер Ростелеком в Украину.

- DNS Google на настоящий сервер.

- ЛЮБОЙ зарубежный DNS на настоящий сервер.

Итак, спуффингу оказались подвержены только российские провайдеры, зарубежные DNS даже постфактум не узнали о проблеме. А что объединяет всех провайдеров России и DNS? Национальная система доменных имен (НСДИ), это единая точка отказа, только она могла затронуть все DNS провайдеров России и не задеть всех остальных.

Автору доподлинно неизвестно каким образом была совершена атака по отравлению НСДИ, возможно ли влиять на НСДИ легальным образом через какую-либо панель владельца записи и вручную поменять запись. Но сам факт того, что кто-то смог завернуть трафик всех провайдеров России в Украину вызывает опасение. Неужели так легко превратить НСДИ в Национальную систему DNS спуффинга?

Особенно автора статьи удивило то, что никто этого и не заметил, а кто заметил предпочёл об этом умолчать. Это еще повезло, что атаку не смогли эффективно использовать. Или смогли? И об этом тоже умолчали? Так мы явно безопасный рунет не построим.

Комментарии (41)

ky0

04.08.2022 13:10+74Неужели так легко превратить НСДИ в Национальную систему DNS спуффинга?

Есть предположение, что оно по-большому счёту ради этого, собственно, и. Просто в данном случае повоевало не в ту сторону.

Ziptar

04.08.2022 14:44+9предположение

Ну это лицемерие.

ky0

04.08.2022 18:49+5Нет, почему же? Возможно, это просто банальный распил и изображение бурной деятельности в рамках «импортозамещения». Без задней мысли, я имею в виду.

Но глядя на текущие векторы цифровизации — тот же повальный сбор биометрии с дальнейшим отлавливанием засветившегося на камерах народа на митингах, лично я вероятность этого оцениваю как невысокую. Зачем делать собственные ДНСы без спуфинга, если можно со спуфингом — и ничего за это не будет?

Ziptar

04.08.2022 22:41+2Возможно, это просто банальный распил и изображение бурной деятельности в рамках «импортозамещения».

Я несколько лет назад так же думал по другому вопросу. Но нет, не оправдывается эта наивность.

mikes

04.08.2022 13:25+7Тот факт что НСДИ существует, не означает что было именно так. Все же для подтверждения/опровержения стоило спросить напрямую у серверов НСДИ, раз уж их адреса есть в инете.

Fragster

04.08.2022 13:41+6У меня провайдер иногда 8.8.8.8 блочит (перехватывает) и DoH до популярных провайдеров тоже. Но не постоянно. Видимо, какие-то "учения" периодически проходят

migel11

05.08.2022 00:21Как можно перехватить DoH? Там же сертификаты серверов проверяются.

Tarakanator

05.08.2022 11:26Не факт. Например микротик по дефолту не проверяет. Чтобы проверял нужно скормить сертификат и поставить галочку.

ifap

04.08.2022 14:04+2Гипотеза интересная, но сомнительная. Допустим, некто получил доступ к управлению НСДИ и... спалил контору ради сайта ВГТРК? Сомнительно, ИМХО были цели повкуснее.

k102

04.08.2022 14:16Возможно поменяли то, что смогли, может там записи как-то сильно по-разному хранятся

vesper-bot

04.08.2022 14:22+4Скорее всего доступ достался не к управлению всей НСДИ, а к изменению одной конкретной записи. Возможно, утек логин-пароль конкретно от учетки, у которой было управление smotrim.ru.

ifap

04.08.2022 14:27+4Эээ... насколько я понимаю, админы доменов вообще никак не взаимодействуют с НСДИ.

Barnaby

04.08.2022 14:40+2Особенно автора статьи удивило то, что никто этого и не заметил

Так уже DoH везде в браузерах.

madcatdev

04.08.2022 14:45+29> Так мы явно безопасный рунет не построим.

Можно не надо? Все попытки государства сделать "безопасный интернет" никогда ни к чему хорошему не приводили.

Planetanin

04.08.2022 17:44+25Когда говорят о безопасном интернете, имеется в виду безопасный для государства, а не для пользователей

kwaskoff

04.08.2022 15:23+5я соглашусь с тем, что наличие НСДИ и нарушенная работа перечисленных провайдеров - не означает, что это НСДИ. Может эти провайдеры брали DNS из одного места? Может они партнёры какие и пользовались быстрым "кэшем нс-записей" или типа того

п.с. А безопасный интернет делать не надо - он уже спроектирован безопасным, потому выжил и развился до таких масштабов

ebragim

05.08.2022 16:57+1Знаете, когда вам угрожают отрезать доступ к внешнему миру — это у меня как-то не ассоциируется с безопасностью.

Да и в целом, то что было спроектировано в 90х годах — устарело как морально, так и технически. И я не про детали вроде заканчивающихся Ipv4, я про саму структуру сети. Те же корневые днс: когда идея что их должно быть несколько в разных странах может и была хороша, но с учётом современных технологий децентрализованная система была бы лучше.

Veratam

04.08.2022 15:31Особенно автора статьи удивило то, что никто этого и не заметил, а кто заметил предложил об этом умолчать.

Думаю, и правда никто не заметил. Те же дефейсы абсолютно незаметны, и быстро устраняются.

yetiman

04.08.2022 15:43Технология, как это может быть сделано, описана здесь: https://habr.com/ru/post/321150/

firehunt

04.08.2022 15:50+3Это вполне может быть успешной атакой на резолвер НСДИ, в частности если схема работы в части кеширующего рекурсивного сервиса построена на иерархии: несколько резолверов и кучка форвардинг кешей, которые в них смотрят.

В теории это может быть и компроментация одного из авторитетных серверов на которых делегирован домен smotrim.ru. Внутри РФ задержка до обоих авторитетных серверов этого домена одинакова и маловероятно, что DNS кеши указанных провайдеров обращались только к одному из них. Гораздо более вероятно, что эти провайдеры в регионах, где они пострадали, все рекурсивные запросы отправляют в НСДИ.

dodikru

04.08.2022 16:15+1Скорее всего банальное отравление кеша днс с помощью ип спуфинга. Но коненчо странно размещать такие страницы на украинском хостинге с учетом того что множество российских сетей заблокированы, да и зачем лишний раз внимание привлекать.

Veratam

04.08.2022 17:18Возможно, украинский сервер просто было легче купить, и защищать его от абуз.

cleverate

04.08.2022 17:46+15Так, стоп, погодите со своей НСДИ

У атакующих был ВАЛИДНЫЙ ВГТРКшный SSL сертификат с закрытым ключем от ВАЛИДНОГО УЦ?

GamePad64

04.08.2022 19:25При наличии доступа к домену сделать сертификат совсем несложно. Через тот же let's encrypt.

up40k

04.08.2022 19:50Сертификат и сейчас там, по украинскому ip-адресу из топика. Выпущен больше года назад через Thawte. В аутентичности сомневаться не приходится.

testssl.sh

$ ./testssl.sh -S https://45.134.174.108/ ########################################################### testssl.sh 3.1dev from https://testssl.sh/dev/ (730c758 2022-08-02 13:28:56) This program is free software. Distribution and modification under GPLv2 permitted. USAGE w/o ANY WARRANTY. USE IT AT YOUR OWN RISK! Please file bugs @ https://testssl.sh/bugs/ ########################################################### Using "OpenSSL 3.0.3 3 May 2022 (Library: OpenSSL 3.0.3 3 May 2022)" [~94 ciphers] on /usr/bin/openssl (built: "Jun 13 20:16:39 2022", platform: "debian-amd64") Start 2022-08-04 22:38:27 -->> 45.134.174.108:443 (45.134.174.108) <<-- rDNS (45.134.174.108): dedicated.vsys.host. Service detected: HTTP Testing server defaults (Server Hello) TLS extensions (standard) "renegotiation info/#65281" "EC point formats/#11" "session ticket/#35" "next protocol/#13172" "supported versions/#43" "key share/#51" "max fragment length/#1" "application layer protocol negotiation/#16" "encrypt-then-mac/#22" "extended master secret/#23" Session Ticket RFC 5077 hint 300 seconds, session tickets keys seems to be rotated < daily SSL Session ID support yes Session Resumption Tickets: yes, ID: no TLS clock skew Random values, no fingerprinting possible Certificate Compression none Client Authentication none Signature Algorithm SHA256 with RSA Server key size RSA 2048 bits (exponent is 65537) Server key usage Digital Signature, Key Encipherment Server extended key usage TLS Web Server Authentication, TLS Web Client Authentication Serial 08E2BD0E19C7328D1E3613E1EC41562B (OK: length 16) Fingerprints SHA1 5F4F89BE5AC82CDD669B0541936A21A7F00300DF SHA256 11A6747AF43C7EE2AF708CC4BD68B54407DD691B27A6D3A7B8223CC7CE97070E Common Name (CN) *.vgtrk.com subjectAltName (SAN) *.vgtrk.com vgtrk.com Trust (hostname) certificate does not match supplied URI Chain of trust Ok EV cert (experimental) no Certificate Validity (UTC) expires < 30 days (8) (2021-07-12 00:00 --> 2022-08-12 23:59) ETS/"eTLS", visibility info not present Certificate Revocation List http://cdp.thawte.com/ThawteRSACA2018.crl OCSP URI http://status.thawte.com OCSP stapling not offered OCSP must staple extension -- DNS CAA RR (experimental) not offered Certificate Transparency yes (certificate extension) Certificates provided 2 Issuer Thawte RSA CA 2018 (DigiCert Inc from US) Intermediate cert validity #1: ok > 40 days (2027-11-06 12:23). Thawte RSA CA 2018 <-- DigiCert Global Root CA Intermediate Bad OCSP (exp.) Ok Done 2022-08-04 22:38:41 [ 15s] -->> 45.134.174.108:443 (45.134.174.108) <<--зы. Уже после публикации комментария заметил, что серт валиден для *.vgtrk.com, а не .ru, как писал топикстартер. Но, по большому счету, это сути не меняет - владелец домена тот же. Доступ к ключу у злоумышленника был.

up40k

04.08.2022 20:44Кстати, ВГТРК потрудилась перевыпустить сертификат в другом ЦС (GlobalSign), но отзывать скомпрометированный сертификат в Thawte, видимо, санкции не позволяют: https://crt.sh/?pv=4897009821

Veratam

05.08.2022 11:17Отозвать сертификат может любой у кого есть приватный ключ.

up40k

06.08.2022 00:16В данном случае ключ есть у владельца (ВГТРК) и у злоумышленника (украинских хакеров). Вы полагаете, что хакеры, как джентльмены, просто обязаны его отозвать до истечения срока действия (который наступит менее, чем через неделю)? =)

ILYA_D1

05.08.2022 01:27-2Скорее всего у регистратора, днс серверы другие прописали . По всему интернету не успели записи уйти

ForbiddenWorld Автор

05.08.2022 01:27+1Это держалось длительное время и я проверил у регистратора тогда, поэтому и делал FlushDNS у гугла, но гугл подгрузить запись не смог.

zzzzzzzzzzzz

05.08.2022 23:43В руках атакующих оказался валидный wildcard сертификат, но от *[.]vgtrk[.]ru. А к smotrim[.]ru он не подходил.

То есть, они подставили настоящий сертификат от другого сайта? но зачем?!

CosmicRave

06.08.2022 16:54Лол. Сегодня заходил на гисметео чекнуть погоду. Но и там меня решили соскамить - адрес сайта выглядел как gismeteo[.]md

plgpegov

Любопытное расследование