Идеальных решений по безопасности не существует, особенно, когда речь идет о многофункциональных устройствах, которые выполняют разноплановые задачи, в том числе, обнаружение вторжений. Функционал каждого из решений имеет сильные и слабые стороны. Имея большой опыт внедрения, наша команда задала себе вопрос – чем отличаются модули защиты от вторжений систем различных производителей, которые популярны на рынке РФ, и провели их сравнение путем проведения серии тестов. В этой статье приведу сравнение качества работы IPS и IDS модулей популярных решений доступных на рынке в РФ, и приведу некоторые выводы.

Уточню, что описываемое здесь тестирование не учитывает:

скорость работы и производительность решений;

качество работы Web Access Firewall, Botnet, DoS, Antimalware и других систем защиты;

дополнительные модули, такие как VPN, Proxy, Mail, Policy Based Routing, DLP и т. п.

стоимость лицензий и аппаратуры;

отказоустойчивость и надежность.

Начало исследования

Итак, в лабораторном стенде были собраны следующие решения:

Checkpoint R81.10

UserGate 6.1.9.11836R

UserGate 7.0.0.735RC

Sangfor NGAF 8.0.47

Ideco 14.3 сборка 15

Все решения были развернуты в среде виртуализации, имели необходимые лицензии и доступ в интернет для обновления баз сигнатур. Базы IPS выбранных решений были актуальны на момент проведения тестов.

Прежде всего нам хотелось убрать субъективную составляющую и попробовать максимально честно и непредвзято оценить «качество» работы IDS и IPS модулей вышеуказанных систем. Если посмотреть на сравнительные тесты, публикуемые производителями, каждый старается выставить свое решение в выгодном свете с безоговорочной победой. Можем предположить, что победа достигалась «заряженным» набором тестов и предварительно отстроенными правилами.

Перед нами встал вопрос – какие тесты позволят выявить сильные и слабые стороны решений, вне зависимости от их специфики?

Тесты

Мы решили взять «открытый» сканер уязвимостей с актуальной базой и одинаковым набором тестов, заранее просканировав подготовленные для теста виртуальные машины и приложения, которые планируется защитить выбранными решениями по ИБ.

В качестве сканера уязвимостей был использован OpenVAS сканер (Greenbone community-edition 22.4). Сканер генерирует тысячи попыток, обнаруживающих уязвимости на основе своей базы. Большинство событий, генерируемые сканером, можно отнести к атакам «true positive», которые хотелось бы заблокировать.

Сканирование проводилось без аутентификации и использования учетных записей с уровнем QoD, равным 100%.

Note. QoD или качество обнаружения — это значение от 0 % до 100 %, описывающее надежность выполненного обнаружения уязвимостей или обнаружения продукта.

100% Обнаружение произошло с помощью эксплойта и поэтому полностью проверено.

50% Удаленные проверки, когда промежуточные системы, такие как брандмауэры, могут симулировать правильное обнаружение, так что на самом деле неясно, ответило ли само приложение. Это может произойти, например, для соединений без TLS.

Ниже привел перечень уязвимостей, найденных сканером при котором устройства функционировали в режиме IDS (без предотвращения вторжений). Можно увидеть, что подготовленные системы имеют сотни уязвимостей, попытки эксплуатации которых должны приводить к срабатыванию правил системы предотвращения вторжений.

Сканер и машины с уязвимостями и были нашей базой для тестов.

Описание стенда

Все машины были развернуты в среде виртуализации:

На всех тестируемых решениях мы постарались избавиться от функционала, влияющего на блокировку трафика.

Установили следующие настройки:

межсетевой экран разрешал открывать неограниченный доступ всем ко всему, используя любые протоколы (allow ip any to any);

на всех решениях была настроена инспекция трафика HTTPS;

модули WAF, антивирусного анализа, botnet, DoS (если имелись) были отключены или переведены в режим «доступно»;

тестируемые решения были настроены на трансляцию адресов (SNAT). Т. е. трафик со сканера OpenVAS подпадал под NAT;

между тестами таблица маршрутизации менялась только на сканере OpenVAS – менялся default route на тестируемое решение:

После замены default route запускался идентичный набор тестов для каждого решения. Таким образом, мы обеспечивали «честность» тестирования. Насколько хорошо получилось – решать читателю.

Тест 1

Первый тест был проведен в режиме «мониторинга»: политики на устройствах были настроены в режиме логирования событий без блокировки. В политику IDS были включены все возможные правила с настройками по умолчанию. Дополнительного «тюнинга» не проводилось.

Следующая таблица показывает количество событий, зарегистрированных модулями IDS ранжированными по уровню критичности:

В общем случае – чем больше событий, тем лучше работает модуль, но, как всегда, есть нюансы.

Как видно, UserGate7 генерирует больше всего событий, но, как покажут следующие тесты, он будет блокировать практически весь трафик с настройками IPS по умолчанию. Дефолтные настройки видят опасность в любом DNS и Web трафике, отсюда и такое количество событий.

Большое количество событий – не всегда плюс. Например, у Checkpoint присутствует неотключаемая функция объединения похожих событий в один алерт, а если учитывать этот нюанс, то итоговая цифра довольно сильно меняется:

Так как у других решений функции объединения событий нет, мы выделили эту особенность в отдельную строчку. В случае использования дополнительного агрегатора логов (например, SIEM) эта «фишка» объединения уже не является явным преимуществом.

Не секрет, что многие аналитики рассматривают критичность события как основную метку приоритета дальнейшей обработки. Распределение событий по уровням критичности у Sangfor и Checkpoint выглядят более сбалансированно и распределенными по разным уровням. Usergate6 «сыпет» все события в критичные. Учитывая, что все события являются truе positive, возможно, он прав. По крайней мере, этот факт можно учитывать при анализе.

Тест 2

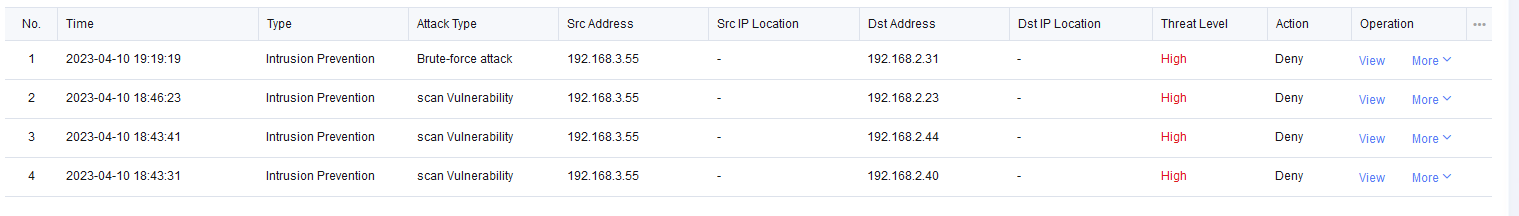

Второй тест проводился в режиме блокировки трафика.

Таблица показывает количество найденных уязвимостей при включенной политики IPS (в режиме блокировки). Правила дополнительно не модифицировались, проверялись дефолтные настройки.

В общем случае, чем меньше удалось найти уязвимостей, тем лучше работает решение, но опять есть нюансы.

На первый взгляд, Usergate7 показывает хороший результат, но, рассмотрев причину внимательнее, мы поняли, что решение блокирует практически весь трафик – DNS, WEB, SMB… Тесты проводились в режиме настроек по умолчанию, политики не тюнились.

Основная причина блокировок и «отличного» результата была в следующих IPS правилах UserGate7:

DNSmasq RR Record Heap Buffer Overflow

Dnsmasq Long Filename Heap Buffer Overflow

Macromedia Coldfusion Remote SYSTEM Buffer Overflow (HTTP Header)

Macromedia Jrun Remote SYSTEM Buffer Overflow

Macromedia Coldfusion Remote SYSTEM Buffer Overflow (Filename)

Minishare 1.4.1 Buffer Overflow

Эти правила блокировали весь DNS и WEB-трафик.

Отключив эти правила, мы получили уже другой, скорректированный результат (changed). Записываем результат как дополнительный, адаптированный.

Еще один нюанс – лидер от Sangfor в дефолтных конфигах содержит правило, запрещающее любое сканирование, поэтому OpenVAS и не смог пройти дальше. Сканер тормозит в начале тестирования. Например, у Checkpoint правило сканирования трафика по умолчанию находится в режиме мониторинга, поэтому и результат мы видим, на первый взгляд, хуже, чем у остальных решений. Является ли это преимуществом или недостатком – решать читателю, но, в любом случае, надо помнить об этой особенности при конфигурировании IDS.

Отключаем блокировку сканирования на Sangfor, чтобы попробовать сделать сравнение более информативным.

Следующая таблица показывает количество обнаруженных уязвимостей после адаптации Sangfor и UserGate7:

Скорректированный результат выглядит уже не так хорошо, но мы записываем его отдельной строкой и учитываем отдельно.

Тест 3

Третье заключительное испытание повторяло в точности второе – за исключением того, что сканирование проводилось с помощью привилегированных учетных записей для каждой уязвимой системы.

Уязвимостей найдено предсказуемо больше, но тренд сохранился: UserGate 7 и Sangfor с дефолтным конфигом показывают чудо. С адаптированным конфигом результат уже можно сравнивать с конкурентами. Checkpoint проспал практически все, похоже, он верит джентльменам (всем у кого есть учетные записи).

Выводы

Однозначных выводов, определяющих победителя, тут не будет. Мы осознанно не ставили места и не рисовали графики показывающие какие-то решения выше других. Пусть останутся просто цифры.

Есть уязвимости, блокируемые всеми решениями, есть трафик, который не блокируются ни кем.

Например, SSL/TLS: Renegotiation DoS Vulnerability (CVE-2011-1473, CVE-2011-5094) определяется через решения от UserGate6, Usergate 7/Sangfor с измененным конфигом, Checkpoint и Ideco. Sangfor с настройками по умолчанию не позволяет обнаружить данную уязвимость, блокируя трафик.

Уязвимость Microsoft Windows SMB Server Multiple Vulnerabilities-Remote (4013389) обнаруживается только при использовании Checkpoint и Usergate 6. Остальные решения блокируют такой трафик.

Есть довольно странные результаты:

При сканировании хоста Windows 7 через адаптированный конфиг UserGate 7 обнаруживается уязвимость Microsoft Windows Remote Desktop Services CVE-2019-0708 Remote Code Execution Vulnerability (BlueKeep) - (Remote Active). Уязвимость не обнаруживается при прямом сканировании без IPS и при сканировании через другие решения. Возможно UserGate 7 как-то меняет трафик, делая его похожим на уязвимость.

Персональное мнение о протестированных решениях

Ideco

Если вы не планируете тюнить IDS модули, а решили воспользоваться режимом «по умолчанию», Ideco предоставляет довольно сбалансированное решение. Однако возможность конфигурации у них отсутствует.

Usergate 7

Версия 7 популярного решения является относительно новой и, поэтому, возможно, немного сырой. Производитель не рекомендует использование 7 версии в промышленной эксплуатации и открыто заявляет, что версия (пока что) предназначена только для ознакомления и тестирования. Подавляющее большинство наших клиентов все еще используют версию 6 и только готовятся к переходу на новую версию. Тесты показали, что, во-первых, разница между версиями очевидно есть, ну а во-вторых, дополнительный тюнинг необходим, т. к. в режиме «по умолчанию» решение будет не пригодно для работы.

UserGate 6

Возможно, самое популярное решение российского производства. Решение показало менее сбалансированное распределение по уровням критичности обнаруженных атак, но в режиме «по умолчанию» более бережно блокирует трафик пользователей пропуская больше трафика чем другие решения. К сожалению, решения от UserGate не позволяют создавать собственные правила. Если вы имеете профессиональную команду, обслуживающую IDPS-решение, это будет серьезным минусом. В остальных случаях это может остаться бесполезным функционалом.

Checkpoint

Очень популярное среди наших клиентов корпоративное решение зарубежного производства. В режиме «по умолчанию» довольно бережно относится к трафику пользователя и ставит на первое место разрешающие правила, не блокируя все подряд. Для адаптации к нуждам предприятия желательна дополнительная конфигурация. Имеет самый богатый функционал конфигурирования IPS, что требует определенного уровня квалификации у обслуживающего персонала. Внушительная база IPS и генерирует довольно много событий.

Sangfor

Решения от производителя из Азии, недавно появившееся на российском рынке. На мой взгляд, сбалансированное корпоративное решение. Также требует (и позволяет) дополнительного конфигурирования. Как минимум, не отстает от рассмотренных популярных решений, а где-то опережает их.

Из всех рассмотренных решений только Checkpoint и Sangfor позволяют тонко настраивать IDS/IPS модули. Создание своих собственных правил и перенастройка существующих доступны только у них.

Комментарии (7)

AC7

06.06.2023 20:07Почему Fortigate не добавили в тесты? Интересно было бы посмотреть на его результат по сравнению с текущими игроками на нашем рынке.

y-konstantin Автор

06.06.2023 20:07Всем решениям обязательно наличие действующей лицензии. Фортик, по понятным причинам, потерял актуальность для РФ, хотя мы его оборудование до сих пор активно поддерживаем.

olegtsss

А что по поводу работы Suricata? Бесплатно и очень интересно сравнить с тем, что на рынке.

not-allowed-here

вот да было бы ОЧЕНЬ интересно добавить в такой Стенд и посмотреть на результаты. и еще NAD от Positive.

chernovzaib

PT NAD не работает в режиме "prevent", так что уже по определению не попадает в список для сравнения.

А вот сурикату да, интересно

y-konstantin Автор

Detect тоже можно и нужно тестировать. То что PT не попал в тест это наше упущение, но были причины. Решение то не плохое.

y-konstantin Автор

Спасибо за предложение. Если будет второй "раунд", думаю, добавлю что-то с Сурикатой в тест.