Больше половины ИБ-инцидентов в публичных облаках связаны с компрометацией учетных данных. Если точнее, то на их долю приходится 54% успешных атак — такой статистикой делится Google в своем квартальном отчете по угрозам.

Удивляться здесь нечему — грешен даже ChatGPT. В этом году учетки почти 100 тыс. его пользователей появились в продаже в даркнете.

В этой статье я не буду рассуждать, почему чужие логины-пароли попадают в руки мошенников. Поговорим лучше о том, как проверить, не скомпрометированы ли ваши учетки и не пора ли их обновить. А еще расскажу, как искать аккаунты пользователей по данным для доступа к популярным сайтам. Делать все это мы будем с помощью OSINT-инструментов.

Офтоп: если вам нужно проверить домен, то загляните в мою предыдущую статью. Там я поделился бесплатными утилитами, которые с этим помогут.

Находим утекшие учетки

Учетные данные раскрываются часто, но пользователи редко осознают серьезность ситуации. Для кого-то инцидент может грозить потерей пустого аккаунта в какой-то соцсети, для других — доступом мошенника к счетам компании.

Сведения о фактах взлома хранятся по-разному. Иногда логины-пароли появляются в Сети в открытом виде. Вот почему лучше начать анализ с самого очевидного — с проверки, не засветились ли ваши данные в доступных базах известных утечек.

Можно отслеживать последние сообщения о слитых логинах-паролях повсюду: на сайтах со слитыми дампами взломов, в специализированных телеграм-каналах и других источниках. Но гораздо проще и быстрее держать руку на пульсе с помощью специальных утилит, которые агрегируют все известные базы с утечками и позволяют искать в них учетные данные.

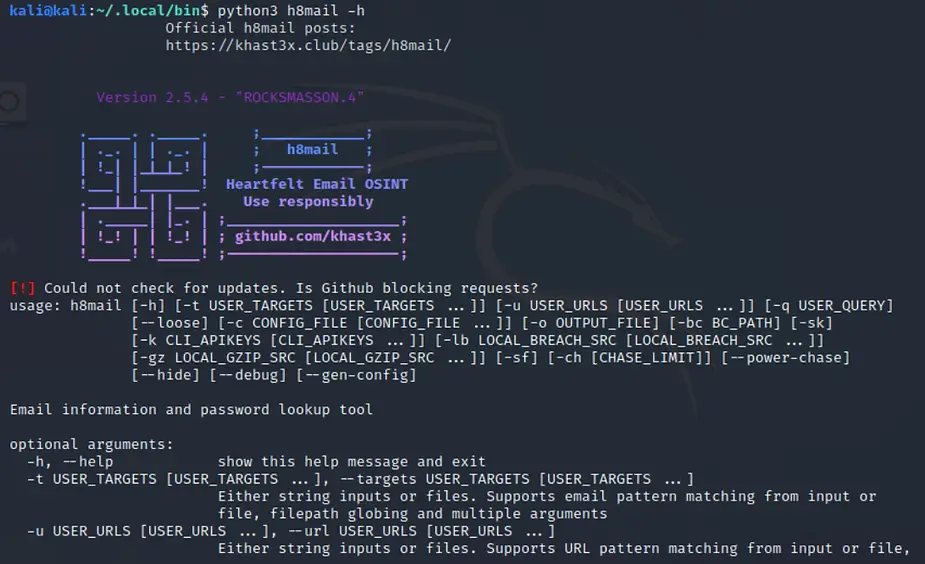

Пожалуй, самый интересный OSINT-инструмент для таких задач — это h8mail. Он ищет информацию о взломанных адресах электронной почты и паролях, которые используются на различных сайтах. Поиск проходит по нескольким сервисам с базами утекших учеток, некоторые из них требуют добавления API-ключей.

Все источники указываются в конфигурационном файле. Инструмент обращается к нему каждый раз, когда вы запускаете проверку email.

Часть источников подключается в h8mail платно — haveibeenpwned.com, например. Об этом онлайн-сервисе я уже рассказывал в прошлой статье. Инструмент не только ищет сведения об email по известным базам утечек, но и подробно рассказывает, в каких именно инцидентах адрес был замечен. А еще можно подписаться на утечки по email — своему или принадлежащему вашему домену. И тогда, если адрес будет найден в базах, вы получите уведомление об этом.

Выше я рассказал про бесплатные инструменты. Если вы готовы платить, то можете также рассмотреть DеHashed и Intelligence X.

Ищем аккаунты с корпоративными email

Основные задачи этой группы утилит — делать запросы к большому количеству популярных сервисов и проверять, зарегистрирован ли там указанный email. Именно так, например, работает Holehe. Инструмент анализирует, в каких веб-приложениях зарегистрирован ваш email. В базе поиска есть Twitter, Instagram (запрещен в РФ) и другие популярные ресурсы (всего их больше 120).

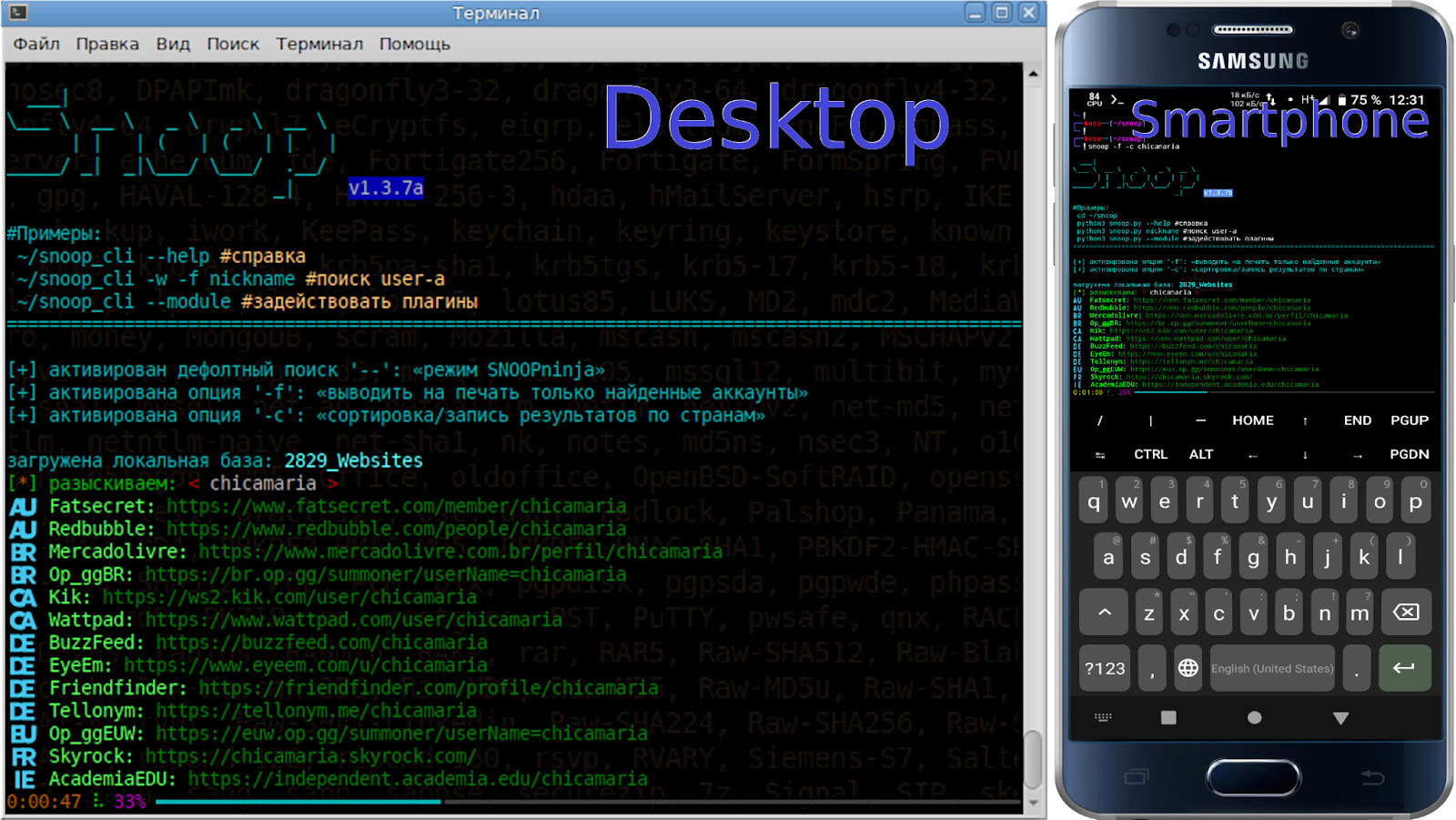

Если же вам нужно найти аккаунты по никнейму, то лучше использовать Snoop Project. Судя по информации на Гитхабе, разработчики позиционируют свой продукт как самый мощный софт для поиска учеток по никнейму в СНГ.

И раз уж я вспомнил про Гитхаб, то напомню о glit. Этот «блестящий» инструмент знает о всех email, которые используются в известном репозитории.

Решаем другие задачи

Если нужно найти засвеченные в интернете корпоративные email, то можно воспользоваться Skymem. Чтобы получить результат, нужно лишь вбить домен в поисковую строку. Если запустить поиск по домену и щелкнуть на email, то сервис покажет, на каком сайте был найден указанный адрес.

Также с помощью OSINT-инструментов легко проверить репутацию адреса электронной почты. В том числе можно выяснить, насколько валидным является домен, с ящика которого отправляют письма. Еще есть возможность проверить, есть ли email в базах с плохой репутацией. С этими задачами справляются MailboxValidator и emailrep.io.

Такие инструменты можно применять в двух случаях. Первый — когда нужно узнать, кто вам пишет и насколько ему можно доверять. Второй — если требуется проверка своего адреса или email сотрудников.

Такое часто бывает, когда письма из компании перестают доходить до других компаний. Такие сервисы, как MailboxValidator и emailrep.io, помогают выяснить, попали ли email в malware-списки. Если окажется, что адреса в таких базах есть, то вам предстоит это исправить и заодно провести расследование, как они там оказались.

Делаем всё и сразу

Некоторые разработчики идут дальше, чем создание одного OSINT-сервиса. Они объединяют сразу несколько решений в фреймворки. Например, по такому пути идет проект OSINT-SAN.

Бесплатный фреймворк помогает быстро находить информацию о пользователях интернета и деанонимизировать их. В продукт входят 25 функций, которые решают подобные задачи.

Обычно информацию об интернет-пользователях ищут HR-менеджеры и ИБ-специалисты, особенно если проверка профилей потенциальных и текущих сотрудников в соцсетях прописана во внутренних регламентах. Но есть и другие сценарии. Например, иногда стоит пробивать людей, которые пишут отзывы о вашей компании в Сети. Проверка может выявить, что негатив льется от сотрудников конкурента. Еще один кейс — если вы сомневаетесь, кто именно с вами общается по email (потенциальный покупатель, другой участник рынка или представитель контролирующего органа).

В этой статье я рассказал о сервисах, которые использую в работе сам. Конечно, список ими не ограничивается: большую часть можно найти в подборке на Гитхабе.

Пользуетесь ли вы сервисами для поиска скомпрометированных учеток? Какие можете посоветовать?