Серьезные перемены происходят ровно в тот момент, когда процент желающих что-то изменить превышает определенную критическую отметку. Нет, я сейчас не про политику, чур меня и свят-свят, а про IT в целом и IT-безопасность. И хотят в общем-то все разного: компании — чтобы не DDoS-или и не ломали, пользователи — чтобы не крали пароли и не угоняли аккаунты, security-вендоры — нового отношения к безопасности у всех заинтересованных лиц, регуляторы — ну понятно, хотят регулировать.

Серьезные перемены происходят ровно в тот момент, когда процент желающих что-то изменить превышает определенную критическую отметку. Нет, я сейчас не про политику, чур меня и свят-свят, а про IT в целом и IT-безопасность. И хотят в общем-то все разного: компании — чтобы не DDoS-или и не ломали, пользователи — чтобы не крали пароли и не угоняли аккаунты, security-вендоры — нового отношения к безопасности у всех заинтересованных лиц, регуляторы — ну понятно, хотят регулировать. Вот краткая выжимка предсказаний наших экспертов на будущий год: эволюция APT (меньше технологий, больше массовости и вообще снижение издержек), атаки на новые финансовые инструменты а-ля ApplePay и фондовые биржи — поближе к местам высокой концентрации цифровых дензнаков, атаки на самих ИБ-исследователей через применяемые ими инструменты, взлом компаний ради чистого ущерба репутации (а.к.а. вывешивание грязного белья), дефицит доверия любым IT-инструментам (взломать могут все, что угодно), включая доверенные сертификаты, ботнеты из маршрутизаторов и прочих IoT, масштабный кризис криптографии.

В предсказаниях этого года нет ни единого пункта «на вырост», ни одного маловероятного сценария развития. Ну разве что к таковым можно отнести атаки на управляемые компьютером автомобили, да и то речь идет о взломе инфраструктуры, от которой они зависят — сотовых и спутниковых сетей. Все это, в той или иной степени, сбудется, проблема в том, что как-то не хочется. По возможности хотелось бы этого всего избежать. А если хочется не только нам, но и вообще всем (пусть и по-разному), то может ли 2016-й также стать годом прогресса в коллективной IT-безопасности? Я ни разу не эксперт, но хочется верить, что да. Переходим к новостям недели. Предыдущие выпуски доступны по тегу.

Мощная атака на корневые DNS-серверы

Новость. Заявление IANA.

В 2007 году корневые DNS-серверы были атакованы ботнетом из примерно пяти тысяч компьютеров, что привело к многочасовой недоступности пары серверов и к серьезным перегрузкам на других (всего их 13). На прошлой неделе стало известно, что 30 ноября и 1 декабря произошли еще две подобные атаки. Впрочем, за 8 лет корневые серверы имен, которые можно без серьезных натяжек назвать фундаментом интернета, стали гораздо устойчивее. Две многочасовых атаки не привели к серьезным проблемам в сети (это, впрочем, верно и для атаки 2007 года), распределенная инфраструктура серверов выдержала трафик примерно в пять миллионов запросов в секунду (стандартный трафик на корневые серверы составляет сотни тысяч запросов в секунду), но насыщение каналов, через которые подключены серверы, привело к незначительным задержкам.

Если перевести эту историю на реалии традиционного мира из кирпичей и цемента, то получится, например, следующая фантастическая зарисовка. Многочисленная банда преступников пыталась атаковать главный офис Центробанка, с использованием большого количества автоматического оружия и даже гранатометов. Бронированные стены и окна защищенного здания выдержали, но из-за атаки офис Банка открылся на следующий день на пять минут позже. Деньги не пропали (их там и не было, это же Центробанк, а не сберкасса и не монетный двор), преступникам удалось скрыться, в настоящее время ведется их розыск.

Эээ. Если подумать, то с DNS-серверами произошло примерно то же самое: «выключить» их не удалось (ни один), и даже если удалось бы, это бы не привело прямо к падению всего интернета сразу. Интересны детали атаки. В 2007 году можно было примерно локализовать источник, до страны, в а этот раз IP-адреса атакующих компьютеров были «равномерно распределены» (по всему интернету тонким слоем, надо полагать). Запросы к серверам были вполне легальные, причем все запрашивали IP-адрес для одного и того же домена. Повторная атака произошла по идентичному сценарию, только доменное имя было другое (какие именно домены — в отчете не раскрыли). Анализ атаки показал, что технология DNS-амплификации, когда вместо адреса отправителя подставляется адрес жертвы, не использовалась. В общем на вопрос «что это было» ответа пока нет. В комментариях пишут, что возможно кто-то тестировал возможности своего ботнета, и скорее всего так, но на вопрос «зачем» это не отвечает.

Эксперты «Лаборатории» раскрывают новые детали русскоязычной APT Sofacy (она же APT28)

Новость. Исследование.

Чуть выше я уже процитировал предсказания наших экспертов про эволюцию APT: ожидается, что в будущем году в этих advanced persistent threats станет чуть меньше advanced и persistent. Вместо технологий усилия будут вкладывать в рекогносцировку, а тактика длительного присутствия в сети жертв поменяется на оперативное вмешательство с быстрой кражей данных и заметанием следов. Собственно, когда ИБ-исследователи раскрывают какую-то технически подкованную операцию, происходит примерно то же самое: организаторы атаки быстро скрываются. Но Sofacy — исключение. Исследования этой атаки публиковались многими компаниями, но это практически никогда не приводило к изменению тактики и прочим маневрам. Как работали начиная с 2007 года, так и продолжают.

Исследование таких операций как Sofacy или The Equation — действительно выделяющихся на общем фоне киберпреступности — помогает понять и предсказать развитие угроз в целом, так как любая продвинутая технология рано или поздно становится массовой. Судя по всему на Sophacy работает мощный исследовательский отдел: из шести эксплойтов к 0day уязвимостям в популярном ПО (MS Office и Java, например) пять были найдены самостоятельно, еще одна — позаимствована из «слива» данных Hacking Team.

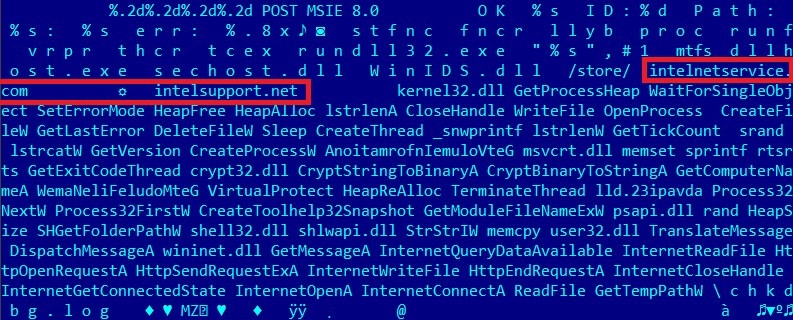

Отличительная особенность исследования угроз — скриншоты из Far Manager! В данном случае показан кусок кода с «вшитыми» доменными именами C&C серверов.

Не важно, занимаются ли организаторы атаки поиском уязвимостей самостоятельно или покупают их на «черном рынке», зиродеи обходятся недешево. Выводить их «на линию фронта» в полном составе — значит рисковать, что деятельность заметят, уязвимости закроют и в целом сделают задачу взлома более сложной. В терминах казино такой подход аналогичен ставке всех фишек на зеро, а на такое могут пойти либо от отчаяния, либо когда деньги — не последние и в общем-то все равно, пропадут они или нет. Судя по долговечности Sofacy, мы имеем дело со вторым вариантом.

С Equation данную операцию роднит еще один момент: и там, и там используется технология «слива» данных через флешку. Такая методика эксфильтрации данных полезна, если с компьютера или сети жертв нельзя подключиться к командному серверу, а данные украсть очень хочется. В деталях модуль USBStealer был ранее исследован специалистами компании ESET, но тут важен даже не метод эксфильтрации, а предполагаемый статус жертв. Air-gapped сети, полностью изолированные от интернета в «обычных компаниях» используются крайне редко.

Дайджест в дайджесте. Новости криптографии: В ФБР опять хотят бэкдоры в шифровании. Отказаться от теоретически уязвимого алгоритма SHA-1 не так просто.

Вопросы шифрования данных — как ящик Пандоры, стоит однажды открыть, и закрыть обратно уже не получится. Когда-то эта тема была еще более узкоспециализированной, чем IT-безопасность, с еще более высоким порогом входа, если вы хотите действительно что-то в ней понимать. Порог входа, впрочем, так и остался высоким, а вот в обсуждениях шифрования становится все больше политики. Или бизнеса. Эта неделя принесла пару примеров.

Начнем с ФБР. На этой неделе состоялись достаточно рутинные слушания в одном из комитетов американского конгресса, где в том числе выступал директор ФБР Джеймс Коми (для любителей — видео выступления). Он еще раз подтвердил то, что ранее мы собственно и так уже знали, например из утечек Сноудена: шифрование представляет собой серьезную проблему для силовых органов при проведении расследований противоправной деятельности. Под «деятельностью» разные люди и организации понимают совершенно разные вещи, но с точки зрения чистой технологии это даже хорошие новости: значит распространенные современные методы защиты данных (от кого угодно) в целом работают. Теперь плохие новости: ФБР хочет, чтобы технологии шифрования работали хуже, конкретно — чтобы у «кого надо» был доступ через балконную дверь.

Речь не обязательно идет о бэкдорах. Коми отдельно упомянул, что это не единственное «решение», и в целом он за то, чтобы по решению суда доступ к зашифрованным данным, например, на смартфоне, мог быть предоставлен. Как именно — пускай, де, индустрия разберется сама. Традиционный оппонент ФБР, фонд EFF, в ответном заявлении напоминает, что любая компрометация систем шифрования делает их бессмысленными. То есть либо доступ через «лазейку» сможет получить не только ФБР и не только через суд, либо компаниям (например после введения какого-то нового закона) станет невыгодно предоставлять функцию шифрования данных, что поставит под удар всех пользователей.

О падении стоимости поиска коллизий в SHA-1 я подробно писал в октябре. Тогда я закончил описание проблемы на позитиве: вроде бы до практической реализации уязвимого алгоритма криптографического хеширования пока не дошло, при этом отказываться от поддержки в софте (например, в браузерах), начинают уже сейчас, а если не сейчас, то скоро. Так вот, что-то пошло не так. Cпециалисты из Facebook и Cloudflare утверждают, что если крупные веб-сайты также запретят на своей стороне применение SHA-1 в процессе установления сессии, это лишит доступа многих пользователей. По данным Facebook — до семи процентов их трафика. Причина — даже не в использовании этими пользователями устаревших браузеров, а в использовании устаревших операционных систем, не поддерживающих более защищенный алгоритм SHA256. Конкретно речь идет от Windows XP без SP3 и Android до Gingerbread. То есть о совсем древних устройствах, доля которых по идее должна быть микроскопической, но нет. По данным CloudFlare, компании, которая по идее хорошо разбирается в трафике разных сортов, пострадать могут до 37 миллионов пользователей. А потому предлагается внедрить обходную технологию, которая обеспечит надежный протокол тем, кто его поддерживает, и плохонький — тем для кого лучше так, чем никак.

Что еще произошло

Еще один массивный патч от Adobe для Flash: закрыто 79 уязвимостей.

71 патч от Microsoft, в том числе закрыта серьезная уязвимость в Office, эксплуатируемая in-the-wild.

Итого 150.

Древности:

Древности:Семейство «Amz»

Нерезидентные очень опасные вирусы, инфицируют COM- и EXE-файлы (либо только EXE — «Amz-600») при старте зараженного файла. Изменяют первые 13h байт COM-файлов на программу перехода на тело вируса. Содержат короткое слово «AMZ». В зависимости от версии стирают сектора FAT либо всех логических дисков от A: до Z: (если таковые присутствуют), либо текущего диска при условиях:

«Amz-600» — если номер дня недели совпадает с номером дня месяца;

«Amz-789» — 24 сентября с 0:00 до 7:00 утра;

«Amz-801» — 13-го февраля в 13 часов.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страница 23.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Комментарии (7)

kuber

12.12.2015 07:59>> и к серьезным перегрузкам на других (всего их 13)

Это не так. Корневых DNS серверов более 500.

nikitasius

Ну и на счет атаки с помощью DNS. nsd, который неправильно сконфигурирован и с отсутствием лимита ANY в iptables дает вот такой «замечательный» результат на «домашнем железе» с 4гб оперативки в ДЦ:

Так что не обязательно ботнет будет ддосить ДНСки. Ботнет может использовать криво настроенные сервера чтобы эффективно ддосить корневые (и не только) ДНСы (тот ддос стоил 1.5 Гб траффика ботнету и сгенерил 54Гб).

f15

Спасибо, это интересно. Если ваша теория подтвердится применительно к этому кейсу, это будет знатный пример разрушительной опечатки в конфигах.

Вот кстати, свежая новость про облачный сервис Google — 22 часа с ограниченной функциональностью из-за того, что кто-то не дожал Shift: www.theregister.co.uk/2015/12/11/typo_in_case_sensitive_variable_name_caused_google_cloud_outage

nikitasius

Надо всего 2 вещи, чтобы такого не было:

1) www.nlnetlabs.nl/blog/2012/10/11/nsd-ratelimit

2) в iptables (подсмотрено тут)