Исследователи компании Exodus Intelligence Дэвид Барксдейл, Джордан Грусковняк и Алекc Уилер обнаружили критическую уязвимость в межсетевых экранах Cisco ASA. Ошибка безопасности позволяет удаленному неавторизованному пользователю осуществлять выполнение произвольного кода или перезагружать устройство.

В чем проблема

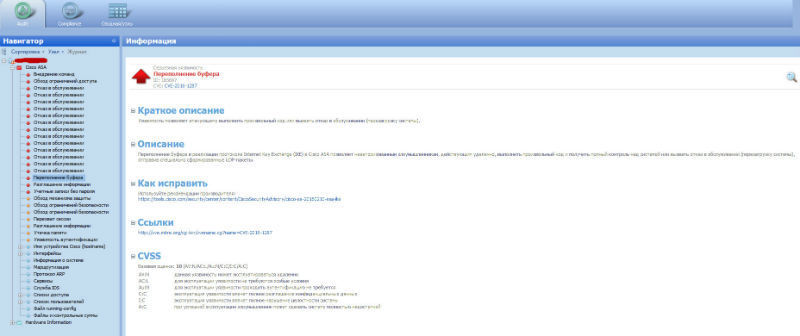

По системе CVSS уязвимости CVE-2016-1287 была присвоена наивысшая 10 оценка, которую получают лишь крайне опасные ошибки безопасности. Для успешной эксплуатации уязвимости необходимо отправить на целевую систему специально сформированные UDP-пакеты.

Уязвимость содержится в модулях IKE (Internet Key Exchange) v1 и v2 программного обеспечения межсетевых экранов. Ошибка приводит к тому, что последовательность специально сформированных UDP-пакет вызывает переполнение буфера, что приводит к возможности удаленного исполнения кода (RCE). Таким образом, уязвимость может быть эксплуатирована на системах, настроенных на прием VPN-подключений по IKEv1 или IKEv2. Устройства, настроенные на работу с соединениями Clientless SSL и AnyConnect SSL VPN-подключений, данной ошибке не подвержены.

На сайте Cisco опубликован бюллетень безопасности, в котором перечислены уязвимые устройства:

- Cisco ASA 5500 Series Adaptive Security Appliances

- Cisco ASA 5500-X Series Next-Generation Firewalls

- Cisco ASA Services Module for Cisco Catalyst 6500 Series Switches and Cisco 7600 Series Routers

- Cisco ASA 1000V Cloud Firewall

- Cisco Adaptive Security Virtual Appliance (ASAv)

- Cisco Firepower 9300 ASA Security Module

- Cisco ISA 3000 Industrial Security Appliance

Как утверждается в сообщении Cisco, на данный момент нет информации о том, что злоумышленникам удалось провести атаку с использованием обнаруженной уязвимости.

Тем не менее, технический директор SANS ISC Йоханнес Ульрих в опубликованном на сайте организации заявлении отметил сильно возросший трафик на UDP-порты 500 и 400 — специалист предполагает, что именно таким образом будет распространяться эксплоит.

Как защититься

Администраторы устройств Cisco ASA, версии которых попали в список уязвимых, и на которых еще не были установлены обновления безопасности рекомендованные производителем, могут проверить уязвимо ли их оборудование с помощью следующей команды:

ciscoasa# show running-config crypto map | include interface

Если команда вернет криптокарту, то устройство уязвимо.

Исследователи Exodus в своем материале также описали способы обнаружения попыток эксплуатации уязвимости. По их словам администраторам устройств необходимо анализировать значения поля длины Fragment Payload (type 132) IKEv2 или IKEv1. Если значение поля будет меньше 8 байт, то специалисты рекомендуют рассматривать такой случай в качестве попытки эксплуатации.

В бюллетене безопасности Cisco также содержится информация об исправлениях для уязвимых устройство. Компания рекомендует администраторам оборудования Cisco как можно скорее установить обновления.

Кроме того, существуют версии Cisco ASA (7.2, 8.2, 8.3, и 8.6), которые также являются уязвимыми, но уже не поддерживаются производителем. Для этих устройств патча, закрывающего уязвимость, выпущено не будет. Владельцам такого оборудования остается только заменить его на более новые устройства или использовать специализированные средства защиты для обнаружения сгенерированных злоумышленниками пакетами — сделать это можно с помощью DPI. Обнаружить уязвимость сетевого оборудования можно также с помощью системы контроля защищенности и соответствия стандартам MaxPatrol 8.

Уязвимость Cisco ASA не первая ошибка безопасности, которую за последнее время была обнаружена в продуктах известных поставщиков решений для обеспечения сетевой безопасности. Так в конце декабря 2015 года в прессу попала информация о бэкдоре в межсетевых экранах Juniper. Кроме того, в центре скандала оказалась компания-производитель средств защиты Fortinet — в ее продуктах были обнаружены зашитые пароли для удаленного доступа.