1. В RAW Mode появилась возможность экспортировать выбранные пакеты в .pcap файл. При включенном Autosave, пакеты содержащие авторизационные данные будут писаться в отдельный .pcap.

2. В поле Extra SSL Ports, которое относится к SSL MiTM, теперь можно вбивать несколько портов через запятую.

3. При атаке LDAP Relay на контроллер домена с языком, отличным от английского, в экспертных настройках можно указать необходимую группу для добавления пользователя, например вместо Domain Admins указать русский аналог Администраторы домена.

4. Исправлена ошибка в обработчике NTLMv2SSP хешей, не позволявшая корректно подбирать пароль.

5. Множественные улучшения в Bruteforce Mode. Добавлено: поддержка SSL для HTTP, поддержка UTF8 при брутфорсе LDAP, протоколы VNC, Vmware Auth Daemon и RDP. Перебор RDP работает на Windows 7/8/2008/2012. Поддерживается NLA и логины\пароли на любом языке. RDP Security Layer не поддерживается.

6. В HTTP Injections добавлена опция «Inject Reverse Shell». Это Forced Download с бекконнект пейлоадом на встроенный shell интерцептера.

7. Множественные улучшения и изменения в целом. Теперь по-умолчанию спуфинг отключен.

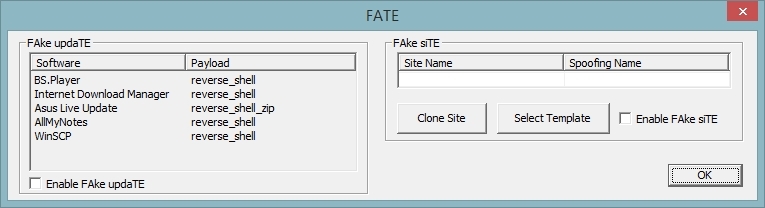

FATE

Режим FATE совмещает в себе две новые функции: FAke siTE и FAke updaTE.

Ключевой целью FAke siTE служит получение авторизационных данных с любого веб ресурса, в обход SSL и других механизмов защиты. Достигается это клонированием страницы авторизации и созданием шаблона, который будет размещаться на встроенном псевдо-веб сервере. Как это работает продемонстрировано в видео в конце поста. По-умолчанию в состав интерцептера входит один шаблон для accounts.google.com, т.к. оригинальная страница требует заполнить поочередно поле с логином, а затем с паролем. В данном шаблоне внесены небольшие изменения, чтобы оба поля были активны одновременно. Перед атакой необходимо указать домен, на котором будет размещаться шаблон. После начала атаки, в трафик цели инжектится редирект на выбранный домен и впоследствии интерцептер автоматически будет проводить DNS спуфинг на требуемые адреса. В итоге в браузере откроется выбранная страница авторизации. Процесс клонирования сайта так же продемонстрирован в видео на примере mail.yandex.ru.

Любителям linux хорошо знаком инструмент под названием Evilgrade, который позволяет эксплуатировать механизм автоматического обновления и внедрять произвольный пейлоад. На самом деле данный вектор сильно переоценен, во-первых, внушительный список поддерживаемых приложений в Evilgrade в основной массе устарел, а во-вторых, большинство самых популярных приложений проверяют обновления безопасным путем. Тем не менее, все слышали о громких упущениях в механизмах обновления крупных вендоров и наверняка это будет происходит и в будущем, поэтому аналог Evilgrade появился в Intercepter-NG, но список поддерживаемого софта весьма скромен. При желании можно добавлять свои шаблоны, их структуру можно посмотреть в misc\FATE\updates. Присылайте софт, который обновляется открыто, будем пополнять базу.

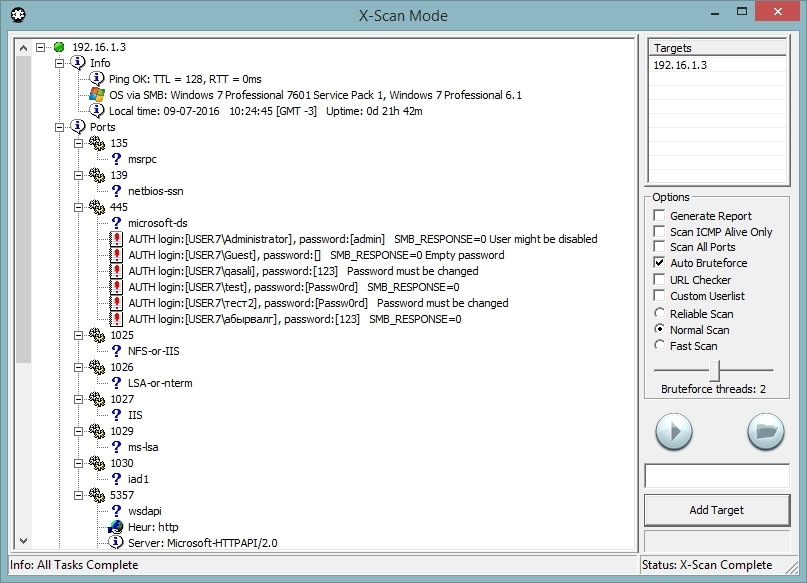

X-Scan

Много лет назад мне очень нравился сетевой сканер безопасности от китайской команды Xfocus под названием X-Scan. Небольшой вес, удобный дизайн, хороший функционал. В середине нулевых он позволял творить очень многое, но в дальнейшем его разработка остановилась и в нынешних реалиях он мало полезен. По этой причине мне хотелось создать его современный аналог, но все как-то не получалось… до недавних пор. По старой любви именно под этим названием в Intercepter-NG появился свой сетевой сканер, который пришел на замену примитивному сканеру портов из прошлых версией. Итак, что же он умеет.

1. Сканировать открытые порты и эвристически определять следующие протоколы: SSH, Telnet, HTTP\Proxy, Socks4\5, VNC, RDP.

2. Определять наличие SSL на открытом порту, читать баннеры и различные web заголовки.

3. При обнаружении прокси или сокса, проверять их открытость наружу.

4. Проверять беспарольный доступ к VNC серверам, проверять SSL на HeartBleed. Читать version.bind у DNS.

5. Проверять по базе наличие скриптов на веб-сервере, потенциально уязвимых к ShellShock. Проверять по базе список директорий и файлов на 200 OK, а так же список директорий из robots.txt.

6. Определять версию ОС через SMB. При наличии анонимного доступа получать локальное время, uptime, список общих ресурсов и локальных пользователей. Для найденных пользователей запускается автоматический перебор паролей.

7. Определять по встроенному списку пользователей SSH через замер времени отклика. Для найденных пользователей запускается автоматический перебор паролей. Если энумерация не дала результата (работает не на всех версиях), перебор запускается только для root.

8. Автоматический брутфорс для HTTP Basic и Telnet. Учитывая особенности telnet протокола возможны ложные срабатывания.

Сканировать можно любые цели, как в локальной сети так и в интернете. Можно указывать список портов для скана: 192.168.1.1:80,443 или диапазон 192.168.1.1:100-200. Можно указывать диапазон адресов для скана: 192.168.1.1-192.168.3.255.

Для более точного результата, одновременно можно сканировать только 3 хоста. Буквально в последний момент были добавлены проверки на данные из SSL сертификатов, например если встречается слово Ubiquiti и при этом открыт 22 порт, то автоматически запускается брутфорс SSH пользователя ubnt. Тоже самое для пары Zyxel железок с пользователем admin. Для первого релиза сканера функционала достаточно и он неплохо отлажен. Присылайте свои идеи и пожелания.

ps: в ближайшее время появится первая версия мануала на русском языке.

Site: sniff.su

Mirror: github.com/intercepter-ng/mirror

Mail: intercepter.mail@gmail.com

Twitter: twitter.com/IntercepterNG

Forum: intercepterng.boards.net

Blog: intercepter-ng.blogspot.ru

Комментарии (27)

Andriy1218

07.09.2016 16:32+2Спасибо за вашу прекрасную программу! Планируется ли в ближайшем будущем обновление для Android версии?

r85qPZ1d3y

07.09.2016 16:32Мои поздравления. Сканера портов действительно не хватало. С юбилеем вас, хорошего настроения, и успехов в работе.

oWeRQ

07.09.2016 16:47Насколько я понимаю, Intercepter-NG совмещает довольно много инструментов для тестирования безопасности и является далеко не игрушкой, однако, интерфейс не вызывает доверия, скорее просто отпугивает своей нелепостью и вызывает жесткую ассоциацию с изделиями на VB6.

Intercepter

07.09.2016 16:48+3на вкус и цвет.

rockin

07.09.2016 23:16меню и батоны были бы намного приятнее, честное слово. обычный батон с текстом вместо иконок, выполненных в разных совершенно стилях

это же инструмент «исследователя», а не бухгалтерская прога для девочек

п.с. спасибо, что значки не анимированные

Godless

07.09.2016 21:50пусть лучше vb6, чем модные нынче квадратики и плитки…

А по делу, в вопросах секурити обычно пофиг какой интерфейс. вопрос стоит могу я восстановить импорт или нет… ой, это из другой темы, но суть та же…

ahenar

07.09.2016 22:05Львиная доля серьезных инструментов для аудита информационной безопасности вообще интерфейса не имеет и работает в консоли. А все что с красивыми интерфейсами либо денег стоит уйму, либо барахло, которое только интерфейсом и может похвастаться.

Intercepter

07.09.2016 22:06+2я уж не знаю, это камень в мой огород или нет, но отвечу следующее, при наличии такого количества функционала, рулить всеми параметрами через консоль практически нереально.

ahenar

07.09.2016 23:59+3Нет-нет, это не камень и тем более не в Ваш огород. Это был ответ для oWeRQ на тему того, что абсурдно требовать интерфейсные изыски от сугубо утилитарного ПО.

А Вам просто земной поклон за вашу чудо-программу. Знали б вы сколько всего полезного для Родины ей сделано… ;)

oWeRQ

08.09.2016 11:46Изыски совсем не требуются, скорее наоборот, как говорили выше, простые кнопочки с подписями, возможно, стандартные меню, стандартные табы, смотрелись бы гораздо уместнее громадных иконок и адской смеси классических контролов с круглыми, градиентными кнопками.

2b3q

08.09.2016 09:23Мощный инструмент!

В части6. В HTTP Injections добавлена опция «Inject Reverse Shell».

есть ли возможность устанавливать произвольный payload?

Или делать HTTP JS inject? Например, подгрузить в контекст браузера некоторый JS функционал (кейлоггер, или JSHOOK аля BeeF с миграцией в браузер). развивать вектор CSA, не только обычный MITM но и МэнИнЗэБРО.

Intercepter

08.09.2016 09:24Так для этого есть forced download. Можно закинуть любой файл.

2b3q

08.09.2016 22:51Посмотрел видео, серьезный МИТМ фреймворк получился.

для встроенного шелла intercepter`а, который ждет back connect от INJECT payload.EXE можно добавить миграцию в другой PID (например explorer) иначе конект будет жить пока payload.EXE в памяти. потом распаковку в сервисы, реестр, FS,etc

pivoting.

встроенный шелл развивать (хэшдамперы, тспфорвардинг, роутинг, эскалация привилегий, добавление юзеров, прокси_чего либо куда-либо)

и не факт, что юзер откроет test.exe тогда уж склейку на лету делать в инициированные даунлоады самим юзером

Intercepter

08.09.2016 23:03-1Через форс даунлоад можно внедрить что угодно, например излюбленный красноглазыми метерпретер. Вываливать жирный бекдор, с кучей функций для всех подряд я не стану. Нормальный on the fly infecting тоже, рожа треснет.

2b3q

09.09.2016 09:43Согласен, и так более чем достаточно функционала. Остальные фичи out of scope.

Ладно, пойду смотреть Mr.Robot, там хоть излюбленный meterpreter юзают =)

zone1508

08.09.2016 09:48+1Отличная новость про X-Scan.

Очень надеюсь что это направление будет развиваться в будущем.

Andriy1218

08.09.2016 16:17+2Печально, что такой сильный инструмент и огромная робота автора получает так мало фидбека.

10 отзывов!

Даже статьи о новой версии какого-то малоизвестного фреймворка получают десятки отзывов.

А тут масштабное обновление раз в год и никакой реакции…

Спасибо автору за его труды!

Intercepter

08.09.2016 16:21+1вспоминается анекдот про похороны: — «мужик, тут всем все по#$й». увы и ах.

nanshakov

08.09.2016 16:22Здравствуйте. Поздравляю. Где вы учились, что у вас хватает знаний для создания этого сложного и очень полезного продукта?

AgentamNet

09.09.2016 15:30Арес ты лучший) поздравляю тебя с юбилеем, твоё творение уже 10 лет толкает безопасность вперёд)

Intercepter

09.09.2016 17:07Спасибо, боюсь с тобой мало кто согласится. VB6-like поделия без документации к безопасности никакого отношения иметь не могут.

AgentamNet

10.09.2016 12:15ахаха, пусть они это скажут когда полюбят данные, )))) двигать индустрию можно по разному) если есть новая «опасность» то пора изобретать новую «безопасность», а также эта опасность может помочь выследить другую «опасность» например слив данных конкурентам, такчто пусть эти говоруны как говорится убюцо аб стену

dvehov

Поздравляем с Юбилеем!!!