Каждый год

Каждый год В результате получается, что видов атак может быть великое множество, и оценить их все хором, измерить среднюю температуру «по больнице» не получится. Статистика дает лишь половину понимания ландшафта киберугроз, вторая половина — это опыт специалистов и его приложение к конкретному набору софта, железа и людей в конкретной компании или индустрии. Ежегодный Kaspersky Security Bulletin реализует данную дихотомию в отношении завершающегося отчетного периода.

Как обычно, рекомендую смотреть полный отчет: здесь и здесь. Я же хочу подробно обсудить две ключевые темы: развитие троянов-вымогателей и измерение скорости реакции на инциденты в реальных деньгах.

Криптолокеры

Почему тема года? Если оценивать трояны-вымогатели по стандартной шкале сложности или совершенства вредоносного кода, то они вряд ли заслуживают внимания. Большинство криптолокеров чрезвычайно унылы. Они используют обычные и как правило легко блокируемые средства проникновения на компьютер жертвы. Часто это даже не эксплойт, а социальная инженерия. Почему они вообще стали проблемой, которая затрагивает всех, так или иначе? Единственное отличие вымогателей от традиционного вредонсоного ПО — это деньги. Потерять данные страшно, но заражение криптолокером — это либо мгновенная потеря данных, либо быстрая потеря денег. Развитие криптолокеров стало возможно благодаря развитию технологий анонимизации как работы в сети, так и проведения платежей, с помощью криптовалют. В реальном мире вымогательство легко отследить. В виртуальном — весьма затруднительно. Криптолокеры приносят реальные деньги, и развиваются не технологиями, а бизнес-моделью.

В отчете «Лаборатории» хорошо показано, как именно они развиваются. За 2016 год появилось 62 новых семейства троянов-вымогателей, и в разы выросло число модификаций: в январе-марте зафиксировали 2900, в июле-сентябре 32000. Количество атак на бизнес (где информация имеет гораздо большую ценность) выросло в три раза.

Top 10 вымогателей, чаще всего атаковавших пользователей в 2016 году.

Да, были вымогатели с интересными техническими решениями. Троян "Петя" не заморачивался с шифрованием отдельных файлов, брал в заложник весь диск целиком. Кампания TeamXRat брутфорсила пароли серверов с дальнейшей установкой трояна без ведома владельца. Вариант трояна Shade анализировал содержимое зараженного компьютера, и в случае обнаружения банковского ПО, переключался в режим шпионажа. Но гораздо больше было уныния, включая копирование текстов с требованием выкупа, выпуск новых троянов, мимикрирующих под старые, ну и, как эталонный пример, индусский троян с ошибками.

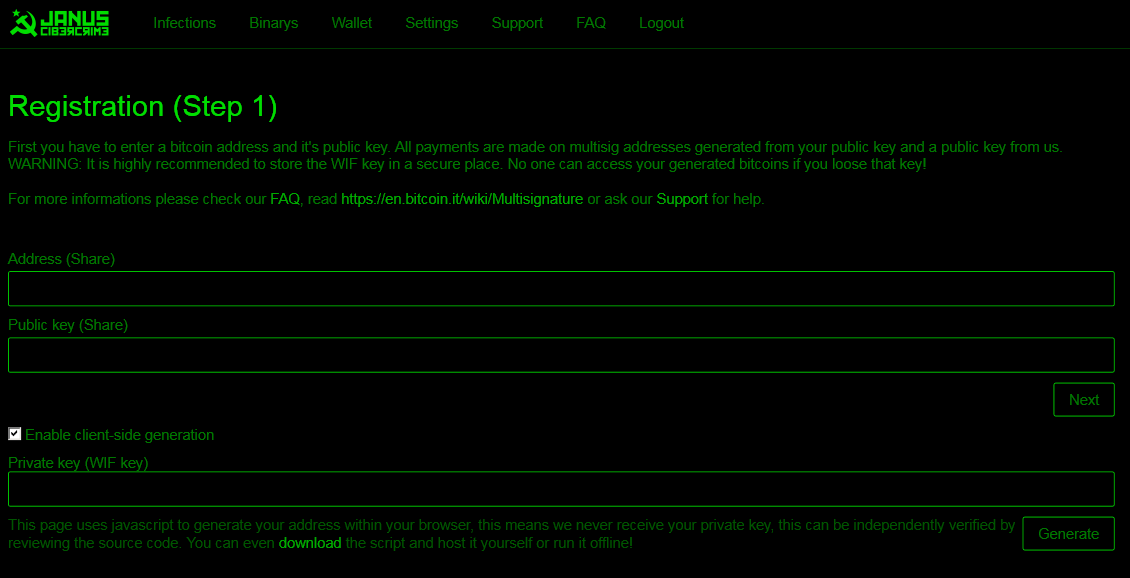

А вот с бизнес-моделью все хорошо. В подполье появилась масса партнерских программ, позволяющих стать на скользкую дорожку киберпреступности без особого опыта и знаний.

Для крупного бизнеса криптолокеры никогда не были особой проблемой, а вот для небольших компаний они превратились в реальную головную боль. По нашим данным, 42% малых и средних компаний были атакованы за последний год. 32% жертв заплатили выкуп, из них 20% не получили доступ к данным даже после оплаты.

Ну и главное: с криптолокерами понятно как бороться. С точки зрения технологий защиты это хорошо известная угроза. Проблема достучаться до тех, у кого на защиту не хватает то ли денег, то ли знаний. Здесь есть два способа: коллективные (полиция + эксперты по безопасности) инициативы по расшифровке данных жертв криптолокеров, и более доступное ПО. Например, «Лаборатория» в этом году выпустила бесплатное специализированное решение для борьбы с вымогателями.

Стоимость промедления

Вернемся к таргетированным атакам. В отличие от вымогателей, их действительно сложно посчитать общей статистикой: методы взлома всегда разные, нацеленные на конкретные уязвимые точки инфраструктуры, ущерб тоже отличается. В этом году мы опросили представителей бизнеса по всему миру и посчитали некую сферическую стоимость восстановления после кибератаки: получилось чуть меньше 900 тысяч долларов для крупных организаций и 86 тысяч для малого и среднего бизнеса. Таргетированная атака, ожидаемо, обходится дороже, около 1,4 миллиона долларов за инцидент у крупных организаций. Но это средние цифры: конкретно в вашей компании инцидент может «стоить» совершенно по-другому.

Такая общая статистика никак не объясняет эффективность возврата инвестиций. По идее, если компания активно вкладывается в безопасность, она меньше теряет на кибератаках. Это значит, что она сэкономит примерно миллион с каждого успешного инцидента? Не обязательно. Эффективная защита вообще должна оцениваться не по отсутствию кибератак, а скорее по скорости реагирования и масштабу последствий. В ежегодном отчете приводятся как раз такие цифры. Мы разделили опрошенные компании по типичному времени обнаружения инцидентов: от «часов» до «месяцев». И сравнили усредненные показатели стоимости восстановления.

Разница (для крупных компаний) — почти в три раза между «нашли сразу» и «через неделю или больше». Между тем, у семи процентов компаний был как минимум один инцидент, обнаруженный лишь несколько месяцев спустя. Организации, обычно обнаруживающие инциденты скорее поздно, чем рано, чаще всего таки выявляют проблему с помощью внешнего или внутреннего аудита безопасности.

Так вот, скорость обнаружения — она вообще не про количество установленного защитного ПО, не про качество обороны периметра и все остальное. Она — про знания и наличие специалистов, способных эти знания применить. Таргетированные атаки — это пример киберугрозы, которую, да, можно предотвратить. Но надо всегда быть готовым к тому, что успешное проникновение произойдет. В таком случае чем быстрее проблема обнаружится, тем дешевле она обойдется компании — выше показано на сколько.

Кстати, летом мы впервые подняли эту тему с публикации аналогичного сравнения типовых потерь компаний от инцидентов, в зависимости от их способности находить классных специалистов по информационной безопасности. Корреляция, по трем разным вопросам, похожая:

Такой вот перевод специализированных знаний на язык бабла. Хороший аргумент для следующего разговора с начальством о бюджетировании. Криптолокеры в таком контексте выглядят маленькой проблемой, решаемой ограниченным набором хорошо отлаженных инструментов. Беда в том, что современный ландшафт угроз состоит из куда более сложных проблем, часть из них (например, социальная инженерия) вообще плохо решается софтом. Судя по предсказаниям на 2017, влияние нестандартных киберугроз на бизнес будет только расти.

Поделиться с друзьями

Комментарии (6)

vilgeforce

15.12.2016 11:07Тема ГОДА?! Серьезно? Оные «криптолокеры» с весны 2013 идут сплошным потоком…

kasdev

16.12.2016 20:46В этом году всплеск. Вполне ощутимо по всяким медиа. Хотя ещё можно было про ботнеты из устройств для интернета вещей.

r85qPZ1d3y

15.12.2016 11:30Как обычно, посыл статьи — не платите вымогателям, лучше держитесь, и хорошего вам настроения.

NordiskVind

16.12.2016 12:45Ну это в общем-то нормально для тех, кто понимает — переводя деньги вымогателю, оплачиваешь дальнейшую его деятельность.

kasdev

16.12.2016 22:21Да, не заплатишь ты, заплатят другие. А тебе ещё приятный бонус в виде потери данных.

solalex

Вы бы лучше обьяснили, зачем последнее обновление KIS на Windows XP (да-да, есть еще такие компы) ломает работу с https сайтами…